Tworzenie certyfikatów w celu zezwalania na użycie zaplecze z usługą Azure Application Gateway

Aby zakończyć protokół TLS, usługa Application Gateway wymaga, aby wystąpienia zaplecza mogły być dozwolone przez przekazanie uwierzytelniania/zaufanych certyfikatów głównych. W przypadku jednostki SKU w wersji 1 wymagane są certyfikaty uwierzytelniania, ale w przypadku zaufanych certyfikatów głównych jednostki SKU w wersji 2 wymagane jest zezwolenie na certyfikaty.

W tym artykule omówiono sposób wykonywania następujących zadań:

- Eksportowanie certyfikatu uwierzytelniania z certyfikatu zaplecza (dla jednostki SKU w wersji 1)

- Eksportowanie zaufanego certyfikatu głównego z certyfikatu zaplecza (dla jednostki SKU w wersji 2)

Wymagania wstępne

Istniejący certyfikat zaplecza jest wymagany do wygenerowania certyfikatów uwierzytelniania lub zaufanych certyfikatów głównych wymaganych do zezwalania na wystąpienia zaplecza w usłudze Application Gateway. Certyfikat zaplecza może być taki sam jak certyfikat TLS/SSL lub inny w przypadku dodanych zabezpieczeń. Usługa Application Gateway nie udostępnia żadnego mechanizmu tworzenia ani kupowania certyfikatu TLS/SSL. W celach testowych można utworzyć certyfikat z podpisem własnym, ale nie należy go używać w przypadku obciążeń produkcyjnych.

Eksportowanie certyfikatu uwierzytelniania (dla jednostki SKU w wersji 1)

Certyfikat uwierzytelniania jest wymagany do zezwalania na wystąpienia zaplecza w jednostce SKU usługi Application Gateway w wersji 1. Certyfikat uwierzytelniania jest kluczem publicznym certyfikatów serwera zaplecza w szyfrowanej kodzie Base-64 X.509(. Format CER). W tym przykładzie użyjesz certyfikatu TLS/SSL dla certyfikatu zaplecza i wyeksportujesz jego klucz publiczny do użycia jako certyfikat uwierzytelniania. Ponadto w tym przykładzie użyjesz narzędzia Menedżer certyfikatów systemu Windows do wyeksportowania wymaganych certyfikatów. Możesz użyć dowolnego innego narzędzia, które jest wygodne.

Z poziomu certyfikatu TLS/SSL wyeksportuj plik cer klucza publicznego (a nie klucz prywatny). Poniższe kroki ułatwiają eksportowanie pliku cer w formacie Base-64 x.509(. Format CER) dla certyfikatu:

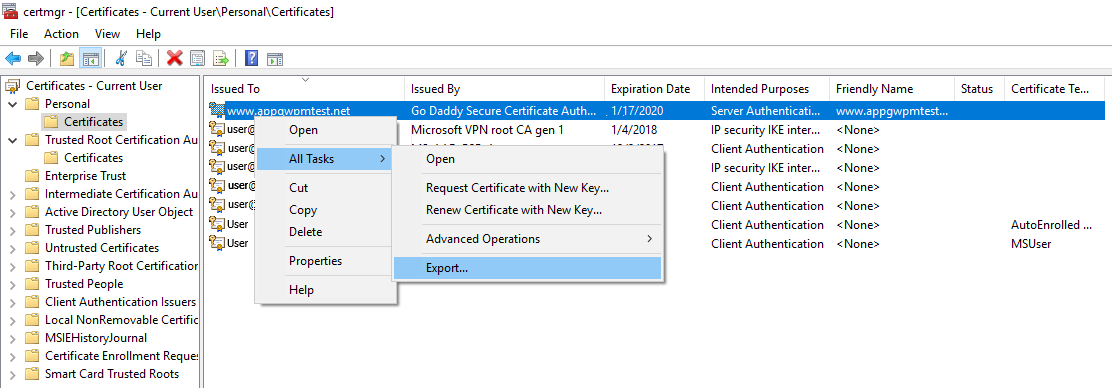

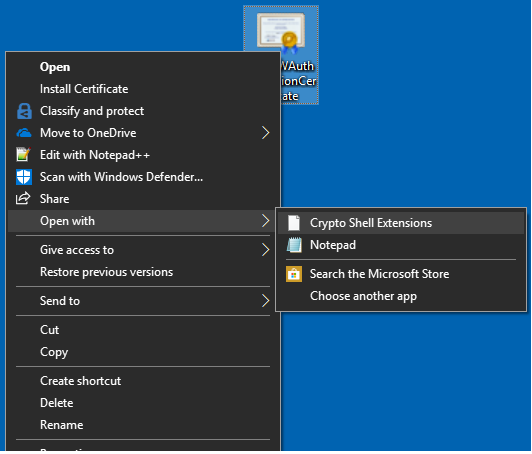

Aby uzyskać plik cer z certyfikatu, otwórz okno Zarządzaj certyfikatami użytkowników. Znajdź certyfikat, zazwyczaj w folderze "Certyfikaty — bieżący użytkownik\Osobisty\Certyfikaty", a następnie kliknij prawym przyciskiem myszy. Kliknij pozycję Wszystkie zadania, a następnie kliknij pozycję Eksportuj. Spowoduje to otwarcie Kreatora eksportu certyfikatów. Jeśli chcesz otworzyć Menedżera certyfikatów w bieżącym zakresie użytkownika przy użyciu programu PowerShell, wpisz polecenie certmgr w oknie konsoli.

Uwaga

Jeśli nie możesz znaleźć certyfikatu w obszarze Bieżący użytkownik\Osobiste\Certyfikaty, być może przypadkowo otwarto "Certyfikaty — komputer lokalny", a nie "Certyfikaty — bieżący użytkownik").

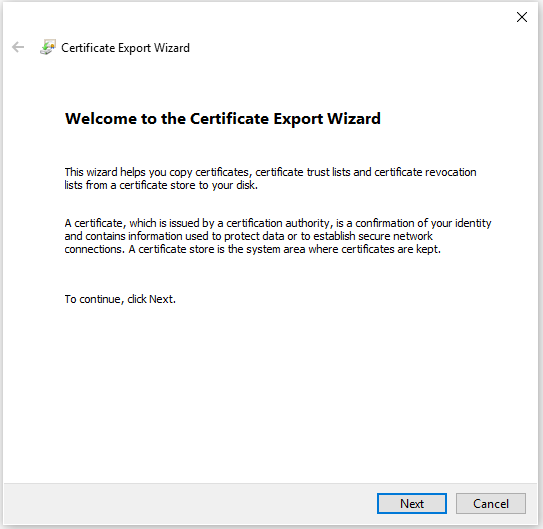

W Kreatorze kliknij pozycję Dalej.

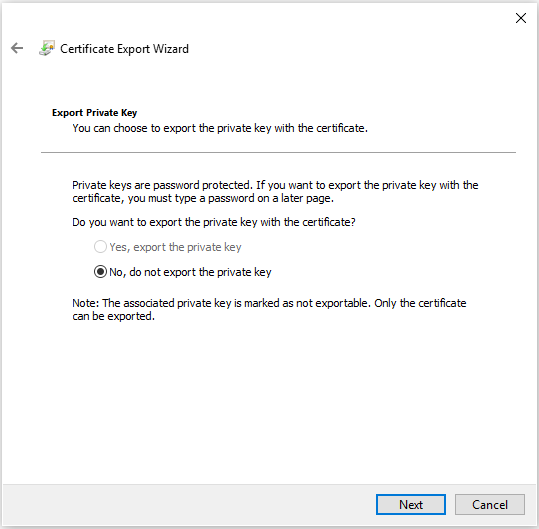

Wybierz pozycję Nie eksportuj klucza prywatnego, a następnie kliknij pozycję Dalej.

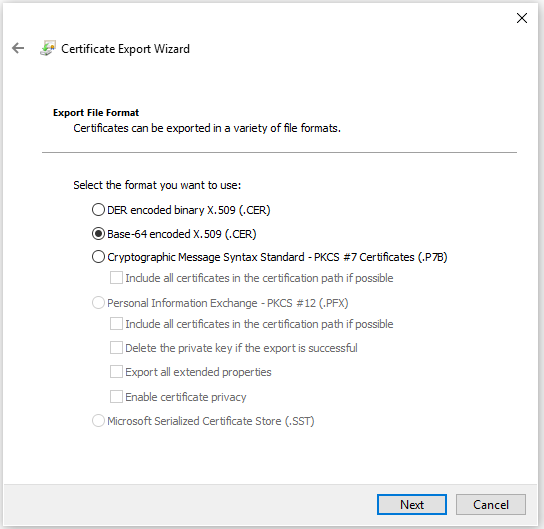

Na stronie Format pliku eksportu wybierz pozycję Certyfikat X.509 szyfrowany algorytmem Base-64 (.CER), a następnie kliknij pozycję Dalej.

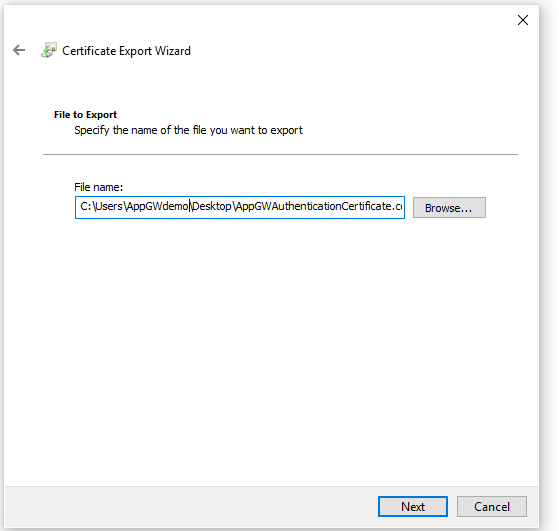

W obszarze Plik do eksportu przejdź do lokalizacji, do której chcesz wyeksportować certyfikat. Do pola Nazwa pliku wprowadź nazwę pliku certyfikatu. Następnie kliknij przycisk Dalej.

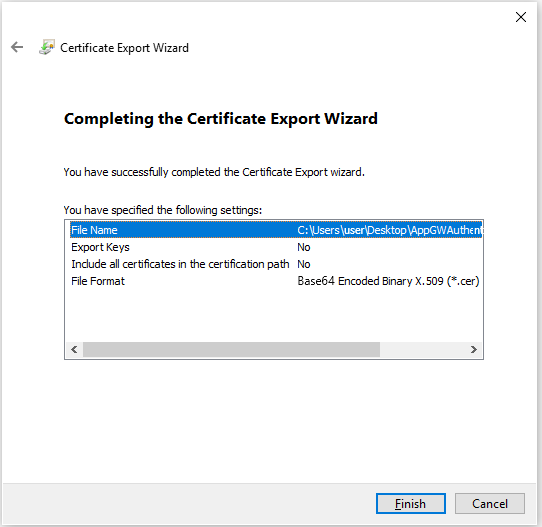

Kliknij przycisk Zakończ, aby wyeksportować certyfikat.

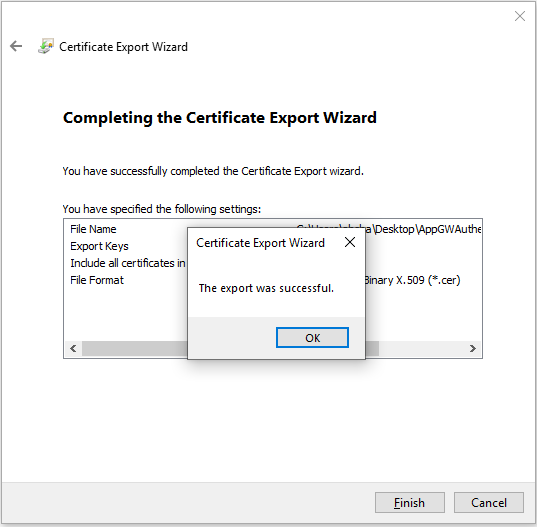

Certyfikat został pomyślnie wyeksportowany.

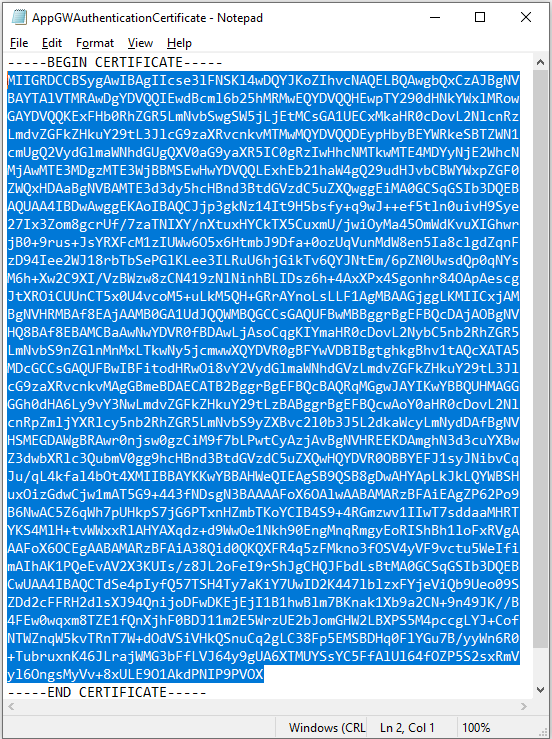

Wyeksportowany certyfikat wygląda podobnie do następującego:

Jeśli otworzysz wyeksportowany certyfikat przy użyciu Notatnik, zobaczysz coś podobnego do tego przykładu. Sekcja na niebiesko zawiera informacje przekazywane do bramy aplikacji. Jeśli otworzysz certyfikat przy użyciu Notatnik i nie będzie on podobny do tego, zazwyczaj oznacza to, że nie został on wyeksportowany przy użyciu zakodowanego w formacie Base-64 X.509(). Format CER). Ponadto, jeśli chcesz użyć innego edytora tekstów, należy pamiętać, że niektóre edytory mogą wprowadzać niezamierzone formatowanie w tle. Może to powodować problemy podczas przekazywania tekstu z tego certyfikatu na platformę Azure.

Eksportowanie zaufanego certyfikatu głównego (dla jednostki SKU w wersji 2)

Zaufany certyfikat główny jest wymagany do zezwalania na wystąpienia zaplecza w jednostce SKU bramy aplikacji w wersji 2. Certyfikat główny jest szyfrowany algorytmem Base-64 X.509(. Certyfikat główny CER) formatuje z certyfikatów serwera zaplecza. W tym przykładzie użyjemy certyfikatu TLS/SSL dla certyfikatu zaplecza, wyeksportujemy jego klucz publiczny, a następnie wyeksportujemy certyfikat główny zaufanego urzędu certyfikacji z klucza publicznego w formacie zakodowanym w formacie base64, aby uzyskać zaufany certyfikat główny. Certyfikaty pośrednie powinny być powiązane z certyfikatem serwera i zainstalowane na serwerze zaplecza.

Poniższe kroki ułatwiają wyeksportowanie pliku cer dla certyfikatu:

Wykonaj kroki 1 – 8 wymienione w poprzedniej sekcji Eksportowanie certyfikatu uwierzytelniania (dla jednostki SKU w wersji 1), aby wyeksportować klucz publiczny z certyfikatu zaplecza.

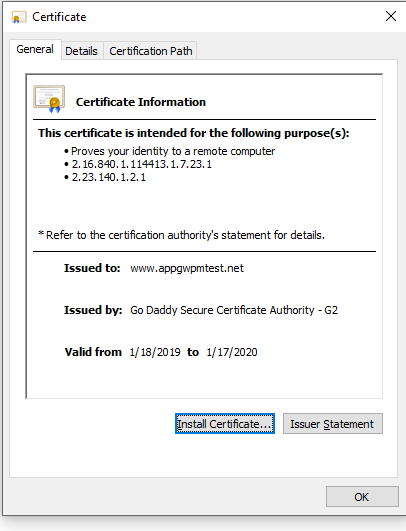

Po wyeksportowaniu klucza publicznego otwórz plik.

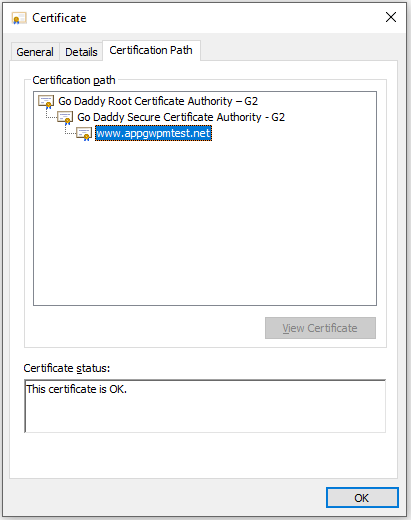

Przejdź do widoku Ścieżka certyfikacji, aby wyświetlić urząd certyfikacji.

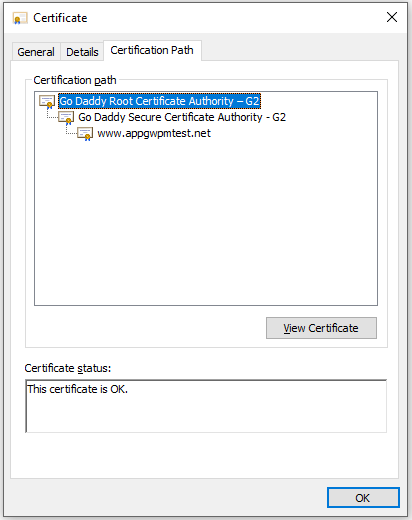

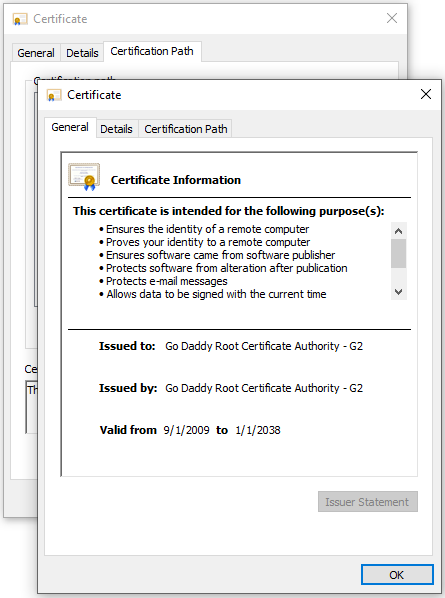

Wybierz certyfikat główny i kliknij pozycję Wyświetl certyfikat.

Powinny zostać wyświetlone szczegóły certyfikatu głównego.

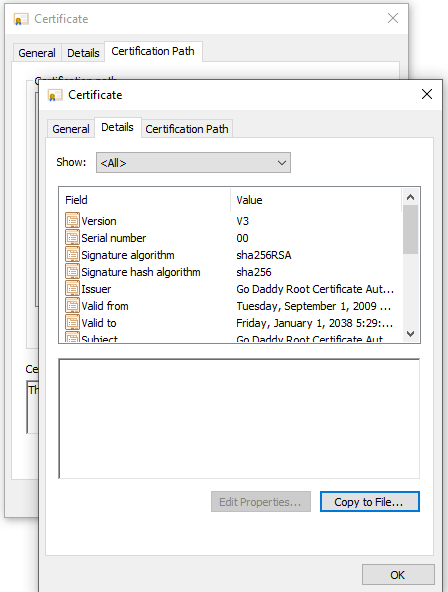

Przejdź do widoku Szczegóły i kliknij przycisk Kopiuj do pliku...

W tym momencie wyodrębniono szczegóły certyfikatu głównego z certyfikatu zaplecza. Zostanie wyświetlony Kreator eksportu certyfikatów. Teraz wykonaj kroki 2–9 wymienione w sekcji Eksportowanie certyfikatu uwierzytelniania z certyfikatu zaplecza (dla jednostki SKU w wersji 1) powyżej, aby wyeksportować zaufany certyfikat główny w zakodowanym standardzie Base-64 X.509(. Format CER).

Następne kroki

Teraz masz certyfikat uwierzytelniania/zaufany certyfikat główny w formacie Base-64 zakodowany X.509(. Format CER). Możesz dodać je do bramy aplikacji, aby umożliwić serwerom zaplecza kompleksowe szyfrowanie TLS. Zobacz Konfigurowanie kompleksowego protokołu TLS przy użyciu usługi Application Gateway z programem PowerShell.