Izolowane w sieci klastry usługi Azure Kubernetes Service (AKS) (wersja zapoznawcza)

Organizacje zwykle mają ścisłe wymagania dotyczące zabezpieczeń i zgodności, aby regulować ruch sieciowy wychodzący (wychodzący) z klastra w celu wyeliminowania ryzyka eksfiltracji danych. Domyślnie klastry usługi Azure Kubernetes Service (AKS) mają nieograniczony wychodzący dostęp do Internetu. Ten poziom dostępu do sieci umożliwia węzłom i usługom, które są uruchamiane w celu uzyskania dostępu do zasobów zewnętrznych zgodnie z potrzebami. Jeśli chcesz ograniczyć ruch wychodzący, ograniczona liczba portów i adresów musi być dostępna, aby zachować zadania konserwacji klastra w dobrej kondycji. Koncepcyjny dokument dotyczący reguł sieci wychodzącej i nazw FQDN dla klastrów usługi AKS zawiera listę wymaganych punktów końcowych dla klastra usługi AKS oraz jego opcjonalnych dodatków i funkcji.

Jednym z rozwiązań ograniczania ruchu wychodzącego z klastra jest użycie urządzenia zapory w celu ograniczenia ruchu na podstawie nazw domen. Ręczne konfigurowanie zapory przy użyciu wymaganych reguł ruchu wychodzącego i nazw FQDN jest skomplikowanym i skomplikowanym procesem.

Inne rozwiązanie, izolowany klaster usługi AKS w sieci (wersja zapoznawcza), upraszcza konfigurowanie ograniczeń ruchu wychodzącego dla klastra gotowego do użycia. Operator klastra może następnie przyrostowo skonfigurować dozwolony ruch wychodzący dla każdego scenariusza, który chce włączyć. Dzięki temu izolowany klaster usługi AKS w sieci zmniejsza ryzyko eksfiltracji danych.

Ważne

Funkcje usługi AKS w wersji zapoznawczej są dostępne na zasadzie samoobsługi. Wersje zapoznawcze są udostępniane w wersji "as is" i "jako dostępne" i są wykluczone z umów dotyczących poziomu usług i ograniczonej gwarancji. Wersje zapoznawcze usługi AKS są częściowo objęte pomocą techniczną dla klientów. W związku z tym te funkcje nie są przeznaczone do użytku produkcyjnego. Aby uzyskać więcej informacji, zobacz następujące artykuły pomocy technicznej:

Jak działa klaster izolowany w sieci

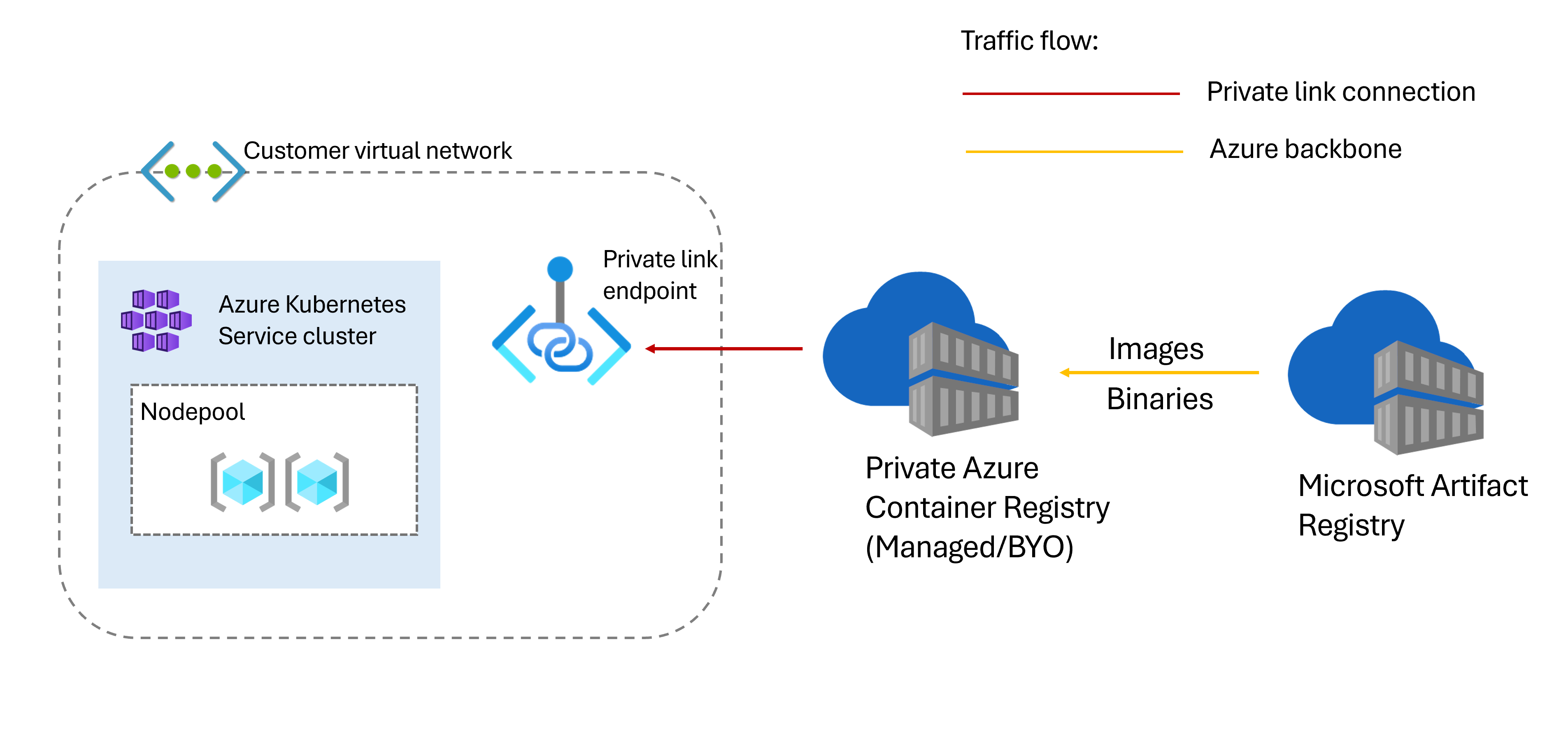

Na poniższym diagramie przedstawiono komunikację sieciową między zależnościami dla izolowanego klastra sieci usługi AKS.

Klastry usługi AKS ściągają obrazy wymagane dla klastra i jego funkcji lub dodatków z Rejestr Artefaktów Microsoft (MAR). To ściąganie obrazu umożliwia usłudze AKS udostępnianie nowszych wersji składników klastra, a także reagowanie na krytyczne luki w zabezpieczeniach. Klaster izolowany w sieci próbuje ściągnąć te obrazy z prywatnego wystąpienia usługi Azure Container Registry (ACR) połączonego z klastrem zamiast ściągania z mar. Jeśli obrazy nie są obecne, prywatny rekord ACR ściąga je z mar i obsługuje je za pośrednictwem prywatnego punktu końcowego, eliminując konieczność włączenia ruchu wychodzącego z klastra do publicznego punktu końcowego MAR.

Następujące opcje są obsługiwane w przypadku prywatnego rejestru ACR z izolowanymi klastrami sieciowymi:

Usługa ACR zarządzana przez usługę AKS — usługa AKS tworzy, zarządza i uzgadnia zasób usługi ACR w tej opcji. Nie musisz przypisywać żadnych uprawnień ani zarządzać usługą ACR. Usługa AKS zarządza regułami pamięci podręcznej, linkiem prywatnym i prywatnym punktem końcowym używanym w izolowanym klastrze sieci. Usługa ACR zarządzana przez usługę AKS jest zgodna z tym samym zachowaniem co inne zasoby (tabela tras, zestawy skalowania maszyn wirtualnych platformy Azure itp.) w grupie zasobów infrastruktury. Aby uniknąć ryzyka niepowodzenia uruchamiania składników klastra lub nowego węzła, nie aktualizuj ani nie usuwaj usługi ACR, reguł pamięci podręcznej ani obrazów systemowych. Usługa ACR zarządzana przez usługę AKS jest stale uzgadniana, aby składniki klastra i nowe węzły działały zgodnie z oczekiwaniami.

Uwaga

Po usunięciu izolowanego klastra sieci usługi AKS powiązane zasoby, takie jak usługa ACR zarządzana przez usługę AKS, link prywatny i prywatny punkt końcowy, zostaną automatycznie usunięte.

Usługa ACR "Przynieś własne" (BYO) — opcja BYO ACR wymaga utworzenia rejestru ACR z prywatnym połączeniem między zasobem usługi ACR a klastrem usługi AKS. Zobacz Łączenie prywatnie z rejestrem kontenerów platformy Azure przy użyciu usługi Azure Private Link , aby dowiedzieć się, jak skonfigurować prywatny punkt końcowy dla rejestru.

Uwaga

Po usunięciu klastra usługi AKS usługa BYO ACR, łącze prywatne i prywatny punkt końcowy nie zostaną automatycznie usunięte. Jeśli dodasz niestandardowe obrazy i reguły pamięci podręcznej do usługi BYO ACR, będą one utrwalane po uzgodnieniu klastra, po wyłączeniu tej funkcji lub po usunięciu klastra usługi AKS.

Podczas tworzenia izolowanego klastra usługi AKS w sieci można wybrać jeden z następujących trybów klastra prywatnego:

- Klaster usługi AKS oparty na łączach prywatnych — płaszczyzna sterowania lub serwer interfejsu API znajduje się w grupie zasobów platformy Azure zarządzanej przez usługę AKS, a pula węzłów znajduje się w grupie zasobów. Serwer i pula węzłów mogą komunikować się ze sobą za pośrednictwem usługi Azure Private Link w sieci wirtualnej serwera interfejsu API i prywatnego punktu końcowego uwidocznionego w podsieci klastra usługi AKS.

- Integracja z siecią wirtualną serwera API (wersja zapoznawcza) — klaster skonfigurowany za pomocą integracji z siecią wirtualną serwera interfejsu API bezpośrednio do delegowanej podsieci w sieci wirtualnej, w której wdrożono usługę AKS. Integracja z siecią wirtualną serwera API umożliwia komunikację sieciową między serwerem interfejsu API a węzłami klastra bez konieczności łączenia prywatnego lub tunelu.

Ograniczenia

- Klastry izolowane w sieci są obsługiwane w klastrach usługi AKS przy użyciu platformy Kubernetes w wersji 1.30 lub nowszej.

- Tylko

NodeImagekanał automatycznego uaktualniania obrazów systemu operacyjnego węzła jest obsługiwany w przypadku klastrów izolowanych w sieci - Pule węzłów systemu Windows nie są obecnie obsługiwane.

- Następujące rozszerzenia klastra usługi AKS nie są jeszcze obsługiwane w klastrach izolowanych w sieci:

Często zadawane pytania

Jaka jest różnica między izolowanym klastrem sieci a usługą Azure Firewall?

Klaster izolowany w sieci nie wymaga żadnego ruchu wychodzącego poza sieć wirtualną w całym procesie uruchamiania klastra. Klaster izolowany w sieci będzie miał typ ruchu wychodzącego jako none lub block. Jeśli typ ruchu wychodzącego jest ustawiony na nonewartość , usługa AKS nie konfiguruje żadnych połączeń wychodzących dla klastra, co pozwala użytkownikowi na ich samodzielne skonfigurowanie. Jeśli typ ruchu wychodzącego ma wartość block, wszystkie połączenia wychodzące są blokowane.

Zapora zazwyczaj ustanawia barierę między zaufaną siecią a niezaufaną siecią, taką jak Internet. Usługa Azure Firewall może na przykład ograniczyć wychodzący ruch HTTP i HTTPS na podstawie nazwy FQDN miejsca docelowego, zapewniając szczegółową kontrolę ruchu wychodzącego, ale jednocześnie umożliwia zapewnienie dostępu do nazw FQDN obejmujących zależności wychodzące klastra usługi AKS (czego nie można zrobić przez sieciowe grupy zabezpieczeń). Można na przykład ustawić typ ruchu wychodzącego klastra, aby userDefinedRouting wymusić ruch wychodzący przez zaporę, a następnie skonfigurować ograniczenia nazwy FQDN dla ruchu wychodzącego.

Podsumowując, podczas gdy usługa Azure Firewall może służyć do definiowania ograniczeń ruchu wychodzącego w klastrach z żądaniami wychodzącymi, izolowane klastry sieciowe przechodzą dalej w stan bezpieczny domyślnie, eliminując lub blokując całkowicie żądania wychodzące.

Czy muszę skonfigurować wszystkie punkty końcowe listy dozwolonych dla klastra izolowanego w sieci, aby działały?

Etapy tworzenia klastra i uruchamiania nie wymagają żadnego ruchu wychodzącego z izolowanego klastra sieciowego. Obrazy wymagane dla składników usługi AKS i dodatków są pobierane z prywatnego rejestru ACR połączonego z klastrem zamiast ściągania z Rejestr Artefaktów Microsoft (MAR) za pośrednictwem publicznych punktów końcowych.

Po skonfigurowaniu izolowanego klastra sieciowego, jeśli chcesz włączyć funkcje lub dodatki, które muszą wysyłać żądania wychodzące do punktów końcowych usługi, prywatne punkty końcowe można skonfigurować do usług obsługiwanych przez usługę Azure Private Link.

Czy mogę ręcznie uaktualnić pakiety w celu uaktualnienia obrazu puli węzłów?

Ręczne uaktualnianie pakietów na podstawie ruchu wychodzącego do repozytoriów pakietów nie jest obsługiwane. Zamiast tego można automatycznie skalować obrazy systemu operacyjnego węzła. Tylko NodeImage kanał automatycznego skalowania systemu operacyjnego węzła jest obsługiwany w przypadku klastrów izolowanych w sieci.

Następne kroki

Azure Kubernetes Service