Pojęcia dotyczące zabezpieczeń w usłudze AKS włączone przez usługę Azure Arc

Dotyczy: AKS na platformie Azure Local 22H2, AKS na Windows Server

Zabezpieczenia w usłudze AKS włączone przez usługę Azure Arc obejmują zabezpieczanie infrastruktury i aplikacji uruchomionych w klastrze Kubernetes. Usługa AKS włączona przez usługę Arc obsługuje opcje wdrażania hybrydowego dla usługi Azure Kubernetes Service (AKS). W tym artykule opisano środki wzmacniania zabezpieczeń oraz wbudowane funkcje zabezpieczeń używane do zabezpieczania infrastruktury i aplikacji w klastrach Kubernetes.

Zabezpieczenia infrastruktury

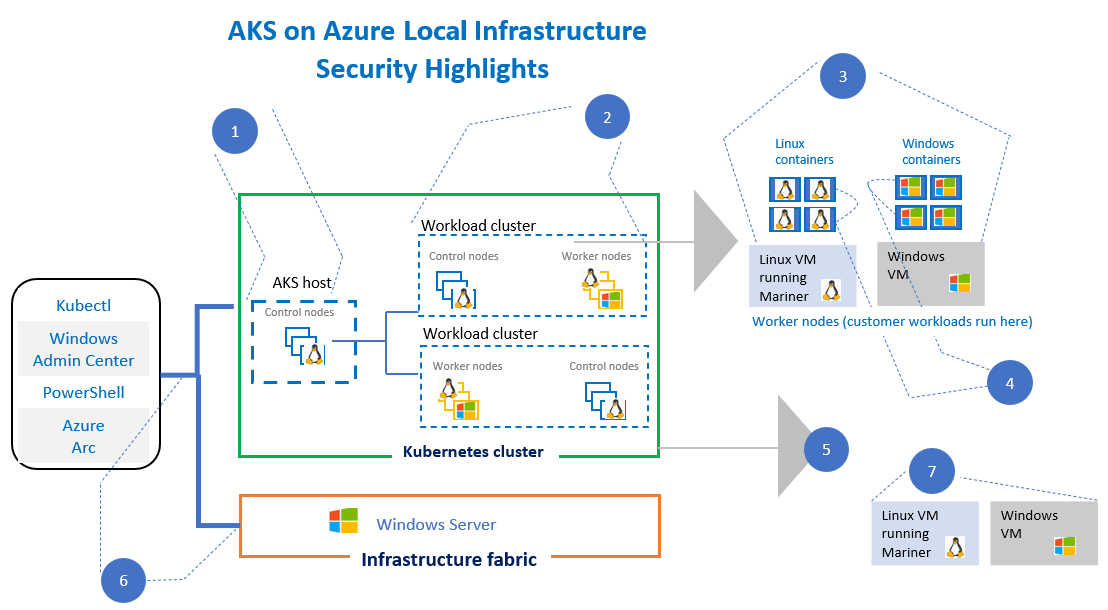

Usługa AKS włączona przez usługę Arc stosuje różne środki zabezpieczeń w celu zabezpieczenia infrastruktury. Na poniższym diagramie przedstawiono następujące miary:

W poniższej tabeli opisano aspekty wzmacniania zabezpieczeń usługi AKS w usłudze Azure Local, które przedstawiono na poprzednim diagramie. Aby uzyskać podstawowe informacje na temat infrastruktury wdrożenia usługi AKS, zobacz Klastry i obciążenia.

| Aspekt zabezpieczeń | opis |

|---|---|

| 1 | Ponieważ host usługi AKS ma dostęp do wszystkich klastrów obciążeń (docelowych), ten klaster może być pojedynczym punktem naruszenia zabezpieczeń. Jednak dostęp do hosta usługi AKS jest dokładnie kontrolowany, ponieważ cel klastra zarządzania jest ograniczony do aprowizowania klastrów obciążeń i zbierania zagregowanych metryk klastra. |

| 2 | Aby zmniejszyć koszt wdrożenia i złożoność, klastry obciążeń współużytkują bazowy system Windows Server. Jednak w zależności od potrzeb związanych z zabezpieczeniami administratorzy mogą zdecydować się na wdrożenie klastra obciążenia w dedykowanym systemie Windows Server. Gdy klastry obciążeń współużytką bazowy system Windows Server, każdy klaster jest wdrażany jako maszyna wirtualna, co gwarantuje silną izolację między klastrami obciążeń. |

| 3 | Obciążenia klientów są wdrażane jako kontenery i współużytkują tę samą maszynę wirtualną. Kontenery są odizolowane od siebie izolowane od siebie, co jest słabszą formą izolacji w porównaniu z silnymi gwarancjami izolacji oferowanymi przez maszyny wirtualne. |

| 100 | Kontenery komunikują się ze sobą za pośrednictwem sieci nakładki. Administratorzy mogą skonfigurować zasady Calico w celu zdefiniowania reguł izolacji sieci między kontenerami. Obsługa zasad Calico w usłudze AKS Arc dotyczy tylko kontenerów systemu Linux i jest obsługiwana w takiej postaci. |

| 5 | Komunikacja między wbudowanymi składnikami usługi Kubernetes usługi AKS w usłudze Azure Local, w tym komunikacją między serwerem interfejsu API a hostem kontenera, jest szyfrowana za pośrednictwem certyfikatów. Usługa AKS oferuje wbudowaną aprowizację, odnawianie i odwoływanie certyfikatów wbudowanych. |

| 6 | Komunikacja z serwerem interfejsu API z komputerów klienckich z systemem Windows jest zabezpieczona przy użyciu poświadczeń firmy Microsoft dla użytkowników. |

| 7 | W każdej wersji firma Microsoft udostępnia wirtualne dyski twarde dla maszyn wirtualnych usługi AKS na platformie Azure Local i stosuje odpowiednie poprawki zabezpieczeń w razie potrzeby. |

Zabezpieczenia aplikacji

W poniższej tabeli opisano różne opcje zabezpieczeń aplikacji dostępne w usłudze AKS włączone przez usługę Arc:

Uwaga

Możesz użyć opcji wzmacniania zabezpieczeń aplikacji typu open source dostępnych w wybranym ekosystemie typu open source.

| Opcja | opis |

|---|---|

| Tworzenie zabezpieczeń | Celem zabezpieczania kompilacji jest zapobieganie wprowadzeniu luk w zabezpieczeniach w kodzie aplikacji lub obrazach kontenerów podczas generowania obrazów. Integracja z usługą Azure GitOps platformy Kubernetes, która jest włączona w usłudze Azure Arc, pomaga w analizie i obserwacji, co daje deweloperom możliwość rozwiązania problemów z zabezpieczeniami. Aby uzyskać więcej informacji, zobacz Wdrażanie konfiguracji przy użyciu metodyki GitOps w klastrze Kubernetes z obsługą usługi Azure Arc. |

| Zabezpieczenia rejestru kontenerów | Celem zabezpieczeń rejestru kontenerów jest zapewnienie, że luki w zabezpieczeniach nie zostaną wprowadzone podczas przekazywania obrazów kontenerów do rejestru, podczas gdy obraz jest przechowywany w rejestrze i podczas pobierania obrazów z rejestru. Usługa AKS zaleca korzystanie z usługi Azure Container Registry. Usługa Azure Container Registry zawiera skanowanie luk w zabezpieczeniach i inne funkcje zabezpieczeń. Aby uzyskać więcej informacji, zobacz dokumentację usługi Azure Container Registry. |

| Tożsamości firmy Microsoft dla obciążeń systemu Windows korzystających z usługi gMSA dla kontenerów | Obciążenia kontenerów systemu Windows mogą dziedziczyć tożsamość hosta kontenera i używać ich do uwierzytelniania. Dzięki nowym ulepszeniom host kontenera nie musi być przyłączony do domeny. Aby uzyskać więcej informacji, zobacz integracja gMSA dla obciążeń systemu Windows. |

Wbudowane funkcje zabezpieczeń

W tej sekcji opisano wbudowane funkcje zabezpieczeń, które są obecnie dostępne w usłudze AKS włączone przez usługę Azure Arc:

| Cel zabezpieczeń | Funkcja |

|---|---|

| Ochrona dostępu do serwera interfejsu API. | Obsługa logowania jednokrotnego usługi Active Directory dla klientów programu PowerShell i programu Windows Admin Center. Ta funkcja jest obecnie włączona tylko dla klastrów obciążeń. |

| Upewnij się, że cała komunikacja między wbudowanymi składnikami platformy Kubernetes płaszczyzny sterowania jest bezpieczna. Obejmuje to zapewnienie bezpieczeństwa komunikacji między serwerem interfejsu API a klastrem obciążenia. | Bezobsługowe wbudowane rozwiązanie certyfikatu do aprowizowania, odnawiania i odwoływanie certyfikatów. Aby uzyskać więcej informacji, zobacz Zabezpieczanie komunikacji z certyfikatami. |

| Obracanie kluczy szyfrowania magazynu wpisów tajnych Kubernetes (itp.) przy użyciu wtyczki serwera zarządzania kluczami (KMS). | Wtyczka do integrowania i organizowania rotacji kluczy z określonym dostawcą usługi KMS. Aby dowiedzieć się więcej, zobacz Szyfrowanie itd. wpisy tajne. |

| Monitorowanie zagrożeń w czasie rzeczywistym dla kontenerów obsługujących obciążenia zarówno dla kontenerów systemu Windows, jak i Linux. | Integracja z usługą Azure Defender for Kubernetes połączoną z usługą Azure Arc, która jest oferowana jako publiczna funkcja w wersji zapoznawczej do czasu wydania ogólnodostępnego wykrywania zagrożeń rozwiązania Kubernetes dla platformy Kubernetes połączonego z usługą Azure Arc. Aby uzyskać więcej informacji, zobacz Obrona klastrów Kubernetes z włączoną usługą Azure Arc. |

| Tożsamość firmy Microsoft Entra dla obciążeń systemu Windows. | Użyj integracji gMSA dla obciążeń systemu Windows, aby skonfigurować tożsamość firmy Microsoft Entra. |

| Obsługa zasad Calico w celu zabezpieczenia ruchu między zasobnikami | Kontenery komunikują się ze sobą za pośrednictwem sieci nakładki. Administratorzy mogą skonfigurować zasady Calico w celu zdefiniowania reguł izolacji sieci między kontenerami. Obsługa zasad Calico w usłudze AKS Arc dotyczy tylko kontenerów systemu Linux i jest obsługiwana w takiej postaci. |

Następne kroki

W tym temacie przedstawiono pojęcia dotyczące zabezpieczania usługi AKS włączonej przez usługę Azure Arc oraz zabezpieczania aplikacji w klastrach Kubernetes.