Kontrola dostępu oparta na rolach w portalu usługi Azure AI Foundry

Z tego artykułu dowiesz się, jak zarządzać dostępem (autoryzacją) do centrum usługi Azure AI Foundry. Kontrola dostępu oparta na rolach platformy Azure (Azure RBAC) służy do zarządzania dostępem do zasobów platformy Azure, takich jak możliwość tworzenia nowych zasobów lub używania istniejących. Użytkownicy w Microsoft Entra ID mają przypisane określone role, które udzielają dostępu do zasobów. Platforma Azure oferuje zarówno wbudowane role, jak i możliwość tworzenia ról niestandardowych.

Ostrzeżenie

Zastosowanie niektórych ról może ograniczyć funkcjonalność interfejsu użytkownika w portalu usługi Azure AI Foundry dla innych użytkowników. Jeśli na przykład rola użytkownika nie ma możliwości utworzenia wystąpienia obliczeniowego, opcja utworzenia wystąpienia obliczeniowego nie będzie dostępna w programie Studio. To zachowanie jest oczekiwane i uniemożliwia użytkownikowi podjęcie prób operacji, które zwracają błąd odmowy dostępu.

Centrum usługi Azure AI Foundry a projekt

W portalu Azure AI Foundry istnieją dwa poziomy dostępu: centrum i projekt. Centrum jest domem dla infrastruktury (w tym konfiguracji sieci wirtualnej, kluczy zarządzanych przez klienta, tożsamości zarządzanych i zasad) oraz miejsca konfigurowania usług azure AI. Dostęp do centrum umożliwia modyfikowanie infrastruktury, tworzenie nowych centrów i tworzenie projektów. Projekty są podzbiorem centrum, który działa jako obszary robocze, które umożliwiają tworzenie i wdrażanie systemów sztucznej inteligencji. W ramach projektu można opracowywać przepływy, wdrażać modele i zarządzać zasobami projektu. Dostęp do projektu umożliwia tworzenie kompleksowej sztucznej inteligencji przy jednoczesnym wykorzystaniu konfiguracji infrastruktury w centrum.

Jedną z najważniejszych zalet relacji centrum i projektu jest to, że deweloperzy mogą tworzyć własne projekty, które dziedziczą ustawienia zabezpieczeń centrum. Możesz również mieć deweloperów, którzy są współautorami projektu i nie mogą tworzyć nowych projektów.

Role domyślne centrum

Centrum Azure AI Foundry ma wbudowane role, które są domyślnie dostępne.

Oto tabela wbudowanych ról i ich uprawnień dla centrum:

| Rola | Opis |

|---|---|

| Właściciel | Pełny dostęp do centrum, w tym możliwość zarządzania i tworzenia nowych koncentratorów oraz przypisywania uprawnień. Ta rola jest automatycznie przypisywana do twórcy centrum |

| Współautor | Użytkownik ma pełny dostęp do centrum, w tym możliwość tworzenia nowych koncentratorów, ale nie może zarządzać uprawnieniami centrum w istniejącym zasobie. |

| Deweloper sztucznej inteligencji platformy Azure | Wykonaj wszystkie akcje z wyjątkiem tworzenia nowych centrów i zarządzania uprawnieniami centrum. Na przykład użytkownicy mogą tworzyć projekty, obliczenia i połączenia. Użytkownicy mogą przypisywać uprawnienia w projekcie. Użytkownicy mogą korzystać z istniejących zasobów sztucznej inteligencji platformy Azure, takich jak Azure OpenAI, Azure AI Search i Azure AI Services. |

| Operator wdrażania wnioskowania usługi Azure AI | Wykonaj wszystkie akcje wymagane do utworzenia wdrożenia zasobów w grupie zasobów. |

| Czytelnik | Dostęp tylko do odczytu do centrum. Ta rola jest automatycznie przypisywana do wszystkich członków projektu w centrum. |

Kluczową różnicą między współautorem a deweloperem sztucznej inteligencji platformy Azure jest możliwość tworzenia nowych centrów. Jeśli nie chcesz, aby użytkownicy mogli tworzyć nowe centra (ze względu na limit przydziału, koszt lub zarządzanie liczbą centrów), przypisz rolę dewelopera sztucznej inteligencji platformy Azure.

Tylko role Właściciel i Współautor umożliwiają tworzenie centrum. Obecnie role niestandardowe nie mogą udzielać uprawnień do tworzenia centrów.

Rola dewelopera sztucznej inteligencji platformy Azure

Pełny zestaw uprawnień dla nowej roli "Deweloper sztucznej inteligencji platformy Azure" jest następujący:

{

"Permissions": [

{

"Actions": [

"Microsoft.MachineLearningServices/workspaces/*/read",

"Microsoft.MachineLearningServices/workspaces/*/action",

"Microsoft.MachineLearningServices/workspaces/*/delete",

"Microsoft.MachineLearningServices/workspaces/*/write",

"Microsoft.MachineLearningServices/locations/*/read",

"Microsoft.Authorization/*/read",

"Microsoft.Resources/deployments/*"

],

"NotActions": [

"Microsoft.MachineLearningServices/workspaces/delete",

"Microsoft.MachineLearningServices/workspaces/write",

"Microsoft.MachineLearningServices/workspaces/listKeys/action",

"Microsoft.MachineLearningServices/workspaces/hubs/write",

"Microsoft.MachineLearningServices/workspaces/hubs/delete",

"Microsoft.MachineLearningServices/workspaces/featurestores/write",

"Microsoft.MachineLearningServices/workspaces/featurestores/delete"

],

"DataActions": [

"Microsoft.CognitiveServices/accounts/OpenAI/*",

"Microsoft.CognitiveServices/accounts/SpeechServices/*",

"Microsoft.CognitiveServices/accounts/ContentSafety/*"

],

"NotDataActions": [],

"Condition": null,

"ConditionVersion": null

}

]

}

Jeśli wbudowana rola dewelopera sztucznej inteligencji platformy Azure nie spełnia Twoich potrzeb, możesz utworzyć rolę niestandardową.

Role domyślne dla projektów

Projekty w portalu usługi Azure AI Foundry mają wbudowane role, które są domyślnie dostępne.

Oto tabela wbudowanych ról i ich uprawnień dla projektu:

| Rola | Opis |

|---|---|

| Właściciel | Pełny dostęp do projektu, w tym możliwość przypisywania uprawnień do użytkowników projektu. |

| Współautor | Użytkownik ma pełny dostęp do projektu, ale nie może przypisać uprawnień użytkownikom projektu. |

| Deweloper sztucznej inteligencji platformy Azure | Użytkownik może wykonywać większość akcji, w tym tworzyć wdrożenia, ale nie może przypisywać uprawnień użytkownikom projektu. |

| Operator wdrażania wnioskowania usługi Azure AI | Wykonaj wszystkie akcje wymagane do utworzenia wdrożenia zasobów w grupie zasobów. |

| Czytelnik | Dostęp tylko do odczytu do projektu. |

Gdy użytkownik otrzymuje dostęp do projektu (na przykład za pośrednictwem zarządzania uprawnieniami portalu usługi Azure AI Foundry), do użytkownika są automatycznie przypisywane dwie kolejne role. Pierwszą rolą jest Czytelnik w centrum. Drugą rolą jest rola Operator wdrażania wnioskowania, która umożliwia użytkownikowi tworzenie wdrożeń w grupie zasobów, w której znajduje się projekt. Ta rola składa się z tych dwóch uprawnień: "Microsoft.Authorization/*/read" i "Microsoft.Resources/deployments/*".

Aby ukończyć kompleksowe opracowywanie i wdrażanie sztucznej inteligencji, użytkownicy potrzebują tylko tych dwóch automatycznie przypisanych ról oraz roli Współautor lub Deweloper sztucznej inteligencji platformy Azure w projekcie.

Minimalne uprawnienia wymagane do utworzenia projektu to rola, która ma dozwoloną akcję Microsoft.MachineLearningServices/workspaces/hubs/join w centrum. Wbudowana rola dewelopera sztucznej inteligencji platformy Azure ma to uprawnienie.

Uprawnienia kontroli dostępu opartej na rolach platformy Azure w usłudze Zależności

Centrum ma zależności od innych usług platformy Azure. W poniższej tabeli wymieniono uprawnienia wymagane dla tych usług podczas tworzenia centrum. Osoba tworząca centrum potrzebuje tych uprawnień. Osoba, która tworzy projekt z centrum, nie potrzebuje ich.

| Uprawnienie | Purpose |

|---|---|

Microsoft.Storage/storageAccounts/write |

Utwórz konto magazynu z określonymi parametrami lub zaktualizuj właściwości lub tagi albo dodaj domenę niestandardową dla określonego konta magazynu. |

Microsoft.KeyVault/vaults/write |

Utwórz nowy magazyn kluczy lub zaktualizuj właściwości istniejącego magazynu kluczy. Niektóre właściwości mogą wymagać większej liczby uprawnień. |

Microsoft.CognitiveServices/accounts/write |

Zapisywanie kont interfejsu API. |

Microsoft.MachineLearningServices/workspaces/write |

Utwórz nowy obszar roboczy lub zaktualizuj właściwości istniejącego obszaru roboczego. |

Przykładowa konfiguracja kontroli dostępu opartej na rolach przedsiębiorstwa

Poniższa tabela zawiera przykład konfigurowania kontroli dostępu opartej na rolach dla rozwiązania Azure AI Foundry dla przedsiębiorstwa.

| Osoba | Rola | Purpose |

|---|---|---|

| Administrator systemu informatycznego | Właściciel centrum | Administrator IT może upewnić się, że centrum jest skonfigurowane zgodnie ze standardami przedsiębiorstwa. Mogą przypisywać menedżerom rolę Współautor w zasobie, jeśli chcą umożliwić menedżerom tworzenie nowych centrów. Mogą też przypisywać menedżerom rolę dewelopera sztucznej inteligencji platformy Azure w zasobie, aby nie zezwalać na tworzenie nowego centrum. |

| Menedżerowie | Współautor lub deweloper sztucznej inteligencji platformy Azure w centrum | Menedżerowie mogą zarządzać centrum, przeprowadzać inspekcję zasobów obliczeniowych, przeprowadzać inspekcję połączeń i tworzyć połączenia udostępnione. |

| Lider zespołu/główny deweloper | Deweloper sztucznej inteligencji platformy Azure w centrum | Potencjalni deweloperzy mogą tworzyć projekty dla swojego zespołu i tworzyć udostępnione zasoby (takie jak obliczenia i połączenia) na poziomie centrum. Po utworzeniu projektu właściciele projektów mogą zapraszać innych członków. |

| Członkowie zespołu/deweloperzy | Współautor lub deweloper sztucznej inteligencji platformy Azure w projekcie | Deweloperzy mogą tworzyć i wdrażać modele sztucznej inteligencji w projekcie i tworzyć zasoby, które umożliwiają programowanie, takie jak obliczenia i połączenia. |

Dostęp do zasobów utworzonych poza centrum

Podczas tworzenia centrum wbudowane uprawnienia kontroli dostępu opartej na rolach zapewniają dostęp do korzystania z zasobu. Jeśli jednak chcesz używać zasobów spoza tego, co zostało utworzone w Twoim imieniu, musisz upewnić się, że oba te elementy:

- Zasób, którego próbujesz użyć, ma skonfigurowane uprawnienia, aby umożliwić mu dostęp.

- Twoje centrum może uzyskać do niego dostęp.

Jeśli na przykład próbujesz użyć nowego magazynu obiektów blob, musisz upewnić się, że tożsamość zarządzana centrum jest dodawana do roli Czytelnik usługi Blob Storage dla obiektu blob. Jeśli próbujesz użyć nowego źródła usługi Azure AI Search, może być konieczne dodanie centrum do przypisań ról usługi Azure AI Search.

Zarządzanie dostępem za pomocą ról

Jeśli jesteś właścicielem centrum, możesz dodawać i usuwać role dla usługi Azure AI Foundry. Przejdź do strony głównej w usłudze Azure AI Foundry i wybierz swoje centrum. Następnie wybierz pozycję Użytkownicy , aby dodać i usunąć użytkowników dla centrum. Możesz również zarządzać uprawnieniami z witryny Azure Portal w obszarze Kontrola dostępu (Zarządzanie dostępem i tożsamościami) lub za pośrednictwem interfejsu wiersza polecenia platformy Azure. Na przykład użyj interfejsu wiersza polecenia platformy Azure, aby przypisać rolę dewelopera usługi Azure AI dojoe@contoso.com "" dla grupy zasobów "this-rg" za pomocą następującego polecenia:

az role assignment create --role "Azure AI Developer" --assignee "joe@contoso.com" --resource-group this-rg

Tworzenie ról niestandardowych

Jeśli wbudowane role nie są wystarczające, można tworzyć role niestandardowe. Role niestandardowe mogą mieć uprawnienia do odczytu, zapisu, usuwania i zasobów obliczeniowych w tej usłudze Azure AI Foundry. Rolę można udostępnić na określonym poziomie projektu, określonym poziomie grupy zasobów lub określonym poziomie subskrypcji.

Uwaga

Musisz być właścicielem zasobu na tym poziomie, aby utworzyć role niestandardowe w ramach tego zasobu.

Poniższy przykład JSON definiuje niestandardową rolę dewelopera usługi Azure AI Foundry na poziomie subskrypcji:

{

"properties": {

"roleName": "Azure AI Foundry Developer",

"description": "Custom role for Azure AI Foundry. At subscription level",

"assignableScopes": [

"/subscriptions/<your-subscription-id>"

],

"permissions": [

{

"actions": [

"Microsoft.MachineLearningServices/workspaces/write",

"Microsoft.MachineLearningServices/workspaces/endpoints/write",

"Microsoft.Storage/storageAccounts/write",

"Microsoft.Resources/deployments/validate/action",

"Microsoft.KeyVault/vaults/write",

"Microsoft.Authorization/roleAssignments/read",

"Microsoft.Authorization/roleDefinitions/read",

"Microsoft.CognitiveServices/*/read"

],

"notActions": [

"Microsoft.MachineLearningServices/workspaces/delete",

"Microsoft.MachineLearningServices/workspaces/write",

"Microsoft.MachineLearningServices/workspaces/listKeys/action",

"Microsoft.MachineLearningServices/workspaces/hubs/write",

"Microsoft.MachineLearningServices/workspaces/hubs/delete",

"Microsoft.MachineLearningServices/workspaces/featurestores/write",

"Microsoft.MachineLearningServices/workspaces/featurestores/delete"

],

"dataActions": [

"Microsoft.CognitiveServices/accounts/OpenAI/*/read",

"Microsoft.CognitiveServices/accounts/OpenAI/engines/completions/action",

"Microsoft.CognitiveServices/accounts/OpenAI/engines/search/action",

"Microsoft.CognitiveServices/accounts/OpenAI/engines/generate/action",

"Microsoft.CognitiveServices/accounts/OpenAI/deployments/search/action",

"Microsoft.CognitiveServices/accounts/OpenAI/deployments/completions/action",

"Microsoft.CognitiveServices/accounts/OpenAI/deployments/chat/completions/action",

"Microsoft.CognitiveServices/accounts/OpenAI/deployments/extensions/chat/completions/action",

"Microsoft.CognitiveServices/accounts/OpenAI/deployments/embeddings/action",

"Microsoft.CognitiveServices/accounts/OpenAI/images/generations/action"

],

"notDataActions": []

}

]

}

}

Aby uzyskać instrukcje dotyczące tworzenia roli niestandardowej, użyj jednego z następujących artykułów:

Aby uzyskać więcej informacji na temat tworzenia ról niestandardowych w ogóle, odwiedź artykuł Role niestandardowe platformy Azure.

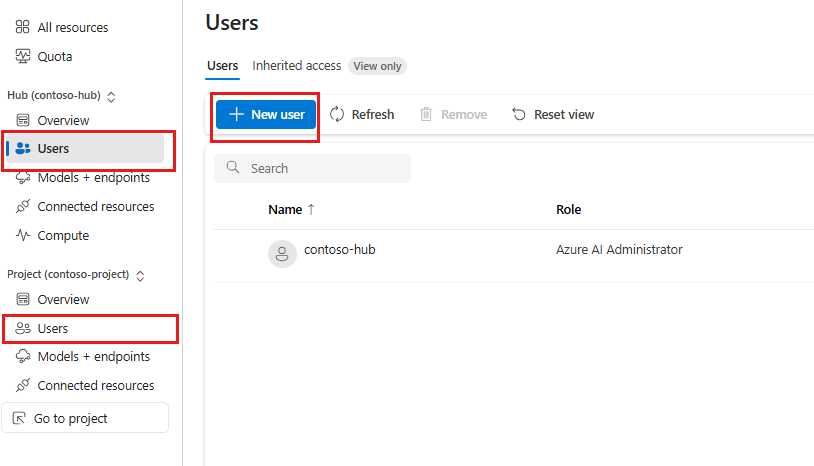

Przypisywanie ról w portalu usługi Azure AI Foundry

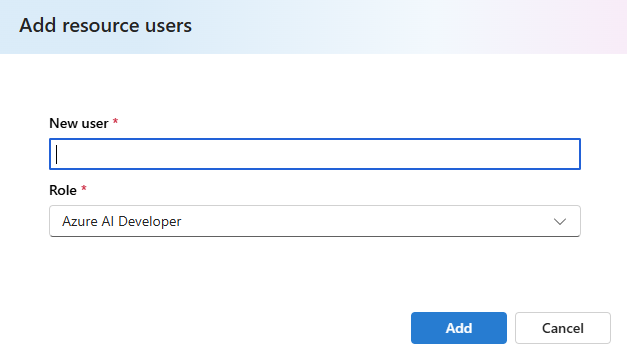

Możesz dodawać użytkowników i przypisywać role bezpośrednio z usługi Azure AI Foundry na poziomie centrum lub projektu. W centrum zarządzania wybierz pozycję Użytkownicy w sekcji centrum lub projektu, a następnie wybierz pozycję Nowy użytkownik, aby dodać użytkownika.

Uwaga

Wybór ról wbudowanych jest ograniczony. Jeśli musisz przypisać role niestandardowe, musisz użyć witryny Azure Portal, interfejsu wiersza polecenia platformy Azure lub programu Azure PowerShell.

Następnie zostanie wyświetlony monit o wprowadzenie informacji o użytkowniku i wybranie wbudowanej roli.

Scenariusz: używanie klucza zarządzanego przez klienta

Podczas konfigurowania centrum do używania klucza zarządzanego przez klienta (CMK) usługa Azure Key Vault jest używana do przechowywania klucza. Użytkownik lub jednostka usługi używana do tworzenia obszaru roboczego musi mieć dostęp właściciela lub współautora do magazynu kluczy.

Jeśli centrum azure AI Foundry jest skonfigurowane z tożsamością zarządzaną przypisaną przez użytkownika, tożsamość musi mieć przyznane następujące role. Te role umożliwiają tożsamości zarządzanej tworzenie zasobów usługi Azure Storage, usługi Azure Cosmos DB i usługi Azure Search używanych podczas korzystania z klucza zarządzanego przez klienta:

Microsoft.Storage/storageAccounts/writeMicrosoft.Search/searchServices/writeMicrosoft.DocumentDB/databaseAccounts/write

W magazynie kluczy użytkownik lub jednostka usługi musi mieć dostęp do klucza tworzenia, pobierania, usuwania i przeczyszczania klucza za pośrednictwem zasad dostępu magazynu kluczy. Aby uzyskać więcej informacji, zobacz Zabezpieczenia usługi Azure Key Vault.

Scenariusz: połączenia przy użyciu uwierzytelniania identyfikatora Entra firmy Microsoft

Podczas tworzenia połączenia korzystającego z uwierzytelniania identyfikatora Entra firmy Microsoft należy przypisać role deweloperom, aby mogli uzyskiwać dostęp do zasobu.

| Połączenie zasobu | Rola | opis |

|---|---|---|

| Wyszukiwanie AI platformy Azure | Współautor | Wyświetlanie listy kluczy interfejsu API do wyświetlania listy indeksów z usługi Azure AI Foundry. |

| Wyszukiwanie AI platformy Azure | Współautor danych indeksu wyszukiwania | Wymagane w scenariuszach indeksowania |

| Usługi Azure AI / Azure OpenAI | Rola współautora usług Cognitive Services | Wywoływanie publicznego interfejsu API pozyskiwania z usługi Azure AI Foundry. |

| Usługi Azure AI / Azure OpenAI | Użytkownik usług Cognitive Services | Wyświetlanie listy kluczy interfejsu API z usługi Azure AI Foundry. |

| Usługi Azure AI / Azure OpenAI | Współautor usług Cognitive Services | Umożliwia wywołania płaszczyzny sterowania. |

| Azure Blob Storage | Współautor danych w usłudze Blob Storage | Wymagane do odczytywania i zapisywania danych w magazynie obiektów blob. |

| Azure Data Lake Storage Gen 2 | Współautor danych w usłudze Blob Storage | Wymagane do odczytywania i zapisywania danych w usłudze Data Lake. |

| Microsoft OneLake | Współautor | Aby udzielić komuś dostępu do usługi Microsoft OneLake, musisz udzielić im dostępu do obszaru roboczego usługi Microsoft Fabric. |

Ważne

Jeśli używasz funkcji Promptflow z usługą Azure Storage (w tym z usługą Azure Data Lake Storage Gen 2), musisz również przypisać rolę współautora danych pliku magazynu z uprawnieniami.

W przypadku korzystania z uwierzytelnionych połączeń microsoft Entra ID na placu zabaw czatu usługi muszą autoryzować się do uzyskiwania dostępu do wymaganych zasobów. Administrator wykonujący konfigurację musi mieć rolę Właściciel dla tych zasobów, aby dodać przypisania ról. W poniższej tabeli wymieniono wymagane przypisania ról dla każdego zasobu. Kolumna Assignee odwołuje się do przypisanej przez system tożsamości zarządzanej wymienionego zasobu. Kolumna Zasób odwołuje się do zasobu, do którego osoba przypisana musi uzyskać dostęp. Na przykład usługa Azure OpenAI ma przypisaną przez system tożsamość zarządzaną, która musi mieć przypisaną rolę Czytelnik danych indeksu wyszukiwania dla zasobu usługi Azure AI Search.

| Rola | Cesjonariusza | Zasób | opis |

|---|---|---|---|

| Czytnik danych indeksu wyszukiwania | Usługi Azure AI / Azure OpenAI | Wyszukiwanie AI platformy Azure | Usługa wnioskowania wysyła zapytanie do danych z indeksu. Używane tylko w scenariuszach wnioskowania. |

| Współautor danych indeksu wyszukiwania | Usługi Azure AI / Azure OpenAI | Wyszukiwanie AI platformy Azure | Dostęp do odczytu i zapisu do zawartości w indeksach. Importowanie, odświeżanie lub wykonywanie zapytań względem kolekcji dokumentów indeksu. Używane tylko do pozyskiwania i wnioskowania scenariuszy. |

| Współautor usługi wyszukiwania | Usługi Azure AI / Azure OpenAI | Wyszukiwanie AI platformy Azure | Dostęp do odczytu i zapisu do definicji obiektów (indeksy, aliasy, mapy synonimów, indeksatory, źródła danych i zestawy umiejętności). Usługa wnioskowania wysyła zapytanie do schematu indeksu na potrzeby automatycznego mapowania pól. Usługa pozyskiwania danych tworzy indeks, źródła danych, zestaw umiejętności, indeksator i wykonuje zapytania dotyczące stanu indeksatora. |

| Rola współautora usług Cognitive Services | Wyszukiwanie AI platformy Azure | Usługi Azure AI / Azure OpenAI | Umiejętność niestandardowa |

| Użytkownik OpenAI usług Cognitive Services | Zasób usługi Azure OpenAI na potrzeby modelu czatu | Zasób usługi Azure OpenAI na potrzeby osadzania modelu | Wymagane tylko w przypadku używania dwóch zasobów usługi Azure OpenAI do komunikowania się. |

| Współautor danych w usłudze Blob Storage | Wyszukiwanie AI platformy Azure | Konto magazynu platformy Azure | Odczytuje obiekt blob i zapisuje magazyn wiedzy. |

| Współautor danych w usłudze Blob Storage | Usługi Azure AI / Azure OpenAI | Konto magazynu platformy Azure | Odczytuje z kontenera wejściowego i zapisuje wyniki przetwarzania wstępnego do kontenera wyjściowego. |

Uwaga

Rola użytkownika openAI usług Cognitive Services jest wymagana tylko wtedy, gdy używasz dwóch zasobów usługi Azure OpenAI: jednej dla modelu czatu i jednego dla modelu osadzania. Jeśli ma to zastosowanie, włącz zaufane usługi i upewnij się, że połączenie dla modelu osadzania zasób usługi Azure OpenAI ma włączony identyfikator Entra firmy Microsoft.

Scenariusz: korzystanie z istniejącego zasobu usługi Azure OpenAI

Podczas tworzenia połączenia z istniejącym zasobem usługi Azure OpenAI należy również przypisać role do użytkowników, aby mogli uzyskiwać dostęp do zasobu. W zależności od zadań, które muszą wykonać, należy przypisać rolę Użytkownik OpenAI usług Cognitive Services lub Współautor openAI usług Cognitive Services. Aby uzyskać informacje o tych rolach i zadaniach, które włączają, zobacz Role usługi Azure OpenAI.

Scenariusz: Korzystanie z usługi Azure Container Registry

Wystąpienie usługi Azure Container Registry to opcjonalna zależność dla centrum usługi Azure AI Foundry. W poniższej tabeli wymieniono macierz obsługi podczas uwierzytelniania centrum w usłudze Azure Container Registry w zależności od metody uwierzytelniania i konfiguracji dostępu do sieci publicznej usługi Azure Container Registry.

| Metoda uwierzytelniania | Dostęp do sieci publicznej jest wyłączony |

Włączono dostęp do sieci publicznej usługi Azure Container Registry |

|---|---|---|

| Administrator | ✓ | ✓ |

| Tożsamość zarządzana przypisana przez system usługi Azure AI Foundry Hub | ✓ | ✓ |

| Tożsamość zarządzana przypisana przez użytkownika usługi Azure AI Foundry Hub z rolą ACRPull przypisaną do tożsamości |

✓ |

Tożsamość zarządzana przypisana przez system jest automatycznie przypisywana do odpowiednich ról podczas tworzenia centrum. Jeśli używasz tożsamości zarządzanej przypisanej przez użytkownika, musisz przypisać rolę ACRPull do tożsamości.

Scenariusz: używanie usługi aplikacja systemu Azure Insights do rejestrowania

aplikacja systemu Azure Insights to opcjonalna zależność dla centrum usługi Azure AI Foundry. W poniższej tabeli wymieniono uprawnienia wymagane, jeśli chcesz używać usługi Application Insights podczas tworzenia centrum. Osoba tworząca centrum potrzebuje tych uprawnień. Osoba, która tworzy projekt z centrum, nie potrzebuje tych uprawnień.

| Uprawnienie | Purpose |

|---|---|

Microsoft.Insights/Components/Write |

Zapisywanie w konfiguracji składnika usługi Application Insights. |

Microsoft.OperationalInsights/workspaces/write |

Utwórz nowy obszar roboczy lub linki do istniejącego obszaru roboczego, podając identyfikator klienta z istniejącego obszaru roboczego. |

Scenariusz: Aprowizowanie modułu pozyskiwania jednostek przepływności

W poniższym przykładzie zdefiniowano rolę niestandardową, która może pozyskiwać aprowizowane jednostki przepływności (PTU).

{

"properties": {

"roleName": "PTU procurer",

"description": "Custom role to purchase PTU",

"assignableScopes": [

"/subscriptions/<your-subscription-id>"

],

"permissions": [

{

"actions": [

"Microsoft.CognitiveServices/accounts/commitmentplans/read",

"Microsoft.CognitiveServices/accounts/commitmentplans/write",

"Microsoft.CognitiveServices/accounts/commitmentplans/delete",

"Microsoft.CognitiveServices/locations/commitmentTiers/read",

"Microsoft.CognitiveServices/accounts/commitmentplans/read",

"Microsoft.CognitiveServices/accounts/commitmentplans/write",

"Microsoft.CognitiveServices/accounts/commitmentplans/delete",

"Microsoft.Features/features/read",

"Microsoft.Features/providers/features/read",

"Microsoft.Features/providers/features/register/action",

"Microsoft.Insights/logDefinitions/read",

"Microsoft.Insights/metricdefinitions/read",

"Microsoft.Insights/metrics/read",

"Microsoft.ResourceHealth/availabilityStatuses/read",

"Microsoft.Resources/deployments/operations/read",

"Microsoft.Resources/subscriptions/operationresults/read",

"Microsoft.Resources/subscriptions/read",

"Microsoft.Resources/subscriptions/resourcegroups/deployments/*",

"Microsoft.Resources/subscriptions/resourceGroups/read"

],

"notActions": [],

"dataActions": [],

"notDataActions": []

}

]

}

}

Scenariusz: interfejs API asystentów openAI platformy Azure

W poniższym przykładzie zdefiniowano rolę dewelopera przy użyciu asystentów usługi Azure OpenAI.

{

"id": "",

"properties": {

"roleName": "Azure OpenAI Assistants API Developer",

"description": "Custom role to work with Azure OpenAI Assistants API",

"assignableScopes": [

"<your-scope>"

],

"permissions": [

{

"actions": [

"Microsoft.CognitiveServices/*/read",

"Microsoft.Authorization/roleAssignments/read",

"Microsoft.Authorization/roleDefinitions/read"

],

"notActions": [],

"dataActions": [

"Microsoft.CognitiveServices/accounts/OpenAI/*/read",

"Microsoft.CognitiveServices/accounts/OpenAI/engines/completions/action",

"Microsoft.CognitiveServices/accounts/OpenAI/engines/search/action",

"Microsoft.CognitiveServices/accounts/OpenAI/engines/generate/action",

"Microsoft.CognitiveServices/accounts/OpenAI/deployments/search/action",

"Microsoft.CognitiveServices/accounts/OpenAI/deployments/completions/action",

"Microsoft.CognitiveServices/accounts/OpenAI/deployments/chat/completions/action",

"Microsoft.CognitiveServices/accounts/OpenAI/deployments/extensions/chat/completions/action",

"Microsoft.CognitiveServices/accounts/OpenAI/deployments/embeddings/action",

"Microsoft.CognitiveServices/accounts/OpenAI/images/generations/action",

"Microsoft.CognitiveServices/accounts/OpenAI/assistants/write",

"Microsoft.CognitiveServices/accounts/OpenAI/assistants/read",

"Microsoft.CognitiveServices/accounts/OpenAI/assistants/delete",

"Microsoft.CognitiveServices/accounts/OpenAI/assistants/files/write",

"Microsoft.CognitiveServices/accounts/OpenAI/assistants/files/read",

"Microsoft.CognitiveServices/accounts/OpenAI/assistants/files/delete",

"Microsoft.CognitiveServices/accounts/OpenAI/assistants/threads/write",

"Microsoft.CognitiveServices/accounts/OpenAI/assistants/threads/read",

"Microsoft.CognitiveServices/accounts/OpenAI/assistants/threads/delete",

"Microsoft.CognitiveServices/accounts/OpenAI/assistants/threads/messages/write",

"Microsoft.CognitiveServices/accounts/OpenAI/assistants/threads/messages/read",

"Microsoft.CognitiveServices/accounts/OpenAI/assistants/threads/messages/files/read",

"Microsoft.CognitiveServices/accounts/OpenAI/assistants/threads/runs/write",

"Microsoft.CognitiveServices/accounts/OpenAI/assistants/threads/runs/read",

"Microsoft.CognitiveServices/accounts/OpenAI/assistants/threads/runs/steps/read"

],

"notDataActions": []

}

]

}

}

Rozwiązywanie problemów

Błąd: Podmiot zabezpieczeń nie ma dostępu do interfejsu API/operacji

Objawy

W przypadku korzystania z witryny Azure AI Foundry portal chat playground pojawia się komunikat o błędzie z informacją "Podmiot zabezpieczeń nie ma dostępu do interfejsu API/operacji". Błąd może również zawierać wartość "Apim-request-id".

Przyczyna

Użytkownik lub jednostka usługi używana do uwierzytelniania żądań w usłudze Azure OpenAI lub Azure AI Search nie ma wymaganych uprawnień dostępu do zasobu.

Rozwiązanie

Przypisz następujące role do użytkownika lub jednostki usługi. Przypisana rola zależy od używanych usług, a poziom dostępu użytkownika lub jednostki usługi wymaga:

| Dostęp do usługi | Rola | opis |

|---|---|---|

| Azure OpenAI | Rola współautora usług Cognitive Services | Wywoływanie publicznego interfejsu API pozyskiwania z usługi Azure AI Foundry. |

| Azure OpenAI | Użytkownik usług Cognitive Services | Wyświetlanie listy kluczy interfejsu API z usługi Azure AI Foundry. |

| Wyszukiwanie AI platformy Azure | Współautor danych indeksu wyszukiwania | Wymagane w scenariuszach indeksowania. |

| Wyszukiwanie AI platformy Azure | Czytnik danych indeksu wyszukiwania | Usługa wnioskowania wysyła zapytanie do danych z indeksu. Używane tylko w scenariuszach wnioskowania. |