Tożsamości zarządzane na potrzeby Document Intelligence

Ta zawartość dotyczy: ![]() v4.0 (GA)

v4.0 (GA) ![]() v3.1 (GA) v3.0 (GA)

v3.1 (GA) v3.0 (GA) ![]() v2.1 (GA)

v2.1 (GA) ![]()

Tożsamości zarządzane dla zasobów platformy Azure to jednostki usługi, które tworzą tożsamość firmy Microsoft Entra i określone uprawnienia dla zasobów zarządzanych platformy Azure:

Tożsamości zarządzane zapewniają dostęp do dowolnego zasobu obsługującego uwierzytelnianie Microsoft Entra, w tym do własnych aplikacji. W przeciwieństwie do kluczy zabezpieczeń i tokenów uwierzytelniania, tożsamości zarządzane eliminują potrzebę zarządzania poświadczeniami przez deweloperów.

Możesz udzielić dostępu do zasobu platformy Azure i przypisać rolę platformy Azure do tożsamości zarządzanej przy użyciu kontroli dostępu na podstawie ról (RBAC) platformy Azure. Korzystanie z tożsamości zarządzanych na platformie Azure nie wiąże się z żadnymi dodatkowymi kosztami.

Ważne

Tożsamości zarządzane eliminują potrzebę zarządzania poświadczeniami, w tym tokenami sygnatury dostępu współdzielonego (SAS).

Tożsamości zarządzane to bezpieczniejszy sposób przyznawania dostępu do danych bez poświadczeń w kodzie.

Dostęp do prywatnego konta magazynu

Prywatny dostęp do konta usługi Azure Storage i uwierzytelnianie obsługują tożsamości zarządzane dla zasobów platformy Azure. Jeśli masz konto usługi Azure Storage, chronione przez sieć wirtualną (VNet) lub zaporę, analiza dokumentów nie może bezpośrednio uzyskać dostępu do danych konta magazynu. Jednak po włączeniu tożsamości zarządzanej funkcja Document Intelligence może uzyskiwać dostęp do konta magazynu przy użyciu przypisanych poświadczeń tożsamości zarządzanej.

Uwaga

Jeśli zamierzasz analizować dane magazynu za pomocą narzędzia do etykietowania przykładowego analizy dokumentów (FOTT), musisz wdrożyć narzędzie za siecią wirtualną lub zaporą.

Interfejsy

AnalyzeAPI Paragon, Wizytówka, Faktura, Identyfikator i Formularz niestandardowy mogą wyodrębniać dane z pojedynczego dokumentu, publikując żądania jako nieprzetworzonej zawartości binarnej. W tych scenariuszach nie jest wymagane podanie poświadczeń tożsamości zarządzanej.

Wymagania wstępne

Aby rozpocząć pracę, potrzebne będą następujące elementy:

Aktywne konto platformy Azure — jeśli go nie masz, możesz utworzyć bezpłatne konto.

Zasób analizy dokumentów lub usług Azure AI w witrynie Azure Portal. Aby uzyskać szczegółowe instrukcje, zobacz Create an Azure AI services resource (Tworzenie zasobu usług AI platformy Azure).

Konto usługi Azure Blob Storage w tym samym regionie co zasób analizy dokumentów. Należy również utworzyć kontenery do przechowywania i organizowania danych obiektów blob na koncie magazynu.

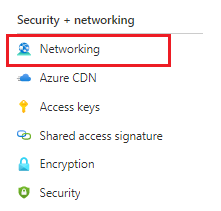

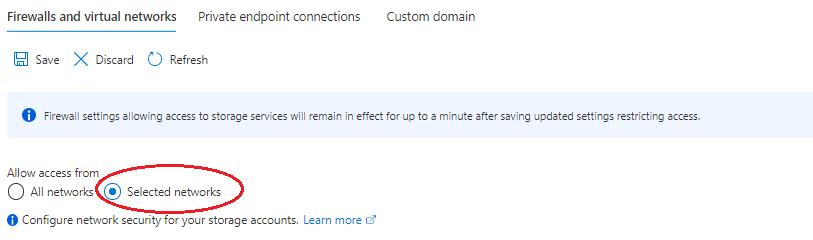

Jeśli konto magazynu znajduje się za zaporą, należy włączyć następującą konfigurację:

Na stronie konta magazynu wybierz pozycję Zabezpieczenia i sieć → Sieć w menu po lewej stronie.

W oknie głównym wybierz pozycję Zezwalaj na dostęp z wybranych sieci.

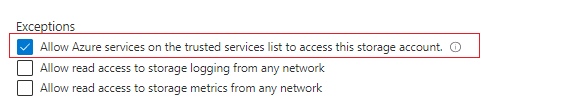

Na wybranej stronie sieci przejdź do kategorii Wyjątki i upewnij się, że

Allow Azure services on the trusted services list to access this storage accountpole wyboru jest włączone.

Krótka wiedza na temat kontroli dostępu na podstawie ról (RBAC) platformy Azure przy użyciu witryny Azure Portal.

Przypisania tożsamości zarządzanej

Istnieją dwa typy tożsamości zarządzanej: przypisane przez system i przypisane przez użytkownika. Obecnie analiza dokumentów obsługuje tylko tożsamość zarządzaną przypisaną przez system:

Tożsamość zarządzana przypisana przez system jest włączona bezpośrednio w wystąpieniu usługi. Nie jest ona domyślnie włączona; Musisz przejść do zasobu i zaktualizować ustawienie tożsamości.

Tożsamość zarządzana przypisana przez system jest powiązana z zasobem w całym cyklu życia. Jeśli usuniesz zasób, tożsamość zarządzana zostanie również usunięta.

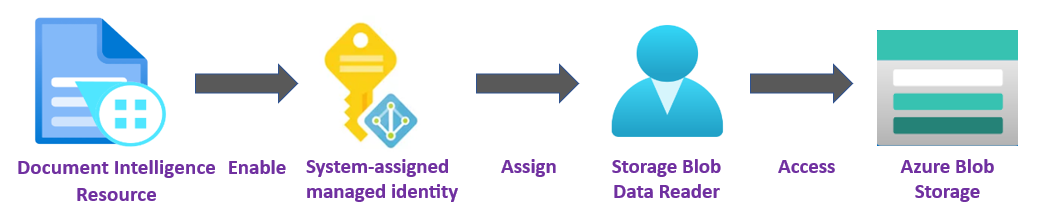

W poniższych krokach włączymy tożsamość zarządzaną przypisaną przez system i przyznamy usłudze Document Intelligence ograniczony dostęp do konta usługi Azure Blob Storage.

Włączanie tożsamości zarządzanej przypisanej przez system

Ważne

Aby włączyć tożsamość zarządzaną przypisaną przez system, potrzebujesz uprawnień Microsoft.Authorization/roleAssignments/write , takich jak właściciel lub administrator dostępu użytkowników. Zakres można określić na czterech poziomach: grupa zarządzania, subskrypcja, grupa zasobów lub zasób.

Zaloguj się do witryny Azure Portal przy użyciu konta skojarzonego z subskrypcją platformy Azure.

Przejdź do strony zasobów analizy dokumentów w witrynie Azure Portal.

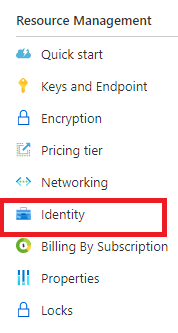

W lewej kolejce wybierz pozycję Tożsamość z listy Zarządzanie zasobami:

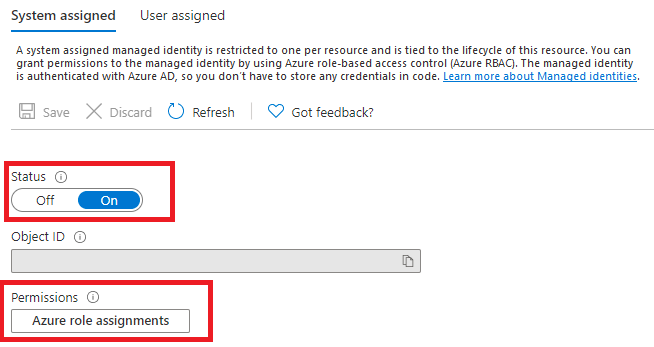

W oknie głównym przełącz kartę Stan przypisany przez system na włączone.

Udzielanie dostępu do konta magazynu

Aby móc odczytywać obiekty blob, musisz udzielić dostępu do analizy dokumentów na koncie magazynu. Teraz, gdy dostęp do analizy dokumentów jest włączony przy użyciu tożsamości zarządzanej przypisanej przez system, możesz użyć kontroli dostępu opartej na rolach platformy Azure (Azure RBAC), aby zapewnić dostęp analizy dokumentów do usługi Azure Storage. Rola Czytelnik danych obiektu blob usługi Storage zapewnia analizę dokumentów (reprezentowaną przez tożsamość zarządzaną przypisaną przez system) dostęp do odczytu i listy kontenera obiektów blob i danych.

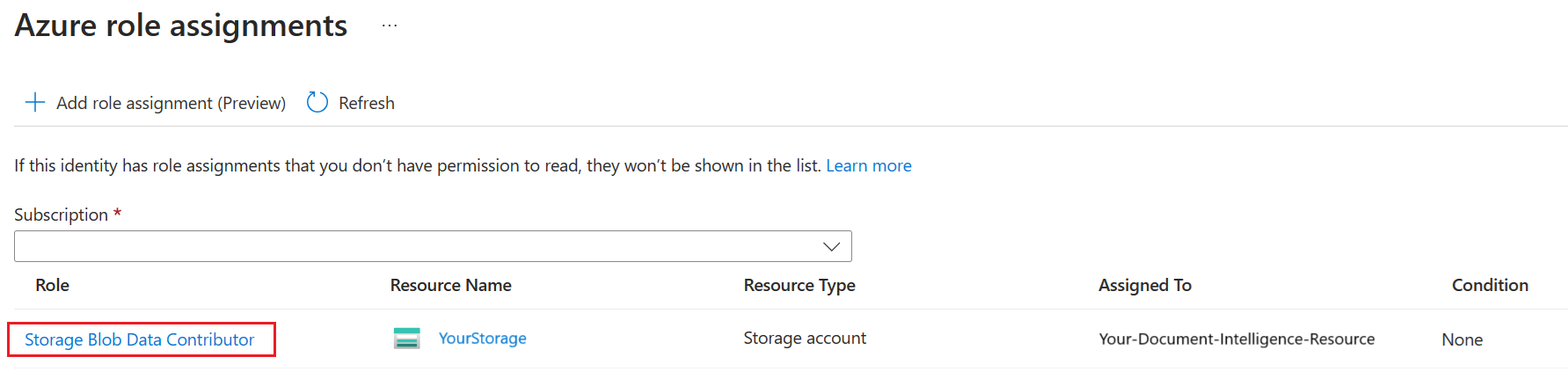

W obszarze Uprawnienia wybierz pozycję Przypisania ról platformy Azure:

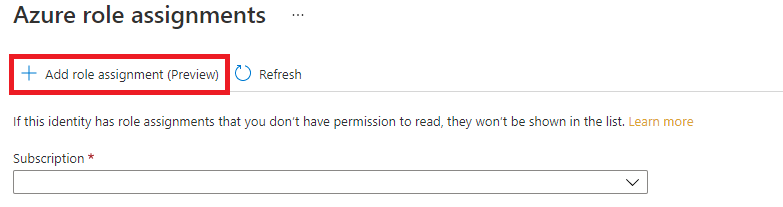

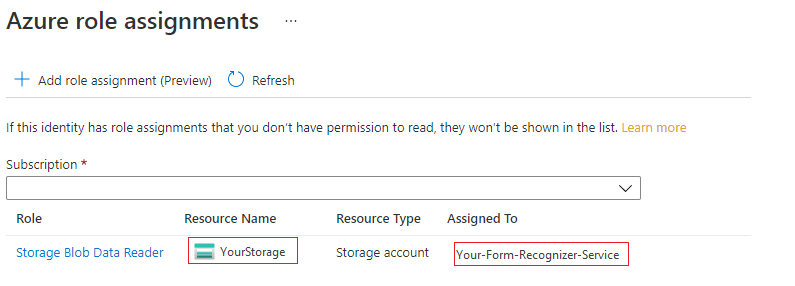

Na otwieranej stronie Przypisania ról platformy Azure wybierz subskrypcję z menu rozwijanego, a następnie wybierz pozycję + Dodaj przypisanie roli.

Uwaga

Jeśli nie możesz przypisać roli w witrynie Azure Portal, ponieważ opcja Dodaj > przypisanie roli jest wyłączona lub występuje błąd uprawnień", "nie masz uprawnień do dodawania przypisania roli w tym zakresie", sprawdź, czy użytkownik jest obecnie zalogowany jako użytkownik z przypisaną rolą z przypisaną rolą z uprawnieniami Microsoft.Authorization/roleAssignments/write, takimi jak Właściciel lub Administrator dostępu użytkowników w zakresie magazynu dla zasobu magazynu.

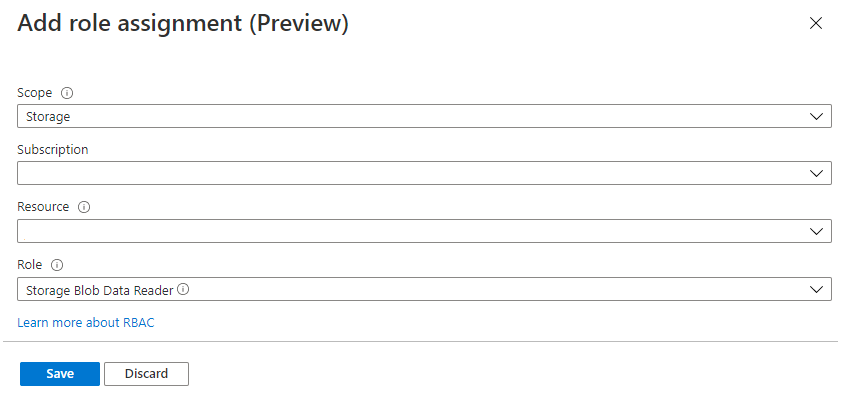

Następnie przypiszesz rolę Czytelnik danych obiektu blob usługi Storage do zasobu usługi Document Intelligence Service. W oknie podręcznym

Add role assignmentwypełnij pola w następujący sposób i wybierz pozycję Zapisz:Pole Wartość Scope Storage Subskrypcja Subskrypcja skojarzona z zasobem magazynu. Zasób Nazwa zasobu magazynu Rola Czytelnik danych obiektów blob usługi Storage — umożliwia dostęp do odczytu do kontenerów obiektów blob i danych usługi Azure Storage.

Po otrzymaniu komunikatu potwierdzenia Dodano przypisanie roli odśwież stronę, aby wyświetlić dodane przypisanie roli.

Jeśli nie widzisz zmiany od razu, poczekaj i spróbuj odświeżyć stronę jeszcze raz. Po przypisaniu lub usunięciu przypisań ról może upłynąć do 30 minut, aby zmiany zaczęły obowiązywać.

I już! Wykonano kroki umożliwiające włączenie tożsamości zarządzanej przypisanej przez system. W przypadku tożsamości zarządzanej i kontroli dostępu opartej na rolach platformy Azure udzielono uprawnień dostępu specyficznych dla analizy dokumentów do zasobu magazynu bez konieczności zarządzania poświadczeniami, takimi jak tokeny SAS.

Inne przypisania ról dla programu Document Intelligence Studio

Jeśli zamierzasz używać programu Document Intelligence Studio i konto magazynu jest skonfigurowane z ograniczeniem sieci, takim jak zapora lub sieć wirtualna, inna rola, współautor danych obiektu blob usługi Storage, musi zostać przypisana do usługi Analizy dokumentów. Program Document Intelligence Studio wymaga tej roli do zapisywania obiektów blob na koncie magazynu podczas wykonywania automatycznej etykiety, człowieka w pętli lub operacji udostępniania/uaktualniania projektu.