Zarządzanie kontami administratorów w usłudze Azure Active Directory B2C

W usłudze Azure Active Directory B2C (Azure AD B2C) dzierżawa reprezentuje katalog kont konsumenckich, służbowych i gości. Dzięki roli administratora konta służbowe i konta gościa mogą zarządzać dzierżawą.

W tym artykule omówiono sposób wykonywania następujących zadań:

- Dodawanie administratora (konta służbowego)

- Zapraszanie administratora (konto gościa)

- Dodawanie przypisania roli do konta użytkownika

- Usuwanie przypisania roli z konta użytkownika

- Usuwanie konta administratora

- Ochrona kont administracyjnych

Wymagania wstępne

- Jeśli nie utworzono jeszcze własnej dzierżawy usługi Azure AD B2C, utwórz ją teraz. Możesz użyć istniejącej dzierżawy usługi Azure AD B2C.

- Omówienie kont użytkowników w usłudze Azure AD B2C.

- Omówienie ról użytkowników w celu kontrolowania dostępu do zasobów.

Dodawanie administratora (konta służbowego)

Aby utworzyć nowe konto administracyjne, wykonaj następujące kroki:

Zaloguj się do witryny Azure Portal przy użyciu uprawnień administratora globalnego Administracja istratora lub roli uprzywilejowanej Administracja istratora.

Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

W obszarze Usługi platformy Azure wybierz pozycję Azure AD B2C. Możesz też użyć pola wyszukiwania, aby znaleźć i wybrać usługę Azure AD B2C.

W obszarze Zarządzanie wybierz pozycję Użytkownicy.

Wybierz przycisk Nowy użytkownik.

Wybierz pozycję Utwórz użytkownika (możesz utworzyć wielu użytkowników jednocześnie, wybierając pozycję Chcę zbiorczo utworzyć użytkowników).

Na stronie Użytkownik wprowadź informacje dla tego użytkownika:

- Nazwa użytkownika. Wymagany. Nazwa użytkownika nowego użytkownika. Na przykład

mary@contoso.com. Część domeny nazwy użytkownika musi używać początkowej domyślnej nazwy domeny, nazwy dzierżawy.onmicrosoft.com lub domeny niestandardowej, takiej jakcontoso.com.>< - Name. Wymagany. Imię i nazwisko nowego użytkownika. Na przykład Mary Parker.

- Grupy. Opcjonalne. Możesz dodać użytkownika do co najmniej jednej istniejącej grupy. Możesz również dodać użytkownika do grup w późniejszym czasie.

- Rola katalogu: jeśli potrzebujesz uprawnień administracyjnych firmy Microsoft Entra dla użytkownika, możesz dodać je do roli Microsoft Entra. Użytkownik może być administratorem globalnym lub co najmniej jedną z ograniczonych ról administratora w usłudze Microsoft Entra ID. Aby uzyskać więcej informacji na temat przypisywania ról, zobacz Używanie ról do kontrolowania dostępu do zasobów.

- Informacje o zadaniu: możesz dodać więcej informacji o użytkowniku tutaj lub zrobić to później.

- Nazwa użytkownika. Wymagany. Nazwa użytkownika nowego użytkownika. Na przykład

Skopiuj automatycznie wygenerowane hasło podane w polu Hasło. To hasło należy podać użytkownikowi, aby zalogował się po raz pierwszy.

Wybierz pozycję Utwórz.

Użytkownik zostanie utworzony i dodany do dzierżawy usługi Azure AD B2C. Zaleca się posiadanie co najmniej jednego konta służbowego natywnego dla dzierżawy usługi Azure AD B2C z przypisaną rolą Global Administracja istrator. To konto można uznać za konto awaryjne lub konta dostępu awaryjnego.

Zapraszanie administratora (konto gościa)

Możesz również zaprosić nowego użytkownika-gościa do zarządzania dzierżawą. Konto gościa jest preferowaną opcją, jeśli organizacja ma również identyfikator Firmy Microsoft Entra, ponieważ cykl życia tej tożsamości może być zarządzany zewnętrznie.

Aby zaprosić użytkownika, wykonaj następujące kroki:

Zaloguj się do witryny Azure Portal przy użyciu uprawnień administratora globalnego Administracja istratora lub roli uprzywilejowanej Administracja istratora.

Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

W obszarze Usługi platformy Azure wybierz pozycję Azure AD B2C. Możesz też użyć pola wyszukiwania, aby znaleźć i wybrać usługę Azure AD B2C.

W obszarze Zarządzanie wybierz pozycję Użytkownicy.

Wybierz pozycję Nowe konto gościa.

Na stronie Użytkownik wprowadź informacje dla tego użytkownika:

- Name. Wymagany. Imię i nazwisko nowego użytkownika. Na przykład Mary Parker.

- Adres e-mail. Wymagany. Adres e-mail użytkownika, który chcesz zaprosić, który musi być kontem Microsoft. Na przykład

mary@contoso.com. - Wiadomość osobista: dodajesz osobistą wiadomość, która zostanie dołączona do wiadomości e-mail z zaproszeniem.

- Grupy. Opcjonalne. Możesz dodać użytkownika do co najmniej jednej istniejącej grupy. Możesz również dodać użytkownika do grup w późniejszym czasie.

- Rola katalogu: jeśli potrzebujesz uprawnień administracyjnych firmy Microsoft Entra dla użytkownika, możesz dodać je do roli Microsoft Entra. Użytkownik może być administratorem globalnym lub co najmniej jedną z ograniczonych ról administratora w usłudze Microsoft Entra ID. Aby uzyskać więcej informacji na temat przypisywania ról, zobacz Używanie ról do kontrolowania dostępu do zasobów.

- Informacje o zadaniu: możesz dodać więcej informacji o użytkowniku tutaj lub zrobić to później.

Wybierz pozycję Utwórz.

Wiadomość e-mail z zaproszeniem jest wysyłana do użytkownika. Użytkownik musi zaakceptować zaproszenie, aby móc się zalogować.

Wyślij ponownie wiadomość e-mail z zaproszeniem

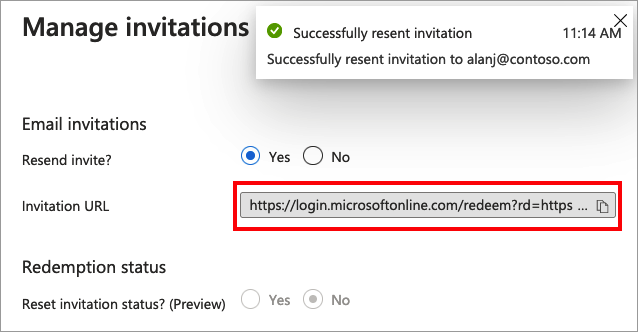

Jeśli gość nie otrzymał wiadomości e-mail z zaproszeniem lub zaproszenie wygasło, możesz ponownie wysłać zaproszenie. Alternatywnie dla wiadomości e-mail z zaproszeniem możesz nadać gościowi bezpośredni link umożliwiający zaakceptowanie zaproszenia. Aby ponownie wysłać zaproszenie i uzyskać bezpośredni link:

Zaloguj się w witrynie Azure Portal.

Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

W obszarze Usługi platformy Azure wybierz pozycję Azure AD B2C. Możesz też użyć pola wyszukiwania, aby znaleźć i wybrać usługę Azure AD B2C.

W obszarze Zarządzanie wybierz pozycję Użytkownicy.

Wyszukaj i wybierz użytkownika, do którego chcesz ponownie wysłać zaproszenie.

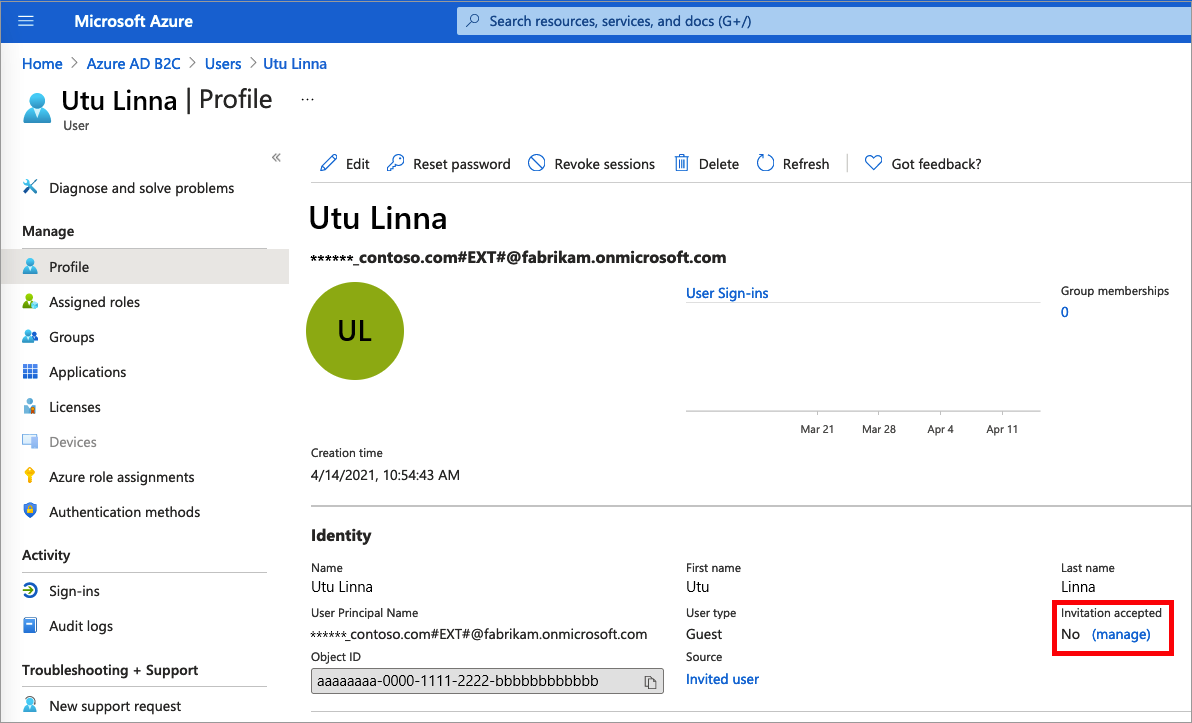

W użytkowniku | Strona profilu w obszarze Tożsamość wybierz pozycję (Zarządzaj).

W polu Wyślij ponownie zaproszenie?, wybierz pozycję Tak. Gdy na pewno chcesz ponownie wysłać zaproszenie? pojawi się przycisk Tak.

Usługa Azure AD B2C wysyła zaproszenie. Możesz również skopiować adres URL zaproszenia i podać go bezpośrednio do gościa.

Dodawanie przypisania roli

Rolę można przypisać podczas tworzenia użytkownika lub zapraszania użytkownika-gościa. Możesz dodać rolę, zmienić rolę lub usunąć rolę użytkownika:

- Zaloguj się do witryny Azure Portal przy użyciu uprawnień administratora globalnego Administracja istratora lub roli uprzywilejowanej Administracja istratora.

- Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

- W obszarze Usługi platformy Azure wybierz pozycję Azure AD B2C. Możesz też użyć pola wyszukiwania, aby znaleźć i wybrać usługę Azure AD B2C.

- W obszarze Zarządzanie wybierz pozycję Użytkownicy.

- Wybierz użytkownika, dla którego chcesz zmienić role. Następnie wybierz pozycję Przypisane role.

- Wybierz pozycję Dodaj przypisania, wybierz rolę, która ma zostać przypisana (na przykład administrator aplikacji), a następnie wybierz pozycję Dodaj.

Usuwanie przypisania roli

Jeśli musisz usunąć przypisanie roli od użytkownika, wykonaj następujące kroki:

- Wybierz pozycję Azure AD B2C, wybierz pozycję Użytkownicy, a następnie wyszukaj i wybierz użytkownika.

- Wybierz pozycję Przypisane role. Wybierz rolę, którą chcesz usunąć, na przykład Administrator aplikacji, a następnie wybierz pozycję Usuń przypisanie.

Przeglądanie przypisań ról konta administratora

W ramach procesu inspekcji zazwyczaj sprawdzasz, którzy użytkownicy są przypisani do określonych ról w katalogu usługi Azure AD B2C. Wykonaj poniższe kroki, aby przeprowadzić inspekcję, którzy użytkownicy mają obecnie przypisane role uprzywilejowane.

- Zaloguj się do witryny Azure Portal przy użyciu uprawnień administratora globalnego Administracja istratora lub roli uprzywilejowanej Administracja istratora.

- Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

- W obszarze Usługi platformy Azure wybierz pozycję Azure AD B2C. Możesz też użyć pola wyszukiwania, aby znaleźć i wybrać usługę Azure AD B2C.

- W obszarze Zarządzanie wybierz pozycję Role i administratorzy.

- Wybierz rolę, taką jak administrator globalny. Rola | Strona Przypisania zawiera listę użytkowników z tym rolą.

Usuwanie konta administratora

Aby usunąć istniejącego użytkownika, musisz mieć przypisanie roli administratora globalnego. Administratorzy globalni mogą usuwać dowolnego użytkownika, w tym innych administratorów. Administratorzy użytkowników mogą usuwać wszystkich użytkowników niebędących administratorami.

- W katalogu usługi Azure AD B2C wybierz pozycję Użytkownicy, a następnie wybierz użytkownika, który chcesz usunąć.

- Wybierz pozycję Usuń, a następnie pozycję Tak , aby potwierdzić usunięcie.

Użytkownik zostanie usunięty i nie będzie już wyświetlany na stronie Użytkownicy — wszyscy użytkownicy. Użytkownik może być widoczny na stronie Usunięci użytkownicy przez następne 30 dni i może zostać przywrócony w tym czasie. Aby uzyskać więcej informacji na temat przywracania użytkownika, zobacz Przywracanie lub usuwanie ostatnio usuniętego użytkownika przy użyciu identyfikatora Entra firmy Microsoft.

Ochrona kont administracyjnych

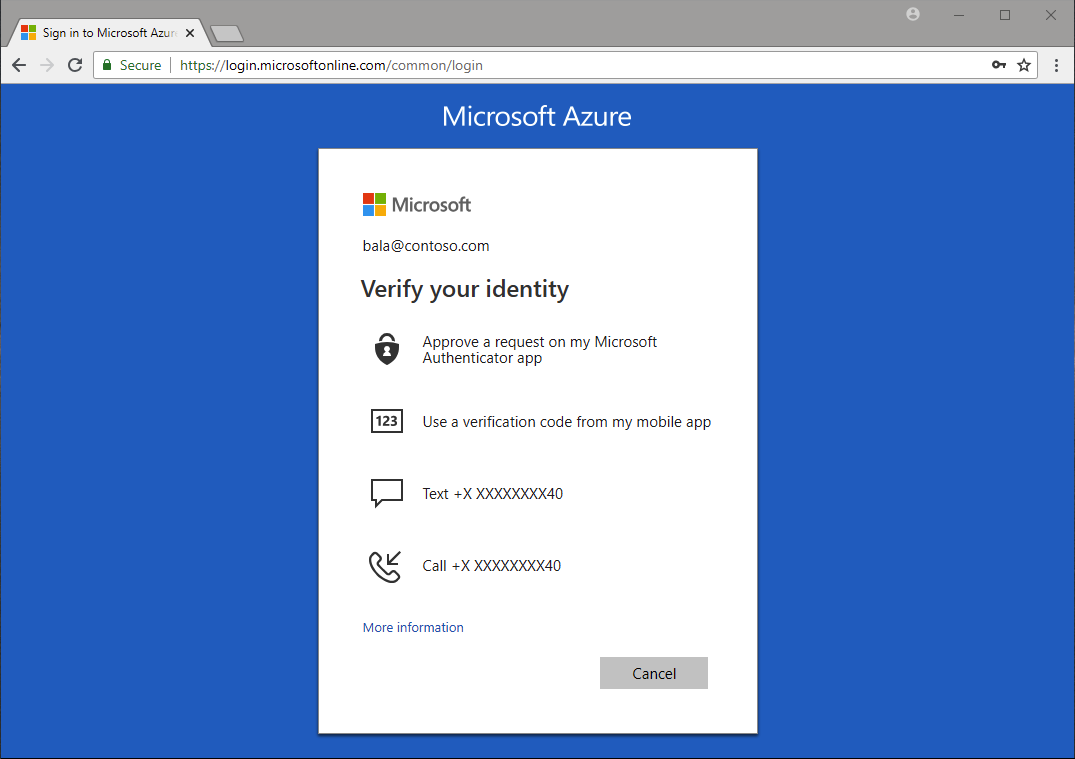

Zaleca się ochronę wszystkich kont administratorów przy użyciu uwierzytelniania wieloskładnikowego (MFA) w celu zwiększenia bezpieczeństwa. Uwierzytelnianie wieloskładnikowe to proces weryfikacji tożsamości podczas logowania, który monituje użytkownika o większą formę identyfikacji, na przykład kod weryfikacyjny na urządzeniu przenośnym lub żądanie w aplikacji Microsoft Authenticator.

Jeśli nie używasz dostępu warunkowego, możesz włączyć domyślne ustawienia zabezpieczeń firmy Microsoft, aby wymusić na wszystkich kontach administracyjnych używanie uwierzytelniania wieloskładnikowego.