Zabezpieczanie uwierzytelniania wieloskładnikowego opartego na telefonie

W przypadku uwierzytelniania wieloskładnikowego firmy Microsoft użytkownicy mogą zdecydować się na otrzymywanie zautomatyzowanego połączenia głosowego pod numerem telefonu, który rejestruje się w celu weryfikacji. Złośliwi użytkownicy mogą skorzystać z tej metody, tworząc wiele kont i umieszczając połączenia telefoniczne bez ukończenia procesu rejestracji uwierzytelniania wieloskładnikowego. Te liczne nieudane rejestracje mogą wyczerpać dozwolone próby rejestracji, uniemożliwiając innym użytkownikom rejestrację nowych kont w dzierżawie usługi Azure AD B2C. Aby chronić się przed tymi atakami, możesz użyć usługi Azure Monitor do monitorowania niepowodzeń uwierzytelniania telefonu i eliminowania fałszywych rejestracji.

Ważne

Aplikacja Authenticator (TOTP) zapewnia silniejsze zabezpieczenia niż uwierzytelnianie wieloskładnikowe SMS/Telefon. Aby to skonfigurować, przeczytaj nasze instrukcje dotyczące włączania uwierzytelniania wieloskładnikowego w usłudze Azure Active Directory B2C.

Wymagania wstępne

Przed rozpoczęciem utwórz obszar roboczy usługi Log Analytics.

Tworzenie skoroszytu zdarzeń uwierzytelniania wieloskładnikowego opartego na telefonie

Repozytorium Alerty raportów & usługi Azure AD B2C w usłudze GitHub zawiera artefakty, których można użyć do tworzenia i publikowania raportów, alertów i pulpitów nawigacyjnych na podstawie dzienników usługi Azure AD B2C. W poniższym skoroszycie roboczym wyróżniono błędy związane z telefonem.

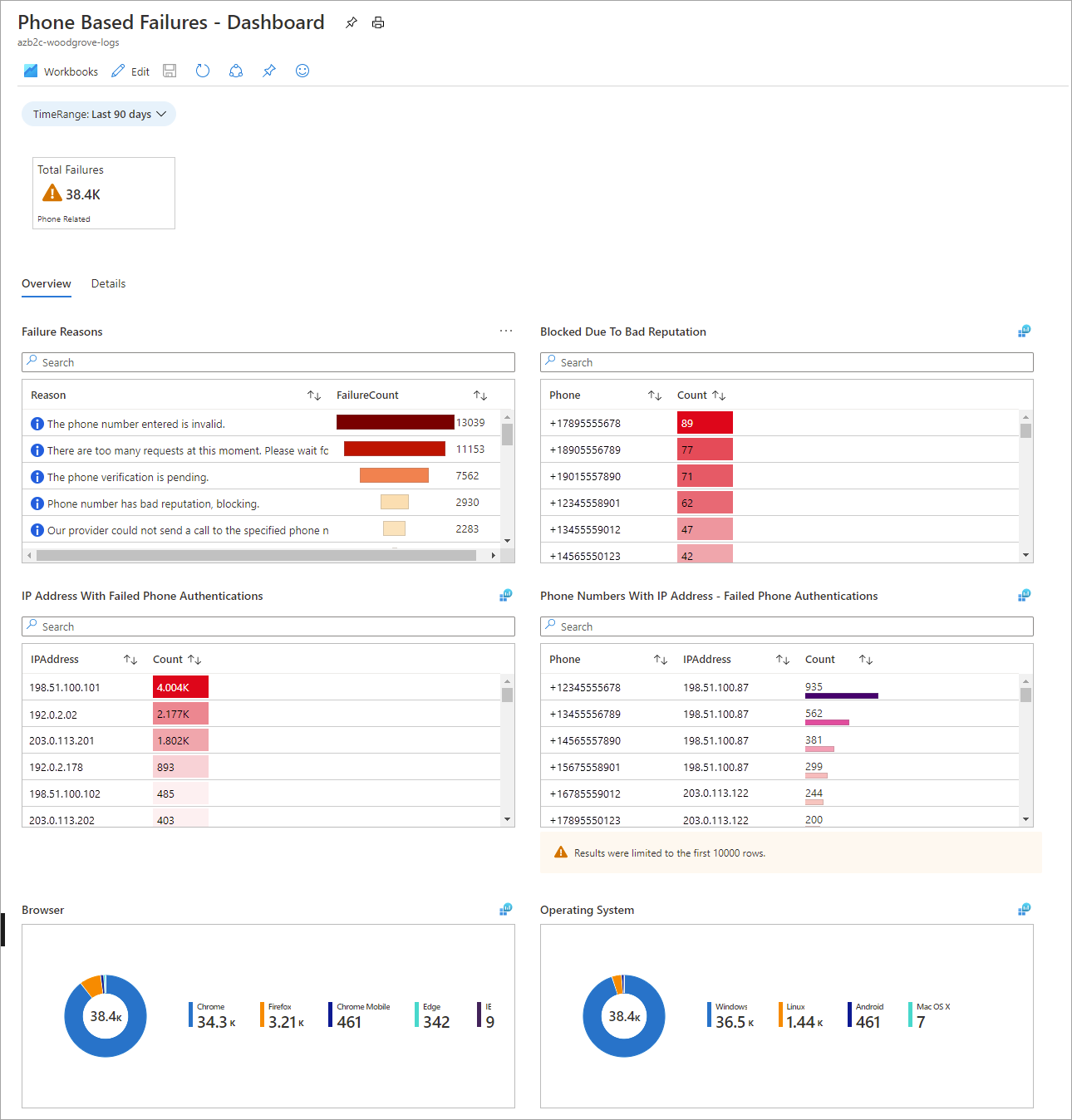

Karta Omówienie

Na karcie Przegląd są wyświetlane następujące informacje:

- Przyczyny niepowodzenia (łączna liczba nieudanych uwierzytelnień na telefonach z każdej podanej przyczyny)

- Zablokowane z powodu złej reputacji

- Adres IP z nieudanymi Telefon uwierzytelniania (łączna liczba nieudanych uwierzytelnień na telefon dla każdego podanego adresu IP)

- Telefon numery z adresem IP — nieudane uwierzytelnianie Telefon

- Przeglądarka (błędy uwierzytelniania telefonu na przeglądarkę klienta)

- System operacyjny (błędy uwierzytelniania telefonu na system operacyjny klienta)

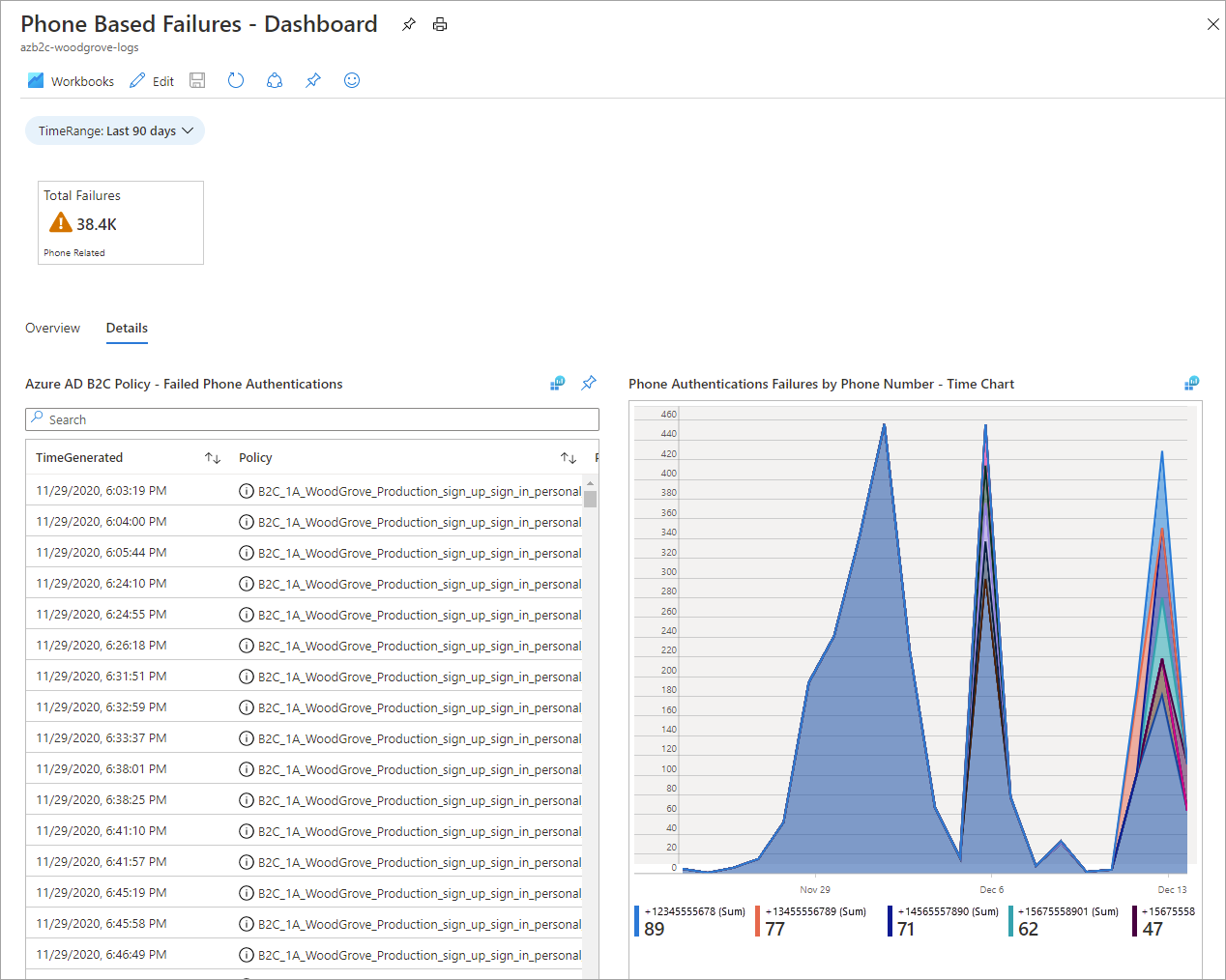

Karta Szczegóły

Następujące informacje są zgłaszane na karcie Szczegóły :

- Zasady usługi Azure AD B2C — nieudane uwierzytelnianie Telefon

- Telefon błędy uwierzytelniania według liczby Telefon — wykres czasu (zmienna oś czasu)

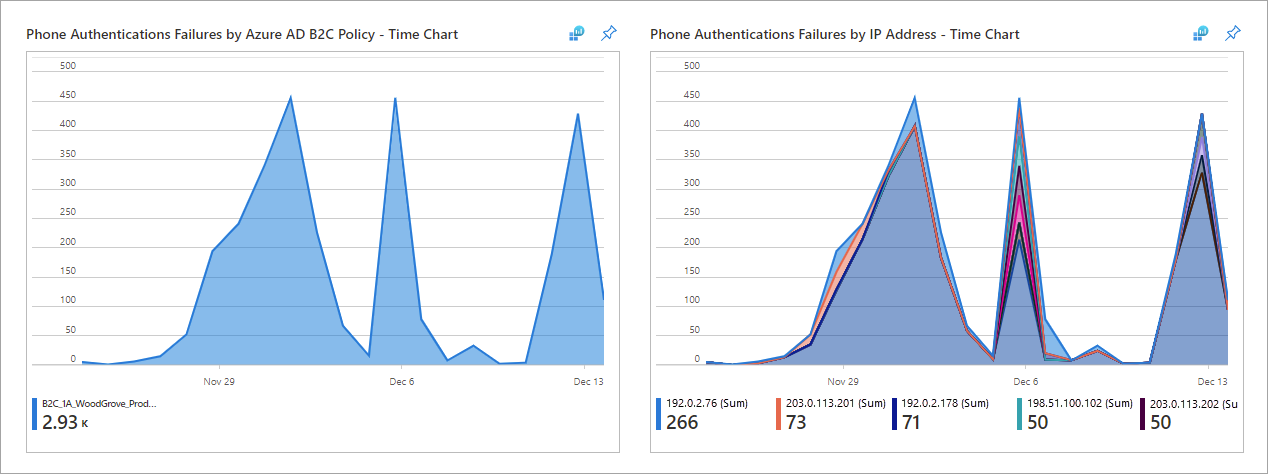

- Telefon błędy uwierzytelniania według zasad usługi Azure AD B2C — wykres czasu (regulowany oś czasu)

- Telefon niepowodzenia uwierzytelniania według adresu IP — wykres czasu (zmienna oś czasu)

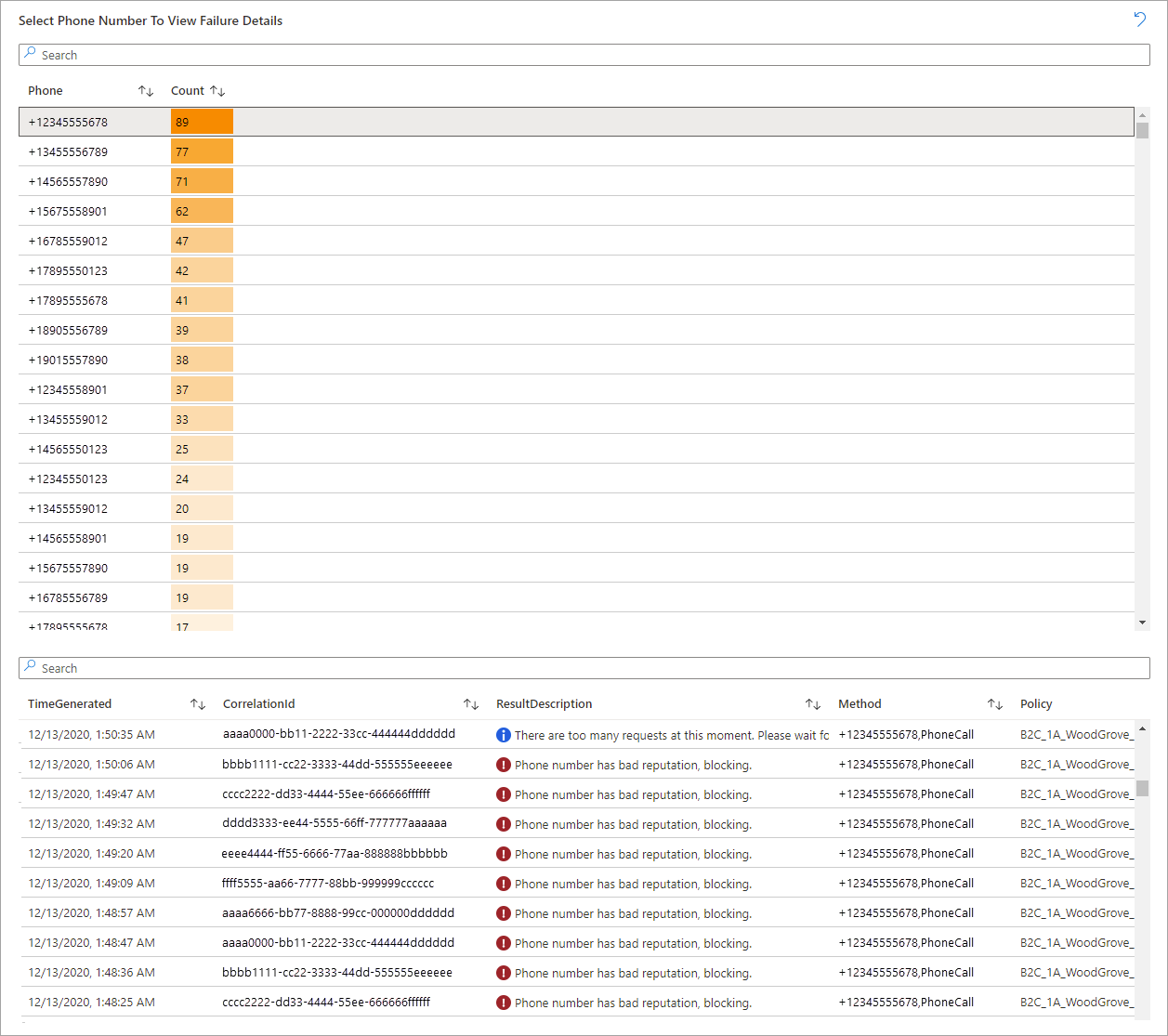

- Wybierz pozycję Telefon Numer, aby wyświetlić szczegóły niepowodzenia (wybierz numer telefonu, aby uzyskać szczegółową listę błędów)

Użyj skoroszytu, aby zidentyfikować fałszywe rejestracje

Możesz użyć skoroszytu, aby zrozumieć zdarzenia uwierzytelniania wieloskładnikowego opartego na telefonie i zidentyfikować potencjalnie złośliwe użycie usługi telefonii.

Dowiedz się, co jest normalne dla dzierżawy, odpowiadając na następujące pytania:

- Gdzie znajdują się regiony, z których oczekujesz uwierzytelniania wieloskładnikowego opartego na telefonie?

- Sprawdź przyczyny nieudanych prób uwierzytelniania wieloskładnikowego opartego na telefonie; czy są uważane za normalne lub oczekiwane?

Poznaj cechy fałszywych rejestracji:

- Oparta na lokalizacji: sprawdź błędy uwierzytelniania Telefon według adresu IP dla wszystkich kont skojarzonych z lokalizacjami, z których nie oczekujesz, że użytkownicy będą się rejestrować.

Uwaga

Podany adres IP jest przybliżonym regionem.

- Na podstawie szybkości: Spójrz na nieudane Telefon uwierzytelniania w nadgodzinach (dziennie), co wskazuje numery telefonów, które robią nietypową liczbę nieudanych prób uwierzytelniania telefonu dziennie, uporządkowane od najwyższego (po lewej) do najniższego (po prawej).

Zniweluj fałszywe rejestracje, wykonując kroki opisane w następnej sekcji.

Eliminowanie fałszywych rejestracji

Wykonaj następujące czynności, aby pomóc w ograniczeniu fałszywych rejestracji.

Użyj zalecanych wersji przepływów użytkownika, aby wykonać następujące czynności:

- Włącz funkcję jednorazowego kodu dostępu poczty e-mail (OTP) dla uwierzytelniania wieloskładnikowego (dotyczy zarówno przepływów rejestracji, jak i logowania).

- Skonfiguruj zasady dostępu warunkowego, aby blokować logowania na podstawie lokalizacji (dotyczy tylko przepływów logowania, a nie przepływów rejestracji).

- Używanie łączników interfejsu API do integracji z rozwiązaniem chroniącym przed botem, np. reCAPTCHA (dotyczy przepływów rejestracji).

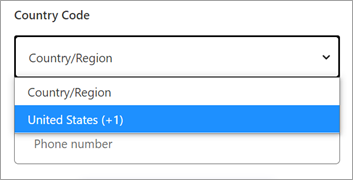

Usuń kody kraju, które nie są istotne dla twojej organizacji z menu rozwijanego, w którym użytkownik weryfikuje swój numer telefonu (ta zmiana zostanie zastosowana do przyszłych rejestracji):

Zaloguj się w witrynie Azure Portal jako administrator globalny dzierżawy usługi Azure AD B2C.

Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

Wybierz pozycję Wszystkie usługi w lewym górnym rogu witryny Azure Portal, a następnie wyszukaj i wybierz usługę Azure AD B2C.

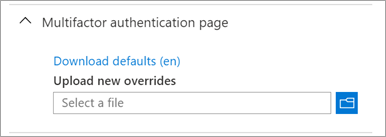

Wybierz przepływ użytkownika, a następnie wybierz pozycję Języki. Wybierz język lokalizacji geograficznej organizacji, aby otworzyć panel szczegółów języka. (W tym przykładzie wybierzemy pozycję Angielski en dla Stany Zjednoczone). Wybierz stronę uwierzytelniania wieloskładnikowego, a następnie wybierz pozycję Pobierz wartości domyślne (en).

Otwórz plik JSON pobrany w poprzednim kroku. W pliku wyszukaj

DEFAULTciąg i zastąp wiersz"Value": "{\"DEFAULT\":\"Country/Region\",\"US\":\"United States\"}"ciąg . Pamiętaj, aby ustawić wartośćOverridestrue.

Uwaga

Listę dozwolonych kodów krajów można dostosować w elemecie

countryList(zobacz przykład strony Telefon factor authentication).Zapisz plik JSON. Na panelu szczegółów języka w obszarze Przekazywanie nowych przesłonięć wybierz zmodyfikowany plik JSON, aby go przekazać.

Zamknij panel i wybierz pozycję Uruchom przepływ użytkownika. W tym przykładzie upewnij się, że Stany Zjednoczone jest jedynym kodem kraju dostępnym na liście rozwijanej:

Następne kroki

Dowiedz się więcej o usłudze Identity Protection i dostępie warunkowym dla usługi Azure AD B2C

Stosowanie dostępu warunkowego do przepływów użytkowników w usłudze Azure Active Directory B2C