Samouczek: konfigurowanie dostępu prywatnego Zscaler za pomocą usługi Azure Active Directory B2C

Z tego samouczka dowiesz się, jak zintegrować uwierzytelnianie usługi Azure Active Directory B2C (Azure AD B2C) z usługą Zscaler Private Access (ZPA). ZPA to oparty na zasadach bezpieczny dostęp do prywatnych aplikacji i zasobów bez ryzyka związanego z obciążeniem lub bezpieczeństwem wirtualnej sieci prywatnej (VPN). Bezpieczny dostęp hybrydowy rozwiązania Zscaler zmniejsza obszar ataków dla aplikacji przeznaczonych dla konsumentów w połączeniu z usługą Azure AD B2C.

Dowiedz się więcej: Przejdź do rozwiązania Zscaler i wybierz pozycję Produkty & , Produkty.

Wymagania wstępne

Przed rozpoczęciem potrzebne są następujące elementy:

- Subskrypcja platformy Azure

- Jeśli go nie masz, możesz uzyskać bezpłatne konto platformy Azure

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

- Subskrypcja ZPA

- Przejdź do Azure Marketplace, Zscaler Private Access

Opis scenariusza

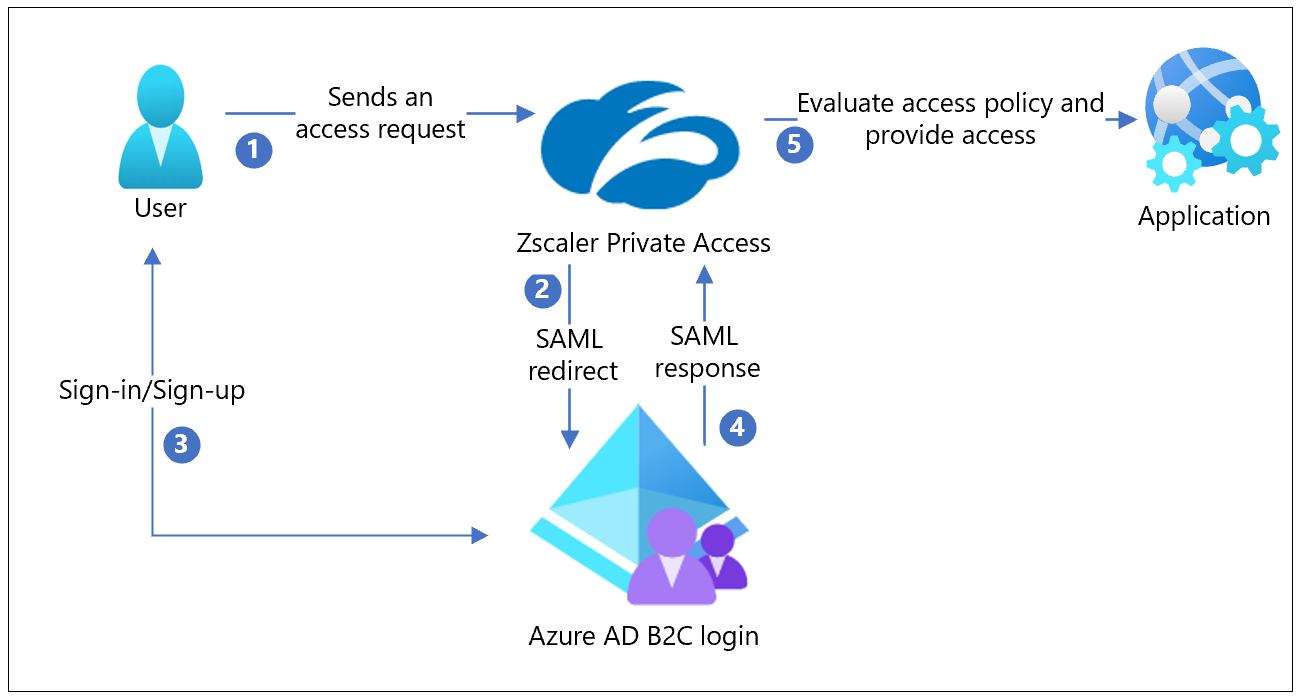

Integracja ZPA obejmuje następujące składniki:

- Azure AD B2C — dostawca tożsamości weryfikujący poświadczenia użytkownika

-

ZPA — zabezpiecza aplikacje internetowe przez wymuszanie dostępu Zero Trust

- Zobacz, Zero Trust zdefiniowane

- Aplikacja internetowa — hostuje dostęp użytkowników usługi

Na poniższym diagramie pokazano, jak rozwiązanie ZPA integruje się z usługą Azure AD B2C.

- Użytkownik przybywa do portalu ZPA lub aplikacji ZPA z dostępem do przeglądarki, aby zażądać dostępu

- Usługa ZPA zbiera atrybuty użytkownika. ZPA wykonuje przekierowanie SAML do strony logowania Azure AD B2C.

- Nowi użytkownicy tworzą konto i tworzą je. Bieżący użytkownicy loguje się przy użyciu poświadczeń. Azure AD B2C weryfikuje tożsamość użytkownika.

- Azure AD B2C przekierowuje użytkownika do usługi ZPA z potwierdzeniem SAML, które ZPA weryfikuje. ZPA ustawia kontekst użytkownika.

- Usługa ZPA ocenia zasady dostępu. Żądanie jest dozwolone lub nie jest.

Dołączanie do usługi ZPA

W tym samouczku założono, że usługa ZPA jest zainstalowana i uruchomiona.

Aby rozpocząć pracę z usługą ZPA, przejdź do help.zscaler.com przewodnika krok po kroku konfiguracji dla usługi ZPA.

Integrowanie usługi ZPA z usługą Azure AD B2C

Konfigurowanie Azure AD B2C jako dostawcy tożsamości w usłudze ZPA

Skonfiguruj Azure AD B2C jako dostawcę tożsamości w usłudze ZPA.

Aby uzyskać więcej informacji, zobacz Konfigurowanie dostawcy tożsamości na potrzeby logowania jednokrotnego.

Zaloguj się do portalu Administracja ZPA.

Przejdź dopozycji Konfiguracjadostawcy tożsamości administracji>.

Wybierz pozycję Dodaj konfigurację dostawcy tożsamości.

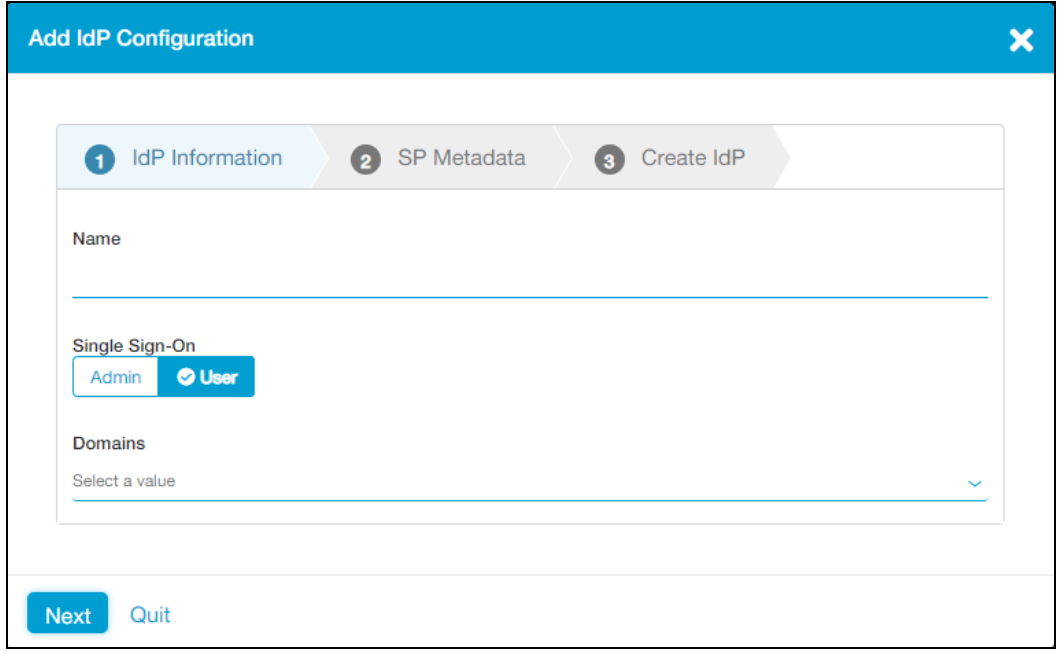

Zostanie wyświetlone okienko Dodawanie konfiguracji dostawcy tożsamości .

Wybierz kartę Informacje o dostawcy tożsamości

W polu Nazwa wprowadź Azure AD B2C.

W obszarze Logowanie jednokrotne wybierz pozycję Użytkownik.

Z listy rozwijanej Domeny wybierz domeny uwierzytelniania do skojarzenia z dostawcą tożsamości.

Wybierz opcję Dalej.

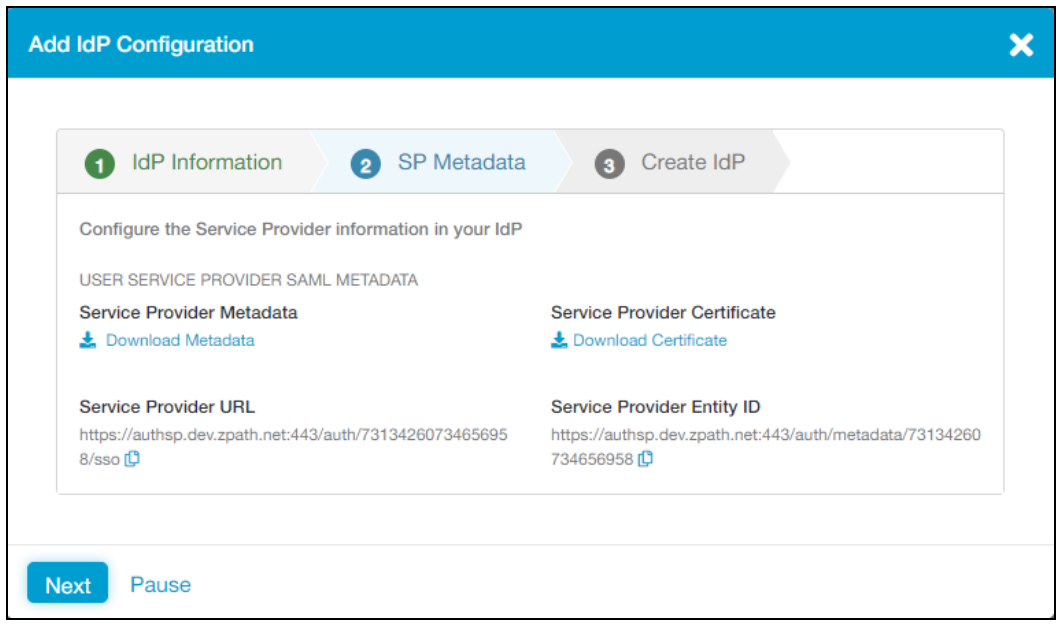

Wybierz kartę Metadane dostawcy usług.

W obszarze Adres URL dostawcy usług skopiuj wartość do późniejszego użycia.

W obszarze Identyfikator jednostki dostawcy usług skopiuj wartość do użytkownika później.

Wybierz pozycję Wstrzymaj.

Konfigurowanie zasad niestandardowych w usłudze Azure AD B2C

Ważne

Skonfiguruj zasady niestandardowe w usłudze Azure AD B2C, jeśli nie skonfigurowano zasad niestandardowych.

Aby uzyskać więcej informacji, zobacz Samouczek: tworzenie przepływów użytkownika i zasad niestandardowych w usłudze Azure Active Directory B2C.

Rejestrowanie ZPA jako aplikacji SAML w usłudze Azure AD B2C

Podczas rejestracji w obszarze Przekaż zasady skopiuj adres URL metadanych SAML dostawcy tożsamości używany przez usługę Azure AD B2C do późniejszego użycia.

Postępuj zgodnie z instrukcjami do momentu skonfigurowania aplikacji w usłudze Azure AD B2C.

W kroku 4.2 zaktualizuj właściwości manifestu aplikacji

- W polu identifierUris wprowadź skopiowany identyfikator jednostki dostawcy usług

- W przypadku pliku samlMetadataUrl pomiń ten wpis

- W polu replyUrlsWithType wprowadź skopiowany adres URL dostawcy usług

- W przypadku polecenia logoutUrl pomiń ten wpis

Pozostałe kroki nie są wymagane.

Wyodrębnianie metadanych SAML dostawcy tożsamości z Azure AD B2C

Uzyskaj adres URL metadanych SAML w następującym formacie:

https://<tenant-name>.b2clogin.com/<tenant-name>.onmicrosoft.com/<policy-name>/Samlp/metadata

Uwaga

<tenant-name>to twoja Azure AD dzierżawa usługi B2C i <policy-name> jest niestandardowymi utworzonymi zasadami SAML.

Adres URL może być: https://safemarch.b2clogin.com/safemarch.onmicrosoft.com/B2C_1A_signup_signin_saml/Samlp/metadata.

- Otwórz przeglądarkę internetową.

- Przejdź do adresu URL metadanych SAML.

- Kliknij prawym przyciskiem myszy stronę.

- Wybierz pozycję Zapisz jako.

- Zapisz plik na komputerze do późniejszego użycia.

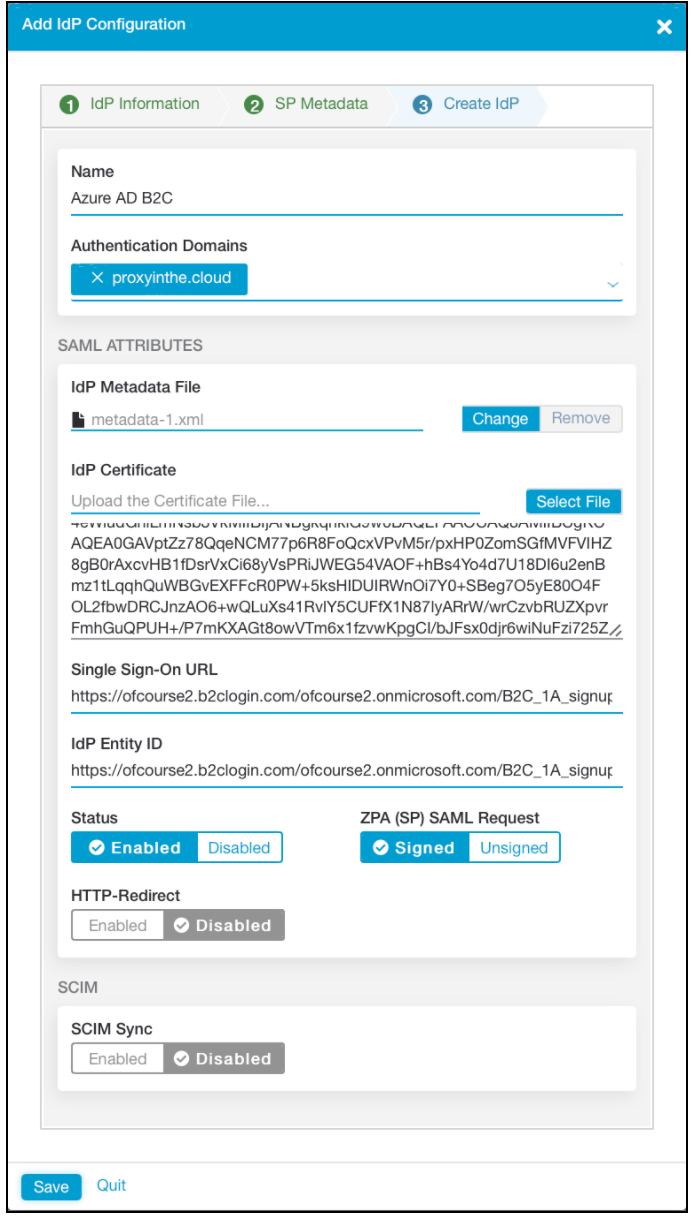

Pełna konfiguracja dostawcy tożsamości w usłudze ZPA

Aby ukończyć konfigurację dostawcy tożsamości:

Przejdź do portalu Administracja ZPA.

Wybierz pozycję Konfiguracja dostawcy tożsamości administracji>.

Wybierz skonfigurowany dostawcę tożsamości, a następnie wybierz pozycję Wznów.

W okienku Dodawanie konfiguracji dostawcy tożsamości wybierz kartę Utwórz dostawcę tożsamości .

W obszarze Plik metadanych dostawcy tożsamości przekaż zapisany plik metadanych.

W obszarze Stan sprawdź, czy konfiguracja jest włączona.

Wybierz pozycję Zapisz.

Testowanie rozwiązania

Aby potwierdzić uwierzytelnianie SAML, przejdź do portalu użytkowników usługi ZPA lub aplikacji dostępu do przeglądarki i przetestuj proces rejestracji lub logowania.