Samouczek: konfigurowanie nok Nok Passport z usługą Azure Active Directory B2C na potrzeby uwierzytelniania bez hasła FIDO2

Dowiedz się, jak zintegrować pakiet uwierzytelniania Nok Nok S3 z dzierżawą usługi Azure Active Directory B2C (Azure AD B2C). Rozwiązania Nok Nok umożliwiają certyfikowane uwierzytelnianie wieloskładnikowe FIDO, takie jak FIDO UAF, FIDO U2F, WebAuthn i FIDO2 dla aplikacji mobilnych i internetowych. Rozwiązania Nok Nok zwiększają poziom zabezpieczeń podczas równoważenia środowiska użytkownika.

Aby noknok.com dowiedzieć się więcej: Nok Nok Labs, Inc.

Wymagania wstępne

Aby rozpocząć pracę, potrzebne będą następujące elementy:

- Subskrypcja platformy Azure

- Jeśli go nie masz, uzyskaj bezpłatne konto platformy Azure

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

- Przejdź do noknok.com. W górnym menu wybierz pozycję Pokaz.

Opis scenariusza

Aby włączyć uwierzytelnianie FIDO bez hasła dla użytkowników, włącz nok Nok jako dostawcę tożsamości (IdP) w dzierżawie usługi Azure AD B2C. Integracja rozwiązania Nok Nok obejmuje następujące składniki:

- Azure AD B2C — serwer autoryzacji weryfikujący poświadczenia użytkownika

- Aplikacje internetowe i mobilne — aplikacje mobilne lub internetowe do ochrony za pomocą rozwiązań Nok Nok i Azure AD B2C

-

Zestaw SDK aplikacji Nok Nok lub aplikacja usługi Passport — uwierzytelnianie Azure AD aplikacji z obsługą usługi B2C.

- Przejdź do App Store Apple dla Nok Nok Passport

- Lub, Google Play Nok Nok Passport

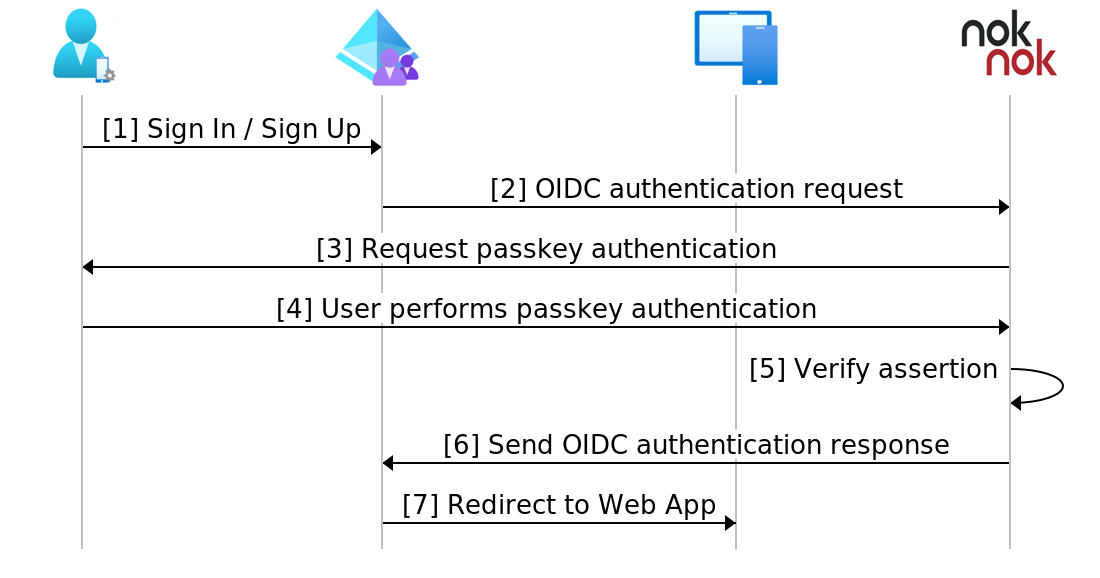

Na poniższym diagramie przedstawiono rozwiązanie Nok Nok jako dostawcę tożsamości dla Azure AD B2C przy użyciu protokołu OpenID Connect (OIDC) na potrzeby uwierzytelniania bez hasła.

- Na stronie logowania użytkownik wybiera opcję logowania lub tworzenia konta i wprowadza nazwę użytkownika.

- Azure AD B2C przekierowuje użytkownika do dostawcy uwierzytelniania Nok Nok OIDC.

- W przypadku uwierzytelniania mobilnego zostanie wyświetlony kod QR lub powiadomienie wypychane zostanie wyświetlone na urządzeniu użytkownika. W przypadku logowania klasycznego użytkownik jest przekierowywany do strony logowania aplikacji internetowej na potrzeby uwierzytelniania bez hasła.

- Użytkownik skanuje kod QR przy użyciu zestawu SDK aplikacji Nok Nok lub aplikacji Passport. Alternatywnie nazwa użytkownika to dane wejściowe strony logowania.

- Użytkownik jest monitowany o uwierzytelnienie. Użytkownik wykonuje uwierzytelnianie bez hasła: dane biometryczne, numer PIN urządzenia lub dowolny wystawca uwierzytelnienia mobilnego. Monit o uwierzytelnienie jest wyświetlany w aplikacji internetowej. Użytkownik wykonuje uwierzytelnianie bez hasła: dane biometryczne, numer PIN urządzenia lub dowolny wystawca uwierzytelnienia mobilnego.

- Serwer Nok Nok weryfikuje asercji FIDO i wysyła odpowiedź UWIERZYTELNIANIA OIDC do Azure AD B2C.

- Użytkownik otrzymuje lub odmawia dostępu.

Wprowadzenie do nok Nok

- Przejdź do strony kontaktów noknok.com.

- Wypełnij formularz dla dzierżawy Nok Nok.

- Wiadomość e-mail jest wysyłana z informacjami o dostępie do dzierżawy i linkami do dokumentacji.

- Skorzystaj z dokumentacji integracji nok nok, aby ukończyć konfigurację OIDC dzierżawy.

Integracja z usługą Azure AD B2C

Skorzystaj z poniższych instrukcji, aby dodać i skonfigurować dostawcę tożsamości, a następnie skonfigurować przepływ użytkownika.

Dodawanie nowego dostawcy tożsamości

Aby uzyskać poniższe instrukcje, użyj katalogu z dzierżawą usługi Azure AD B2C. Aby dodać nowego dostawcę tożsamości:

- Zaloguj się do Azure Portal jako administrator globalny dzierżawy usługi Azure AD B2C.

- Na pasku narzędzi portalu wybierz katalogi i subskrypcje.

- W obszarze Ustawienia portalu katalogi i subskrypcje na liście Nazwa katalogu znajdź katalog Azure AD B2C.

- Wybierz pozycję Przełącz.

- W lewym górnym rogu Azure Portal wybierz pozycję Wszystkie usługi.

- Wyszukaj i wybierz pozycję Azure AD B2C.

- Przejdź do pozycji Pulpit nawigacyjny>Dostawcy tożsamościusługi Azure Active Directory B2C>.

- Wybierz pozycję Dostawcy tożsamości.

- Wybierz pozycję Dodaj.

Konfigurowanie dostawcy tożsamości

Aby skonfigurować dostawcę tożsamości:

- Wybierz typ >dostawcy tożsamościOpenID Connect (wersja zapoznawcza).

- W polu Nazwa wprowadź ciąg Nok Nok Authentication Provider lub inną nazwę.

- W polu Adres URL metadanych wprowadź identyfikator URI hostowanej aplikacji Nok Nok Authentication, a następnie ścieżkę, taką jak

https://demo.noknok.com/mytenant/oidc/.well-known/openid-configuration - W przypadku klucza tajnego klienta użyj klucza tajnego klienta z nok Nok.

- W polu Identyfikator klienta użyj identyfikatora klienta dostarczonego przez Nok Nok.

- W polu Zakres użyj adresu e-mail profilu OpenID.

- W polu Typ odpowiedzi użyj kodu.

- W przypadku trybu odpowiedzi użyj form_post.

- Wybierz przycisk OK.

- Wybierz pozycję Mapuj oświadczenia tego dostawcy tożsamości.

- W polu UserID (Identyfikator użytkownika) wybierz pozycję From subscription (Z subskrypcji).

- W polu Nazwa wyświetlana wybierz pozycję Z subskrypcji.

- W obszarze Tryb odpowiedzi wybierz pozycję Z subskrypcji.

- Wybierz pozycję Zapisz.

Tworzenie zasad przepływu użytkownika

Aby uzyskać poniższe instrukcje, Nok Nok jest nowym dostawcą tożsamości OIDC na liście dostawców tożsamości B2C.

- W dzierżawie usługi Azure AD B2C w obszarze Zasady wybierz pozycję Przepływy użytkownika.

- Wybierz pozycję Nowy.

- Wybierz pozycję Zarejestruj się i zaloguj się.

- Wybierz wersję.

- Wybierz przycisk Utwórz.

- Wprowadź nazwę zasad.

- W obszarze Dostawcy tożsamości wybierz utworzony dostawcę tożsamości Nok Nok.

- Możesz dodać adres e-mail. Platforma Azure nie przekierowuje logowania do nok Nok; zostanie wyświetlony ekran z opcjami użytkownika.

- W polu Uwierzytelnianie wieloskładnikowe pozostaw pole .

- Wybierz pozycję Wymuszaj zasady dostępu warunkowego.

- W obszarze Atrybuty użytkownika i oświadczenia tokenu w opcji Zbieraj atrybut wybierz pozycję Email Adres.

- Dodaj atrybuty użytkownika dla identyfikatora Microsoft Entra do zbierania z oświadczeniami, które Azure AD B2C wracają do aplikacji klienckiej.

- Wybierz przycisk Utwórz.

- Wybierz nowy przepływ użytkownika.

- W panelu po lewej stronie wybierz pozycję Oświadczenia aplikacji.

- W obszarze opcji zaznacz pole wyboru wiadomości e-mail

- Wybierz pozycję Zapisz.

Testowanie przepływu użytkownika

- Otwórz dzierżawę usługi Azure AD B2C i w obszarze Zasady wybierz pozycję Identity Experience Framework.

- Wybierz utworzony element SignUpSignIn.

- Wybierz pozycję Uruchom przepływ użytkownika.

- W polu Aplikacja wybierz zarejestrowaną aplikację. Przykładem jest JWT.

- W polu Adres URL odpowiedzi wybierz adres URL przekierowania.

- Wybierz pozycję Uruchom przepływ użytkownika.

- Wykonaj przepływ rejestracji i utwórz konto.

- Po utworzeniu atrybutu użytkownika jest wywoływany nok Nok.

Jeśli przepływ jest niekompletny, upewnij się, że użytkownik jest lub nie został zapisany w katalogu.