Samouczek dotyczący konfigurowania rozwiązania LexisNexis za pomocą usługi Azure Active Directory B2C

Z tego samouczka dowiesz się, jak zintegrować usługę Azure Active Directory B2C (Azure AD B2C) z aplikacją LexisNexis ThreatMetrix. Dowiedz się więcej na temat metod kontaktowych LexisNexis i ThreatMetix, usługi profilowania i weryfikacji tożsamości, która udostępnia również kompleksowe oceny ryzyka na podstawie urządzeń użytkowników.

Profilowanie tej integracji jest oparte na informacjach o użytkowniku udostępnianych podczas przepływu rejestracji. ThreatMetrix zezwala użytkownikowi na logowanie się lub nie.

Atrybuty analizy ryzyka threatMetrix:

- Numer telefonu

- Informacje o profilowaniu zebrane z urządzenia użytkownika

Wymagania wstępne

Aby rozpocząć pracę, potrzebne są następujące elementy:

Subskrypcja platformy Azure

- Jeśli go nie masz, możesz uzyskać bezpłatne konto platformy Azure

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

Opis scenariusza

Integracja narzędzia ThreatMetrix obejmuje następujące składniki:

- Azure AD B2C — serwer autoryzacji, który weryfikuje poświadczenia użytkownika, znany również jako dostawca tożsamości

- ThreatMetrix — łączy dane wejściowe użytkownika z informacjami profilowania z urządzenia użytkownika w celu zweryfikowania zabezpieczeń interakcji

- Niestandardowy interfejs API REST — służy do implementowania integracji Azure AD B2C i ThreatMetrix

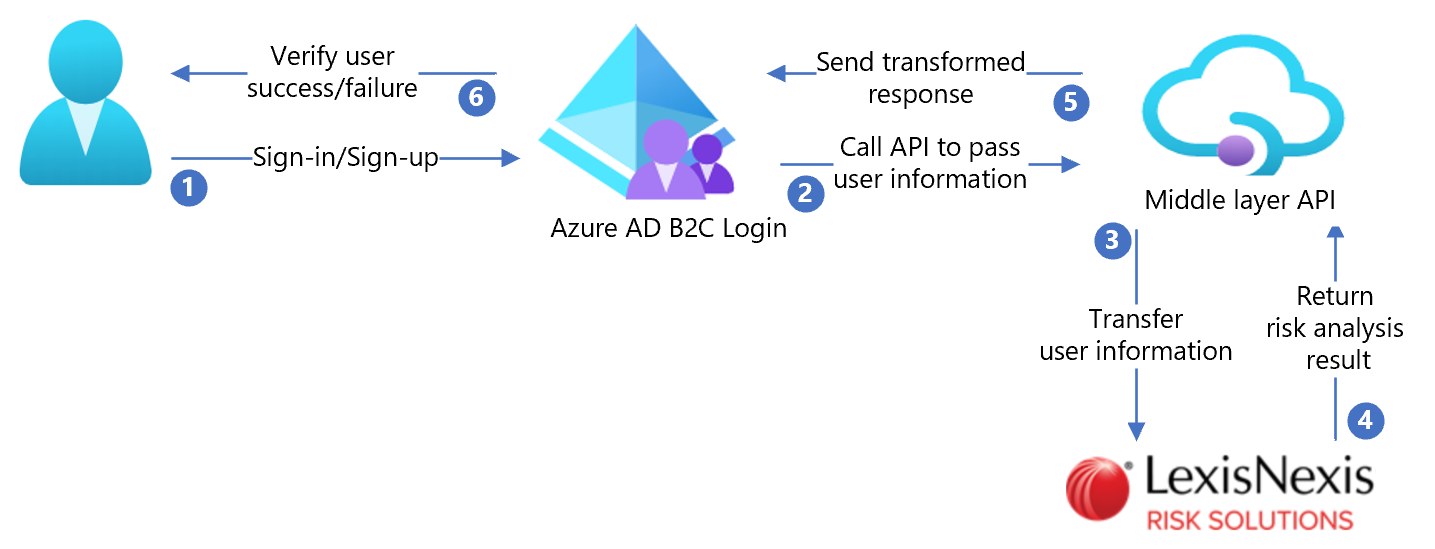

Poniższy diagram architektury przedstawia implementację.

- Użytkownik wybiera konto, aby utworzyć nowe konto i wprowadza atrybuty. Azure AD B2C zbiera atrybuty.

- Azure AD B2C wywołuje interfejs API warstwy środkowej i przekazuje atrybuty użytkownika.

- Interfejs API warstwy środkowej przekształca atrybuty w format interfejsu API eksploatacyjnego i wysyła go do lexisNexis.

- LexisNexis weryfikuje identyfikację użytkowników na podstawie analizy ryzyka i zwraca wyniki do interfejsu API warstwy środkowej.

- Interfejs API warstwy środkowej przetwarza wyniki i wysyła odpowiednie informacje do Azure AD B2C.

- Azure AD B2C odbiera informacje z interfejsu API warstwy środkowej. Jeśli odpowiedź zakończy się niepowodzeniem, zostanie wyświetlony komunikat o błędzie. Jeśli odpowiedź powiedzie się, użytkownik zostanie uwierzytelniony i udzielony dostęp.

Tworzenie konta i zasad LexisNexis

- Aby utworzyć konto LexisNexis, przejdź do lexisnexis.com i wybierz pozycję Skontaktuj się z nami.

- Utwórz zasady przy użyciu dokumentacji LexisNexis.

- Po utworzeniu konta otrzymasz informacje o konfiguracji interfejsu API. Aby ukończyć proces, skorzystaj z poniższych sekcji.

Uwaga

Później użyjesz nazwy zasad.

Konfigurowanie Azure AD B2C za pomocą rozwiązania LexisNexis

Wdrażanie interfejsu API

Aby wdrożyć kod interfejsu API w usłudze platformy Azure, przejdź do strony /samples/ThreatMetrix/Api. Kod można opublikować w programie Visual Studio.

Uwaga

Aby skonfigurować identyfikator Microsoft Entra, musisz mieć wdrożony adres URL usługi.

Konfigurowanie interfejsu API

Ustawienia aplikacji można skonfigurować w usłudze aplikacja systemu Azure bez sprawdzania ich w repozytorium. Do interfejsu API REST zostaną podane następujące ustawienia:

| Ustawienia aplikacji | Element źródłowy | Uwagi |

|---|---|---|

| ThreatMetrix:Url | Konfiguracja konta ThreatMetrix | Nie dotyczy |

| ThreatMetrix:OrgId | Konfiguracja konta ThreatMetrix | Nie dotyczy |

| ThreatMetrix:ApiKey | Konfiguracja konta ThreatMetrix | Nie dotyczy |

| ThreatMetrix:Policy | Nazwa zasad utworzona w narzędziu ThreatMetrix | Nie dotyczy |

| BasicAuth:ApiUsername | Wprowadź nazwę użytkownika interfejsu API | Nazwa użytkownika jest używana w konfiguracji usługi Azure AD B2C |

| BasicAuth:ApiPassword | Wprowadź hasło interfejsu API | Hasło jest używane w konfiguracji usługi Azure AD B2C |

Wdrażanie interfejsu użytkownika

To rozwiązanie używa niestandardowych szablonów interfejsu użytkownika załadowanych przez Azure AD B2C. Te szablony wykonują profilowanie, które przechodzi do narzędzia ThreatMetrix.

Skorzystaj z instrukcji w przewodniku po zawartości strony niestandardowej , aby wdrożyć pliki interfejsu użytkownika w folderze /samples/ThreatMetrix/ui-template na koncie magazynu obiektów blob. Instrukcje obejmują konfigurowanie konta magazynu obiektów blob, konfigurowanie współużytkowania zasobów między źródłami (CORS) i włączanie dostępu publicznego.

Interfejs użytkownika jest oparty na niebieskim szablonie oceanu w pliku /samples/ThreatMetrix/ui-template/ocean_blue. Zaktualizuj łącza interfejsu użytkownika, aby odwoływać się do wdrożonej lokalizacji. W folderze interfejsu użytkownika znajdź i zastąp element https://yourblobstorage/blobcontainer wdrożonym lokalizacją.

Tworzenie kluczy zasad interfejsu API

Aby utworzyć dwa klucze zasad, postępuj zgodnie z instrukcjami w artykule Dodawanie nazwy użytkownika interfejsu API REST i kluczy zasad haseł. Jedną z zasad jest nazwa użytkownika interfejsu API, a druga — hasło interfejsu API utworzone przez Ciebie.

Przykładowe nazwy kluczy zasad:

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

Aktualizowanie adresu URL interfejsu API

W obszarze samples/ThreatMetrix/policy/TrustFrameworkExtensions.xmlznajdź Rest-LexisNexus-SessionQuery profil techniczny i zaktualizuj ServiceUrl element metadanych za pomocą wdrożonej lokalizacji interfejsu API.

Aktualizowanie adresu URL interfejsu użytkownika

W folderze /samples/ThreatMetrix/policy/TrustFrameworkExtensions.xmlwyszukaj i zastąp https://yourblobstorage/blobcontainer/ element lokalizacją pliku interfejsu użytkownika.

Uwaga

Zalecamy dodanie powiadomienia o zgodzie na stronie kolekcji atrybutów. Powiadamianie użytkowników o tym, że informacje trafiają do usług innych firm w celu weryfikacji tożsamości.

Konfigurowanie zasad Azure AD B2C

Przejdź do niestandardowego pakietu startowego zasad , aby pobrać konta lokalne. Skonfiguruj zasady w przykładach/ThreatMetrix/policy/ dla dzierżawy usługi Azure AD B2C.

Uwaga

Zaktualizuj zasady, aby odnosiły się do dzierżawy.

Testowanie przepływu użytkownika

- Otwórz dzierżawę usługi Azure AD B2C.

- W obszarze Zasady wybierz pozycję Przepływy użytkownika.

- Wybierz utworzony przepływ użytkownika.

- Wybierz pozycję Uruchom przepływ użytkownika.

- W polu Aplikacja wybierz zarejestrowaną aplikację (na przykład JWT).

- W polu Adres URL odpowiedzi wybierz adres URL przekierowania.

- Wybierz pozycję Uruchom przepływ użytkownika.

- Ukończ przepływ rejestracji.

- Utwórz konto.

- Wyloguj się.

- Ukończ przepływ logowania.

- Wybierz opcję Kontynuuj.

- Zostanie wyświetlona zagadka ThreatMetrix.