Konfigurowanie Połączenie OpenID (OIDC) w usłudze Azure Active Directory B2C

Aplikacja itsme digital ID umożliwia bezpieczne logowanie bez czytników kart, haseł, uwierzytelniania dwuskładnikowego lub wielu kodów PIN. Aplikacja itsme zapewnia silne uwierzytelnianie klienta z zweryfikowaną tożsamością. W tym artykule dowiesz się, jak zintegrować uwierzytelnianie usługi Azure AD B2C z jegome OpenID Połączenie (OIDC) przy użyciu zasad przepływu użytkownika wpisu tajnego klienta.

Wymagania wstępne

Aby rozpocząć pracę, potrzebne są następujące elementy:

- Subskrypcja Azure. Jeśli nie masz subskrypcji, możesz uzyskać bezpłatne konto.

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure.

- Identyfikator klienta, znany również jako kod partnera, dostarczony przez jegome.

- Kod usługi dostarczony przez plik itsme.

- Wpis tajny klienta dla konta itsme.

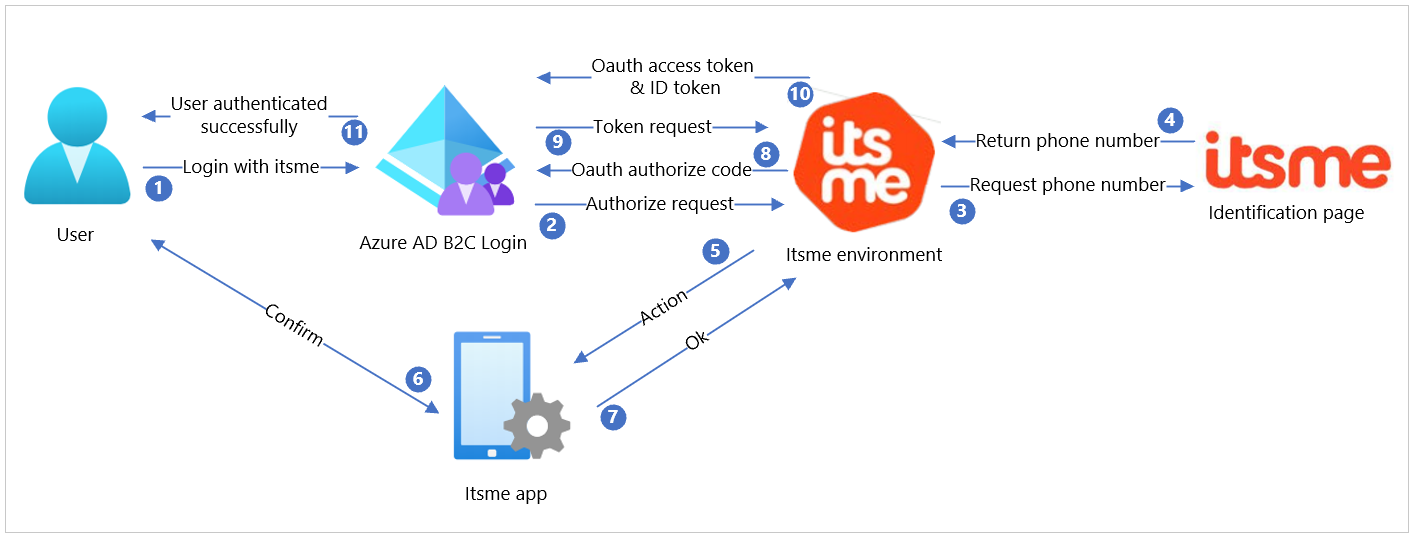

Opis scenariusza

| Krok | Opis |

|---|---|

| 1 | W witrynie internetowej lub aplikacji dołącz przycisk Zaloguj się za pomocą funkcji itsme , dostosowując przepływ użytkownika usługi Azure AD B2C. Przepływ interakcji rozpoczyna się po kliknięciu tego przycisku przez użytkownika. |

| 2 | Usługa Azure AD B2C uruchamia przepływ połączenia OpenID, wysyłając żądanie Autoryzacja do interfejsu API wpisu tajnego klienta itsme. Dostępny jest dobrze znany/otwarty punkt końcowy konfiguracji zawierający informacje o punktach końcowych. |

| 3 | Środowisko itsme przekierowuje użytkownika do strony zidentyfikuj siebie, umożliwiając użytkownikowi podanie numeru telefonu. |

| 4 | Środowisko itsme odbiera numer telefonu od użytkownika i weryfikuje poprawność. |

| 5 | Jeśli numer telefonu należy do aktywnego użytkownika itsme, zostanie utworzona akcja dla aplikacji itsme. |

| 6 | Użytkownik otwiera aplikację itsme, sprawdza żądanie i potwierdza akcję. |

| 7 | Aplikacja informuje środowisko itsme o potwierdzeniu akcji. |

| 8 | Środowisko itsme zwraca kod autoryzacji OAuth do usługi Azure AD B2C. |

| 9 | Przy użyciu kodu autoryzacji usługa Azure AD B2C wykonuje żądanie tokenu. |

| 10 | Środowisko itsme sprawdza żądanie tokenu, a jeśli nadal jest prawidłowe, zwraca token dostępu OAuth i token identyfikatora zawierający żądane informacje o użytkowniku. |

| 11 | Na koniec użytkownik jest przekierowywany do adresu URL przekierowania jako uwierzytelniony użytkownik. |

Dołączanie za pomocą pliku itsme

Aby utworzyć konto za pomocą pliku itsme, odwiedź witrynę Itsme w witrynie Azure Marketplace.

Aktywuj swoje konto itsme, wysyłając wiadomość e-mail na adres onboarding@itsme.be. Otrzymasz kod partnera i kod usługi, który będzie potrzebny do skonfigurowania usługi B2C.

Po aktywacji konta partnera itsme otrzymasz wiadomość e-mail z jednorazowym linkiem do wpisu tajnego klienta.

Postępuj zgodnie z instrukcjami w pliku itsme , aby ukończyć konfigurację.

Integracja z usługą Azure AD B2C

Konfigurowanie nowego dostawcy tożsamości w usłudze Azure AD B2C

Uwaga

Jeśli jeszcze go nie masz, utwórz dzierżawę usługi Azure AD B2C połączoną z subskrypcją platformy Azure.

Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

W obszarze Usługi platformy Azure wybierz pozycję Azure AD B2C (lub wybierz pozycję Więcej usług i użyj pola wyszukiwania Wszystkie usługi , aby wyszukać usługę Azure AD B2C).

Wybierz pozycję Dostawcy tożsamości, a następnie wybierz pozycję Nowy dostawca openID Połączenie.

Wypełnij formularz następującymi informacjami:

Właściwości Wartość Imię i nazwisko/nazwa itsme Adres URL metadanych https://oidc.<environment>.itsme.services/clientsecret-oidc/csapi/v0.1/.well-known/openid-configuration

gdzie<environment>toe2e(środowisko testowe) lubprd(produkcja)ClientID Identyfikator klienta, znany również jako kod partnera Klucz tajny klienta Client_secret Scope openid service:YOURSERVICECODE profil e-mail [telefon] [adres] Typ odpowiedzi code Tryb odpowiedzi zapytanie Wskazówka dotycząca domeny Możesz pozostawić to puste UserID Sub Wyświetlana nazwa name Imię given_name Surname family_name Poczta e-mail adres e-mail Wybierz pozycję Zapisz.

Konfigurowanie przepływu użytkownika

W dzierżawie usługi Azure AD B2C w obszarze Zasady wybierz pozycję Przepływy użytkownika.

Wybierz pozycję Nowy przepływ użytkownika.

Wybierz pozycję Zarejestruj się i zaloguj się, wybierz wersję, a następnie wybierz pozycję Utwórz.

Wprowadź nazwę.

W sekcji Dostawcy tożsamości wybierz wartość itsme.

Wybierz pozycję Utwórz.

Otwórz nowo utworzony przepływ użytkownika, wybierając nazwę przepływu użytkownika.

Wybierz pozycję Właściwości i dostosuj następujące wartości:

- Zmień okresy istnienia tokenu identyfikatora dostępu & (w minutach) na 5.

- Zmień okres istnienia okna przewijania tokenu odświeżania na Brak wygaśnięcia.

Rejestrowanie aplikacji

W dzierżawie usługi B2C w obszarze Zarządzanie wybierz pozycję Rejestracje aplikacji> Nowa rejestracja.

Podaj nazwę aplikacji i wprowadź identyfikator URI przekierowania. W celach testowych wprowadź .

https://jwt.msUpewnij się, że uwierzytelnianie wieloskładnikowe jest wyłączone.

Wybierz pozycję Zarejestruj.

a. Na potrzeby testowania wybierz pozycję Uwierzytelnianie, a następnie w obszarze Niejawne udzielanie zaznacz pola wyboru Tokeny dostępu i Tokeny identyfikatorów.

b. Wybierz pozycję Zapisz.

Testowanie przepływu użytkownika

W dzierżawie usługi B2C w obszarze Zasady wybierz pozycję Przepływy użytkownika.

Wybierz utworzony wcześniej przepływ użytkownika.

Wybierz Uruchom przepływ użytkownika.

a. Aplikacja: wybierz zarejestrowaną aplikację

b. Adres URL odpowiedzi: wybierz adres URL przekierowania

Zostanie wyświetlona strona itsme Identify yourself (Zidentyfikuj siebie ).

Wprowadź numer telefonu komórkowego i wybierz pozycję Wyślij.

Potwierdź akcję w aplikacji itsme.

Następne kroki

Aby uzyskać dodatkowe informacje, zapoznaj się z następującymi artykułami: