Samouczek: konfigurowanie identyfikatora mobilnego IDEMIA za pomocą usługi Azure Active Directory B2C

Zanim rozpoczniesz

Usługa Azure Active Directory B2C (Azure AD B2C) ma dwie metody definiowania interakcji użytkowników z aplikacjami: wstępnie zdefiniowane przepływy użytkowników lub konfigurowalne zasady niestandardowe. Zobacz, Przepływy użytkownika i zasady niestandardowe — omówienie

Integrowanie Azure AD B2C z identyfikatorem idEMIA Mobile IDEMIA

IdEMIA zapewnia usługi uwierzytelniania biometrycznego, takie jak face ID i odciski palców, co zmniejsza ryzyko oszustwa i ponowne użycie poświadczeń. Dzięki identyfikatorowi mobilnemu obywatele korzystają z zaufanego, wydanego przez rząd identyfikatora cyfrowego jako uzupełnienie ich identyfikatora fizycznego. Identyfikator urządzenia przenośnego weryfikuje tożsamość przy użyciu samodzielnie wybranego numeru PIN, identyfikatora dotykowego lub identyfikatora twarzy. Obywatele kontrolują swoje tożsamości, udostępniając informacje potrzebne do transakcji. Wiele departamentów stanu pojazdów silnikowych (DMV) używa identyfikatora mobilnego.

Aby dowiedzieć się więcej, przejdź do idemia.com: IDEMIA

Opis scenariusza

Integracja identyfikatorów urządzeń przenośnych obejmuje następujące składniki:

-

Azure AD B2C — serwer autoryzacji, który weryfikuje poświadczenia użytkownika

- Jest on również znany jako dostawca tożsamości (IdP)

- IDEMIA Mobile IDEMIA — dostawca OpenID Connect (OIDC) skonfigurowany jako dostawca zewnętrzny usługi Azure AD B2C

-

IDEMIA Mobile ID APPLICATION — cyfrowa wersja licencji kierowcy lub identyfikator wystawiony przez państwo w aplikacji na telefonie

- Zobacz, IDEMIA Mobile ID

Identyfikator urządzenia przenośnego jest dokumentem identyfikacji cyfrowej, przenośnym tokenem tożsamości mobilnej używanym do weryfikowania poszczególnych tożsamości. Podpisany cyfryzowany identyfikator jest przechowywany na telefonach komórkowych użytkownika jako tożsamość na urządzeniu brzegowym. Podpisane poświadczenia ułatwiają dostęp do usług tożsamości, takich jak dowód wieku, wiedza finansowa klienta, dostęp do konta itp.

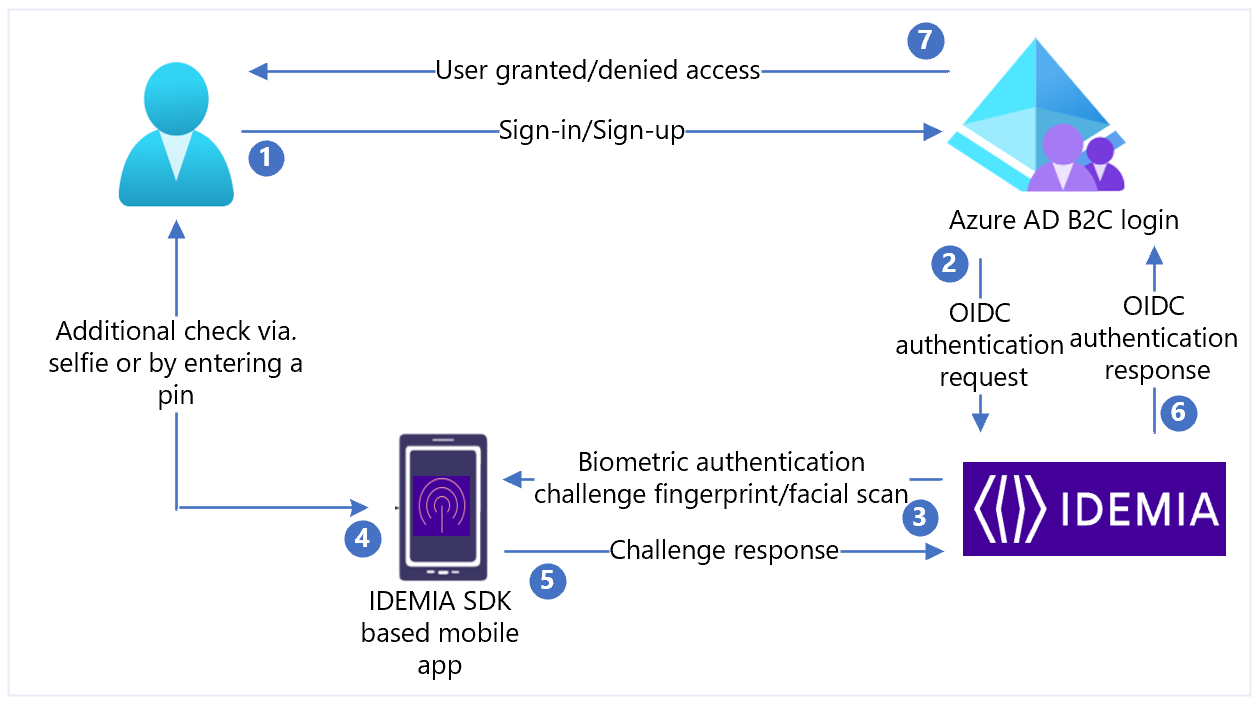

Na poniższym diagramie przedstawiono przepływy użytkownika rejestracji i logowania przy użyciu identyfikatora mobilnego.

- Użytkownik odwiedza stronę logowania Azure AD B2C (strony odpowiadającą), przy użyciu swojego urządzenia i identyfikatora mobilnego w celu przeprowadzenia transakcji.

- Azure AD B2C przeprowadza sprawdzanie identyfikatora. Przekierowuje użytkownika do routera IDEMIA przy użyciu przepływu kodu autoryzacji OIDC.

- Router wysyła żądanie biometryczne do aplikacji mobilnej użytkownika ze szczegółami żądania uwierzytelniania i autoryzacji.

- W zależności od zabezpieczeń użytkownik może być monitowany o podanie dodatkowych szczegółów: wprowadzanie numeru PIN, wykonywanie selfie na żywo lub oba te elementy.

- Odpowiedź uwierzytelniania zapewnia dowód posiadania, obecności i zgody. Odpowiedź powraca do routera.

- Router weryfikuje informacje o użytkowniku i odpowiada na Azure AD B2C z wynikiem.

- Użytkownik otrzymuje lub odmawia dostępu.

Włączanie identyfikatora mobilnego

Aby rozpocząć, przejdź do strony idemia.com Uzyskaj kontakt , aby poprosić o pokaz. W polu tekstowym formularza żądania wskaż zainteresowanie integracją Azure AD B2C.

Integrowanie identyfikatora mobilnego z usługą Azure AD B2C

Skorzystaj z poniższych sekcji, aby przygotować się do procesów integracji i wykonać je.

Wymagania wstępne

Aby rozpocząć pracę, potrzebne będą następujące elementy:

Dostęp do użytkowników z identyfikatorem IDEMIA, stan USA wydał poświadczenia identyfikatora mobilnego (mID)

- Lub w fazie testowania aplikacja demonstracyjna mID z IDEMIA

Subskrypcja platformy Azure

- Jeśli go nie masz, uzyskaj bezpłatne konto platformy Azure

Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

Twoja biznesowa aplikacja internetowa zarejestrowana w dzierżawie usługi Azure AD B2C

- Do testowania skonfiguruj https://jwt.msaplikację internetową firmy Microsoft z zdekodowanym tokenem zawartości

Uwaga

Zawartość tokenu nie pozostawia przeglądarki.

Przesyłanie aplikacji jednostki uzależnionej dla identyfikatora mID

Podczas integracji z identyfikatorem urządzeń przenośnych podano następujące informacje.

| Właściwość | Opis |

|---|---|

| Nazwa aplikacji | Azure AD B2C lub inną nazwę aplikacji |

| Client_ID | Unikatowy identyfikator dostawcy tożsamości (IdP) |

| Klucz tajny klienta | Hasło używane przez aplikację jednostki uzależnionej do uwierzytelniania za pomocą dostawcy tożsamości IDEMIA |

| Punkt końcowy metadanych | Adres URL wskazujący dokument konfiguracji wystawcy tokenu, znany również jako dobrze znany punkt końcowy konfiguracji openID |

| Identyfikatory URI przekierowania | https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authrespNa przykład https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authrespJeśli używasz domeny niestandardowej, wprowadź wartość https://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. |

| Po wylogowanie identyfikatorów URI przekierowania | https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/{policy}/oauth2/v2.0/logoutWyślij żądanie wylogowania. |

Uwaga

Identyfikator klienta i klucz tajny klienta będą potrzebne później do skonfigurowania dostawcy tożsamości w usłudze Azure AD B2C.

Tworzenie klucza zasad

Zapisz zanotowany klucz tajny klienta IDEMIA w dzierżawie usługi Azure AD B2C. Aby uzyskać poniższe instrukcje, użyj katalogu z dzierżawą usługi Azure AD B2C.

- Zaloguj się w witrynie Azure Portal.

- Na pasku narzędzi portalu wybierz pozycję Katalogi i subskrypcje.

- Na stronie Ustawienia portalu katalogi i subskrypcje na liście Nazwa katalogu znajdź katalog Azure AD katalogu B2C

- Wybierz pozycję Przełącz.

- W lewym górnym rogu Azure Portal wybierz pozycję Wszystkie usługi.

- Wyszukaj i wybierz pozycję Azure AD B2C.

- Na stronie Przegląd wybierz pozycję Identity Experience Framework.

- Wybierz pozycję Klucze zasad.

- Wybierz pozycję Dodaj.

- W obszarze Opcje wybierz pozycję Ręczne.

- Wprowadź nazwę klucza zasad. Na przykład

IdemiaAppSecret. PrefiksB2C_1A_jest dodawany do nazwy klucza. - W polu Wpis tajny wprowadź zanotowany klucz tajny klienta.

- W obszarze Użycie klucza wybierz pozycję Podpis.

- Wybierz przycisk Utwórz.

Konfigurowanie identyfikatora mobilnego jako zewnętrznego dostawcy tożsamości

Aby umożliwić użytkownikom logowanie się przy użyciu identyfikatora mobilnego, zdefiniuj identyfikator IDEMIA jako dostawcę oświadczeń. Ta akcja gwarantuje, że Azure AD B2C komunikuje się za pośrednictwem punktu końcowego, który zapewnia oświadczenia Azure AD B2C używa do weryfikowania uwierzytelniania użytkownika za pomocą biometrii.

Aby zdefiniować idEMIA jako dostawcę oświadczeń, dodaj go do elementu ClaimsProvider w pliku rozszerzenia zasad.

<TechnicalProfile Id="Idemia-Oauth2">

<DisplayName>IDEMIA</DisplayName>

<Description>Login with your IDEMIA identity</Description>

<Protocol Name="OAuth2" />

<Metadata>

<Item Key="METADATA">https://idp.XXXX.net/oxauth/.well-known/openid-configuration</Item>

<!-- Update the Client ID below to the Application ID -->

<Item Key="client_id">00001111-aaaa-2222-bbbb-3333cccc4444</Item>

<Item Key="response_types">code</Item>

<Item Key="scope">openid id_basic mt_scope</Item>

<Item Key="response_mode">form_post</Item>

<Item Key="HttpBinding">POST</Item>

<Item Key="UsePolicyInRedirectUri">false</Item>

<Item Key="token_endpoint_auth_method">client_secret_basic</Item>

<Item Key="ClaimsEndpoint">https://idp.XXXX.net/oxauth/restv1/userinfo</Item>

<Item Key="ValidTokenIssuerPrefixes">https://login.microsoftonline.com/</Item>

</Metadata>

<CryptographicKeys>

<Key Id="client_secret" StorageReferenceId="B2C_1A_IdemiaAppSecret" />

</CryptographicKeys>

<InputClaims>

<InputClaim ClaimTypeReferenceId="acr" PartnerClaimType="acr_values" DefaultValue="loa-2" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" />

<OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" />

<OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="firstName1" />

<OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="lastName1" />

<OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" />

<OutputClaim ClaimTypeReferenceId="identityProvider" DefaultValue="idemia" />

<OutputClaim ClaimTypeReferenceId="documentId" />

<OutputClaim ClaimTypeReferenceId="address1" />

</OutputClaims>

<OutputClaimsTransformations>

<OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" />

<OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" />

<OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" />

<OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" />

</OutputClaimsTransformations>

<UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" />

</TechnicalProfile>

Ustaw client_id na identyfikator aplikacji z rejestracji aplikacji.

| Właściwość | Opis |

|---|---|

| Zakres | W przypadku interfejsu OpenID Connect (OIDC) minimalne wymaganie to ustawienie parametru zakresu na wartość openid. Dołącz więcej zakresów jako listę rozdzielaną spacjami. |

| redirect_uri | W tej lokalizacji agent użytkownika wysyła kod autoryzacji do Azure AD B2C. |

| response_type | W przypadku przepływu kodu autoryzacji wybierz kod |

| acr_values | Ten parametr steruje metodami uwierzytelniania, które użytkownik musi wykonać podczas uwierzytelniania. |

Wybierz jedną z następujących wartości:

| Wartość parametru | Wpływ na proces uwierzytelniania użytkownika |

|---|---|

loa-2 |

Uwierzytelnianie wieloskładnikowe oparte na kryptografii Microsoft Entra tylko |

loa-3 |

Uwierzytelnianie wieloskładnikowe oparte na kryptografii oraz inny czynnik |

loa-4 |

Uwierzytelnianie wieloskładnikowe oparte na kryptografii, a użytkownik wykonuje numer PIN i uwierzytelnianie biometryczne |

Punkt końcowy /userinfo udostępnia oświadczenia dla zakresów żądanych w żądaniu autoryzacji. W przypadku <mt_scope> istnieją między innymi oświadczenia, takie jak Imię, Nazwisko i Numer licencji kierowcy. Oświadczenia ustawione dla zakresu są publikowane w sekcji scope_to_claims_mapping interfejsu API odnajdywania. Azure AD żądania B2C oświadczenia z punktu końcowego oświadczeń i zwraca je w elemecie OutputClaims. Może być konieczne zamapować nazwę oświadczenia w zasadach na nazwę w dostawcy tożsamości. Zdefiniuj typ oświadczenia w elemecie ClaimSchema:

<ClaimType Id="documentId">

<DisplayName>documentId</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="address1">

<DisplayName>address</DisplayName>

<DataType>string</DataType>

</ClaimType>

Dodawanie podróży użytkownika

W przypadku tych instrukcji dostawca tożsamości jest skonfigurowany, ale nie znajduje się na żadnej stronie logowania. Jeśli nie masz niestandardowej podróży użytkownika, skopiuj podróż użytkownika szablonu.

- W pakiecie startowym otwórz

TrustFrameworkBase.xmlplik. - Znajdź i skopiuj zawartość

UserJourneyselementu, który zawieraID=SignUpOrSignInelement . - Otwórz klasę

TrustFrameworkExtensions.xml. - Znajdź element UserJourneys . Jeśli nie ma żadnego elementu, dodaj go.

- Wklej zawartość elementu UserJourney jako element podrzędny elementu UserJourneys.

- Zmień nazwę identyfikatora podróży użytkownika. Na przykład

ID=CustomSignUpSignIn.

Dodawanie dostawcy tożsamości do podróży użytkownika

Jeśli istnieje podróż użytkownika, dodaj do niego nowy dostawcę tożsamości. Najpierw dodaj przycisk logowania, a następnie połącz go z akcją, która jest utworzonym profilem technicznym.

- W podróży użytkownika znajdź element kroku aranżacji z type=

CombinedSignInAndSignUp, lub Type=ClaimsProviderSelection. Zazwyczaj jest to pierwszy krok orkiestracji. Element ClaimsProviderSelections ma listę dostawców tożsamości, za pomocą których loguje się użytkownik. Kolejność kontrolek elementów to kolejność przycisków logowania widocznych przez użytkownika. - Dodaj element ClaimsProviderSelection XML.

- Ustaw wartość TargetClaimsExchangeId na przyjazną nazwę.

- Dodaj element ClaimsExchange .

- Ustaw wartość identyfikatora wymiany oświadczeń docelowych.

- Zaktualizuj wartość TechnicalProfileReferenceId do utworzonego identyfikatora profilu technicznego.

Poniższy kod XML przedstawia dwa pierwsze kroki orkiestracji podróży użytkownika za pomocą dostawcy tożsamości:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="IdemiaExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="IdemiaExchange" TechnicalProfileReferenceId="Idemia-Oauth2" />

</ClaimsExchanges>

</OrchestrationStep>

Konfigurowanie zasad jednostki uzależnionej

Zasady jednostki uzależnionej, na przykład SignUpSignIn.xml, określają podróż użytkownika Azure AD B2C jest wykonywana.

- Znajdź element DefaultUserJourney w jednostki uzależnionej.

- Zaktualizuj identyfikator ReferenceId , aby był zgodny z identyfikatorem podróży użytkownika, w którym dodano dostawcę tożsamości.

W poniższym przykładzie CustomSignUpOrSignIn dla podróży użytkownika identyfikator ReferenceId jest ustawiony na CustomSignUpOrSignInwartość .

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Przekazywanie zasad niestandardowych

Aby uzyskać poniższe instrukcje, użyj katalogu z dzierżawą usługi Azure AD B2C.

Zaloguj się w witrynie Azure Portal.

Na pasku narzędzi portalu wybierz katalogi i subskrypcje.

Na stronie Ustawienia portalu katalogi i subskrypcje na liście Nazwa katalogu znajdź katalog Azure AD B2C.

Wybierz pozycję Przełącz.

W Azure Portal wyszukaj i wybierz pozycję Azure AD B2C.

W obszarze Zasady wybierz pozycję Identity Experience Framework.

Wybierz pozycję Przekaż zasady niestandardowe.

Przekaż dwa zmienione pliki zasad w następującej kolejności:

- Zasady rozszerzenia, na przykład

TrustFrameworkExtensions.xml - Zasady jednostki uzależnionej, takie jak

SignUpSignIn.xml

- Zasady rozszerzenia, na przykład

Testowanie zasad niestandardowych

- Wybierz zasady jednostki uzależnionej, na przykład

B2C_1A_signup_signin. - W polu Aplikacja wybierz zarejestrowaną aplikację internetową.

-

https://jwt.mspojawi się w polu Adres URL odpowiedzi. - Wybierz pozycję Uruchom teraz.

- Na stronie rejestracji lub logowania wybierz pozycję IDEMIA.

- Przeglądarka jest przekierowywana do .

https://jwt.msZobacz zawartość tokenu zwróconą przez Azure AD B2C.

Dowiedz się więcej: Samouczek: rejestrowanie aplikacji internetowej w usłudze Azure AD B2C