Samouczek: konfigurowanie uwierzytelniania Haventec przy użyciu usługi Azure Active Directory B2C na potrzeby uwierzytelniania bez hasła wieloskładnikowego

Dowiedz się, jak zintegrować usługę Azure Active Directory B2C (Azure AD B2C) z usługą Haventec Authenticate, technologią bez hasła, która eliminuje hasła, wspólne wpisy tajne i tarcie.

Aby dowiedzieć się więcej, przejdź do haventec.com: Haventec

Opis scenariusza

Integracja uwierzytelniania obejmuje następujące składniki:

-

Azure AD B2C — serwer autoryzacji, który weryfikuje poświadczenia użytkownika

- Znany również jako dostawca tożsamości (IdP)

- Aplikacje internetowe i mobilne — aplikacje mobilne openID Connect (OIDC) chronione przez uwierzytelnianie i Azure AD B2C

- Haventec Authenticate service — zewnętrzny dostawca tożsamości dla dzierżawy usługi Azure AD B2C

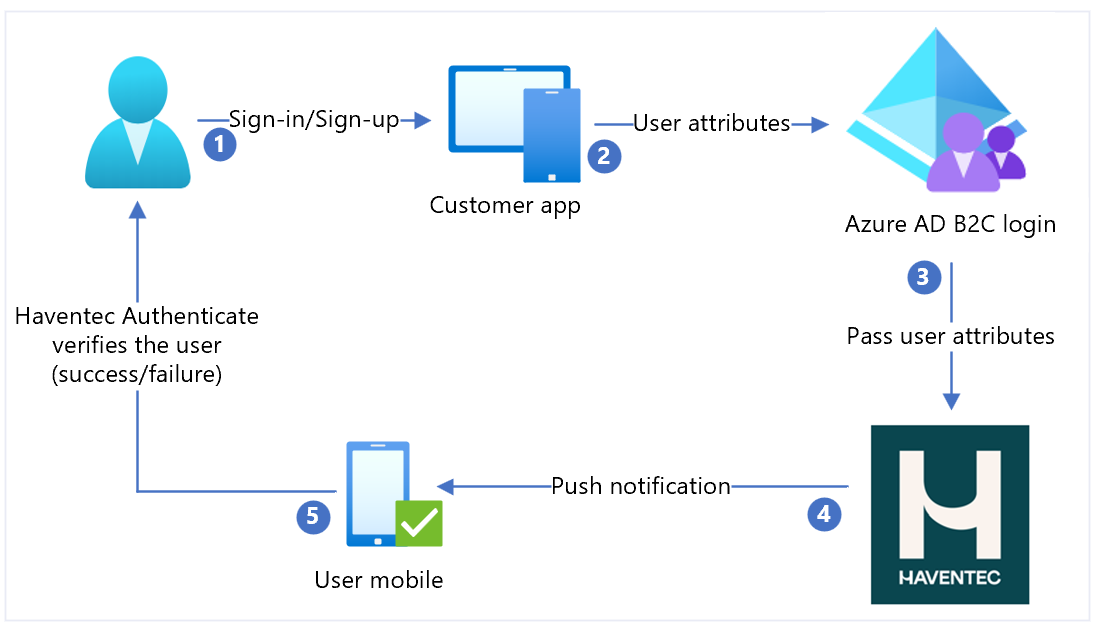

Na poniższym diagramie przedstawiono przepływy użytkowników rejestracji i logowania w integracji z usługą Haventec Authenticate.

- Użytkownik wybiera logowanie lub rejestrację i wprowadza nazwę użytkownika.

- Aplikacja wysyła atrybuty użytkownika do Azure AD B2C na potrzeby weryfikacji tożsamości.

- Azure AD B2C zbiera atrybuty użytkownika i wysyła je do usługi Haventec Authenticate.

- W przypadku nowych użytkowników uwierzytelnianie wysyła powiadomienie wypychane do urządzenia przenośnego użytkownika. Może wysyłać wiadomość e-mail z jednorazowym hasłem (OTP) na potrzeby rejestracji urządzenia.

- Użytkownik odpowiada i otrzymuje lub odmawia dostępu. Nowe klucze kryptograficzne są wypychane do urządzenia użytkownika na potrzeby przyszłej sesji.

Wprowadzenie do uwierzytelniania

Przejdź do strony haventec.com Pobierz pokaz uwierzytelniania Haventec . W spersonalizowanym formularzu żądania demonstracyjnego wskaż zainteresowanie integracją usługi Azure AD B2C. Wiadomość e-mail pojawia się, gdy środowisko demonstracyjne jest gotowe.

Integrowanie uwierzytelniania z usługą Azure AD B2C

Skorzystaj z poniższych instrukcji, aby przygotować się do uwierzytelniania i zintegrować Azure AD B2C.

Wymagania wstępne

Aby rozpocząć pracę, potrzebne będą następujące elementy:

Subskrypcja platformy Azure

- Jeśli go nie masz, uzyskaj bezpłatne konto platformy Azure

Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

Środowisko demonstracyjne uwierzytelniania Haventec

Tworzenie rejestracji aplikacji internetowej

Zanim aplikacje będą mogły korzystać z usługi Azure AD B2C, zarejestruj je w dzierżawie, którą zarządzasz.

Zobacz Samouczek: rejestrowanie aplikacji internetowej w usłudze Azure Active Directory B2C

Dodawanie nowego dostawcy tożsamości w usłudze Azure AD B2C

Aby uzyskać poniższe instrukcje, użyj katalogu z dzierżawą usługi Azure AD B2C.

- Zaloguj się do Azure Portal jako administrator globalny dzierżawy usługi Azure AD B2C.

- W górnym menu wybierz pozycję Katalog i subskrypcja.

- Wybierz katalog z dzierżawą.

- W lewym górnym rogu Azure Portal wybierz pozycję Wszystkie usługi.

- Wyszukaj i wybierz pozycję Azure AD B2C.

- Przejdź do pozycji Pulpit nawigacyjny>Dostawcy tożsamościusługi Azure Active Directory B2C>.

- Wybierz pozycję Nowy dostawca OpenID Connect.

- Wybierz pozycję Dodaj.

Konfigurowanie dostawcy tożsamości

Aby skonfigurować dostawcę tożsamości:

- Wybierz pozycję >Typ dostawcy tożsamościOpenID Connect.

- W polu Nazwa wprowadź wartość Haventec lub inną nazwę.

- W przypadku adresu URL metadanych użyj polecenia

https://iam.demo.haventec.com/auth/realms/*your\_realm\_name*/.well-known/openid-configuration. - W polu Identyfikator klienta wprowadź identyfikator aplikacji zarejestrowany w interfejsie użytkownika administratora Haventec.

- W polu Klucz tajny klienta wprowadź wpis tajny aplikacji zarejestrowany w interfejsie użytkownika administratora Haventec.

- W polu Zakres wybierz pozycję Profil poczty e-mail OpenID.

- W polu Typ odpowiedzi wybierz pozycję Kod.

- W obszarze Tryb odpowiedzi wybierz pozycję forms_post.

- W polu Wskazówka dotycząca domeny pozostaw wartość pustą.

- Wybierz przycisk OK.

- Wybierz pozycję Mapuj oświadczenia tego dostawcy tożsamości.

- W polu Identyfikator użytkownika wybierz pozycję Z subskrypcji.

- W polu Nazwa wyświetlana wybierz pozycję Z subskrypcji.

- W polu Nadana nazwa użyj given_name.

- W przypadku nazwiska użyj family_name.

- W przypadku Email użyj Email.

- Wybierz pozycję Zapisz.

Tworzenie zasad przepływu użytkownika

Aby uzyskać następujące instrukcje, Haventec jest nowym dostawcą tożsamości OIDC na liście dostawców tożsamości B2C.

- W dzierżawie usługi Azure AD B2C w obszarze Zasady wybierz pozycję Przepływy użytkownika.

- Wybierz pozycję Nowy przepływ użytkownika.

- Wybierz pozycję Zarejestruj się i zaloguj się w>wersji>Utwórz.

- Wprowadź nazwę zasad.

- W obszarze Dostawcy tożsamości wybierz utworzonego dostawcę tożsamości Haventec.

- W obszarze Konta lokalne wybierz pozycję Brak. To zaznaczenie powoduje wyłączenie uwierzytelniania poczty e-mail i hasła.

- Wybierz pozycję Uruchom przepływ użytkownika.

- W formularzu wprowadź adres URL odpowiedzi, na przykład

https://jwt.ms. - Przeglądarka przekierowuje do strony logowania Haventec.

- Użytkownik jest monitowany o zarejestrowanie lub wprowadzenie numeru PIN.

- Zadanie uwierzytelniania jest wykonywane.

- Przeglądarka przekierowuje do adresu URL odpowiedzi.

Testowanie przepływu użytkownika

- W dzierżawie usługi Azure AD B2C w obszarze Zasady wybierz pozycję Przepływy użytkownika.

- Wybierz utworzony przepływ użytkownika.

- Wybierz pozycję Uruchom przepływ użytkownika.

- W polu Aplikacja wybierz zarejestrowaną aplikację. Przykładem jest JWT.

- W polu Adres URL odpowiedzi wybierz adres URL przekierowania.

- Wybierz pozycję Uruchom przepływ użytkownika.

- Wykonaj przepływ rejestracji i utwórz konto.

- Usługa Haventec Authenticate jest wywoływana.

Następne kroki

- Przejdź do dokumentacji docs.haventec.com for Haventec

- omówienie zasad niestandardowych usługi Azure AD B2C