Samouczek: konfigurowanie usługi Experian za pomocą usługi Azure Active Directory B2C

Z tego samouczka dowiesz się, jak zintegrować usługę Azure Active Directory B2C (Azure AD B2C) z aplikacją Experian CrossCore, usługą weryfikującą identyfikację użytkownika. Analiza ryzyka jest oparta na informacjach dostarczonych przez użytkownika podczas rejestracji. CrossCore zezwala użytkownikom na logowanie się lub nie.

Dowiedz się więcej o rozwiązaniach, usługach itp.

W tym samouczku można użyć następujących atrybutów w analizie ryzyka między rdzeniami:

- Adres IP

- Imię

- Drugie imię

- Nazwisko

- Ulica i numer

- City (Miasto)

- Stan lub prowincja

- Postal Code

- Kraj lub region

- Numer telefonu

Wymagania wstępne

Aby rozpocząć pracę, potrzebne są następujące elementy:

- Subskrypcja Microsoft Entra

- Jeśli go nie masz, możesz uzyskać bezpłatne konto platformy Azure

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

Opis scenariusza

Integracja z usługą Experian obejmuje następujące składniki:

- Azure AD B2C: serwer autoryzacji, który weryfikuje poświadczenia użytkownika, znany również jako dostawca tożsamości (IdP)

- Experian CrossCore: usługa pobiera dane wejściowe od użytkownika i weryfikuje swoją tożsamość

- Niestandardowy interfejs API REST: implementuje integrację między Azure AD B2C i crosscore

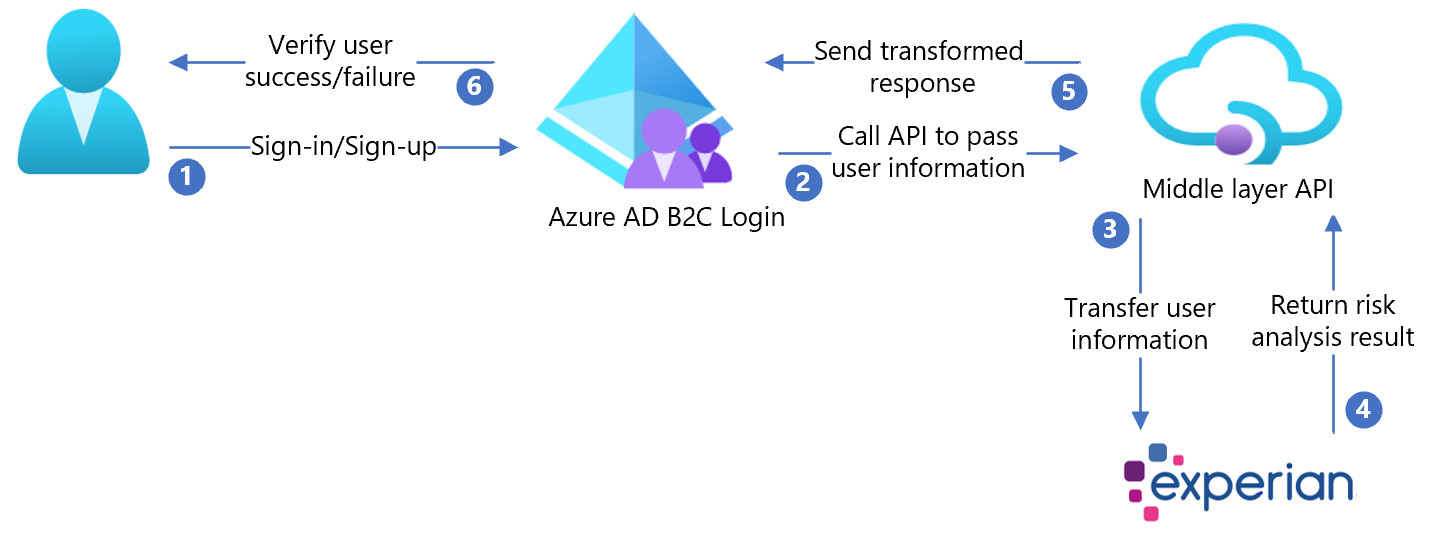

Poniższy diagram architektury przedstawia implementację.

- Użytkownik przybywa na stronę logowania, tworzy nowe konto i wprowadza informacje. Azure AD B2C zbiera atrybuty użytkownika.

- Azure AD B2C wywołuje interfejs API warstwy środkowej i przekazuje atrybuty użytkownika.

- Interfejs API warstwy środkowej zbiera atrybuty użytkownika i przekształca je w format experian crosscore-ready. Następnie wysyła go do experian CrossCore.

- Experian używa informacji weryfikuje identyfikację użytkowników na podstawie analizy ryzyka. Następnie zwraca wynik do interfejsu API warstwy środkowej.

- Interfejs API warstwy środkowej przetwarza informacje i wysyła odpowiednie informacje w formacie JSON do Azure AD B2C.

- Azure AD B2C odbiera informacje z interfejsu API warstwy środkowej. Po niepowodzeniu zostanie wyświetlony komunikat o błędzie. Z powodzeniem użytkownik jest uwierzytelniany i zapisywany w katalogu.

Dołączanie za pomocą języka Experian

- Utwórz konto experian. Aby rozpocząć, przejdź do obszaru Experian i przewiń do dołu formularza kontaktu.

- Po utworzeniu konta otrzymujesz informacje dotyczące konfiguracji interfejsu API. Poniższe sekcje kontynuują proces.

Konfigurowanie Azure AD B2C za pomocą experian

Wdrażanie interfejsu API

- Wdróż integrację partnerów w usłudze platformy Azure: przejdź do katalogu /CrossCoreIntegrationApi.sln.

- Opublikuj kod z programu Visual Studio.

Uwaga

Użyj adresu URL wdrożonej usługi, aby skonfigurować identyfikator Microsoft Entra z wymaganymi ustawieniami.

Wdrażanie certyfikatu klienta

Wywołanie interfejsu API Experian jest chronione przez certyfikat klienta dostarczony przez experian.

- Postępuj zgodnie z instrukcjami w temacie Certyfikat klienta prywatnego.

- Przekaż certyfikat do usługi aplikacja systemu Azure.

Przykładowe zasady mają dwa kroki:

- Przekaż certyfikat.

-

WEBSITE_LOAD_ROOT_CERTIFICATESUstaw klucz przy użyciu odcisku palca certyfikatu.

Konfigurowanie interfejsu API

Ustawienia aplikacji można skonfigurować w usłudze App Service na platformie Azure. Ta metoda służy do konfigurowania ustawień bez ich zaewidencjonowania w repozytorium.

Podaj następujące ustawienia aplikacji dla interfejsu API REST:

| Ustawienia aplikacji | Element źródłowy | Uwagi |

|---|---|---|

| CrossCoreConfig:TenantId | Konfiguracja konta experian | Nie dotyczy |

| CrossCoreConfig:OrgCode | Konfiguracja konta experian | Nie dotyczy |

| CrossCore:ApiEndpoint | Konfiguracja konta experian | Nie dotyczy |

| CrossCore:ClientReference | Konfiguracja konta experian | Nie dotyczy |

| CrossCore:ModelCode | Konfiguracja konta experian | Nie dotyczy |

| CrossCore:OrgCode | Konfiguracja konta experian | Nie dotyczy |

| CrossCore:SignatureKey | Konfiguracja konta experian | Nie dotyczy |

| CrossCore:TenantId | Konfiguracja konta experian | Nie dotyczy |

| CrossCore:CertificateThumbprint | Certyfikat experian | Nie dotyczy |

| BasicAuth:ApiUsername | Definiowanie nazwy użytkownika dla interfejsu API | Używany w konfiguracji ExtId |

| BasicAuth:ApiPassword | Definiowanie hasła dla interfejsu API | Używany w konfiguracji ExtId |

Tworzenie kluczy zasad interfejsu API

Zapoznaj się z niestandardowym pakietem startowym zasad , aby utworzyć dwa klucze zasad, po jednym dla:

- Nazwa użytkownika interfejsu API

- Hasło interfejsu API zdefiniowane na potrzeby uwierzytelniania podstawowego PROTOKOŁU HTTP

Uwaga

Później będziesz potrzebować kluczy do skonfigurowania zasad.

Zastępowanie wartości konfiguracji

W zasadach niestandardowych integracji partnerów znajdź następujące symbole zastępcze i zastąp odpowiednie wartości z wystąpienia

| Symbol zastępczy | Zastąp ciąg wartością | Przykład |

|---|---|---|

| {your_tenant_name} | Krótka nazwa dzierżawy | "yourtenant" z yourtenant.onmicrosoft.com |

| {your_trustframeworkbase_policy} | Azure AD nazwę B2C zasad TrustFrameworkBase | B2C_1A_experian_TrustFrameworkBase |

| {your_tenant_IdentityExperienceFramework_appid} | Identyfikator aplikacji IdentityExperienceFramework skonfigurowany w dzierżawie usługi Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_ ProxyIdentityExperienceFramework_appid} | Identyfikator aplikacji proxyIdentityExperienceFramework skonfigurowany w dzierżawie usługi Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_appid} | Identyfikator aplikacji magazynu dzierżawy | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_app_objectid} | Identyfikator obiektu aplikacji magazynu dzierżawy | 01234567-89ab-cdef-0123-456789abcdef |

| {your_api_username_key_name} | Nazwa klucza użytkownika utworzona w obszarze Tworzenie kluczy zasad interfejsu API | B2C_1A_RestApiUsername |

| {your_api_password_key_name} | Nazwa klucza hasła utworzona w obszarze Tworzenie kluczy zasad interfejsu API | B2C_1A_RestApiPassword |

| {your_app_service_URL} | Adres URL usługi App Service, który został skonfigurowany | https://yourapp.azurewebsites.net |

Konfigurowanie zasad Azure AD B2C

Aby uzyskać instrukcje dotyczące konfigurowania dzierżawy usługi Azure AD B2C i konfigurowania zasad, zapoznaj się z tematem Niestandardowy pakiet startowy zasad.

Uwaga

Te przykładowe zasady są oparte na niestandardowych pakietach startowych zasad usługi Active Directory B2C/LocalAccounts.

Porada

Zalecamy, aby klienci dodawali powiadomienie o zgody na stronie kolekcji atrybutów. Powiadamianie użytkowników o tym, że informacje przechodzą do usług innych firm na potrzeby weryfikacji tożsamości.

Testowanie przepływu użytkownika

- Otwórz dzierżawę usługi Azure AD B2C i w obszarze Zasady wybierz pozycję Przepływy użytkownika.

- Wybierz wcześniej utworzony przepływ użytkownika.

- Wybierz pozycję Uruchom przepływ użytkownika.

- Aplikacja: zarejestrowana aplikacja (na przykład JWT).

- Adres URL odpowiedzi: adres URL przekierowania.

- Wybierz pozycję Uruchom przepływ użytkownika.

- Ukończ przepływ rejestracji i utwórz konto.

- Wyloguj się.

- Ukończ przepływ logowania.

- Wybierz pozycję Kontynuuj

- Pojawia się układanka crosscore.