Samouczek: konfigurowanie Microsoft Dynamics 365 Fraud Protection za pomocą usługi Azure Active Directory B2C

Organizacje mogą używać Microsoft Dynamics 365 Fraud Protection (DFP) do oceny ryzyka podczas prób utworzenia fałszywych kont i logowania. Klienci używają oceny DFP firmy Microsoft do blokowania lub kwestionowania podejrzanych prób utworzenia nowych, fałszywych kont lub naruszenia zabezpieczeń kont.

Z tego samouczka dowiesz się, jak zintegrować program Microsoft DFP z usługą Azure Active Directory B2C (Azure AD B2C). Istnieją wskazówki dotyczące dołączania odcisków palców i tworzenia konta urządzenia Microsoft DFP oraz punktów końcowych interfejsu API oceny logowania do zasad niestandardowych usługi Azure AD B2C.

Dowiedz się więcej: Omówienie Microsoft Dynamics 365 Fraud Protection

Wymagania wstępne

Aby rozpocząć pracę, potrzebne są następujące elementy:

- Subskrypcja platformy Azure

- Jeśli go nie masz, możesz uzyskać bezpłatne konto platformy Azure

- Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure

- Subskrypcja DFP firmy Microsoft

- Zobacz, Dynamics 365 cennik

- Możesz skonfigurować wersję klienta w wersji próbnej

Opis scenariusza

Integracja DFP firmy Microsoft obejmuje następujące składniki:

- Azure AD dzierżawa usługi B2C: uwierzytelnia użytkownika i działa jako klient programu Microsoft DFP. Hostuje skrypt odcisku palca zbierający dane identyfikacyjne i diagnostyczne użytkowników, którzy wykonują zasady docelowe. Blokuje lub kwestionuje próby logowania lub rejestracji w oparciu o wynik oceny reguły zwrócony przez program Microsoft DFP.

- Niestandardowe szablony interfejsu użytkownika: dostosowuje zawartość HTML stron renderowanych przez Azure AD B2C. Te strony obejmują fragment kodu JavaScript wymagany do odcisku palca DFP firmy Microsoft.

- Usługa odcisku palca microsoft DFP: dynamicznie osadzony skrypt, który rejestruje dane telemetryczne urządzenia i dane użytkownika asertywne w celu utworzenia unikatowo rozpoznawalnego odcisku palca dla użytkownika.

- Punkty końcowe interfejsu API DFP firmy Microsoft: udostępnia wynik decyzji i akceptuje stan końcowy odzwierciedlający operację wykonaną przez aplikację kliencką. Azure AD B2C komunikuje się z punktami końcowymi DFP firmy Microsoft przy użyciu łączników interfejsu API REST. Uwierzytelnianie interfejsu API odbywa się przy użyciu client_credentials udzielenia dzierżawie Microsoft Entra, w której licencja DFP firmy Microsoft jest licencjonowana i instalowana w celu uzyskania tokenu elementu nośnego.

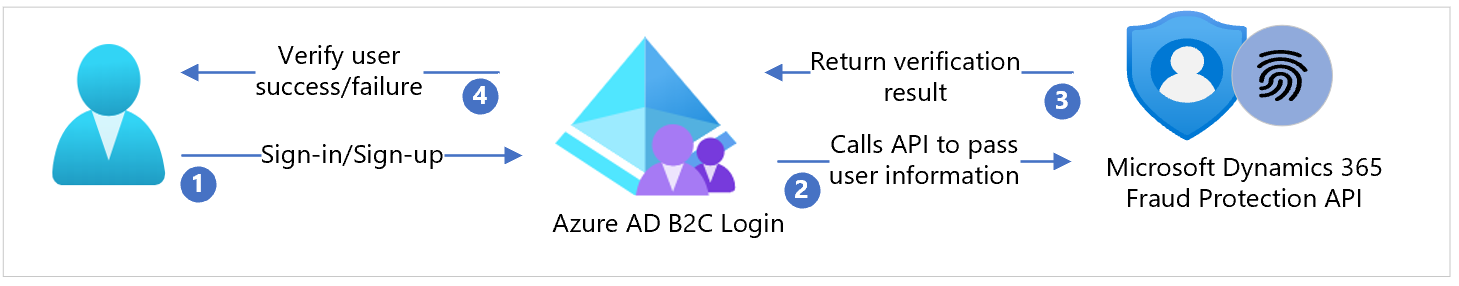

Poniższy diagram architektury przedstawia implementację.

- Użytkownik przybywa na stronę logowania, wybiera opcję utworzenia nowego konta i wprowadza informacje. Azure AD B2C zbiera atrybuty użytkownika.

- Azure AD B2C wywołuje interfejs API DFP firmy Microsoft i przekazuje atrybuty użytkownika.

- Gdy interfejs API DFP firmy Microsoft korzysta z informacji i przetwarza je, zwraca wynik do Azure AD B2C.

- Azure AD B2C odbiera informacje z interfejsu MICROSOFT DFP API. Jeśli wystąpi błąd, zostanie wyświetlony komunikat o błędzie. Z powodzeniem użytkownik jest uwierzytelniany i zapisywany w katalogu.

Konfigurowanie rozwiązania

- Utwórz aplikację serwisu Facebook skonfigurowaną do zezwalania federacji na Azure AD B2C.

- Dodaj wpis tajny serwisu Facebook utworzony jako klucz zasad struktury obsługi tożsamości.

Konfigurowanie aplikacji w obszarze Microsoft DFP

Skonfiguruj dzierżawę Microsoft Entra do korzystania z programu Microsoft DFP.

Konfigurowanie domeny niestandardowej

W środowisku produkcyjnym należy użyć domeny niestandardowej dla Azure AD B2C i usługi odcisku palca microsoft DFP. Domena obu usług znajduje się w tej samej głównej strefie DNS, aby uniemożliwić ustawienia prywatności przeglądarki blokowanie plików cookie między domenami. Ta konfiguracja nie jest konieczna w środowisku nieprodukcyjnym.

W poniższej tabeli przedstawiono przykłady środowiska, usługi i domeny.

| Środowisko | Usługa | Domena |

|---|---|---|

| Opracowywanie zawartości | Azure AD B2C | contoso-dev.b2clogin.com |

| Opracowywanie zawartości | Odciski palców DFP firmy Microsoft | fpt.dfp.microsoft-int.com |

| Testowanie akceptacyjne przez użytkowników | Azure AD B2C | contoso-uat.b2clogin.com |

| Testowanie akceptacyjne przez użytkowników | Odciski palców DFP firmy Microsoft | fpt.dfp.microsoft.com |

| Produkcja | Azure AD B2C | login.contoso.com |

| Produkcja | Odciski palców DFP firmy Microsoft | fpt.login.contoso.com |

Wdrażanie szablonów interfejsu użytkownika

- Wdróż udostępnione szablony interfejsu użytkownika usługi Azure AD B2C w publicznej usłudze hostingu internetowego, takiej jak Azure Blob Storage.

- Zastąp wartość

https://<YOUR-UI-BASE-URL>/głównym adresem URL lokalizacji wdrożenia.

Uwaga

Później będziesz potrzebować podstawowego adresu URL do skonfigurowania zasad Azure AD B2C.

-

ui-templates/js/dfp.jsW pliku zastąp<YOUR-DFP-INSTANCE-ID>element identyfikatorem wystąpienia DFP firmy Microsoft. - Upewnij się, że mechanizm CORS jest włączony dla nazwy

https://{your_tenant_name}.b2clogin.comdomeny usługi Azure AD B2C lubyour custom domain.

Dowiedz się więcej: dokumentacja dostosowywania interfejsu użytkownika

konfiguracja usługi Azure AD B2C

Dodawanie kluczy zasad dla identyfikatora i wpisu tajnego aplikacji klienckiej DFP firmy Microsoft

- W dzierżawie Microsoft Entra, w której skonfigurowana jest usługa Microsoft DFP, utwórz aplikację Microsoft Entra i udziel zgody administratora.

- Utwórz wartość wpisu tajnego dla tej rejestracji aplikacji. Zanotuj wartość identyfikatora klienta aplikacji i klucza tajnego klienta.

- Zapisz wartości identyfikatora klienta i klucza tajnego klienta jako klucze zasad w dzierżawie usługi Azure AD B2C.

Uwaga

Później będziesz potrzebować kluczy zasad, aby skonfigurować zasady Azure AD B2C.

Zastępowanie wartości konfiguracji

W podanych zasadach niestandardowych znajdź następujące symbole zastępcze i zastąp je odpowiednimi wartościami z wystąpienia.

| Symbol zastępczy | Zamień na | Uwagi |

|---|---|---|

| {Ustawienia:Produkcja} | Czy należy wdrożyć zasady w trybie produkcyjnym |

true lub false |

| {Ustawienia:Dzierżawa} | Krótka nazwa dzierżawy |

your-tenant - od your-tenant.onmicrosoft.com |

| {Settings:DeploymentMode} | Tryb wdrażania usługi Application Insights do użycia |

Production lub Development |

| {Settings:DeveloperMode} | Czy wdrożyć zasady w trybie dewelopera usługi Application Insights |

true lub false |

| {Settings:AppInsightsInstrumentationKey} | Klucz instrumentacji wystąpienia usługi Application Insights* | 01234567-89ab-cdef-0123-456789abcdef |

| {Settings:IdentityExperienceFrameworkAppId} Identyfikator aplikacji IdentityExperienceFramework skonfigurowany w dzierżawie usługi Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

|

| {Settings:ProxyIdentityExperienceFrameworkAppId} | Identyfikator aplikacji ProxyIdentityExperienceFramework skonfigurowany w dzierżawie usługi Azure AD B2C | 01234567-89ab-cdef-0123-456789abcdef |

| {Settings:FacebookClientId} | Identyfikator aplikacji serwisu Facebook skonfigurowanej do federacji z usługą B2C | 000000000000000 |

| {Ustawienia:FacebookClientSecretKeyContainer} | Nazwa klucza zasad, w którym zapisano wpis tajny aplikacji Facebooka | B2C_1A_FacebookAppSecret |

| {Settings:ContentDefinitionBaseUri} | Punkt końcowy, w którym wdrożono pliki interfejsu użytkownika | https://<my-storage-account>.blob.core.windows.net/<my-storage-container> |

| {Ustawienia:DfpApiBaseUrl} | Ścieżka podstawowa dla wystąpienia interfejsu API DFP znaleziona w portalu DFP | https://tenantname-01234567-89ab-cdef-0123-456789abcdef.api.dfp.dynamics.com/v1.0/ |

| {Ustawienia:DfpApiAuthScope} | Zakres client_credentials dla usługi interfejsu API DFP | https://api.dfp.dynamics-int.com/.default or https://api.dfp.dynamics.com/.default |

| {Settings:DfpTenantId} | Identyfikator dzierżawy Microsoft Entra (a nie B2C), w której jest licencjonowana i zainstalowana usługa DFP |

01234567-89ab-cdef-0123-456789abcdef lub consoto.onmicrosoft.com |

| {Settings:DfpAppClientIdKeyContainer} | Nazwa klucza zasad, w którym jest zapisywany identyfikator klienta DFP | B2C_1A_DFPClientId |

| {Settings:DfpAppClientSecretKeyContainer} | Nazwa klucza zasad, w którym zapisujesz klucz tajny klienta DFP | B2C_1A_DFPClientSecret |

| {Ustawienia:DfpEnvironment} | Identyfikator środowiska DFP. | Identyfikator środowiska to globalny unikatowy identyfikator środowiska DFP, do którego są wysyłane dane. Zasady niestandardowe powinny wywoływać punkt końcowy interfejsu API, w tym parametr ciągu zapytania x-ms-dfpenvid=your-env-id> |

*Możesz skonfigurować usługę Application Insights w dzierżawie lub subskrypcji Microsoft Entra. Ta wartość jest opcjonalna, ale zalecana do ułatwienia debugowania.

Uwaga

Dodaj powiadomienie o zgody na stronę kolekcji atrybutów. Dołącz powiadomienie, że dane telemetryczne i informacje o tożsamości użytkownika są rejestrowane w celu ochrony konta.

Konfigurowanie zasad Azure AD B2C

- Przejdź do zasad Azure AD B2C w folderze Zasady.

- Postępuj zgodnie z instrukcjami w niestandardowym pakiecie startowym zasad , aby pobrać pakiet startowy LocalAccounts.

- Skonfiguruj zasady dla dzierżawy usługi Azure AD B2C.

Uwaga

Zaktualizuj podane zasady, aby odnosiły się do dzierżawy.

Testowanie przepływu użytkownika

- Otwórz dzierżawę usługi Azure AD B2C i w obszarze Zasady wybierz pozycję Struktura środowiska tożsamości.

- Wybierz wcześniej utworzoną wartość SignUpSignIn.

- Wybierz pozycję Uruchom przepływ użytkownika.

- Aplikacja: zarejestrowana aplikacja (na przykład JWT).

- Adres URL odpowiedzi: adres URL przekierowania.

- Wybierz pozycję Uruchom przepływ użytkownika.

- Ukończ przepływ rejestracji i utwórz konto.

Porada

Program Microsoft DFP jest wywoływany podczas przepływu. Jeśli przepływ jest niekompletny, upewnij się, że użytkownik nie jest zapisany w katalogu.

Uwaga

Jeśli używasz aparatu reguł DFP firmy Microsoft, zaktualizuj reguły w portalu DFP firmy Microsoft.