Badanie ryzyka za pomocą usługi Identity Protection w usłudze Azure AD B2C

Usługa Identity Protection zapewnia ciągłe wykrywanie ryzyka dla dzierżawy usługi Azure AD B2C. Umożliwia ona organizacjom odnajdywanie, badanie i korygowanie zagrożeń opartych na tożsamościach. Usługa Identity Protection zawiera raporty o podwyższonym ryzyku, które mogą służyć do badania zagrożeń związanych z tożsamością w dzierżawach usługi Azure AD B2C. Z tego artykułu dowiesz się, jak badać i ograniczać ryzyko.

Omówienie

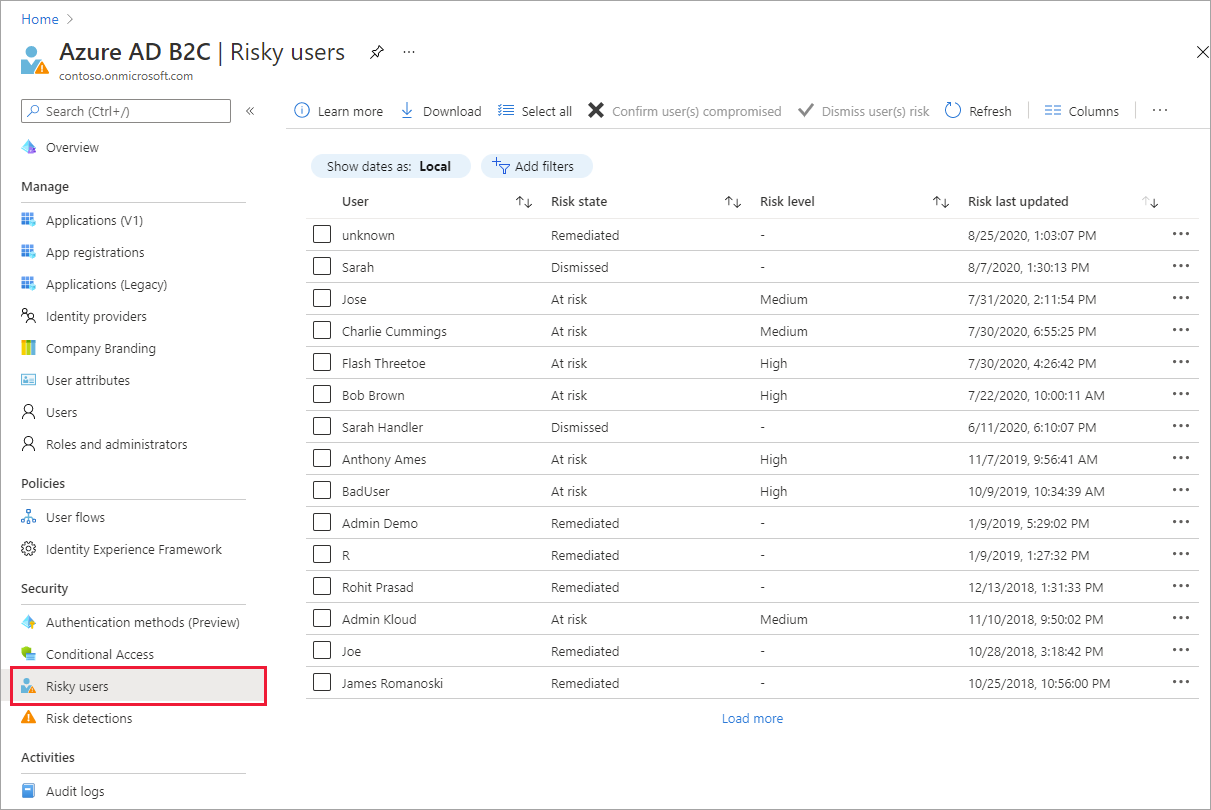

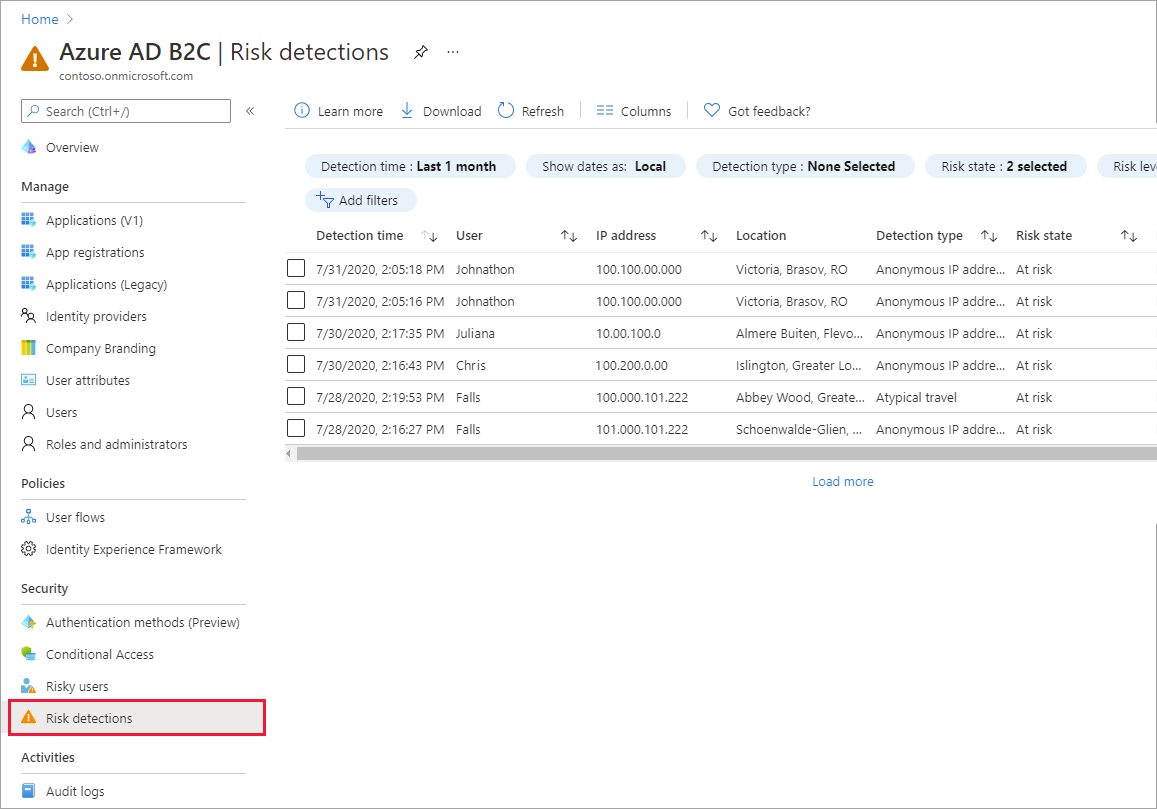

Usługa Azure AD B2C Identity Protection udostępnia dwa raporty. Raport Ryzykownych użytkowników to miejsce, w którym administratorzy mogą znaleźć użytkowników zagrożonych i szczegółowe informacje o wykrywaniu. Raport wykrywania ryzyka zawiera informacje o każdym wykryciu ryzyka, w tym o typie, innych czynnikach ryzyka wyzwalanych w tym samym czasie, lokalizacji próby logowania i nie tylko.

Każdy raport jest uruchamiany z listą wszystkich wykryć dla okresu wyświetlanego w górnej części raportu. Raporty można filtrować przy użyciu filtrów w górnej części raportu. Administracja istratorzy mogą pobrać dane lub użyć Interfejs API programu MS Graph i zestaw SDK programu PowerShell programu Microsoft Graph do ciągłego eksportowania danych.

Ograniczenia i zagadnienia dotyczące usługi

W przypadku korzystania z usługi Identity Protection należy wziąć pod uwagę następujące kwestie:

- Usługa Identity Protection jest domyślnie włączona.

- Usługa Identity Protection jest dostępna zarówno dla tożsamości lokalnych, jak i społecznościowych, takich jak Google lub Facebook. W przypadku tożsamości społecznościowych należy aktywować dostęp warunkowy. Wykrywanie jest ograniczone, ponieważ poświadczenia konta społecznościowego są zarządzane przez zewnętrznego dostawcę tożsamości.

- W dzierżawach usługi Azure AD B2C jest dostępny tylko podzestaw Ochrona tożsamości Microsoft Entra wykrywania ryzyka. Następujące wykrycia ryzyka są obsługiwane przez usługę Azure AD B2C:

| Typ wykrywania ryzyka | opis |

|---|---|

| Nietypowa podróż | Zaloguj się z nietypowej lokalizacji na podstawie ostatnich logów użytkownika. |

| Anonimowy adres IP | Zaloguj się z anonimowego adresu IP (na przykład: przeglądarka Tor, sieci VPN anonimizatora). |

| Adres IP połączony ze złośliwym oprogramowaniem | Zaloguj się ze połączonego adresu IP złośliwego oprogramowania. |

| Nieznane właściwości logowania | Logowanie przy użyciu właściwości, których ostatnio nie widzieliśmy dla danego użytkownika. |

| Administracja potwierdzono naruszenie zabezpieczeń użytkownika | Administrator wskazał, że naruszono bezpieczeństwo użytkownika. |

| Spray haseł | Zaloguj się za pośrednictwem ataku sprayu haseł. |

| Microsoft Entra threat intelligence | Wewnętrzne i zewnętrzne źródła analizy zagrożeń firmy Microsoft zidentyfikowały znany wzorzec ataku. |

Warstwa cenowa

Usługa Azure AD B2C Premium P2 jest wymagana w przypadku niektórych funkcji usługi Identity Protection. W razie potrzeby zmień warstwę cenową usługi Azure AD B2C na Premium P2. W poniższej tabeli przedstawiono podsumowanie funkcji usługi Identity Protection i wymaganej warstwy cenowej.

| Funkcja | P1 | P2 |

|---|---|---|

| Raport ryzykownych użytkowników | ✓ | ✓ |

| Szczegóły raportu ryzykownych użytkowników | ✓ | |

| Ryzykowni użytkownicy zgłaszają korygowanie | ✓ | ✓ |

| Raport dotyczący wykrywania ryzyka | ✓ | ✓ |

| Szczegóły raportu dotyczące wykrywania ryzyka | ✓ | |

| Pobieranie raportu | ✓ | ✓ |

| Dostęp do interfejsu API programu MS Graph | ✓ | ✓ |

Wymagania wstępne

- Utwórz przepływ użytkownika, aby użytkownicy mogli zarejestrować się i zalogować się do aplikacji.

- Rejestrowanie aplikacji internetowej.

- Wykonaj kroki opisane w artykule Wprowadzenie do zasad niestandardowych w usłudze Active Directory B2C

- Rejestrowanie aplikacji internetowej.

Badanie ryzykownych użytkowników

Dzięki informacjom dostarczonym przez raport ryzykownych użytkowników administratorzy mogą znaleźć:

- Stan ryzyka, pokazujący, którzy użytkownicy są narażeni, miał ryzyko Skorygowane lub ryzyko odrzucone

- Szczegółowe informacje o wykrywaniu

- Historia wszystkich ryzykownych logowania

- Historia ryzyka

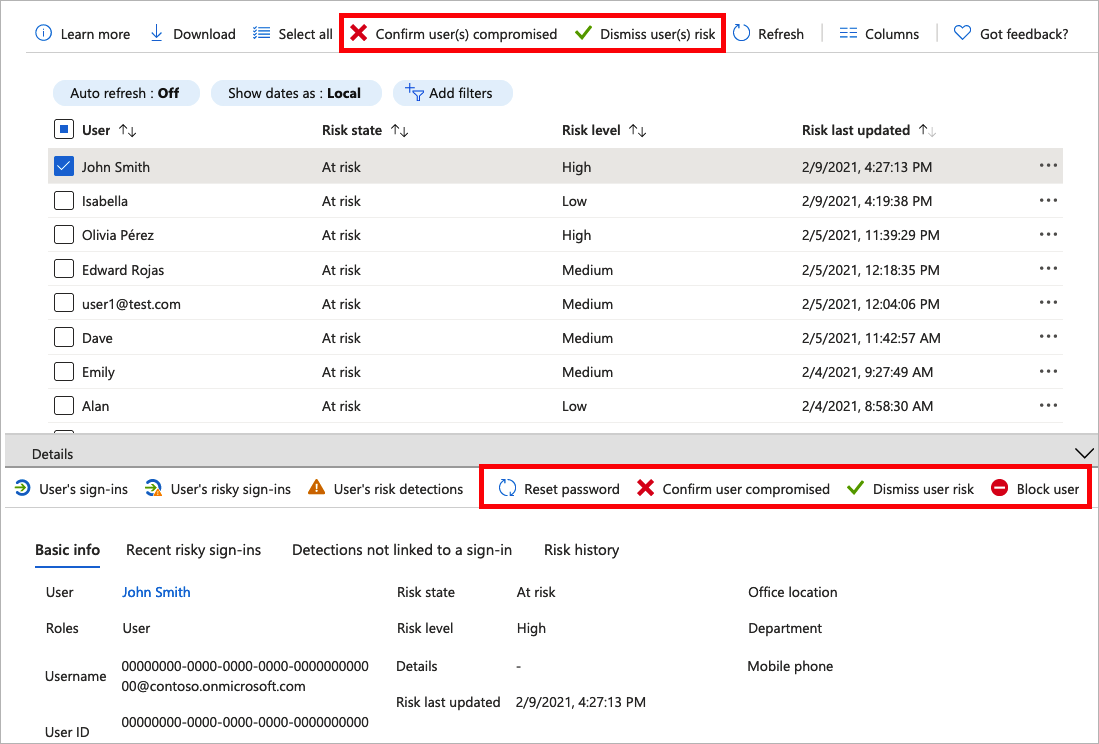

Administracja istratory mogą następnie podejmować działania na tych zdarzeniach. Administracja istratorzy mogą wybrać:

- Resetowanie hasła użytkownika

- Potwierdzanie naruszenia zabezpieczeń użytkownika

- Odrzucenie ryzyka związanego z użytkownikiem

- Blokuj logowanie użytkownika

- Dalsze badanie przy użyciu usługi Azure ATP

Administrator może odrzucić ryzyko użytkownika w witrynie Azure Portal lub programowo za pomocą interfejsu API programu Microsoft Graph odrzucić ryzyko użytkownika. Administracja istrator uprawnienia są wymagane do odrzucenia ryzyka użytkownika. Korygowanie ryzyka może być wykonywane przez ryzykownego użytkownika lub administratora w imieniu użytkownika, na przykład za pomocą resetowania hasła.

Nawigowanie po raportach ryzykownych użytkowników

Zaloguj się w witrynie Azure Portal.

Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

W obszarze Usługi platformy Azure wybierz pozycję Azure AD B2C. Możesz też użyć pola wyszukiwania, aby znaleźć i wybrać usługę Azure AD B2C.

W obszarze Zabezpieczenia wybierz pozycję Ryzykowni użytkownicy.

Wybranie poszczególnych wpisów spowoduje rozwinięcie okna szczegółów poniżej wykryć. Widok szczegółów umożliwia administratorom badanie i wykonywanie akcji na każdym wykryciu.

Raport dotyczący wykrywania ryzyka

Raport dotyczący wykrywania ryzyka zawiera dane z możliwością filtrowania do ostatnich 90 dni (trzy miesiące).

Dzięki informacjom dostarczonym przez raport wykrywania ryzyka administratorzy mogą znaleźć:

- Informacje o każdym wykryciu ryzyka, w tym o typie.

- Inne zagrożenia zostały wyzwolone w tym samym czasie.

- Lokalizacja próby logowania.

Administracja istratorzy mogą następnie wrócić do raportu o ryzyku lub logowaniu użytkownika w celu podjęcia działań na podstawie zebranych informacji.

Nawigowanie po raporcie dotyczącym wykrywania ryzyka

W witrynie Azure Portal wyszukaj i wybierz pozycję Azure AD B2C.

W obszarze Zabezpieczenia wybierz pozycję Wykrycia ryzyka.

Następne kroki

- Dodaj dostęp warunkowy do przepływu użytkownika.