Uzyskiwanie dostępu do pulpitu nawigacyjnego platformy Kubernetes w usłudze Azure Stack Hub

Notatka

Użyj tylko elementu Kubernetes Azure Stack Marketplace, aby wdrożyć klastry jako weryfikację koncepcji. W przypadku obsługiwanych klastrów Kubernetes na platformie Azure Stack użyj silnika AKS.

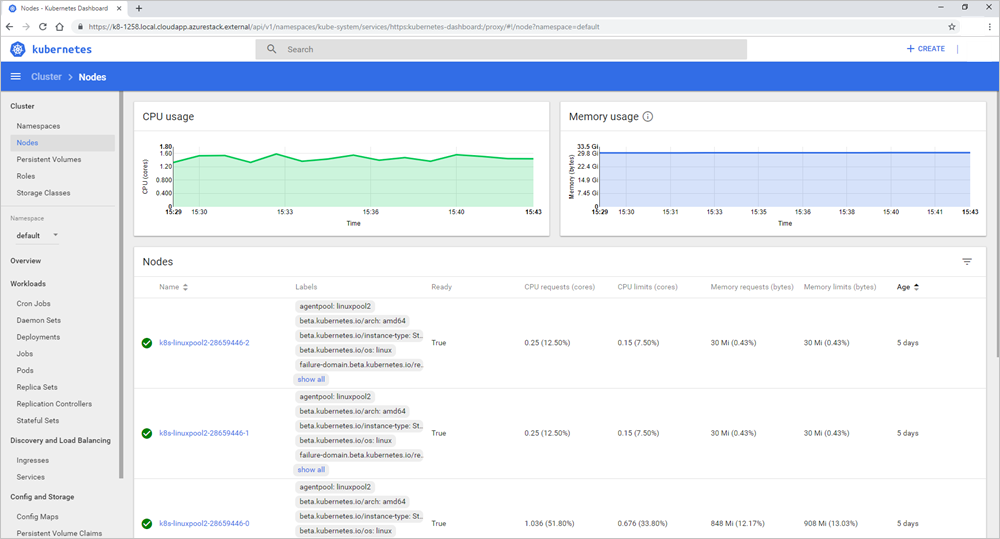

Platforma Kubernetes zawiera internetowy pulpit nawigacyjny, którego można użyć do podstawowych operacji zarządzania. Ten pulpit nawigacyjny umożliwia wyświetlanie podstawowego stanu kondycji i metryk dla aplikacji, tworzenie i wdrażanie usług oraz edytowanie istniejących aplikacji. W tym artykule pokazano, jak skonfigurować pulpit nawigacyjny platformy Kubernetes w usłudze Azure Stack Hub.

Wymagania wstępne dotyczące pulpitu nawigacyjnego platformy Kubernetes

- Klaster Kubernetes usługi Azure Stack Hub: klaster Kubernetes wdrożony w usłudze Azure Stack Hub. Aby uzyskać więcej informacji, zobacz Deploy Kubernetes.

- Klient SSH: klient SSH do bezpiecznego połączenia z węzłem płaszczyzny sterowania w klastrze. Jeśli używasz systemu Windows, możesz użyć Putty. Potrzebny jest klucz prywatny użyty podczas wdrażania klastra Kubernetes.

- FTP (PSCP): klient FTP obsługujący protokół SSH i protokół transferu plików SSH do transferu certyfikatów z węzła płaszczyzny sterowania do maszyny zarządzania usługi Azure Stack Hub. Możesz użyć FileZilla. Potrzebny jest klucz prywatny użyty podczas wdrażania klastra Kubernetes.

Omówienie kroków włączania pulpitu nawigacyjnego

- Wyeksportuj certyfikaty Kubernetes z węzła płaszczyzny sterowania w klastrze.

- Zaimportuj certyfikaty do maszyny zarządzania usługi Azure Stack Hub.

- Otwórz internetowy pulpit nawigacyjny platformy Kubernetes.

Eksportowanie certyfikatu od głównego źródła

Adres URL pulpitu nawigacyjnego można pobrać z węzła płaszczyzny sterowania w klastrze.

Pobierz publiczny adres IP i nazwę użytkownika klastra głównego z pulpitu nawigacyjnego usługi Azure Stack Hub. Aby uzyskać następujące informacje:

- Zaloguj się do portalu usługi Azure Stack Hub pod adresem

https://portal.local.azurestack.external/. - Wybierz pozycję Wszystkie usługi>Wszystkie zasoby. Znajdź wzorzec w grupie zasobów klastra. Mistrz ma nazwę

k8s-master-<sequence-of-numbers>.

- Zaloguj się do portalu usługi Azure Stack Hub pod adresem

Otwórz węzeł płaszczyzny sterowania w portalu. Skopiuj publiczny adres IP. Wybierz pozycję Połącz, aby uzyskać nazwę użytkownika w polu logowanie przy użyciu konta lokalnego maszyny wirtualnej. Jest to ta sama nazwa użytkownika ustawiona podczas tworzenia klastra. Użyj publicznego adresu IP zamiast prywatnego adresu IP wymienionego w panelu połączeń.

Otwórz klienta SSH, aby nawiązać połączenie z głównym klastrem. Jeśli używasz systemu Windows, możesz użyć Putty do utworzenia połączenia. Publiczny adres IP jest używany dla węzła płaszczyzny sterowania, nazwy użytkownika i dodawania klucza prywatnego użytego podczas tworzenia klastra.

Po nawiązaniu połączenia z terminalem wpisz

kubectl, aby otworzyć klienta wiersza polecenia platformy Kubernetes.Uruchom następujące polecenie:

kubectl cluster-infoZnajdź adres URL pulpitu nawigacyjnego. Na przykład:

https://k8-1258.local.cloudapp.azurestack.external/api/v1/namespaces/kube-system/services/https:kubernetes-dashboard:/proxyWyodrębnij certyfikat z podpisem własnym i przekonwertuj go na format PFX. Uruchom następujące polecenie:

sudo su openssl pkcs12 -export -out /etc/kubernetes/certs/client.pfx -inkey /etc/kubernetes/certs/client.key -in /etc/kubernetes/certs/client.crt -certfile /etc/kubernetes/certs/ca.crtPobierz listę sekretów w przestrzeni nazw kube-system. Uruchom następujące polecenie:

kubectl -n kube-system get secretsZanotuj wartość kubernetes-dashboard-token<XXXXX>.

Pobierz token i zapisz go. Zaktualizuj

kubernetes-dashboard-token-<####>wartością tajną z poprzedniego kroku.kubectl -n kube-system describe secret kubernetes-dashboard-token-<####>| awk '$1=="token:"{print $2}'

Importowanie certyfikatu

Otwórz Filezilla i połącz się z węzłem kontrolnym. Potrzebne są następujące informacje:

- Publiczny adres IP węzła płaszczyzny sterowania

- Nazwa użytkownika

- Prywatny sekret

- Używanie SFTP — protokołu transferu plików SSH

Skopiuj

/etc/kubernetes/certs/client.pfxi/etc/kubernetes/certs/ca.crtna maszynę zarządzania usługi Azure Stack Hub.Zanotuj lokalizacje plików. Zaktualizuj skrypt z lokalizacjami, a następnie otwórz PowerShell z podwyższonymi uprawnieniami. Uruchom zaktualizowany skrypt:

Import-Certificate -Filepath "ca.crt" -CertStoreLocation cert:\LocalMachine\Root $pfxpwd = Get-Credential -UserName 'Enter password below' -Message 'Enter password below' Import-PfxCertificate -Filepath "client.pfx" -CertStoreLocation cert:\CurrentUser\My -Password $pfxpwd.Password

Otwieranie pulpitu nawigacyjnego platformy Kubernetes

Wyłącz blokowanie wyskakujących okienek w przeglądarce internetowej.

Wprowadź w przeglądarce adres URL zanotowany podczas uruchamiania polecenia

kubectl cluster-info; na przykładhttps://azurestackdomainnamefork8sdashboard/api/v1/namespaces/kube-system/services/https:kubernetes-dashboard:/proxy.Wybierz certyfikat klienta.

Wprowadź token.

Ponownie połącz się z wierszem poleceń bash na węźle kontrolnym i nadaj uprawnienia

kubernetes-dashboard. Uruchom następujące polecenie:kubectl create clusterrolebinding kubernetes-dashboard --clusterrole=cluster-admin --serviceaccount=kube-system:kubernetes-dashboardSkrypt zapewnia

kubernetes-dashboarduprawnienia administratora chmury. Aby uzyskać więcej informacji, zobacz dla klastrów z włączoną obsługą RBAC.

Teraz możesz użyć pulpitu nawigacyjnego. Aby uzyskać więcej informacji na temat pulpitu nawigacyjnego platformy Kubernetes, zobacz Pulpit nawigacyjny internetowego interfejsu użytkownika platformy Kubernetes.

Rozwiązywanie problemów

Niestandardowe sieci wirtualne

Jeśli wystąpią problemy z łącznością podczas uzyskiwania dostępu do pulpitu nawigacyjnego Kubernetes po wdrożeniu Kubernetes w niestandardowej sieci wirtualnej, upewnij się, że podsieci docelowe są połączone z tabelą tras i zasobami sieciowej grupy zabezpieczeń, które zostały utworzone przez silnik AKS.

Upewnij się, że reguły sieciowej grupy zabezpieczeń zezwalają na komunikację między węzłami płaszczyzny sterowania i adresem IP zasobnika pulpitu nawigacyjnego Platformy Kubernetes. To uprawnienie można zweryfikować przy użyciu polecenia ping z węzła płaszczyzny sterowania.