Przyznawanie aplikacji dostępu do zasobów usługi Azure Stack Hub

Aplikacja, która wdraża lub konfiguruje zasoby za pośrednictwem usługi Azure Resource Manager, musi być reprezentowana przez własną tożsamość, znaną jako podmiot zabezpieczeń. Podobnie jak użytkownik jest reprezentowany przez jednostkę użytkownika, aplikacja jest reprezentowana przez jednostkę usługi.

Tożsamość może również służyć do delegowania tylko niezbędnych uprawnień do użytkownika lub aplikacji. Na przykład aplikacja do zarządzania konfiguracją może używać usługi Azure Resource Manager do tworzenia spisu zasobów platformy Azure. Aplikacja zostanie zarejestrowana w katalogu, a następnie dodana do roli "czytelnika" w odpowiednim zakresie, ograniczając aplikację do dostępu tylko do odczytu.

Omówienie

Podobnie jak użytkownik, aplikacja musi prezentować poświadczenia podczas uwierzytelniania, co wymaga dwóch elementów:

- Identyfikator aplikacji, czasami nazywany identyfikatorem klienta. Ten identyfikator jest identyfikatorem GUID, który jednoznacznie identyfikuje rejestrację aplikacji w dzierżawie usługi Active Directory.

- Wpis tajny. Możesz wygenerować ciąg wpisu tajnego klienta (podobny do hasła) lub określić odcisk palca certyfikatu X509 (który używa jego klucza publicznego).

Uruchamianie aplikacji pod własną tożsamością jest preferowane do uruchamiania jej w ramach tożsamości użytkownika z następujących powodów:

- Silniejsze poświadczenia — aplikacja może zalogować się przy użyciu certyfikatu X509 zamiast tekstowego udostępnionego wpisu tajnego/hasła.

- Możesz przypisać bardziej restrykcyjne uprawnienia do aplikacji. Zazwyczaj te uprawnienia są ograniczone tylko do tego, co aplikacja musi zrobić, znana jako zasada najniższych uprawnień.

- Poświadczenia i uprawnienia nie zmieniają się tak często w przypadku aplikacji, jak poświadczenia użytkownika. Na przykład gdy obowiązki użytkownika zmienią się, wymagania dotyczące hasła dyktują zmianę lub gdy użytkownik opuści firmę.

Zacznij od utworzenia nowej rejestracji aplikacji w katalogu, która tworzy skojarzony obiekt jednostki usługi w celu reprezentowania tożsamości aplikacji w katalogu. Proces rejestracji różni się w zależności od katalogu wybranego dla wystąpienia usługi Azure Stack Hub:

- Microsoft Entra ID: Microsoft Entra ID to wielodostępna, oparta na chmurze, usługa zarządzania katalogami i tożsamościami. Możesz użyć identyfikatora Entra firmy Microsoft z połączonym wystąpieniem usługi Azure Stack Hub. W przykładach w tym artykule użyto witryny Azure Portal do rejestracji aplikacji Microsoft Entra.

- Active Directory Federation Services (AD FS): usługi AD FS zapewniają uproszczone, zabezpieczone federacje tożsamości i funkcje logowania jednokrotnego (SSO). Usługi AD FS można używać zarówno z połączonymi, jak i odłączonym wystąpieniami usługi Azure Stack Hub. W przykładach w tym artykule użyto programu PowerShell usługi Azure Stack Hub na potrzeby rejestracji aplikacji usług AD FS.

Po zarejestrowaniu aplikacji dowiesz się, jak przypisać ją do roli, ograniczając jej dostęp do zasobów.

Zarządzanie aplikacją Firmy Microsoft Entra

Jeśli usługa Azure Stack Hub została wdrożona przy użyciu identyfikatora Entra firmy Microsoft jako usługi zarządzania tożsamościami, utworzysz tożsamości dla aplikacji i zarządzasz nimi, tak jak w przypadku platformy Azure. W tej sekcji pokazano, jak wykonać kroki przy użyciu witryny Azure Portal. Przejrzyj uprawnienia wymagane do zarejestrowania aplikacji przed rozpoczęciem, aby upewnić się, że masz wystarczające uprawnienia do rejestrowania aplikacji.

Tworzenie rejestracji aplikacji korzystającej z poświadczeń wpisu tajnego klienta

W tej sekcji zarejestrujesz aplikację w dzierżawie firmy Microsoft Entra przy użyciu witryny Azure Portal. W poniższym przykładzie należy określić poświadczenia klucza tajnego klienta, ale portal obsługuje również poświadczenia oparte na certyfikatach X509.

Zaloguj się w witrynie Azure Portal przy użyciu konta platformy Azure.

Wybierz pozycję Microsoft Entra ID>> Nowa rejestracja.

Podaj nazwę aplikacji.

Wybierz odpowiednie obsługiwane typy kont.

W obszarze Identyfikator URI przekierowania wybierz pozycję Sieć Web jako typ aplikacji, a (opcjonalnie) określ identyfikator URI przekierowania, jeśli aplikacja tego wymaga.

Po ustawieniu wartości wybierz pozycję Zarejestruj. Rejestracja aplikacji zostanie utworzona, a zostanie wyświetlona strona Przegląd .

Skopiuj identyfikator aplikacji do użycia w kodzie aplikacji. Ta wartość jest również określana jako identyfikator klienta.

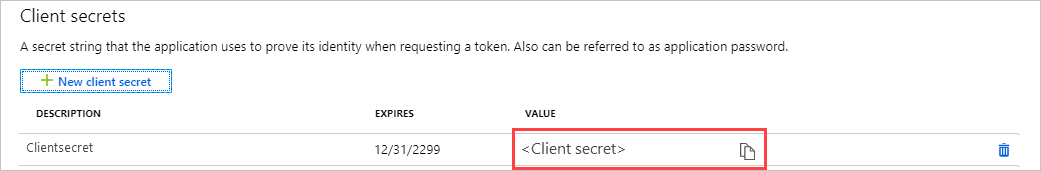

Aby wygenerować klucz tajny klienta, wybierz stronę Certyfikaty i wpisy tajne. Wybierz Nowy klucz tajny klienta.

Podaj opis wpisu tajnego i czas wygaśnięcia.

Po zakończeniu wybierz pozycję Dodaj.

Zostanie wyświetlona wartość wpisu tajnego. Skopiuj i zapisz tę wartość w innej lokalizacji, ponieważ nie można jej pobrać później. Wpis tajny zawiera identyfikator aplikacji w aplikacji klienckiej na potrzeby logowania.

Przejdź do sekcji Przypisywanie roli , aby dowiedzieć się, jak ustanowić kontrolę dostępu opartą na rolach dla tożsamości aplikacji.

Dodatkowe artykuły dotyczące zarządzania aplikacjami firmy Microsoft Entra

Aby uzyskać więcej informacji na temat zarządzania aplikacjami firmy Microsoft Entra, zobacz następujące artykuły dotyczące platformy Azure:

- Więcej informacji na temat rejestrowania aplikacji Microsoft Entra, w tym sposobu tworzenia rejestracji aplikacji korzystającej z poświadczeń certyfikatu.

- Jak usunąć rejestrację aplikacji.

- Jak przywrócić lub usunąć ostatnio usuniętą rejestrację aplikacji.

Zarządzanie aplikacją usług AD FS

Jeśli usługa Azure Stack Hub została wdrożona z usługami AD FS jako usługą zarządzania tożsamościami, musisz użyć programu PowerShell do zarządzania tożsamością aplikacji. W poniższych przykładach przedstawiono zarówno certyfikat X509, jak i poświadczenia wpisu tajnego klienta.

Skrypty muszą być uruchamiane w konsoli programu PowerShell z podwyższonym poziomem uprawnień ("Uruchom jako administrator"), co spowoduje otwarcie kolejnej sesji na maszynie wirtualnej, która hostuje uprzywilejowany punkt końcowy dla wystąpienia usługi Azure Stack Hub. Po ustanowieniu sesji uprzywilejowanego punktu końcowego dodatkowe polecenia cmdlet służą do tworzenia rejestracji aplikacji i zarządzania nią. Aby uzyskać więcej informacji na temat uprzywilejowanego punktu końcowego, zobacz Using the privileged endpoint in Azure Stack Hub (Korzystanie z uprzywilejowanego punktu końcowego w usłudze Azure Stack Hub).

Tworzenie rejestracji aplikacji używającej poświadczeń certyfikatu

Podczas tworzenia poświadczeń certyfikatu należy spełnić następujące wymagania:

- W przypadku środowiska produkcyjnego certyfikat musi być wystawiony z wewnętrznego urzędu certyfikacji lub publicznego urzędu certyfikacji. W przypadku korzystania z urzędu publicznego należy uwzględnić urząd w podstawowym obrazie systemu operacyjnego w ramach programu Zaufanego urzędu głównego firmy Microsoft. Aby uzyskać pełną listę, zobacz Lista uczestników — zaufany program główny firmy Microsoft. Przykład tworzenia certyfikatu testowego z podpisem własnym będzie również wyświetlany później podczas aktualizowania poświadczeń certyfikatu.

- Dostawca usług kryptograficznych musi być określony jako starszy dostawca kluczy kryptograficznych (CSP) firmy Microsoft.

- Format certyfikatu musi być w pliku PFX, ponieważ wymagane są zarówno klucze publiczne, jak i prywatne. Serwery z systemem Windows używają plików pfx, które zawierają plik klucza publicznego (plik certyfikatu TLS/SSL) i skojarzony plik klucza prywatnego.

- Infrastruktura usługi Azure Stack Hub musi mieć dostęp sieciowy do lokalizacji listy odwołania certyfikatów urzędu certyfikacji (CRL) opublikowanej w certyfikacie. Ta lista CRL musi być punktem końcowym HTTP.

Po utworzeniu certyfikatu użyj poniższego skryptu programu PowerShell, aby zarejestrować aplikację i zalogować się przy użyciu tożsamości aplikacji. Zastąp własne wartości następującymi symbolami zastępczymi:

| Symbol zastępczy | opis | Przykład |

|---|---|---|

| <PepVM> | Nazwa uprzywilejowanej maszyny wirtualnej punktu końcowego w wystąpieniu usługi Azure Stack Hub. | "AzS-ERCS01" |

| <YourCertificateLocation> | Lokalizacja certyfikatu X509 w lokalnym magazynie certyfikatów. | "Cert:\CurrentUser\My\AB5A8A3533CC7AA2025BF05120117E06DE407B34" |

| <Nazwa aplikacji> | Opisowa nazwa nowej rejestracji aplikacji. | "Moje narzędzie do zarządzania" |

Otwórz sesję programu Windows PowerShell z podwyższonym poziomem uprawnień i uruchom następujący skrypt.

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin) $Creds = Get-Credential # Create a PSSession to the Privileged Endpoint VM $Session = New-PSSession -ComputerName "<PepVm>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # To use a managed certificate from the certificate store, use the Get-Item cmdlet. # To use a certificate file, use Get-Certificate for a .cer file, or Get-PfxCertificate for a .pfx file. # To use a test certificate, use the New-SelfSignedCertificate cmdlet # See https://learn.microsoft.com/powershell/module/pki/new-selfsignedcertificate for usage details, including using the -Provider parameter # $Cert = New-SelfSignedCertificate -CertStoreLocation "cert:\CurrentUser\My" -Subject "CN=<YourAppName>" -KeySpec KeyExchange $Cert = Get-Item "<YourCertificateLocation>" # Use the privileged endpoint to create the new app registration $SpObject = Invoke-Command -Session $Session -ScriptBlock {New-GraphApplication -Name "<YourAppName>" -ClientCertificates $using:cert} $AzureStackInfo = Invoke-Command -Session $Session -ScriptBlock {Get-AzureStackStampInformation} $Session | Remove-PSSession # Using the stamp info for your Azure Stack Hub instance, populate the following variables: # - Az endpoint used for Azure Resource Manager operations # - Audience for acquiring an OAuth token used to access Graph API # - GUID of the directory tenant $ArmEndpoint = $AzureStackInfo.TenantExternalEndpoints.TenantResourceManager $GraphAudience = "https://graph." + $AzureStackInfo.ExternalDomainFQDN + "/" $TenantID = $AzureStackInfo.AADTenantID # Register and set an Az environment that targets your Azure Stack Hub instance Add-AzEnvironment -Name "AzureStackUser" -ArmEndpoint $ArmEndpoint # Sign in using the new service principal $SpSignin = Connect-AzAccount -Environment "AzureStackUser" ` -ServicePrincipal ` -CertificateThumbprint $SpObject.Thumbprint ` -ApplicationId $SpObject.ClientId ` -TenantId $TenantID # Output the service principal details $SpObjectPo zakończeniu działania skryptu wyświetla informacje o rejestracji aplikacji. Identyfikatory

ClientIDiThumbprintsą uwierzytelniane, a później autoryzowane w celu uzyskania dostępu do zasobów zarządzanych przez usługę Azure Resource Manager.ApplicationIdentifier : S-1-5-21-1512385356-3796245103-1243299919-1356 ClientId : 00001111-aaaa-2222-bbbb-3333cccc4444 Thumbprint : 30202C11BE6864437B64CE36C8D988442082A0F1 ApplicationName : Azurestack-MyApp-c30febe7-1311-4fd8-9077-3d869db28342 ClientSecret : PSComputerName : azs-ercs01 RunspaceId : a78c76bb-8cae-4db4-a45a-c1420613e01b

Pozostaw otwartą sesję konsoli programu PowerShell, używając jej z wartością ApplicationIdentifier w następnej sekcji.

Aktualizowanie poświadczeń certyfikatu

Po zarejestrowaniu aplikacji w tej sekcji pokazano, jak wykonać następujące czynności:

- Utwórz nowy certyfikat X509 z podpisem własnym na potrzeby testowania.

- Zaktualizuj poświadczenia aplikacji, aktualizując jego właściwość Odcisk palca w celu dopasowania do nowego certyfikatu.

Zaktualizuj poświadczenia certyfikatu przy użyciu programu PowerShell, podstawiając własne wartości dla następujących symboli zastępczych:

| Symbol zastępczy | opis | Przykład |

|---|---|---|

| <PepVM> | Nazwa uprzywilejowanej maszyny wirtualnej punktu końcowego w wystąpieniu usługi Azure Stack Hub. | "AzS-ERCS01" |

| <Nazwa aplikacji> | Opisowa nazwa nowej rejestracji aplikacji. | "Moje narzędzie do zarządzania" |

| <YourCertificateLocation> | Lokalizacja certyfikatu X509 w lokalnym magazynie certyfikatów. | "Cert:\CurrentUser\My\AB5A8A3533CC7AA2025BF05120117E06DE407B34" |

| <AppIdentifier> | Identyfikator przypisany do rejestracji aplikacji. | "S-1-5-21-1512385356-3796245103-1243299919-1356" |

Korzystając z sesji programu Windows PowerShell z podwyższonym poziomem uprawnień, uruchom następujące polecenia cmdlet:

# Create a PSSession to the PrivilegedEndpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Create a self-signed certificate for testing purposes, using the New-SelfSignedCertificate cmdlet # See https://learn.microsoft.com/powershell/module/pki/new-selfsignedcertificate for usage details, including using the -Provider parameter $NewCert = New-SelfSignedCertificate -CertStoreLocation "cert:\CurrentUser\My" -Subject "CN=<YourAppName>" -KeySpec KeyExchange # In production, use Get-Item to retrieve a managed certificate from the certificate store. # Alteratively, use Get-Certificate for a .cer file, or Get-PfxCertificate for a .pfx file. # $Cert = Get-Item "<YourCertificateLocation>" # Use the privileged endpoint to update the certificate thumbprint, used by <AppIdentifier> $SpObject = Invoke-Command -Session $Session -ScriptBlock {Set-GraphApplication -ApplicationIdentifier "<AppIdentifier>" -ClientCertificates $using:NewCert} $Session | Remove-PSSession # Output the updated service principal details $SpObjectPo zakończeniu działania skryptu wyświetla zaktualizowane informacje o rejestracji aplikacji, w tym wartość odcisku palca nowego certyfikatu z podpisem własnym.

ApplicationIdentifier : S-1-5-21-1512385356-3796245103-1243299919-1356 ClientId : Thumbprint : AF22EE716909041055A01FE6C6F5C5CDE78948E9 ApplicationName : Azurestack-MyApp-c30febe7-1311-4fd8-9077-3d869db28342 ClientSecret : PSComputerName : azs-ercs01 RunspaceId : a580f894-8f9b-40ee-aa10-77d4d142b4e5

Tworzenie rejestracji aplikacji korzystającej z poświadczeń wpisu tajnego klienta

Ostrzeżenie

Używanie wpisu tajnego klienta jest mniej bezpieczne niż użycie poświadczeń certyfikatu X509. Nie tylko mechanizm uwierzytelniania jest mniej bezpieczny, ale zwykle wymaga osadzania wpisu tajnego w kodzie źródłowym aplikacji klienckiej. W związku z tym w przypadku aplikacji produkcyjnych zdecydowanie zachęcamy do używania poświadczeń certyfikatu.

Teraz utworzysz kolejną rejestrację aplikacji, ale tym razem określisz poświadczenia wpisu tajnego klienta. W przeciwieństwie do poświadczeń certyfikatu katalog ma możliwość generowania poświadczeń wpisu tajnego klienta. Zamiast określać klucz tajny klienta, należy użyć przełącznika -GenerateClientSecret , aby zażądać jego wygenerowania. Zastąp własne wartości następującymi symbolami zastępczymi:

| Symbol zastępczy | opis | Przykład |

|---|---|---|

| <PepVM> | Nazwa uprzywilejowanej maszyny wirtualnej punktu końcowego w wystąpieniu usługi Azure Stack Hub. | "AzS-ERCS01" |

| <Nazwa aplikacji> | Opisowa nazwa nowej rejestracji aplikacji. | "Moje narzędzie do zarządzania" |

Otwórz sesję programu Windows PowerShell z podwyższonym poziomem uprawnień i uruchom następujące polecenia cmdlet:

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin) $Creds = Get-Credential # Create a PSSession to the Privileged Endpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Use the privileged endpoint to create the new app registration $SpObject = Invoke-Command -Session $Session -ScriptBlock {New-GraphApplication -Name "<YourAppName>" -GenerateClientSecret} $AzureStackInfo = Invoke-Command -Session $Session -ScriptBlock {Get-AzureStackStampInformation} $Session | Remove-PSSession # Using the stamp info for your Azure Stack Hub instance, populate the following variables: # - Az endpoint used for Azure Resource Manager operations # - Audience for acquiring an OAuth token used to access Graph API # - GUID of the directory tenant $ArmEndpoint = $AzureStackInfo.TenantExternalEndpoints.TenantResourceManager $GraphAudience = "https://graph." + $AzureStackInfo.ExternalDomainFQDN + "/" $TenantID = $AzureStackInfo.AADTenantID # Register and set an Az environment that targets your Azure Stack Hub instance Add-AzEnvironment -Name "AzureStackUser" -ArmEndpoint $ArmEndpoint # Sign in using the new service principal $securePassword = $SpObject.ClientSecret | ConvertTo-SecureString -AsPlainText -Force $credential = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $SpObject.ClientId, $securePassword $SpSignin = Connect-AzAccount -Environment "AzureStackUser" -ServicePrincipal -Credential $credential -TenantId $TenantID # Output the service principal details $SpObjectPo zakończeniu działania skryptu wyświetla informacje o rejestracji aplikacji. Identyfikatory

ClientIDiClientSecretsą uwierzytelniane, a później autoryzowane w celu uzyskania dostępu do zasobów zarządzanych przez usługę Azure Resource Manager.ApplicationIdentifier : S-1-5-21-1634563105-1224503876-2692824315-2623 ClientId : 11112222-bbbb-3333-cccc-4444dddd5555 Thumbprint : ApplicationName : Azurestack-YourApp-6967581b-497e-4f5a-87b5-0c8d01a9f146 ClientSecret : 6RUWLRoBw3EebBLgaWGiowCkoko5_j_ujIPjA8dS PSComputerName : azs-ercs01 RunspaceId : 286daaa1-c9a6-4176-a1a8-03f543f90998

Pozostaw otwartą sesję konsoli programu PowerShell, używając jej z wartością ApplicationIdentifier w następnej sekcji.

Aktualizowanie poświadczeń wpisu tajnego klienta

Zaktualizuj poświadczenia wpisu tajnego klienta przy użyciu programu PowerShell, używając parametru ResetClientSecret , który natychmiast zmienia klucz tajny klienta. Zastąp własne wartości następującymi symbolami zastępczymi:

| Symbol zastępczy | opis | Przykład |

|---|---|---|

| <PepVM> | Nazwa uprzywilejowanej maszyny wirtualnej punktu końcowego w wystąpieniu usługi Azure Stack Hub. | "AzS-ERCS01" |

| <AppIdentifier> | Identyfikator przypisany do rejestracji aplikacji. | "S-1-5-21-1634563105-1224503876-26924315-2623" |

Korzystając z sesji programu Windows PowerShell z podwyższonym poziomem uprawnień, uruchom następujące polecenia cmdlet:

# Create a PSSession to the PrivilegedEndpoint VM $Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US) # Use the privileged endpoint to update the client secret, used by <AppIdentifier> $SpObject = Invoke-Command -Session $Session -ScriptBlock {Set-GraphApplication -ApplicationIdentifier "<AppIdentifier>" -ResetClientSecret} $Session | Remove-PSSession # Output the updated service principal details $SpObjectPo zakończeniu działania skryptu wyświetla zaktualizowane informacje o rejestracji aplikacji, w tym nowo wygenerowany klucz tajny klienta.

ApplicationIdentifier : S-1-5-21-1634563105-1224503876-2692824315-2623 ClientId : 11112222-bbbb-3333-cccc-4444dddd5555 Thumbprint : ApplicationName : Azurestack-YourApp-6967581b-497e-4f5a-87b5-0c8d01a9f146 ClientSecret : MKUNzeL6PwmlhWdHB59c25WDDZlJ1A6IWzwgv_Kn PSComputerName : azs-ercs01 RunspaceId : 6ed9f903-f1be-44e3-9fef-e7e0e3f48564

Usuwanie rejestracji aplikacji

W tej sekcji pokazano, jak usunąć rejestrację aplikacji z katalogu przy użyciu programu PowerShell.

Zastąp własne wartości następującymi symbolami zastępczymi:

| Symbol zastępczy | opis | Przykład |

|---|---|---|

| <PepVM> | Nazwa uprzywilejowanej maszyny wirtualnej punktu końcowego w wystąpieniu usługi Azure Stack Hub. | "AzS-ERCS01" |

| <AppIdentifier> | Identyfikator przypisany do rejestracji aplikacji. | "S-1-5-21-1634563105-1224503876-26924315-2623" |

# Sign in to PowerShell interactively, using credentials that have access to the VM running the Privileged Endpoint (typically <domain>\cloudadmin)

$Creds = Get-Credential

# Create a PSSession to the PrivilegedEndpoint VM

$Session = New-PSSession -ComputerName "<PepVM>" -ConfigurationName PrivilegedEndpoint -Credential $Creds -SessionOption (New-PSSessionOption -Culture en-US -UICulture en-US)

# OPTIONAL: Use the privileged endpoint to get a list of applications registered in AD FS

$AppList = Invoke-Command -Session $Session -ScriptBlock {Get-GraphApplication}

# Use the privileged endpoint to remove application <AppIdentifier>

Invoke-Command -Session $Session -ScriptBlock {Remove-GraphApplication -ApplicationIdentifier "<AppIdentifier>"}

Nie ma żadnych danych wyjściowych zwracanych z wywołania polecenia cmdlet Remove-GraphApplication w uprzywilejowanym punkcie końcowym, ale podczas wykonywania polecenia cmdlet można wyświetlić dane wyjściowe potwierdzenia dosłowne do konsoli:

VERBOSE: Deleting graph application with identifier S-1-5-21-1634563105-1224503876-2692824315-2623.

VERBOSE: Remove-GraphApplication : BEGIN on AZS-ADFS01 on ADFSGraphEndpoint

VERBOSE: Application with identifier S-1-5-21-1634563105-1224503876-2692824315-2623 was deleted.

VERBOSE: Remove-GraphApplication : END on AZS-ADFS01 under ADFSGraphEndpoint configuration

Przypisywanie roli

Dostęp do zasobów platformy Azure przez użytkowników i aplikacje jest autoryzowany za pośrednictwem kontroli dostępu opartej na rolach (RBAC). Aby zezwolić aplikacji na dostęp do zasobów w ramach subskrypcji, musisz przypisać jej jednostkę usługi do roli dla określonego zasobu. Najpierw zdecyduj, która rola reprezentuje odpowiednie uprawnienia dla aplikacji. Aby uzyskać informacje o dostępnych rolach, zobacz wbudowane role dla zasobów platformy Azure.

Wybrany typ zasobu określa również zakres dostępu dla aplikacji. Zakres dostępu można ustawić na poziomie subskrypcji, grupy zasobów lub zasobu. Uprawnienia są dziedziczone do niższych poziomów zakresu. Na przykład dodanie aplikacji do roli "Czytelnik" dla grupy zasobów oznacza, że może odczytać grupę zasobów i wszystkie zawarte w niej zasoby.

Zaloguj się do odpowiedniego portalu na podstawie katalogu określonego podczas instalacji usługi Azure Stack Hub (na przykład witryny Azure Portal dla usługi Microsoft Entra ID lub portalu użytkowników usługi Azure Stack Hub dla usług AD FS). W tym przykładzie pokazano użytkownika zalogowanego do portalu użytkowników usługi Azure Stack Hub.

Uwaga

Aby dodać przypisania ról dla danego zasobu, konto użytkownika musi należeć do roli, która deklaruje

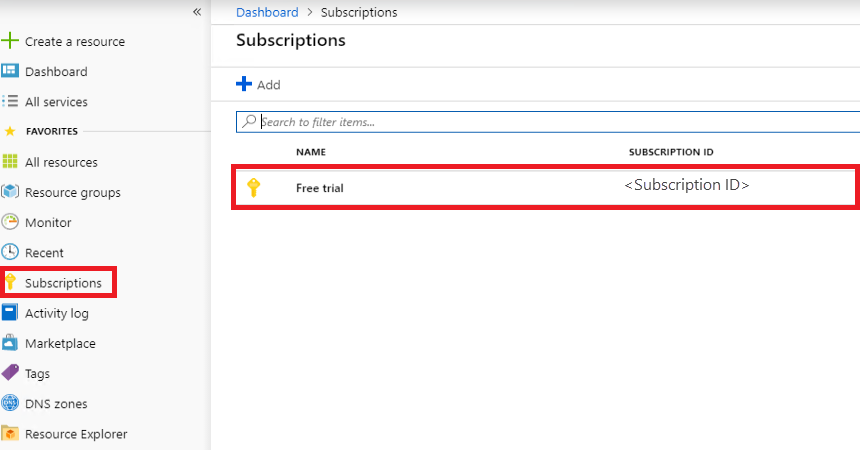

Microsoft.Authorization/roleAssignments/writeuprawnienie. Na przykład wbudowane role właściciela lub administratora dostępu użytkowników.Przejdź do zasobu, do którego chcesz zezwolić aplikacji na dostęp. W tym przykładzie przypisz aplikację do roli w zakresie subskrypcji, wybierając pozycję Subskrypcje, a następnie określoną subskrypcję. Zamiast tego możesz wybrać grupę zasobów lub określony zasób, taki jak maszyna wirtualna.

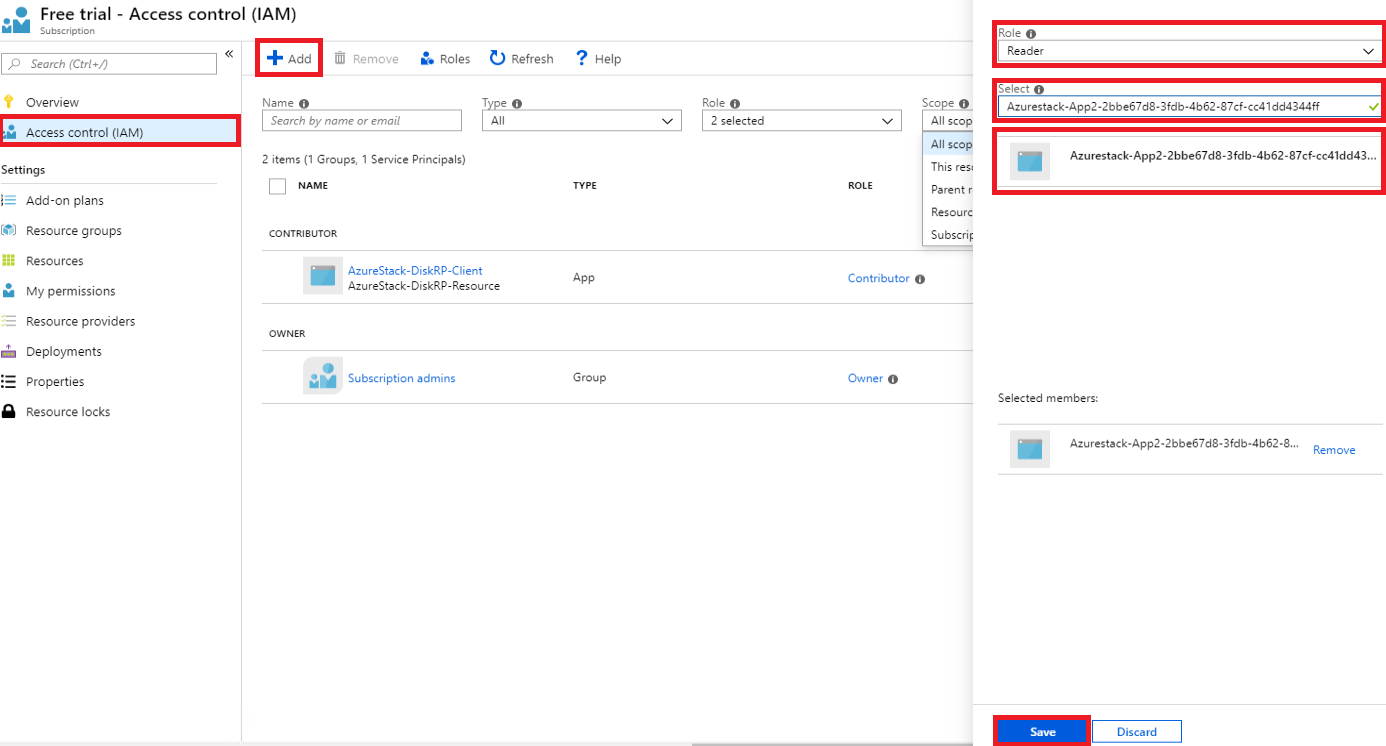

Wybierz stronę Kontrola dostępu (IAM), która jest uniwersalna dla wszystkich zasobów obsługujących kontrolę dostępu na podstawie ról.

Wybierz pozycję +Dodaj

W obszarze Rola wybierz rolę, którą chcesz przypisać do aplikacji.

W obszarze Wybierzwyszukaj aplikację przy użyciu pełnej lub częściowej nazwy aplikacji. Podczas rejestracji nazwa aplikacji jest generowana jako Azurestack-<YourAppName>-<identyfikator GUID>. Jeśli na przykład użyłeś nazwy aplikacji App2i podczas tworzenia przypisano identyfikator GUID 2bbe67d8-3fdb-4b62-87cf-cc41dd4344ff, pełna nazwa to Azurestack-App2-2bbe67d8-3fdb-4b62-87cf-cc41dd4344ff. Możesz wyszukać dokładny ciąg lub część, taką jak azurestack lub Azurestack-App2.

Po znalezieniu aplikacji wybierz ją i będzie ona wyświetlana w obszarze Wybrane elementy członkowskie.

Wybierz pozycję Zapisz , aby zakończyć przypisywanie roli.

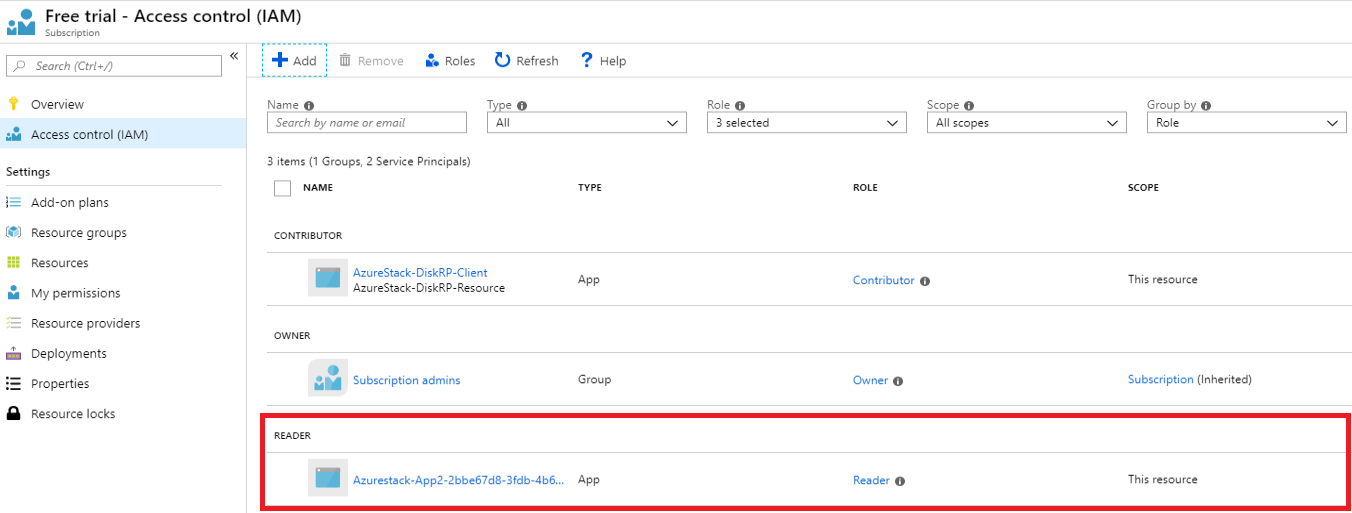

Po zakończeniu aplikacja pojawi się na liście zasad przypisanych do bieżącego zakresu dla danej roli.

Po przekazaniu aplikacji tożsamości i autoryzowaniu jej na potrzeby dostępu do zasobów możesz włączyć skrypt lub kod, aby zalogować się i bezpiecznie uzyskać dostęp do zasobów usługi Azure Stack Hub.