Przygotowywanie certyfikatów infrastruktury kluczy publicznych usługi Azure Stack Hub do wdrożenia lub rotacji

Notatka

W tym artykule opisano tylko przygotowanie certyfikatów zewnętrznych, które są używane do zabezpieczania punktów końcowych w zewnętrznej infrastrukturze i usługach. Certyfikaty wewnętrzne są zarządzane oddzielnie, podczas procesu rotacji certyfikatów .

Notatka

Jeśli instalujesz usługę Azure Container Registry (ACR), zalecamy dostosowanie dat wygaśnięcia zewnętrznych certyfikatów usługi ACR z datami wygaśnięcia innych zewnętrznych certyfikatów usługi Azure Stack Hub. Ponadto zalecamy ochronę pliku PFX dla usługi ACR przy użyciu tego samego hasła, które jest używane do ochrony innych certyfikatów zewnętrznych PFX.

Pliki certyfikatów uzyskane z urzędu certyfikacji muszą być importowane i eksportowane z właściwościami odpowiadającymi wymaganiom certyfikatu usługi Azure Stack Hub.

Z tego artykułu dowiesz się, jak importować, pakować i weryfikować certyfikaty zewnętrzne, aby przygotować się do wdrożenia Azure Stack Hub lub rotacji tajemnic.

Warunki wstępne

System powinien spełniać następujące wymagania wstępne przed pakowaniem certyfikatów PKI dla wdrożenia usługi Azure Stack Hub:

- Certyfikaty zwracane z urzędu certyfikacji są przechowywane w jednym katalogu w formacie .cer (inne konfigurowalne formaty, takie jak .cert, sst lub pfx).

- Windows 10 lub Windows Server 2016 lub nowszy.

- Użyj tego samego systemu, który wygenerował żądanie podpisania certyfikatu (chyba że jest przeznaczony dla certyfikatu wstępnie spakowanego w formacie PFX).

- Użyj sesji programu PowerShell z podwyższonym poziomem uprawnień.

Przejdź do odpowiedniej sekcji Przygotowywanie certyfikatów (narzędzie do sprawdzania gotowości usługi Azure Stack) lub Przygotowywanie certyfikatów (kroki ręczne).

Przygotowywanie certyfikatów (narzędzie do sprawdzania gotowości usługi Azure Stack)

Wykonaj następujące kroki, aby spakować certyfikaty przy użyciu poleceń cmdlet programu PowerShell do sprawdzania gotowości usługi Azure Stack:

Zainstaluj moduł sprawdzania gotowości usługi Azure Stack z poziomu wiersza polecenia programu PowerShell (5.1 lub nowszego), uruchamiając następujące polecenie cmdlet:

Install-Module Microsoft.AzureStack.ReadinessChecker -Force -AllowPrereleaseOkreśl ścieżkę do plików certyfikatów. Na przykład:

$Path = "$env:USERPROFILE\Documents\AzureStack"Zadeklaruj pfxPassword. Na przykład:

$pfxPassword = Read-Host -AsSecureString -Prompt "PFX Password"Zadeklaruj ExportPath, gdzie zostaną wyeksportowane otrzymane pliki PFX. Na przykład:

$ExportPath = "$env:USERPROFILE\Documents\AzureStack"Konwertowanie certyfikatów na certyfikaty usługi Azure Stack Hub. Na przykład:

ConvertTo-AzsPFX -Path $Path -pfxPassword $pfxPassword -ExportPath $ExportPathPrzejrzyj dane wyjściowe:

ConvertTo-AzsPFX v1.2005.1286.272 started.Stage 1: Scanning Certificates Path: C:\Users\[*redacted*]\Documents\AzureStack Filter: CER Certificate count: 11 adminmanagement_east_azurestack_contoso_com_CertRequest_20200710235648.cer adminportal_east_azurestack_contoso_com_CertRequest_20200710235645.cer management_east_azurestack_contoso_com_CertRequest_20200710235644.cer portal_east_azurestack_contoso_com_CertRequest_20200710235646.cer wildcard_adminhosting_east_azurestack_contoso_com_CertRequest_20200710235649.cer wildcard_adminvault_east_azurestack_contoso_com_CertRequest_20200710235642.cer wildcard_blob_east_azurestack_contoso_com_CertRequest_20200710235653.cer wildcard_hosting_east_azurestack_contoso_com_CertRequest_20200710235652.cer wildcard_queue_east_azurestack_contoso_com_CertRequest_20200710235654.cer wildcard_table_east_azurestack_contoso_com_CertRequest_20200710235650.cer wildcard_vault_east_azurestack_contoso_com_CertRequest_20200710235647.cer Detected ExternalFQDN: east.azurestack.contoso.com Stage 2: Exporting Certificates east.azurestack.contoso.com\Deployment\ARM Admin\ARMAdmin.pfx east.azurestack.contoso.com\Deployment\Admin Portal\AdminPortal.pfx east.azurestack.contoso.com\Deployment\ARM Public\ARMPublic.pfx east.azurestack.contoso.com\Deployment\Public Portal\PublicPortal.pfx east.azurestack.contoso.com\Deployment\Admin Extension Host\AdminExtensionHost.pfx east.azurestack.contoso.com\Deployment\KeyVaultInternal\KeyVaultInternal.pfx east.azurestack.contoso.com\Deployment\ACSBlob\ACSBlob.pfx east.azurestack.contoso.com\Deployment\Public Extension Host\PublicExtensionHost.pfx east.azurestack.contoso.com\Deployment\ACSQueue\ACSQueue.pfx east.azurestack.contoso.com\Deployment\ACSTable\ACSTable.pfx east.azurestack.contoso.com\Deployment\KeyVault\KeyVault.pfx Stage 3: Validating Certificates. Validating east.azurestack.contoso.com-Deployment-AAD certificates in C:\Users\[*redacted*]\Documents\AzureStack\east.azurestack.contoso.com\Deployment Testing: KeyVaultInternal\KeyVaultInternal.pfx Thumbprint: E86699****************************4617D6 PFX Encryption: OK Expiry Date: OK Signature Algorithm: OK DNS Names: OK Key Usage: OK Key Length: OK Parse PFX: OK Private Key: OK Cert Chain: OK Chain Order: OK Other Certificates: OK Testing: ARM Public\ARMPublic.pfx ... Log location (contains PII): C:\Users\[*redacted*]\AppData\Local\Temp\AzsReadinessChecker\AzsReadinessChecker.log ConvertTo-AzsPFX CompletedUwaga

Użyj

Get-help ConvertTo-AzsPFX -Full, aby wyświetlić dalsze opcje, takie jak wyłączanie walidacji lub filtrowanie dla różnych formatów certyfikatów.Po pomyślnej weryfikacji certyfikaty można przedstawić do wdrożenia lub rotacji bez żadnych dodatkowych kroków.

Przygotowywanie certyfikatów (kroki ręczne)

Możesz użyć tych ręcznych kroków, aby spakować certyfikaty dla nowych certyfikatów infrastruktury kluczy publicznych usługi Azure Stack Hub.

Importowanie certyfikatu

Skopiuj oryginalne wersje certyfikatów uzyskane z wybranego urzędu certyfikacji do katalogu na hoście wdrożenia.

Ostrzeżenie

Nie kopiuj plików, które zostały już zaimportowane, wyeksportowane lub zmienione w żaden sposób z plików dostarczonych bezpośrednio przez urząd certyfikacji.

Kliknij prawym przyciskiem myszy certyfikat i wybierz pozycję Zainstaluj certyfikat lub Zainstaluj PFX, w zależności od sposobu dostarczenia certyfikatu z urzędu certyfikacji.

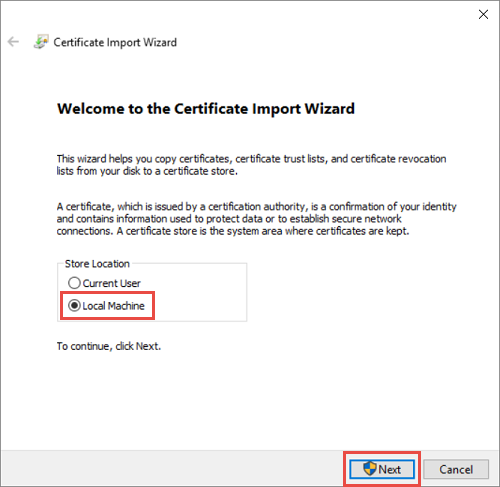

W Kreatorze importowania certyfikatów , wybierz Maszyna Lokalna jako lokalizację importu. Wybierz pozycję Dalej. Na poniższym ekranie ponownie wybierz pozycję Dalej.

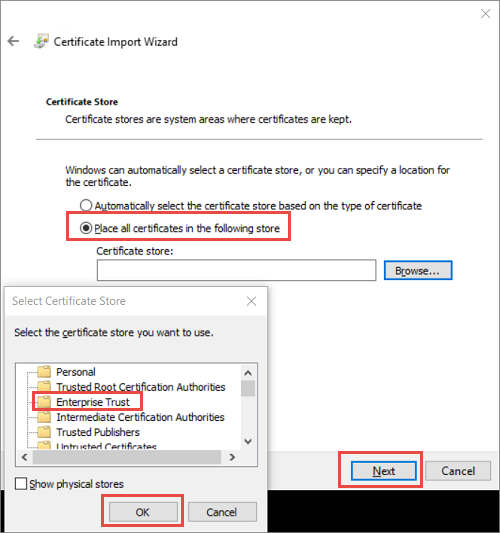

Wybierz opcję Umieść wszystkie certyfikaty w następującym repozytorium, a następnie wybierz opcję Enterprise Trust jako lokalizację. Wybierz pozycję OK, aby zamknąć okno dialogowe wyboru magazynu certyfikatów, a następnie wybierz pozycję Dalej.

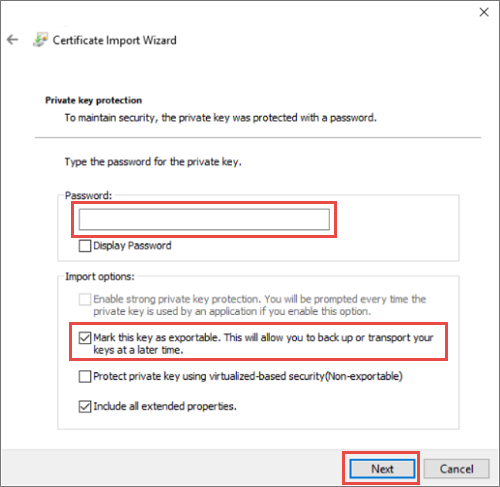

- W przypadku importowania pliku PFX zostanie wyświetlone dodatkowe okno dialogowe. Na stronie Ochrona klucza prywatnego wprowadź hasło do plików certyfikatów, a następnie włącz opcję Oznacz ten klucz jako możliwy do wyeksportowania, co umożliwia późniejsze tworzenie kopii zapasowej lub transport kluczy. Wybierz pozycję Dalej.

możliwy do wyeksportowania

możliwy do wyeksportowaniaWybierz Zakończ, aby ukończyć importowanie.

Notatka

Po zaimportowaniu certyfikatu dla usługi Azure Stack Hub klucz prywatny certyfikatu jest przechowywany jako plik PKCS 12 (PFX) w magazynie klastra.

Eksportowanie certyfikatu

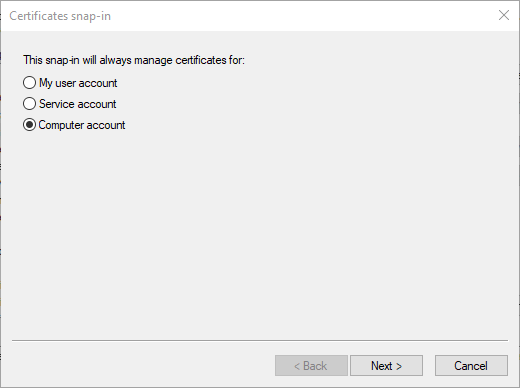

Otwórz konsolę MMC Menedżera certyfikatów i połącz się z magazynem certyfikatów komputera lokalnego.

Otwórz konsolę Microsoft Management Console. Aby otworzyć konsolę w systemie Windows 10, kliknij prawym przyciskiem myszy Menu Start, wybierz pozycję Uruchom, a następnie wpisz mmc i naciśnij Enter.

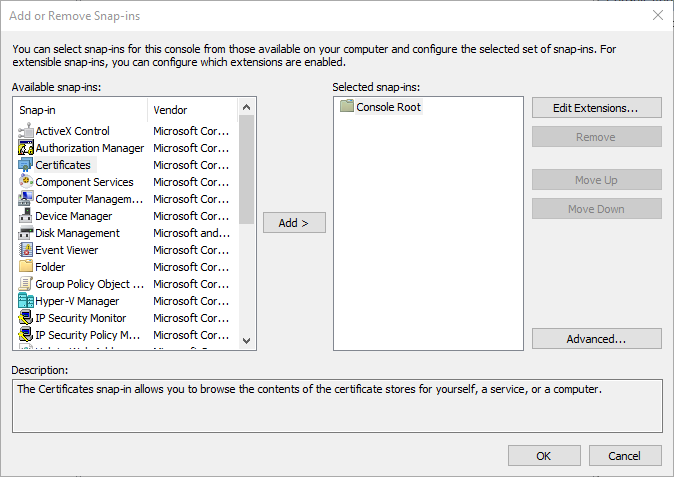

Wybierz pozycję Plik>Dodaj/Usuń przystawkę, a następnie wybierz pozycję Certyfikaty i wybierz pozycję Dodaj.

Wybierz Konto komputera, a następnie wybierz Dalej. Wybierz komputer lokalny, a następnie Zakończ. Wybierz pozycję OK, aby zamknąć stronę Dodaj/Usuń Snap-In.

Przejdź do Certyfikatów >Enterprise Trust>Lokalizacja certyfikatów. Sprawdź, czy certyfikat jest widoczny po prawej stronie.

Na pasku zadań Konsoli Menedżera certyfikatów wybierz pozycję Akcje >Wszystkie zadania>Eksportuj. Wybierz pozycję Dalej.

Uwaga

W zależności od liczby posiadanych certyfikatów usługi Azure Stack Hub może być konieczne wykonanie tego procesu więcej niż raz.

Wybierz pozycję Tak, wyeksportuj klucz prywatny, a następnie wybierz Dalej.

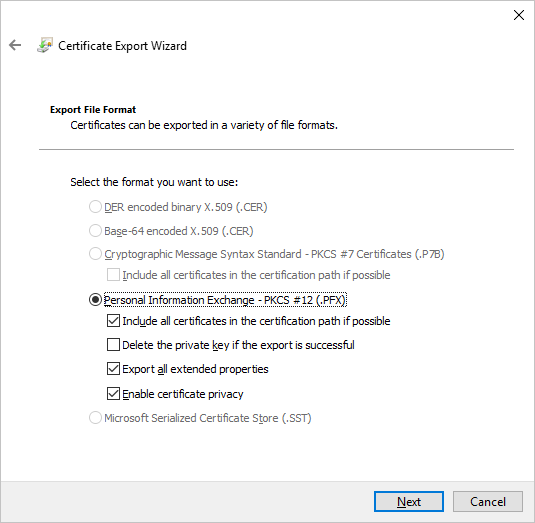

W sekcji Format pliku eksportu:

- Wybierz pozycję Uwzględnij wszystkie certyfikaty w certyfikacie, jeśli to możliwe.

- Wybierz pozycję Eksportuj wszystkie właściwości rozszerzone.

- Wybierz pozycję Włącz prywatność certyfikatu.

- Wybierz pozycję Dalej.

Kreator eksportu certyfikatów

Wybierz pozycję Hasło i podaj hasło dla certyfikatów. Utwórz hasło spełniające następujące wymagania dotyczące złożoności hasła:

- Minimalna długość ośmiu znaków.

- Co najmniej trzy z następujących znaków: wielkie litery, małe litery, cyfry od 0 do 9, znaki specjalne, znak alfabetyczny, który nie jest wielkimi literami lub małymi literami.

Zanotuj to hasło. Będzie on używany później jako parametr wdrożenia.

Wybierz pozycję Dalej.

Wybierz nazwę i lokalizację pliku PFX do wyeksportowania. Wybierz pozycję Dalej.

Wybierz pozycję Zakończ.