Die fünf wichtigsten Empfehlungen zum Automatisieren von Sicherheitsprozessen

Dieser Beitrag wurde von Jonathan Trull, Worldwide Executive Cybersecurity Advisor, Enterprise Cybersecurity Group, zusammen mit Vidhi Agarwal, Senior Security Program Manager, Microsoft Security Response Center (MSRC) verfasst.

Innerhalb der IT-Sicherheit entwickelt sich das Konzept der Automatisierung und Orchestrierung von Sicherheitsprozessen (Security Automation and Orchestration, SAO) derzeit zu einem wichtigen Schwerpunkt- und Investitionsbereich. Das Thema ist zwar nicht neu, gewinnt aber im Zuge verschiedener Branchentrends zunehmend an Bedeutung. Bevor diese einzelnen Branchentrends hier detaillierter behandelt werden, sollten zunächst die Begriffe Sicherheitsautomatisierung und Sicherheitsorchestrierung genau definiert werden.

Sicherheitsautomatisierung: Der Einsatz von IT statt manueller Prozesse zur Reaktion auf Cyber-Angriffe und zum Management von Sicherheitsvorfällen.

Sicherheitsorchestrierung: Die Integration von Sicherheits- und IT-Tools zum Vereinfachen von Prozessen und Fördern der Sicherheitsautomatisierung.

Was verlangt nach Automatisierung und Orchestrierung?

Es gibt zwei wesentliche Trends, die die Automatisierung und Orchestrierung von Abläufen beim Management von Sicherheitsvorfällen (Incident Management) und der Reaktion darauf vorantreiben. Zum einen ist dies der Mangel an qualifizierten IT-Sicherheitsexperten, die diese Abläufe kompetent unterstützen können. Laut aktuellem Report zu Cybersecurity-Jobs wird es im Jahr 2021 voraussichtlich zirka 3,5 Millionen unbesetzte Stellen im Bereich Cybersicherheit geben.

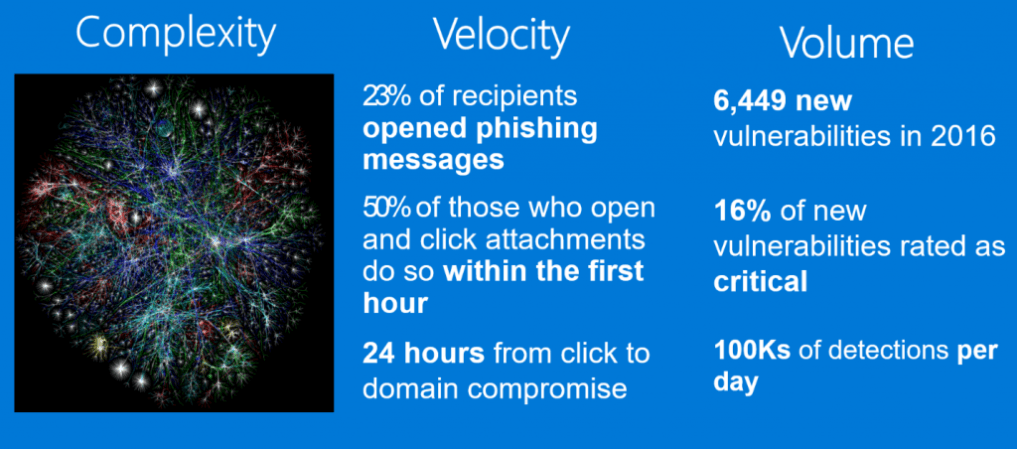

Der zweite Branchentrend, der SAO-Investitionen vorantreibt, basiert auf der zunehmenden Menge, Geschwindigkeit und Komplexität von Angriffen. Wie in Abbildung 1 dargestellt, sind unsere heutigen IT-Umgebungen extrem komplex und umfangreich. Häufig können wir die Menge der Informationen mithilfe unserer bloßen menschlichen Fähigkeiten nicht in ihrer Gesamtheit wahrnehmen, visualisieren, berechnen und zueinander in Beziehung setzen. Es ist daher schwierig, Risiken in unterschiedlichen Szenarien zu bewerten. Der Bedarf an Automatisierung wächst darüber hinaus durch die zunehmende Geschwindigkeit von Angriffen. Aktuelle Beispiele aus dem Microsoft Global Incident Response and Recovery Team zeigen Situationen, bei denen es Angreifern gelang, innerhalb von 24 Stunden nach einer anfänglichen Endgeräte-Infektion per Phishing-E-Mail die Kontrolle über eine gesamte Domain zu übernehmen. Die enorme Menge an Cyberangriffen und Sicherheitsvorfällen, die täglich von Security Operation Centern (SOC) erkannt werden, steigt außerdem kontinuierlich. Es ist schon daher praktisch unmöglich, die Risiken allein mithilfe unserer menschlichen Fähigkeiten unter Kontrolle zu halten.

Abbildung 1: Zu den Quellen zählen https://nvd.nist.gov , Verizon Data Breach Report und Daten aus dem Microsoft Security Response Center

Sicherheitsautomatisierung und -Orchestrierung im Microsoft Cyber Defense Operations Center

Täglich erhält das Microsoft Cyber Defense Operations Center (CDOC) Warnungen von zahlreichen Datenerfassungssystemen und Erkennungsplattformen für mehr als 200 Cloud- und Online-Dienste. Die wesentliche Herausforderung besteht darin, das enorme Aufkommen an Daten zu potenziellen Sicherheitsereignissen zu erfassen und auf einige hundert zuverlässige Warnungen zu reduzieren, die pro Tag von den Cyber-Experten im Microsoft CDOC bearbeitet werden können. Automatisierungslösungen umfassen Technologien wie maschinelles Lernen und den Einsatz spezieller Softwaretools, um eine zunehmend steigende Anzahl an Ereignissen ohne einen entsprechend großen Personalausbau zu bewältigen. Microsoft kann damit außerdem schneller erkennen, welche Fälle ein menschliches Eingreifen erfordern, um Angreifer möglichst umgehend abzuwehren.

Abbildung 2 Die Datenwissenschaftler und -Analysten im Cyber Defense Operations Center arbeiten rund um die Uhr, um durch das Erkennen von Angriffen und sofortige, geeignete Reaktionen zuverlässigen Schutz zu bieten.

Das vom Microsoft Cyber Defense Operations Center angewandte Framework und die entsprechende Technik zur Workflow-Automatisierung decken alle Aufgaben eines Security Responders ab und umfassen folgende Komponenten:

- Automatisierte Erfassung: Mit einer zunehmenden Anzahl spezialisierter Erkennungsplattformen zur Host-, Netzwerk- und Service-Identifizierung und Identitätsfeststellung verfügt das CDOC über einen automatischen Erfassungsprozess, der eingehende Daten zur weiteren Auswahl und Untersuchung in ein zentrales Case Management System leitet.

- Gruppierung (Stacking): Die Reduzierung der Warnungen von Tausenden zu Hunderten Fällen beinhaltet automatisches Stacking basierend auf einem Zeitfenster oder auf Objekten wie IP-Adresse, Hostname, Benutzer oder Abonnement-ID. In einigen Fällen werden Warnungen zusammengefasst oder dedupliziert, um den Aufwand für die Mitarbeiter des SOC zu reduzieren.

- Ergänzungen: Häufig müssen Sicherheitsexperten auf mehrere Tools und Datenbanken zurückgreifen, um kontextbezogene Informationen einzuholen. Das Hinzufügen kontextbezogener Metadaten zu Warnungen aus Managementsystemen für Bereiche wie das Asset-, Konfigurations- oder Schwachstellenmanagement sowie aus Protokollen wie Anwendungs-, DNS- und Netzwerkverkehrsprotokollen spart Sicherheitsexperten wertvolle Zeit und reduziert den durchschnittlichen Zeitaufwand beim Beseitigen von Schwachstellen (Mean Time to Resolve, MTTR). Darüber hinaus unterstützen diese Daten das Automatisierungssystem bei der Entscheidungsfindung und ermöglichen die Wahl geeigneter Aktionen.

- Entscheidungen: Basierend auf konditionaler Logik bestimmt die Automatisierungsengine, welcher Workflow aufzurufen ist, um die gewünschte Aktion zu initiieren.

- Aktionen: Zahlreiche Aktionen werden automatisiert, z. B. Senden von E-Mails, Erstellen von Tickets, Zurücksetzen von Kennwörtern, Deaktivieren von VMs, Sperren von IP-Adressen oder Ausführen von Skripten, um Prozesse in anderen Tools und Systemen zu starten.

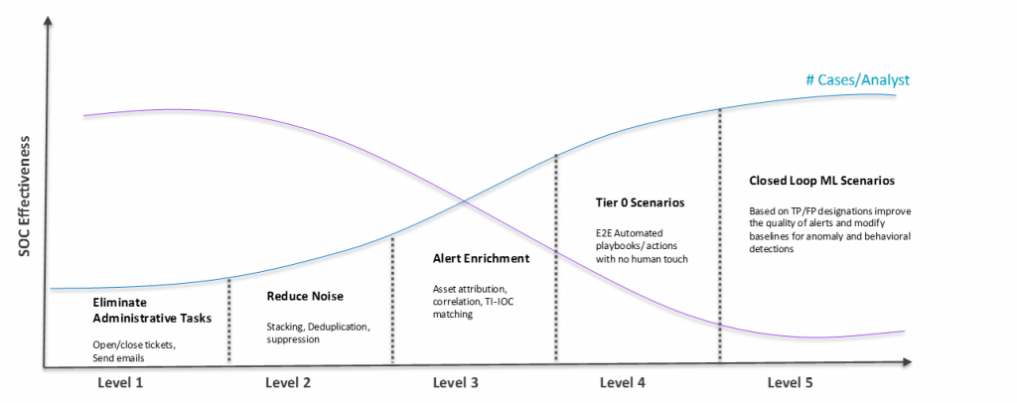

Je höher der implementierte Automatisierungsgrad, umso so mehr verkürzt sich die MTTR und umso mehr Fälle können innerhalb eines bestimmten Zeitraums von einem Sicherheitsexperten abgeschlossen werden. Im unteren Reifegradmodell für Automatisierung wird die Progression am Beispiel des Microsoft CDOC dargestellt. Nicht alle Szenarien müssen Stufe 5 erreichen. Eine einzelne Stufe wird durch das Erzielen bestimmter Automatisierungsziele erreicht, die möglicherweise in Ihrem Unternehmen definiert sind.

Abbildung 3: Reifegradmodell und Progression der Automatisierung, Copyright Microsoft Corporation

Messen des Automatisierungserfolgs

Das Ziel aller Automatisierungsinitiativen eines Security Operations Centers besteht darin, die durchschnittliche Zeit bis zur Erkennung einer Bedrohung und die durchschnittliche Zeit bis zur Bedrohungsbeseitigung zu verkürzen, ohne dass gleichzeitig ein Personalzuwachs linear zum Geschäftszuwachs erforderlich ist. Es ist dabei wichtig, nicht nur Automatisierungsergebnisse und SOC-Effizienz zu messen, sondern auch Einblicke darüber zu gewinnen, wo weiterer Automatisierungsbedarf besteht, um das Sicherheitsprofil Ihres Unternehmens zu verbessern. Folgende grundlegende Werte sollten gemessen werden:

- Aufwandsreduzierung: Die meisten Security Operations Center haben mit dem Signal-Rausch-Verhältnis (Signal-to-Noise Ratio, SNR) zu kämpfen. Eine wichtige Messgröße ist dabei das Stacking-Verhältnis, das die Komprimierung eingehender Warnungen zur Anzahl der tatsächlich relevanten Fälle misst. Der Wert ist ein Indikator für den verminderten Aufwand bei der Auswahl von Fällen.

- Automatisierung zuverlässiger Signale: Es muss sichergestellt werden, dass Automatisierungsmaßnahmen für zuverlässige Warnungen und geeignete Reaktionsprozesse durchgeführt werden. Die Bestimmung von True-Positive- und False-Positive-Warnungen zum Messen der Effizienz der Bedrohungserkennung ermöglicht eine kontinuierliche Feedback-Schleife und Verbesserung von Erkennungssignalen. Durch Erkennung von False Negatives können Lücken in der Überwachung und bei der Reaktion auf Sicherheitsrisiken identifiziert werden.

- Identifizierung häufiger Angreifer: Nicht selten werden Security-Response-Teams von einer Flut repetitiver Signale und Aufgaben überschwemmt. Durch die Identifizierung und Protokollierung häufiger Angreifer und ihrer Methoden wird im Verlauf der Zeit deutlich, wo weiterer Automatisierungsbedarf besteht oder welche Angriffe durch bessere Überwachung, Kontrollen und technische Lösungen verhindert werden können.

- Automatisierungsergebnisse: Die Validierung der Ergebnisse von Automatisierungsinitiativen ist wichtig, um die beste Größenordnung herauszufinden. Mit zunehmender Automatisierung erleben SOC-Teams, dass sich ihre Kennzahlen (Zeit bis zur Erkennung, Auswahl, Beseitigung einer Bedrohung etc.) optimieren, die Untersuchungseffizienz verbessert und die Anzahl der erfolgreich zu behebenden Fälle jedes Sicherheitsexperten steigt.

Empfehlungen bei der Sicherheitsautomatisierung und -Orchestrierung

Vor Kurzem hatten wir Gelegenheit, unsere Erfahrungen, die wir bei der Zusammenarbeit mit Kunden und in unserem Microsoft Cyber Defense Operations Center sammeln konnten, mit anderen auf der RSA Asia Pacific and Japan 2017 auszutauschen. Folgende Empfehlungen sind in diesem Zusammenhang relevant:

- Verlagern Sie möglichst viele Aufgaben auf Detektoren. Verwenden Sie ausgewählte Sensoren, die Ergebnisse automatisieren, korrelieren und verknüpfen, bevor sie diese zur weiteren Bearbeitung an einen Analysten senden.

- Automatisieren Sie die Erfassung von Warnungen. Ein SOC-Analyst sollte über die erforderlichen Informationen verfügen, um eine Warnung auszuwählen und entsprechende Reaktionen einzuleiten, ohne vorher zusätzliche Daten einholen zu müssen. Damit entfällt beispielsweise die Abfrage von Systemen, die möglicherweise offline sind, oder das Erfassen von Informationen aus zusätzlichen Quellen wie Asset Management Systemen oder Netzwerkgeräten.

- Automatisieren Sie die Priorisierung von Warnungen. Zur Priorisierung von Ereignissen sollten Echtzeitanalysen basierend auf Feeds mit Bedrohungsdaten, Asset-Informationen und Angriffsindikatoren genutzt werden. Analysten und Security Responder sollten sich auf Warnungen mit höchstem Schweregrad konzentrieren.

- Automatisieren Sie Aufgaben und Prozesse. Automatisierungsinitiativen sollten sich zuallererst auf häufige, repetitive und zeitaufwendige administrative Prozesse und eine entsprechende Standardisierung der Reaktionsverfahren konzentrieren. Sobald diese Reaktionsprozesse standardisiert sind, folgt die Automatisierung des Workflows der SOC-Analysten, um erforderliches menschliches Eingreifen auf ein Minimum zu reduzieren.

- Stellen Sie kontinuierliche Verbesserung sicher. Überwachen Sie die in diesem Bericht beschriebenen, wichtigen Messdaten und passen Sie Ihre Sensoren und Workflows entsprechend an, um laufende Verbesserungen zu ermöglichen.

Microsoft fühlt sich dem Erfolg seiner Kunden verpflichtet und wendet diese Empfehlungen nicht nur intern im CDOC an, sondern auch im Rahmen der Advanced Threat Protection-Angebote. Damit helfen wir Unternehmen, Cyberangriffen stets einen Schritt voraus zu sein. Mit unserer jüngsten Übernahme von Hexadite werden wir darüber hinaus unsere bisherigen erfolgreichen Bemühungen fortsetzen, um Geschäftskunden mit Windows 10 optimal dabei zu unterstützen, komplexe Angriffe auf ihre Netzwerke mithilfe von Windows Defender Advanced Threat Protection (WDATP) zu erkennen, zu analysieren und abzuwehren.

Advanced Threat Protection (ATP) von Microsoft umfasst jetzt KI-basierte automatische Funktionen zur Analyse und Beseitigung von Bedrohungen. Damit werden Reaktion und Beseitigungsprozesse noch schneller und effektiver.

Azure Security Center bietet darüber hinaus Funktionen zur Erkennung komplexer Bedrohungen, die mithilfe künstlicher Intelligenz die Erkennungs- und Reaktionsprozesse für die Azure-Ressourcen eines Kunden automatisieren und orchestrieren. Azure-Kunden können damit nicht nur Angriffe auf ihre Cloud-Ressourcen einfacher erkennen und abwehren, sondern erhalten auch intelligente, individuelle Empfehlungen, um zukünftige Angriffe zu verhindern.

Lesen Sie mehr über den Beitrag, den Microsoft im Bereich der Sicherheitsautomatisierung und -orchestrierung leistet, indem Sie sich über die Funktionen von Windows Defender ATP, Azure Security Center und Microsoft Sicherheit informieren.