Exchange Online - Prevenção de perda de dados (DLP)

Por: Ramon Rocha, Revisão: Anderson Silva

Nesse artigo eu explicarei como criar/configurar uma regra no DLP do Exchange Online para bloquear que os usuários enviem emails contendo informações confidenciais de CPF baseado no template já existente do produto. Vale destacar que você pode ir muito mais além, e criar regras que bloqueam email com RG, Cartão de Crédito, etc; ou até mesmo criar um template customizado.

O intuito é que vocês entendam como as regras de DLP são processadas, aplicadas e como fazer o troubleshooting quando necessário.

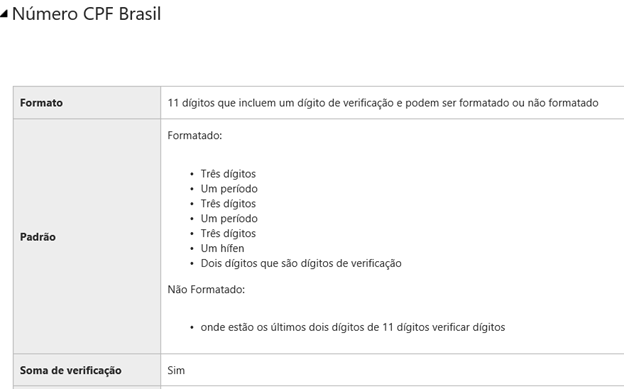

Primeiro passo, entender COMO a mensagem deve ser formatada para que o DLP possa detectá-la. Seguiremos as informações publicadas no artigo TechNet (Inventário de tipos de informações confidenciais

https://technet.microsoft.com/pt-br/library/jj150541(v=exchg.150).aspx)

Para a regra DLP detectar informações de CPF na mensagem de email, os números têm que estar no formato: XXX.XXX.XXX-XX ou XXXXXXXXXXX.

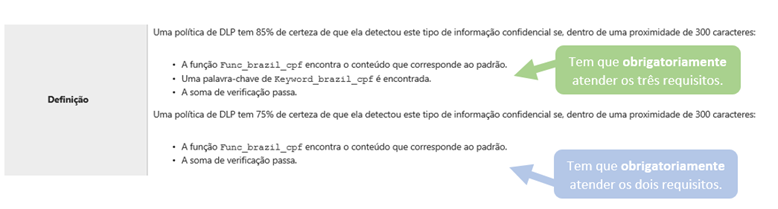

Para a informação confidencial ser detectada na mensagem, é necessário que a mensagem esteja corretamente formatada e atenda os requisitos como mostrado na imagem acima.

Func_brazil_cpf: é a formatação dos números (XXX.XXX.XXX-XX ou XXXXXXXXXXX).

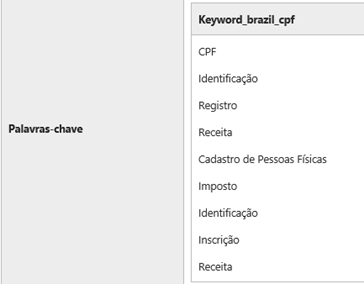

Keyword_brazil_cpf: são as palavras-chaves que podem ser utilizadas para regra DLP detectar a informação.

Soma de verificação: é o algoritmo que verifica se o número digitado faz sentido como um CPF. Ou seja, se você colocar 12345678901 como teste, a regra DLP não detectará a informação.

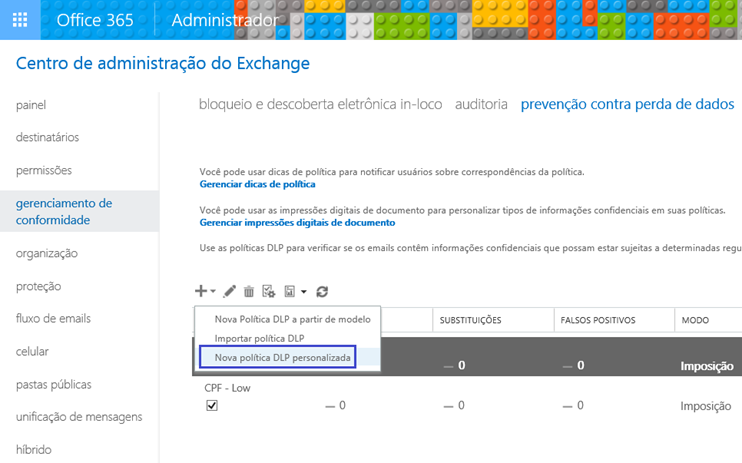

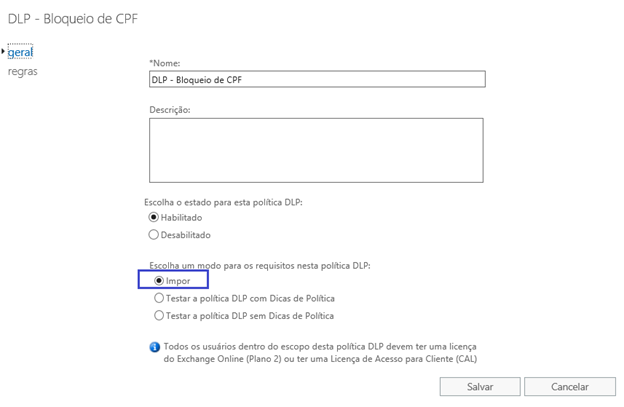

Segundo passo, criação da regra DLP:

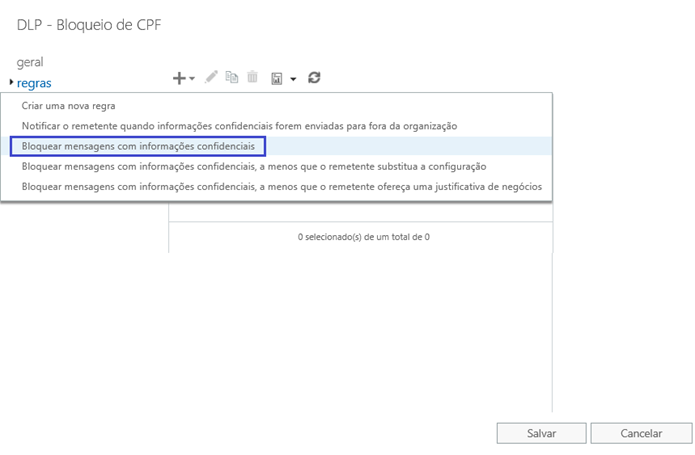

Uma vez criada, clique para Editar a Regra DLP e em seguida nagueve para o campo Regras, clique em " + " e escolha qual ação será executada pela Regra. Esse processo cria automaticamente uma Regra de Transporte no Exchange Online com configurações pré-definidas. Neste exemplo usaremos a opção Bloquear mensagens com informações confidenciais.

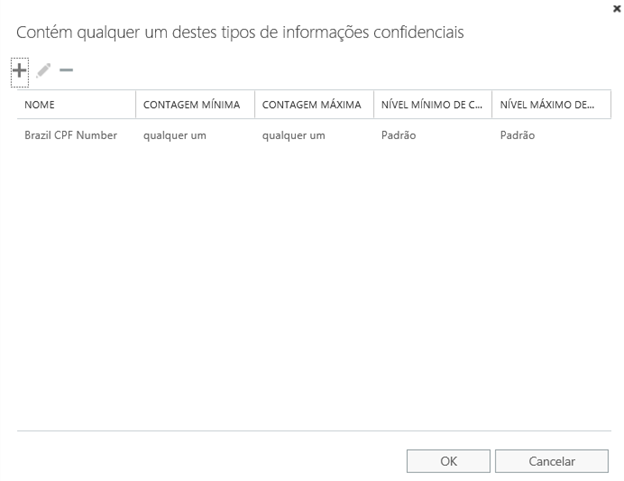

Clique em * Selecionar tipos de informações confidenciais ... e escolha o template Brazil CPF Number.

Contagem Mínima: quantas vezes, no mínimo, a informação sensitiva de CPF deve ser inserida na mensagem de email para que a regra DLP detecte e tome as ações.

Contagem Máxima: quantas vezes, no máximo, a informação sensitiva de CPF deve ser inserida na mensagem de email para que a regra DLP detecte e tome as ações.

Exemplo: Você quer bloquear envio de emails contendo informações de CPF caso o remetente esteja tentando enviar no mínimo 5 CPF's no mesmo email. Nesse caso, você alteraria o valor de Contagem Mínima para 5.

Nível Mínimo de Confiança: o nível de confidência mínimo para a regra DLP detectar a informação sensitiva. Por exemplo, digitando a palavra cpf em minúsculo não funcionaria se você deixar o valor padrão desse atributo.

Se você quer utilizar um modo de detecção mais agressivo para que o DLP detecte as informações sensitivas, aplique o valor de 75% para o atributo Nível Mínimo de Confiança . Fazendo isso, o DLP não irá se importar se a palavra-chave é digitada em case sensitive.

Nível Máximo de Confiança: o nível de confidência máximo para a regra DLP detectar a informação sensitiva. Sugiro permanecer a configuração padrão e a regra automaticamente atribuirá o valor de 100%.

Salve a configuração.

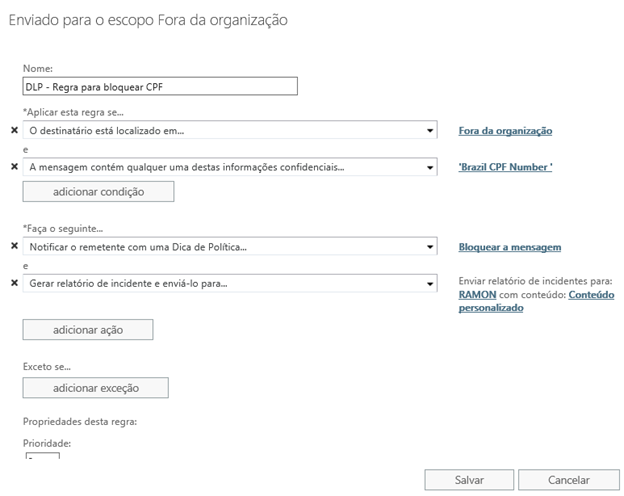

Agora basta você terminar de modelar a sua Regra de Transporte.

Na Regra do exemplo abaixo eu decidi aplicar a ação de Bloquear a mensagem, ou seja, os usuários não poderão enviar emails contendo informações de CPF para fora da organização.

(Você encontrará mais explicações sobre cada ação e recurso que pode ser utilizado em https://technet.microsoft.com/en-us/library/jj150527(v=exchg.150).aspx)

Caso um usuário tente infrigir a regra DLP, um email será enviado para quem você configurar na propriedade "Enviar relatório de incidentes para: ". Eu selecionei o usuário RAMON.

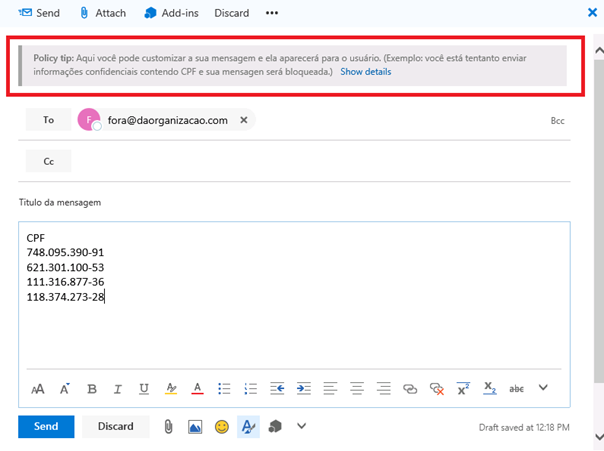

Vamos tentar enviar um email contendo informações de CPF para ver como o bloqueio ocorre para o usuário.

O usuário recebe um Alerta conhecido como Policy Tip (Dicas de Política) informando que a mensagem não poderá ser enviada por conter informações confidenciais.

O mesmo se aplica para Outlook a partir da versão 2013 em diante (referência: https://support.office.com/en-us/article/Outlook-license-requirements-for-Exchange-features-46B6B7C5-C3CA-43E5-8424-1E2807917C99)

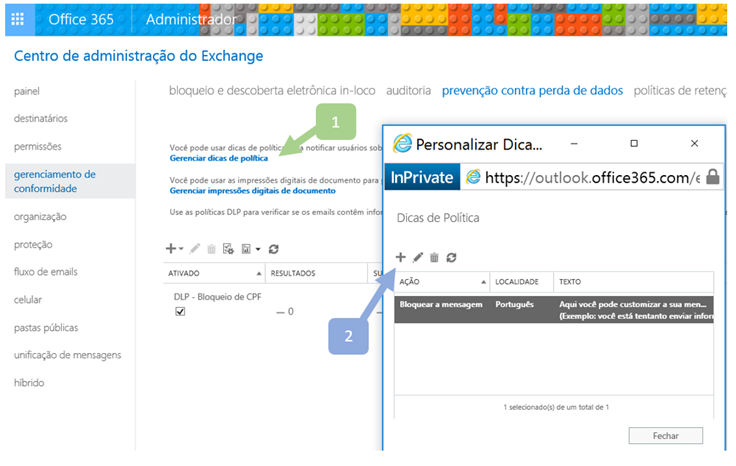

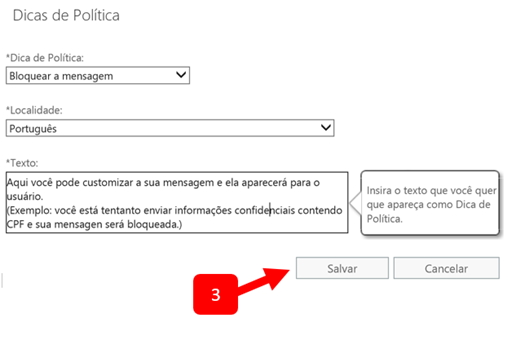

Para criar uma Dica de Política customizada, acesse o portal onde configuramos a regra do DLP e clique em Gerenciar dicas de política como mostra na imagem abaixo:

Salve a configuração e a nova Dica de Política será mostrada para o usuário quando ele tentar enviar emails contendo as informações confidenciais.

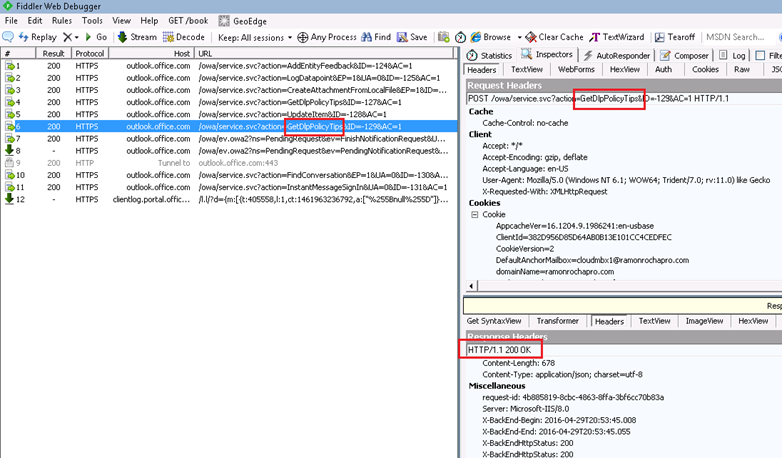

O que acontece por "trás das cortinas" quando a regra DLP detecta uma informação sensitiva e a Policy Tip aparece para o usuário? Para entender melhor, vamos visualizar a comunicação a nível de protocolo HTTP/HTTPS utilizando a aplicação Fiddler4 (fabricante Telerik).

No momento que a Policy Tip aparece para o usuário, há um acesso no diretório /owa/service e o navegador envia um comando de GetDlpPolicyTips para o servidor.

O servidor Exchange Online retorna com status HTTP 200 (OK) e a Policy Tip aparece no navegador do usuário.

Espero ter ajudado J

Ramon Rocha.

Comments

- Anonymous

November 10, 2016

Artigo bem completo! Abs Ramon- Anonymous

November 14, 2016

Você teve sua participação na publicação dele, pode ter certeza!Abraço meu amigo.

- Anonymous