Site to Site VPN

この記事ではハイブリッドクラウド環境を構築する上で重要なSite to Site VPNの概要について説明します。(2016年9月時点)

<目次>

1)Site to Site VPN

2)オンプレミス側

3)クラウド(Azure)側

4)関連機能 ForceTunneling/BGP

1)Site to Site VPN

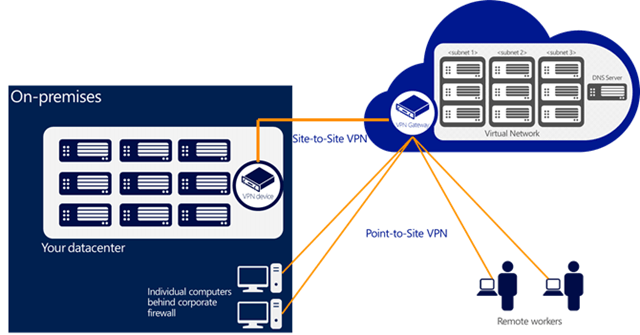

Site to Site VPN (以下S2S VPN)はオンプレミスとクラウドを接続する方式で、

IPsecにより暗号化を行うため、セキュアかつシームレスにハイブリッドクラウド環境を構築できます。

S2S VPNを構築するにはオンプレミス側では、IPsecプロトコルが使えるVPNデバイスが必要で、IPsec ESP NULL を選択することで暗号化をしないパターンでも接続することができます。S2S VPNでは帯域としては一般的に200Mbps程度未満を想定しています。

さらに広帯域のネットワークを考える場合は専用線接続であるExpressRouteを検討します。

複数のオンプレミスを接続する場合をマルチサイト接続と呼び、その他のクラウドに接続する方式にはPoint to Site VPN(P2S VPN), ExpressRouteなどがあります。またクラウド間の接続としてVNET間接続もあります。

この記事ではS2S VPNについて説明していきます。

https://azure.microsoft.com/ja-jp/documentation/articles/vpn-gateway-about-vpngateways/

オンプレミスとAzureの接続の概念図 S2SとP2S

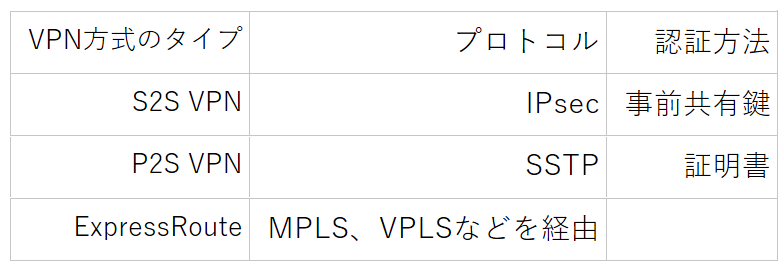

オンプレミスとクラウド(VNET)を接続する方式とプロトコル

<関連リンク>

https://azure.microsoft.com/ja-jp/documentation/articles/vpn-gateway-plan-design/

2)オンプレミス側

S2S VPNを構築するには、オンプレミス側にAzureと互換性のあるVPNデバイスとパブリック IPv4 アドレスが必要になります。

実際の構築では下記の参考リンクのリストにある「検証済みVPNデバイス」を選択することが安全です。

ただし、未検証のVPNデバイスでも最小要件を満たしていれば、接続は可能です。

IKE Phase1, Phase2, IPsec SAで使用するそれぞれのパラメータや、実際利用する各ベンダー機器の設定手順と設定サンプルも下記の参考リンクで確認することができます。

現在の検証済みVPNデバイスはAllied Telesis, Barracuda Networks, Brocade, Check Point, Cisco, Citrix, Dell SonicWall, F5, Fortinet, IIJ, Juniper, Open System AG, Openswan, Palo Alto Networks, Watchguard, Microsoft (Windosws Server) です。

<参考リンク>

https://azure.microsoft.com/ja-jp/documentation/articles/vpn-gateway-about-vpn-devices/#devicetable

3)クラウド側

Azure側では、VPN ゲートウェイを作成します。S2S VPN ゲートウェイの冗長性はアクティブ/パッシブで、IPsec は

事前共有キーで認証をします。 VPNゲートウェイには3種類のSKUがあり、Basic/Standard/Hight Perfomanceが存在します。

それぞれには違いは以下のような違いがあります。

VPNゲートウェイのSKUごとの違い

またVPNのタイプにはポリシーペースとルートベースの二種類があり、S2S VPNでは両方のタイプをサポートしています。

ただしS2S VPNでポリシーベースを選択する場合は、サイト接続の最大数は1となます。

またポリシーベースの場合はマルチサイト接続やP2S VPN及び、VNET間接続はサポートされていません。

<参考リンク>

https://azure.microsoft.com/ja-jp/documentation/articles/vpn-gateway-plan-design/

Azure側VPNゲートウェイの実際の設定手順はこちらを参照ください

https://azure.microsoft.com/ja-jp/documentation/articles/vpn-gateway-howto-site-to-site-resource-manager-portal/

4)関連機能

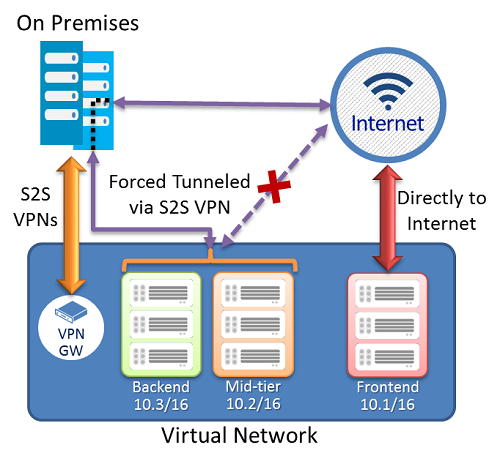

① Force Tunneling(強制トンネリング)

デフォルトでは、Azure上の仮想マシンからインターネットへは監査なしにアクセスできるため、企業のセキュリティ基準を満たさなかったり、場合によっては情報漏えいなどのセキュリティホールになる可能性があります。そのため、S2S VPNを構成時には、Azure上の仮想マシンからインターネットへのアクセスは、S2S VPNトンネルを経由してオンプレミスからインターネットへアクセスさせることによってセキュリティ要件に準拠させることができます。

下記の例ではフロントエンドのトラフィックは直接インターネット接続を許可し、ミッドティアとバックエンドのトラフィックは

オンプレミスに強制的にリダイレクトさせています。

②BGP

ルーティングプロトコルであるBGP(Border Gataway Protocol)をルートベースのVPNゲートウェイで

使用することができるようになりました。

これによって、オンプレミス側でVPNデバイスに接続されているネットワークのルート情報をVPNゲートウェイ側でもBGPで受け取ることができます。

BGPを使用することによって、S2S VPNの場合オンプレミス側で複数のVPNデバイスを動作させルーティングでの冗長化をとることができます。

またBGPによって、複数のVPNゲートウェイをまたぐようなマルチホップ(トランジットルーティング)の構成をとることができます。

使い道としてはあるオンプレミスのサイトからほかのオンプレミスのサイトへAzureを介してトラフィックをやり取りするような使用例があげられます。ただし現状ではBGPの設定はPowerShell での設定のみになります。

<参考リンク>

https://azure.microsoft.com/ja-jp/documentation/articles/vpn-gateway-bgp-overview/

<設定方法>

https://azure.microsoft.com/ja-jp/documentation/articles/vpn-gateway-bgp-resource-manager-ps/