Azure 管理ポータルの IP フィルタリング

1) はじめに

企業ユーザーの場合、セキュリティの考慮のため、Azure 管理ポータルのアクセス制御の考慮は必須です。Azure の各リソースは、RBAC(Role Based Access Control)での権限制御が可能なため、権限のないユーザーは、リソースがそもそも参照できないようにすることや、各リソース毎に設定されているロールの従って、例えば、仮想マシンのバックアップの作業のみを行うことができるように構成が可能です。通常はこの RBAC の機能で各リソースのアクセス制御を行うことができます。

2) Azure サブスクリプションと Azure Active Directory

ですが、以前から、どの場所でも Azure 管理ポータルが利用できる利便性ではなく、管理の観点から、社内等、特定の IP アドレスからしかアクセスさせたくないという要望がありました。もちろん、Azure 管理ポータル自身は、インターネット アクセス必須の機能ですから、全て制限することはできませんが、契約しているサブスクリプションに関連付けられている Azure Active Directory(以下、Azure AD)の認証を制限することができれば、権限を与えられている Azure AD ユーザーの利用を制限することは可能です。

少しわかり難いので、Azure AD と Azure サブスクリプションへの関連付けについては以下を参照して下さい。

Azure サブスクリプションを Azure Active Directory に関連付ける方法

3) IP フィルタリングの方法

Azure AD の認証で IP フィルタリングする場合、これまでは、Azure AD がオンプレミスの Active Directory と Active Directory Federation Service(以下、ADFS)で連携している環境であれば、ADFS のクレームルールで IP フィルタリングを行うことができました。ですが、Azure AD の条件付きアクセスの機能が Azure 管理ポータルもサポートしたため、ADFS 等とは関係なく、IP フィルタリングすることができます。

以下に設定手順が記載されていますので、参考にして下さい。なお、現時点(2017年6月5日)では、プレビュー機能のため、一部機能(例:”名前付きの場所” 等)はまだ動作しないので注意して下さい。

※設定を誤るとアクセスできなくなるので、十分に注意してテストして下さい。

※Azure AD の条件付きアクセスは、Azure Active Directory Premium の機能です。ポリシーが適用されたアプリケーションへアクセスするユーザーは、Azure AD Premium のライセンスが必要になります。

Azure Active Directory の条件付きアクセス - プレビュー

以下の設定例では、ポリシーを割り当てられたユーザーは、特定の IP アドレスからしか Azure 管理ポータルにサインインできないようになります。なお、ポリシー設定は、Azure 管理ポータルの、[Azure Active Directory]-[エンタープライズ アプリケーション]-[条件付きアクセス]-[ポリシー] から新しいポリシーを追加して設定しています。

■割り当て

○ユーザーとグループ

任意のユーザー

※設定を誤るとアクセスできなくなるので、最初は1名でテストすることをお勧めします。

○クラウド アプリ

Microsoft Azure Management

○条件

場所:構成=”はい”

対象外:”すべての信頼できる IP” をチェック

すべての信頼できる場所の構成で、IP アドレスのレンジを設定

■アクセス制御

○許可

アクセスのブロックを選択

■ポリシーに有効化

オンに設定

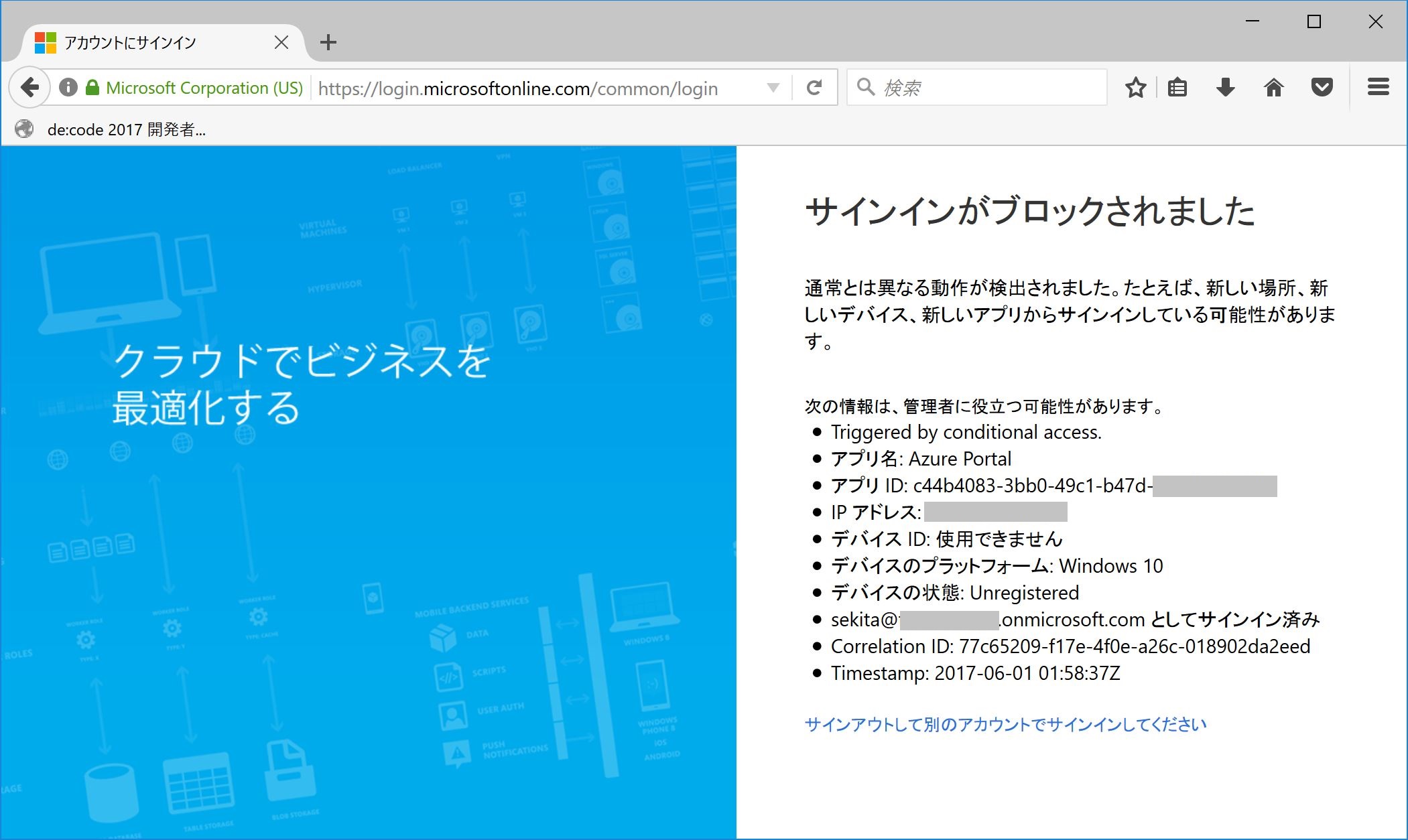

上記設定後、すべての信頼できる場所の構成で設定した IP アドレス以外からアクセスすると、以下のエラーでサインインすることはできません。

4) 今後について

今後、”名前付きの場所” がサポートされることで、複数のポリシーで別々の IP アドレスのレンジを設定することができるようになり、よりきめ細かくアクセス制御ができるようになります。