Badanie profilów jednostek

Dotyczy: Advanced Threat Analytics w wersji 1.9

Profil jednostki udostępnia pulpit nawigacyjny przeznaczony do pełnego szczegółowego zbadania użytkowników, komputerów, urządzeń i zasobów, do których mają dostęp, oraz ich historii. Strona profilu korzysta z nowego translatora działań logicznych usługi ATA, który może przyjrzeć się grupie działań występujących (zagregowanych do minuty) i pogrupować je w pojedyncze działanie logiczne, aby lepiej zrozumieć rzeczywiste działania użytkowników.

Aby uzyskać dostęp do strony profilu jednostki, wybierz nazwę jednostki, taką jak nazwa użytkownika, na osi czasu podejrzanych działań.

Menu po lewej stronie zawiera wszystkie informacje o usłudze Active Directory dostępne w jednostce — adres e-mail, domena, data pierwszej widocznej. Jeśli jednostka jest wrażliwa, poinformuje Cię, dlaczego. Czy na przykład użytkownik jest oznaczony jako poufny, czy członek grupy poufnej? Jeśli jest to poufny użytkownik, zobaczysz ikonę pod nazwą użytkownika.

Wyświetlanie działań jednostki

Aby wyświetlić wszystkie działania wykonywane przez użytkownika lub wykonywane na jednostce, wybierz kartę Działania .

Domyślnie w okienku głównym profilu jednostki jest wyświetlana oś czasu działań jednostki z historią do 6 miesięcy wstecz, z której można również przejść do szczegółów jednostek, do których uzyskuje dostęp użytkownik lub w przypadku jednostek, użytkowników uzyskujących dostęp do jednostki.

U góry możesz wyświetlić kafelki podsumowania, które umożliwiają szybkie omówienie tego, co należy zrozumieć w skrócie o jednostce. Te kafelki zmieniają się w zależności od typu jednostki, dla użytkownika zobaczysz:

Ile otwartych podejrzanych działań jest dostępnych dla użytkownika

Ile komputerów użytkownik zalogował się na

Ile zasobów użytkownik uzyskuje dostęp

Z których lokalizacji użytkownik zalogował się do sieci VPN

W przypadku komputerów można zobaczyć następujące informacje:

Ile jest otwartych podejrzanych działań dla maszyny

Ilu użytkowników zalogowało się do maszyny

Ile zasobów uzyskiwał dostęp do komputera

Liczba lokalizacji, z których uzyskano dostęp do sieci VPN na komputerze

Lista adresów IP używanych przez komputer

Za pomocą przycisku Filtruj według powyżej osi czasu działania można filtrować działania według typu działania. Można również odfiltrować określony (hałaśliwy) typ działania. Jest to bardzo przydatne podczas badania, gdy chcesz zrozumieć podstawy działania jednostki w sieci. Możesz również przejść do określonej daty i wyeksportować działania jako odfiltrowane do programu Excel. Wyeksportowany plik zawiera stronę zmian usług katalogowych (zmiany w usłudze Active Directory dla konta) oraz oddzielną stronę działań.

Wyświetlanie danych katalogu

Karta Dane katalogu zawiera statyczne informacje dostępne w usłudze Active Directory, w tym flagi zabezpieczeń kontroli dostępu użytkowników. Usługa ATA wyświetla również członkostwa w grupach dla użytkownika, dzięki czemu można sprawdzić, czy użytkownik ma członkostwo bezpośrednie, czy członkostwo cykliczne. W przypadku grup usługa ATA wyświetla maksymalnie 1000 członków grupy.

W sekcji Kontrola dostępu użytkowników usługa ATA udostępnia ustawienia zabezpieczeń, które mogą wymagać uwagi użytkownika. Widoczne są ważne flagi dotyczące użytkownika, takie jak naciśnięcie Enter przez użytkownika w celu obejścia hasła, czy użytkownik ma hasło, które nigdy nie wygasa itp.

Wyświetlanie ścieżek ruchu bocznego

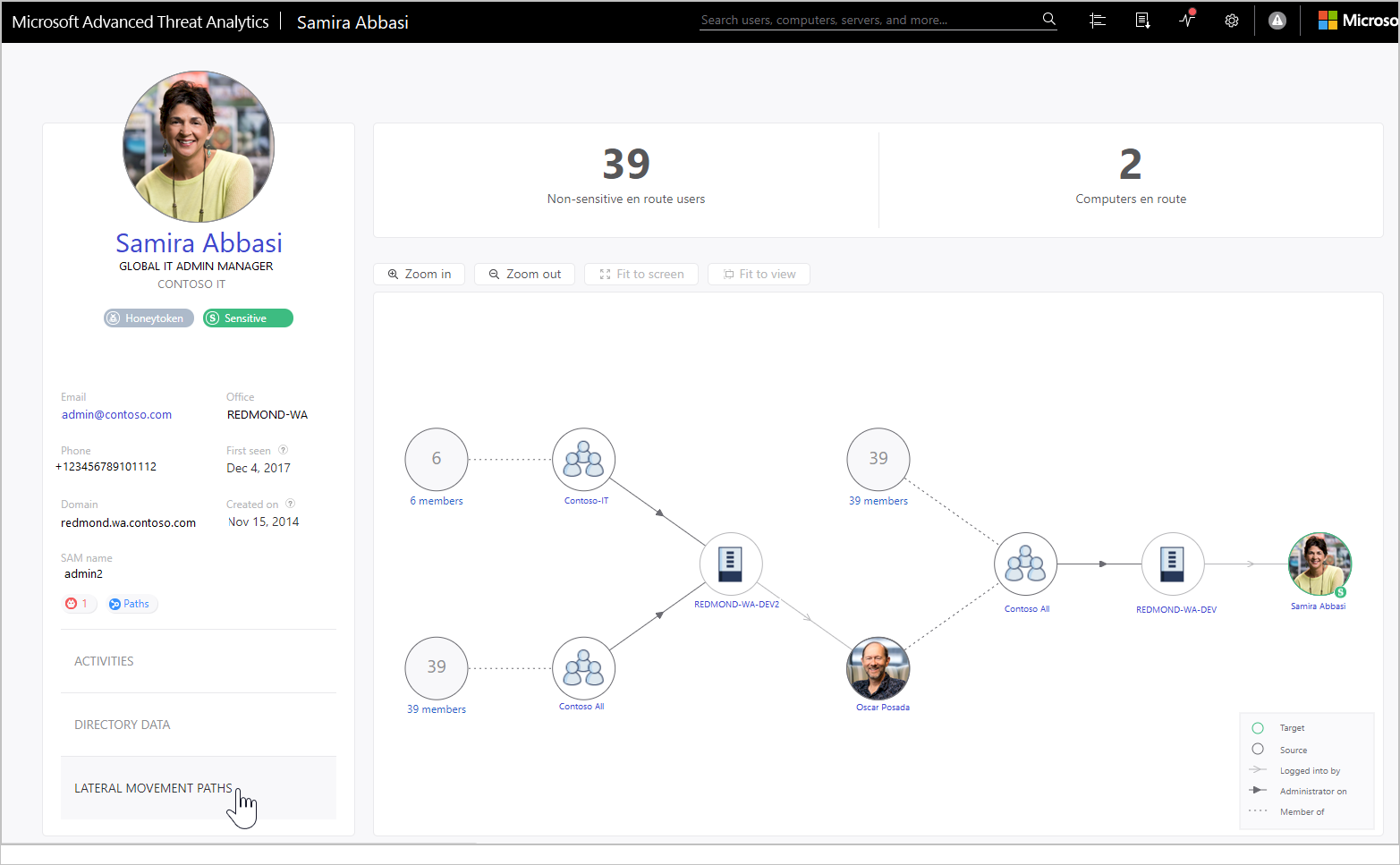

Wybierając kartę Ścieżki ruchu bocznego , możesz wyświetlić w pełni dynamiczną i klikalną mapę, która zapewnia wizualną reprezentację bocznych ścieżek przenoszenia do i od tego użytkownika, których można użyć do infiltracji sieci.

Mapa zawiera listę przeskoków między komputerami lub użytkownikami, których osoba atakująca musiałaby użyć, i od tego użytkownika, aby naruszyć poufne konto, a jeśli sam użytkownik ma poufne konto, możesz zobaczyć, ile zasobów i kont jest bezpośrednio połączonych. Aby uzyskać więcej informacji, zobacz Ścieżki ruchu bocznego.