Konfigurowanie bramy sieci VPN punkt-lokacja na potrzeby uwierzytelniania identyfikatora entra firmy Microsoft — ręcznie zarejestrowanej aplikacji

Ten artykuł pomaga skonfigurować bramę sieci VPN typu punkt-lokacja (P2S) na potrzeby uwierzytelniania identyfikatora Entra firmy Microsoft i ręcznie zarejestrować klienta sieci VPN platformy Azure. Ten typ konfiguracji jest obsługiwany tylko w przypadku połączeń protokołu OpenVPN.

Możesz również utworzyć ten typ konfiguracji bramy sieci VPN typu punkt-lokacja, wykonując kroki dla nowej aplikacji klienckiej sieci VPN zarejestrowanej przez firmę Microsoft. Użycie nowszej wersji pomija kroki rejestrowania klienta sieci VPN platformy Azure w dzierżawie firmy Microsoft Entra. Obsługuje również więcej systemów operacyjnych klienta. Nie wszystkie wartości odbiorców są jednak obsługiwane. Aby uzyskać więcej informacji na temat protokołów punkt-lokacja i uwierzytelniania, zobacz About VPN Gateway point-to-site VPN (Informacje o sieci VPN Gateway typu punkt-lokacja). Aby uzyskać informacje na temat tworzenia i modyfikowania niestandardowych odbiorców, zobacz Tworzenie lub modyfikowanie odbiorców niestandardowych.

Uwaga

Jeśli to możliwe, zalecamy użycie nowych instrukcji klienta sieci VPN zarejestrowanych przez firmę Microsoft.

Wymagania wstępne

Kroki opisane w tym artykule wymagają dzierżawy firmy Microsoft Entra. Jeśli nie masz dzierżawy usługi Microsoft Entra, możesz go utworzyć, wykonując kroki opisane w artykule Tworzenie nowej dzierżawy . Podczas tworzenia katalogu zanotuj następujące pola:

- Nazwa organizacji

- Początkowa nazwa domeny

Jeśli masz już istniejącą bramę punkt-lokacja, kroki opisane w tym artykule ułatwiają skonfigurowanie bramy na potrzeby uwierzytelniania identyfikatora Entra firmy Microsoft. Możesz również utworzyć nową bramę sieci VPN. Link do utworzenia nowej bramy znajduje się w tym artykule.

Uwaga

Uwierzytelnianie identyfikatora Entra firmy Microsoft jest obsługiwane tylko w przypadku połączeń protokołu OpenVPN® i wymaga klienta sieci VPN platformy Azure.

Tworzenie użytkowników dzierżawy firmy Microsoft Entra

Utwórz dwa konta w nowo utworzonej dzierżawie firmy Microsoft Entra. Aby uzyskać instrukcje, zobacz Dodawanie lub usuwanie nowego użytkownika.

- Rola administratora aplikacji w chmurze

- Konto użytkownika

Rola Administrator aplikacji w chmurze służy do udzielania zgody na rejestrację aplikacji sieci VPN platformy Azure. Konto użytkownika może służyć do testowania uwierzytelniania protokołu OpenVPN.

Przypisz jedną z kont rolę Administrator aplikacji w chmurze. Aby uzyskać instrukcje, zobacz Przypisywanie ról administratora i innych niż administrator do użytkowników przy użyciu identyfikatora Entra firmy Microsoft.

Autoryzowanie aplikacji sieci VPN platformy Azure

Zaloguj się do witryny Azure Portal jako użytkownik, któremu przypisano rolę Administrator aplikacji w chmurze.

Następnie udziel zgody administratora dla organizacji. Dzięki temu aplikacja sieci VPN platformy Azure może logować się i odczytywać profile użytkowników. Skopiuj i wklej adres URL odnoszący się do lokalizacji wdrożenia na pasku adresu przeglądarki:

Publiczne

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud (Niemcy)

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentPlatforma Microsoft Azure obsługiwana przez firmę 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentUwaga

Jeśli używasz konta administratora aplikacji w chmurze, które nie jest natywne dla dzierżawy firmy Microsoft Entra, aby wyrazić zgodę, zastąp ciąg "common" identyfikatorem dzierżawy firmy Microsoft Entra w adresie URL. Może być również konieczne zastąpienie wartości "common" identyfikatorem dzierżawy w niektórych innych przypadkach. Aby uzyskać pomoc dotyczącą znajdowania identyfikatora dzierżawy, zobacz Jak znaleźć identyfikator dzierżawy firmy Microsoft Entra.

Wybierz konto z rolą Administrator aplikacji w chmurze, jeśli zostanie wyświetlony monit.

Na żądanej stronie Uprawnienia wybierz pozycję Akceptuj.

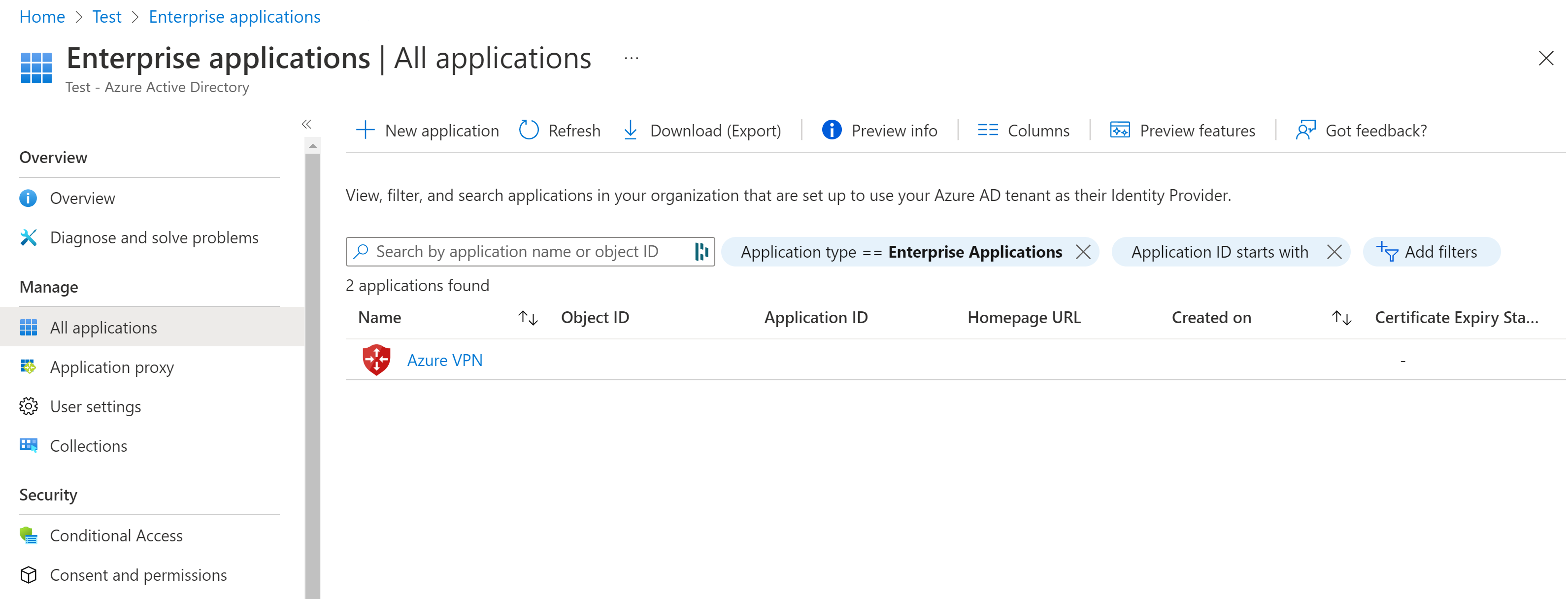

Przejdź do pozycji Microsoft Entra ID. W okienku po lewej stronie kliknij pozycję Aplikacje dla przedsiębiorstw. Zostanie wyświetlona pozycja Sieć VPN platformy Azure.

Konfigurowanie bramy sieci VPN

Ważne

Witryna Azure Portal jest w trakcie aktualizowania pól usługi Azure Active Directory do usługi Entra. Jeśli widzisz odwołanie do identyfikatora Entra firmy Microsoft i nie widzisz tych wartości w portalu, możesz wybrać wartości usługi Azure Active Directory.

Znajdź identyfikator dzierżawy katalogu, którego chcesz użyć do uwierzytelniania. Znajduje się on na liście w sekcji właściwości strony usługi Active Directory. Aby uzyskać pomoc dotyczącą znajdowania identyfikatora dzierżawy, zobacz Jak znaleźć identyfikator dzierżawy firmy Microsoft Entra.

Jeśli nie masz jeszcze działającego środowiska punkt-lokacja, postępuj zgodnie z instrukcjami, aby je utworzyć. Zobacz Tworzenie sieci VPN typu punkt-lokacja, aby utworzyć i skonfigurować bramę sieci VPN typu punkt-lokacja. Podczas tworzenia bramy sieci VPN podstawowa jednostka SKU nie jest obsługiwana w przypadku protokołu OpenVPN.

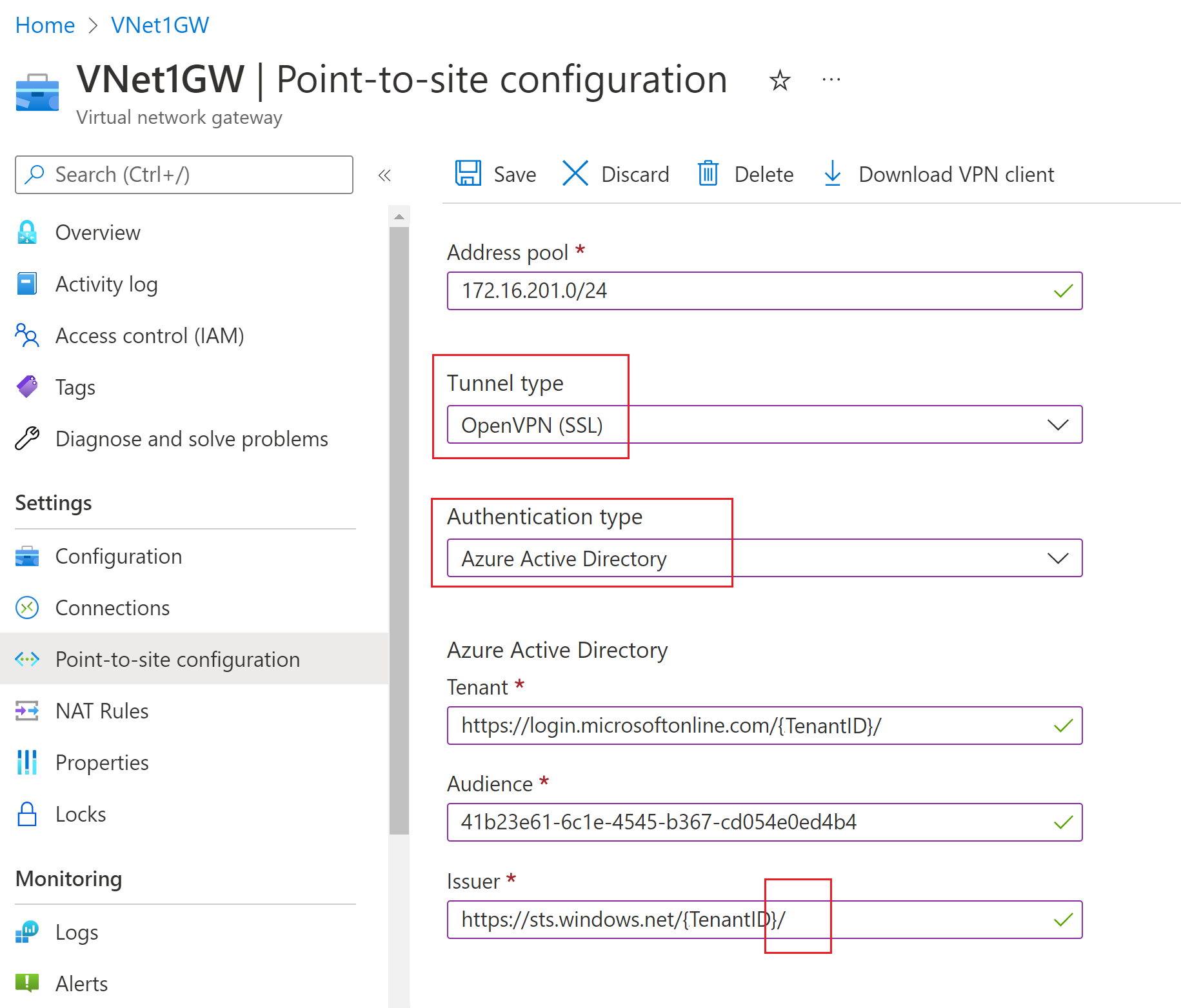

Przejdź do bramy sieci wirtualnej. W okienku po lewej stronie kliknij pozycję Konfiguracja punkt-lokacja.

Skonfiguruj następujące wartości:

- Pula adresów: pula adresów klienta

- Typ tunelu: OpenVPN (SSL)

- Typ uwierzytelniania: Microsoft Entra ID

W przypadku wartości Identyfikator entra firmy Microsoft użyj następujących wskazówek dotyczących wartości Dzierżawa, Odbiorcy i Wystawca . Zastąp ciąg {TenantID} identyfikatorem dzierżawy, dbając o usunięcie {} z przykładów podczas zastępowania tej wartości.

Dzierżawa: Identyfikator dzierżawy dla dzierżawy firmy Microsoft Entra. Wprowadź identyfikator dzierżawy, który odpowiada konfiguracji. Upewnij się, że adres URL dzierżawy nie ma (ukośnika odwrotnego

\) na końcu. Ukośnik do przodu jest dopuszczalny.- Azure Public AD:

https://login.microsoftonline.com/{TenantID} - Azure Government AD:

https://login.microsoftonline.us/{TenantID} - Azure Germany AD:

https://login-us.microsoftonline.de/{TenantID} - Chiny 21Vianet AD:

https://login.chinacloudapi.cn/{TenantID}

- Azure Public AD:

Odbiorcy: identyfikator aplikacji "Azure VPN" microsoft Entra Enterprise App.

- Publiczna platforma Azure:

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure Government:

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure (Niemcy):

538ee9e6-310a-468d-afef-ea97365856a9 - Platforma Microsoft Azure obsługiwana przez firmę 21Vianet:

49f817b6-84ae-4cc0-928c-73f27289b3aa

- Publiczna platforma Azure:

Wystawca: adres URL usługi bezpiecznego tokenu. Dołącz ukośnik końcowy na końcu wartości wystawcy. W przeciwnym razie połączenie może zakończyć się niepowodzeniem. Przykład:

https://sts.windows.net/{TenantID}/

Po zakończeniu konfigurowania ustawień kliknij pozycję Zapisz w górnej części strony.

Pobieranie pakietu konfiguracji profilu klienta sieci VPN platformy Azure

W tej sekcji wygenerujesz i pobierzesz pakiet konfiguracji profilu klienta sieci VPN platformy Azure. Ten pakiet zawiera ustawienia, których można użyć do skonfigurowania profilu klienta sieci VPN platformy Azure na komputerach klienckich.

W górnej części strony konfiguracja punkt-lokacja kliknij pozycję Pobierz klienta sieci VPN. Wygenerowanie pakietu konfiguracji klienta trwa kilka minut.

Przeglądarka wskazuje, że plik zip konfiguracji klienta jest dostępny. Ma ona taką samą nazwę jak brama.

Wyodrębnij pobrany plik zip.

Przejdź do rozpakowanego folderu "AzureVPN".

Zanotuj lokalizację pliku "azurevpnconfig.xml". Azurevpnconfig.xml zawiera ustawienie połączenia sieci VPN. Ten plik można również dystrybuować do wszystkich użytkowników, którzy muszą łączyć się za pośrednictwem poczty e-mail lub innych środków. Aby pomyślnie nawiązać połączenie, użytkownik będzie potrzebować prawidłowych poświadczeń identyfikatora entra firmy Microsoft.

Następne kroki

- Aby nawiązać połączenie z siecią wirtualną, należy skonfigurować klienta sieci VPN platformy Azure na komputerach klienckich. Zobacz Konfigurowanie klienta sieci VPN dla połączeń sieci VPN typu punkt-lokacja — windows lub Konfigurowanie klienta sieci VPN dla połączeń sieci VPN typu punkt-lokacja — macOS.

- Aby uzyskać często zadawane pytania, zobacz sekcję Punkt-lokacja w często zadawanych pytaniach dotyczących bramy sieci VPN.