Konfigurowanie klientów sieci VPN użytkownika P2S: uwierzytelnianie certyfikatu — natywny klient sieci VPN — macOS

Jeśli brama sieci VPN użytkownika typu punkt-lokacja jest skonfigurowana do używania protokołu IKEv2 i uwierzytelniania certyfikatu, możesz nawiązać połączenie z siecią wirtualną przy użyciu natywnego klienta sieci VPN będącego częścią systemu operacyjnego macOS. W tym artykule przedstawiono procedurę konfigurowania natywnego klienta sieci VPN i nawiązywania połączenia z siecią wirtualną.

Wymagania wstępne

W tym artykule założono, że zostały już spełnione następujące wymagania wstępne:

Kroki konfiguracji należy wykonać w samouczku : Tworzenie połączenia sieci VPN użytkownika punkt-lokacja przy użyciu usługi Azure Virtual WAN.

Wygenerowano i pobrano pliki konfiguracji klienta sieci VPN. Wygenerowane pliki konfiguracji klienta sieci VPN są specyficzne dla pobranego profilu sieci VPN użytkownika usługi Virtual WAN.

Usługa Virtual WAN ma dwa różne typy profilów konfiguracji: poziom sieci WAN (globalny) i poziom piasty. Aby uzyskać więcej informacji, zobacz Pobieranie globalnych i centrowych profilów sieci VPN. Jeśli po wygenerowaniu plików zostaną wprowadzone jakiekolwiek zmiany w konfiguracji sieci VPN typu punkt-lokacja lub zmienisz się na inny typ profilu, musisz wygenerować nowe pliki konfiguracji klienta sieci VPN i zastosować nową konfigurację do wszystkich klientów sieci VPN, z którymi chcesz nawiązać połączenie.

Uzyskano niezbędne certyfikaty. Możesz wygenerować certyfikaty klienta lub uzyskać odpowiednie certyfikaty klienta niezbędne do uwierzytelniania. Upewnij się, że masz zarówno certyfikat klienta, jak i informacje o certyfikacie serwera głównego.

Wymagania dotyczące połączenia

Aby nawiązać połączenie z platformą Azure przy użyciu natywnego oprogramowania klienta sieci VPN i uwierzytelniania certyfikatu, każdy klient łączący wymaga następujących elementów:

- Klient musi mieć zainstalowany lokalnie certyfikat klienta.

- Klient musi mieć obsługiwaną wersję systemu macOS.

Przepływ pracy

Przepływ pracy dla tego artykułu jest następujący:

- Wygeneruj certyfikaty klienta, jeśli jeszcze tego nie zrobiono.

- Wyświetl pliki konfiguracji profilu klienta sieci VPN zawarte w wygenerowanych pakietach konfiguracji profilu klienta sieci VPN.

- Zainstaluj certyfikaty.

- Skonfiguruj natywnego klienta sieci VPN, który jest już zainstalowany.

- Nawiązywanie połączenia z platformą Azure.

Generowanie certyfikatów

W przypadku uwierzytelniania certyfikatu należy zainstalować certyfikat klienta na każdym komputerze klienckim. Certyfikat klienta, którego chcesz użyć, musi zostać wyeksportowany z kluczem prywatnym i musi zawierać wszystkie certyfikaty w ścieżce certyfikacji. Ponadto w przypadku niektórych konfiguracji należy również zainstalować informacje o certyfikacie głównym.

Aby uzyskać informacje na temat pracy z certyfikatami, zobacz Generowanie i eksportowanie certyfikatów.

Wyświetlanie plików konfiguracji profilu klienta sieci VPN

Wszystkie niezbędne ustawienia konfiguracji dla klientów sieci VPN są zawarte w pliku zip konfiguracji profilu klienta sieci VPN. Pliki konfiguracji profilu klienta można wygenerować przy użyciu programu PowerShell lub witryny Azure Portal. Każda metoda zwraca ten sam plik zip.

Pliki konfiguracji profilu klienta sieci VPN są specyficzne dla konfiguracji bramy sieci VPN punkt-lokacja dla sieci wirtualnej. Jeśli po wygenerowaniu plików zostaną wprowadzone jakiekolwiek zmiany w konfiguracji sieci VPN typu punkt-lokacja, takie jak zmiany typu protokołu sieci VPN lub typu uwierzytelniania, należy wygenerować nowe pliki konfiguracji profilu klienta sieci VPN i zastosować nową konfigurację do wszystkich klientów sieci VPN, z którymi chcesz nawiązać połączenie.

Rozpakuj plik, aby wyświetlić foldery. Podczas konfigurowania klientów natywnych systemu macOS pliki są używane w folderze Generic . Folder Ogólny jest obecny, jeśli protokół IKEv2 został skonfigurowany w bramie. Jeśli nie widzisz folderu Generic, sprawdź następujące elementy, a następnie ponownie wygeneruj plik zip.

- Sprawdź typ tunelu dla konfiguracji. Prawdopodobnie protokół IKEv2 nie został wybrany jako typ tunelu.

Folder Generic zawiera następujące pliki.

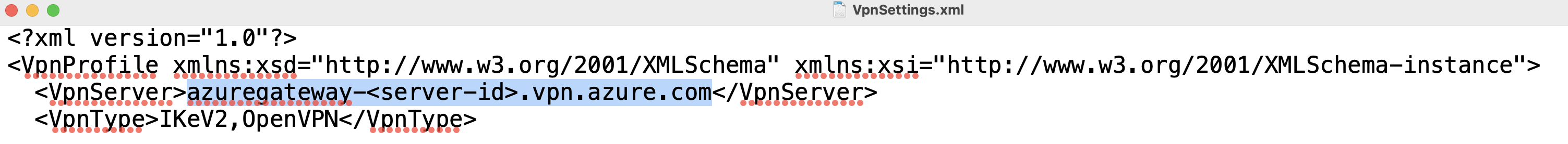

- VpnSettings.xml, który zawiera ważne ustawienia, takie jak adres serwera i typ tunelu.

- VpnServerRoot.cer, który zawiera certyfikat główny wymagany do zweryfikowania bramy sieci VPN platformy Azure podczas konfigurowania połączenia punkt-lokacja.

Instalowanie certyfikatów

Będziesz potrzebować zarówno certyfikatu głównego, jak i certyfikatu podrzędnego zainstalowanego na komputerze Mac. Certyfikat podrzędny musi zostać wyeksportowany z kluczem prywatnym i musi zawierać wszystkie certyfikaty w ścieżce certyfikacji.

Certyfikat główny

- Skopiuj plik certyfikatu głównego (plik .cer) — na komputer Mac. Kliknij dwukrotnie certyfikat. W zależności od systemu operacyjnego certyfikat zostanie automatycznie zainstalowany lub zostanie wyświetlona strona Dodawanie certyfikatów .

- Jeśli zostanie wyświetlona strona Dodawanie certyfikatów , w polu Pęku kluczy kliknij strzałki i wybierz pozycję zaloguj się z listy rozwijanej.

- Kliknij przycisk Dodaj , aby zaimportować plik.

Certyfikat klienta

Certyfikat klienta (plik pfx) jest używany do uwierzytelniania i jest wymagany. Zazwyczaj można po prostu kliknąć certyfikat klienta, aby go zainstalować.

Sprawdzanie, czy certyfikaty są zainstalowane

Sprawdź, czy zainstalowano zarówno klienta, jak i certyfikat główny.

- Otwórz pozycję Dostęp pęku kluczy.

- Przejdź do karty Certyfikaty .

- Sprawdź, czy zainstalowano zarówno klienta, jak i certyfikat główny.

Konfigurowanie profilu klienta sieci VPN

Wykonaj kroki opisane w podręczniku użytkownika dla komputerów Mac, które są odpowiednie dla używanej wersji systemu operacyjnego, aby dodać konfigurację profilu klienta sieci VPN z następującymi ustawieniami.

Wybierz pozycję IKEv2 jako typ sieci VPN.

W polu Nazwa wyświetlana wybierz przyjazną nazwę profilu.

W przypadku adresu serwera i identyfikatora zdalnego użyj wartości z tagu VpnServer w pliku VpnSettings.xml.

W obszarze Ustawienia uwierzytelniania wybierz pozycję Certyfikat.

W polu Certyfikat wybierz certyfikat podrzędny, którego chcesz użyć do uwierzytelniania. Jeśli masz wiele certyfikatów, możesz wybrać pozycję Pokaż certyfikat , aby wyświetlić więcej informacji o każdym certyfikacie.

W polu Identyfikator lokalny wpisz nazwę wybranego certyfikatu podrzędnego.

Po zakończeniu konfigurowania profilu klienta sieci VPN zapisz profil.

Połącz

Kroki nawiązywania połączenia są specyficzne dla wersji systemu operacyjnego macOS. Zapoznaj się z podręcznikiem użytkownika dla komputerów Mac. Wybierz używaną wersję systemu operacyjnego i wykonaj kroki, aby nawiązać połączenie.

Po nawiązaniu połączenia stan jest wyświetlany jako Połączono. Adres IP jest przydzielany z puli adresów klienta sieci VPN.

Następne kroki

Postępuj zgodnie z dodatkowymi ustawieniami serwera lub połączenia. Zobacz Samouczek: tworzenie połączenia sieci VPN użytkownika punkt-lokacja przy użyciu usługi Azure Virtual WAN.