Ochrona przed eksfiltracją danych dla obszarów roboczych usługi Azure Synapse Analytics

W tym artykule wyjaśniono ochronę eksfiltracji danych w usłudze Azure Synapse Analytics

Zabezpieczanie ruchu wychodzącego danych z obszarów roboczych usługi Synapse

Obszary robocze usługi Azure Synapse Analytics obsługują włączanie ochrony przed eksfiltracją danych dla obszarów roboczych. Dzięki ochronie przed eksfiltracją można się chronić przed złośliwymi osobami wtajemniczonymi, które uzyskują dostęp do zasobów platformy Azure i eksfiltrują poufne dane do lokalizacji poza zakresem organizacji. W momencie tworzenia obszaru roboczego można skonfigurować obszar roboczy za pomocą zarządzanej sieci wirtualnej i dodatkową ochronę przed eksfiltracją danych. Po utworzeniu obszaru roboczego za pomocą zarządzanej sieci wirtualnej zasoby integracji danych i platformy Spark są wdrażane w zarządzanej sieci wirtualnej. Dedykowane pule SQL i bezserwerowe pule SQL obszaru roboczego mają możliwości wielu dzierżaw i w związku z tym muszą istnieć poza zarządzaną siecią wirtualną. W przypadku obszarów roboczych z ochroną eksfiltracji danych zasoby w zarządzanej sieci wirtualnej zawsze komunikują się za pośrednictwem zarządzanych prywatnych punktów końcowych. Po włączeniu ochrony eksfiltracji danych zasoby usługi Synapse SQL mogą łączyć się z dowolną autoryzowaną usługą Azure Storage i wykonywać względem niej zapytania przy użyciu funkcji OPENROWSETS lub TABELI ZEWNĘTRZNEj, ponieważ ruch przychodzący nie jest kontrolowany przez ochronę eksfiltracji danych. Jednak ruch wychodzący za pośrednictwem funkcji CREATE EXTERNAL TABLE AS SELECT będzie kontrolowany przez ochronę przed eksfiltracją danych.

Uwaga

Po utworzeniu obszaru roboczego nie można zmienić konfiguracji zarządzanej sieci wirtualnej i ochrony eksfiltracji danych.

Zarządzanie wychodzącymi danymi obszaru roboczego usługi Synapse do zatwierdzonych miejsc docelowych

Po utworzeniu obszaru roboczego z włączoną ochroną przed eksfiltracją danych właściciele zasobu obszaru roboczego mogą zarządzać listą zatwierdzonych dzierżaw firmy Microsoft dla obszaru roboczego. Użytkownicy z odpowiednimi uprawnieniami w obszarze roboczym mogą używać programu Synapse Studio do tworzenia zarządzanych żądań połączenia prywatnego punktu końcowego z zasobami w zatwierdzonych dzierżawach firmy Microsoft w obszarze roboczym. Tworzenie zarządzanego prywatnego punktu końcowego zostanie zablokowane, jeśli użytkownik spróbuje utworzyć połączenie prywatnego punktu końcowego z zasobem w niezatwierdzonej dzierżawie.

Przykładowy obszar roboczy z włączoną ochroną przed eksfiltracją danych

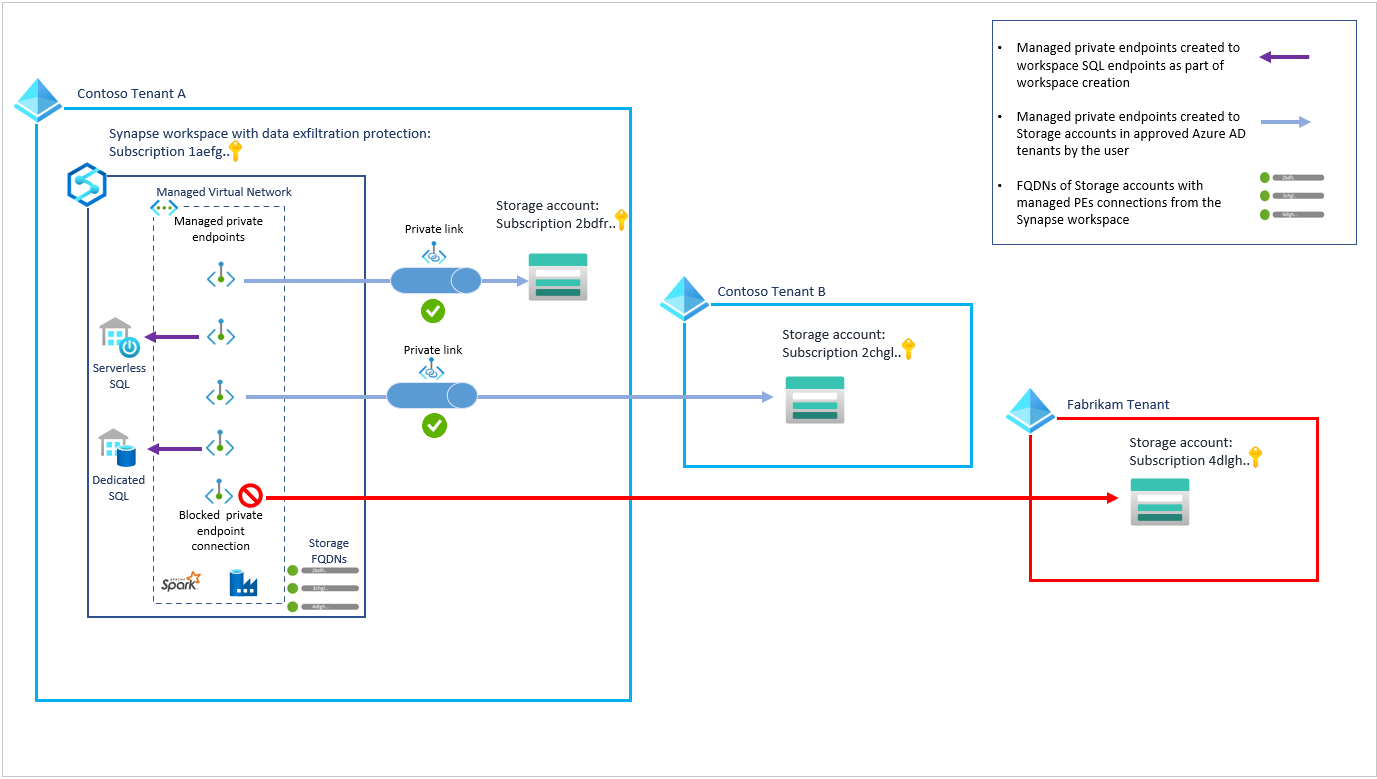

Użyjmy przykładu, aby zilustrować ochronę eksfiltracji danych dla obszarów roboczych usługi Synapse. Firma Contoso ma zasoby platformy Azure w dzierżawie A i dzierżawie B i istnieje potrzeba bezpiecznego łączenia tych zasobów. Obszar roboczy usługi Synapse został utworzony w dzierżawie A z dzierżawą B dodanym jako zatwierdzona dzierżawa firmy Microsoft Entra. Na diagramie przedstawiono połączenia prywatnego punktu końcowego z kontami usługi Azure Storage w dzierżawie A i dzierżawie B, które zostały zatwierdzone przez właścicieli kont magazynu. Na diagramie przedstawiono również zablokowane tworzenie prywatnego punktu końcowego. Tworzenie tego prywatnego punktu końcowego zostało zablokowane, ponieważ dotyczyło konta usługi Azure Storage w dzierżawie firmy Microsoft Entra firmy Fabrikam, która nie jest zatwierdzoną dzierżawą firmy Microsoft Entra dla obszaru roboczego firmy Contoso.

Ważne

Zasoby w dzierżawach innych niż dzierżawa obszaru roboczego nie mogą mieć zablokowanych reguł zapory, aby pule SQL mogły się z nimi łączyć. Zasoby w zarządzanej sieci wirtualnej obszaru roboczego, takie jak klastry platformy Spark, mogą łączyć się za pośrednictwem zarządzanych łączy prywatnych z zasobami chronionymi przez zaporę.

Następne kroki

Dowiedz się, jak utworzyć obszar roboczy z włączoną ochroną przed eksfiltracją danych

Dowiedz się więcej o zarządzanej sieci wirtualnej obszaru roboczego

Dowiedz się więcej o zarządzanych prywatnych punktach końcowych

Tworzenie zarządzanych prywatnych punktów końcowych w źródłach danych