Konfigurowanie sieci VPN typu punkt-lokacja (P2S) w systemie Windows do użycia z usługą Azure Files

Możesz użyć połączenia sieci VPN typu punkt-lokacja (P2S), aby zainstalować udziały plików platformy Azure za pośrednictwem protokołu SMB spoza platformy Azure bez otwierania portu 445. Połączenie sieci VPN typu punkt-lokacja to połączenie sieci VPN między platformą Azure i pojedynczym klientem. Aby użyć połączenia sieci VPN punkt-lokacja z usługą Azure Files, należy skonfigurować połączenie sieci VPN dla każdego klienta, który ma nawiązać połączenie. Jeśli masz wielu klientów, którzy muszą nawiązać połączenie z udziałami plików platformy Azure z sieci lokalnej, możesz użyć połączenia sieci VPN typu lokacja-lokacja (S2S) zamiast połączenia punkt-lokacja dla każdego klienta. Aby dowiedzieć się więcej, zobacz Konfigurowanie sieci VPN typu lokacja-lokacja do użycia z usługą Azure Files.

Zdecydowanie zalecamy zapoznanie się z zagadnieniami dotyczącymi sieci dla bezpośredniego dostępu do udziału plików platformy Azure przed kontynuowaniem tego artykułu z instrukcjami, aby zapoznać się z pełnym omówieniem opcji sieci dostępnych dla usługi Azure Files.

W tym artykule szczegółowo opisano kroki konfigurowania sieci VPN typu punkt-lokacja w systemie Windows (klient systemu Windows i system Windows Server) w celu zainstalowania udziałów plików platformy Azure bezpośrednio w środowisku lokalnym. Jeśli chcesz kierować ruch usługi Azure File Sync przez sieć VPN, zobacz Konfigurowanie ustawień serwera proxy i zapory usługi Azure File Sync.

Dotyczy

| Typ udziału plików | SMB | NFS |

|---|---|---|

| Udziały plików w warstwie Standardowa (GPv2), LRS/ZRS | ||

| Udziały plików w warstwie Standardowa (GPv2), GRS/GZRS | ||

| Udziały plików w warstwie Premium (FileStorage), LRS/ZRS |

Wymagania wstępne

Najnowsza wersja modułu Azure PowerShell. Zobacz Instalowanie modułu programu Azure PowerShell.

Udział plików platformy Azure, który chcesz zainstalować lokalnie. Udziały plików platformy Azure są wdrażane na kontach magazynu, które są konstrukcjami zarządzania reprezentującymi udostępnioną pulę magazynu, w której można wdrożyć wiele udziałów plików, a także inne zasoby magazynu. Dowiedz się więcej na temat wdrażania udziałów plików platformy Azure i kont magazynu w temacie Tworzenie udziału plików platformy Azure.

Sieć wirtualna z prywatnym punktem końcowym dla konta magazynu zawierającego udział plików platformy Azure, który chcesz zainstalować lokalnie. Aby dowiedzieć się, jak utworzyć prywatny punkt końcowy, zobacz Konfigurowanie punktów końcowych sieci usługi Azure Files.

Należy utworzyć podsieć bramy w sieci wirtualnej. Aby utworzyć podsieć bramy, zaloguj się do witryny Azure Portal, przejdź do sieci wirtualnej, wybierz pozycję Podsieci Ustawień>, a następnie wybierz pozycję + Podsieć bramy. Podczas tworzenia podsieci bramy należy określić liczbę zawartych w niej adresów IP. Liczba potrzebnych adresów IP zależy od konfiguracji bramy sieci VPN, którą chce się utworzyć. Najlepiej określić /27 lub większy (/26, /25 itp.), aby zezwolić na wystarczającą liczbę adresów IP dla przyszłych zmian, takich jak dodanie bramy usługi ExpressRoute.

Zbieranie informacji o środowisku

Przed skonfigurowaniem sieci VPN typu punkt-lokacja należy zebrać pewne informacje o środowisku.

Aby skonfigurować sieć VPN typu punkt-lokacja przy użyciu witryny Azure Portal, musisz znać nazwę grupy zasobów, nazwę sieci wirtualnej, nazwę podsieci bramy i nazwę konta magazynu.

Tworzenie certyfikatu głównego na potrzeby uwierzytelniania sieci VPN

Aby połączenia sieci VPN z lokalnych maszyn z systemem Windows było uwierzytelniane w celu uzyskania dostępu do sieci wirtualnej, należy utworzyć dwa certyfikaty:

- Certyfikat główny, który zostanie udostępniony bramie maszyny wirtualnej

- Certyfikat klienta, który zostanie podpisany przy użyciu certyfikatu głównego

Możesz użyć certyfikatu głównego wygenerowanego w rozwiązaniu przedsiębiorstwa lub wygenerować certyfikat z podpisem własnym. Jeśli używasz rozwiązania dla przedsiębiorstw, uzyskaj plik .cer dla certyfikatu głównego z organizacji IT.

Jeśli nie używasz rozwiązania certyfikatu przedsiębiorstwa, utwórz certyfikat główny z podpisem własnym przy użyciu tego skryptu programu PowerShell. Po wdrożeniu bramy sieci wirtualnej utworzysz certyfikat klienta. Jeśli to możliwe, pozostaw otwartą sesję programu PowerShell, aby nie trzeba było ponownie definiować zmiennych podczas tworzenia certyfikatu klienta w dalszej części tego artykułu.

Ważne

Uruchom ten skrypt programu PowerShell jako administrator z komputera lokalnego z systemem Windows 10/Windows Server 2016 lub nowszym. Nie uruchamiaj skryptu z poziomu usługi Cloud Shell lub maszyny wirtualnej na platformie Azure.

$rootcertname = 'CN=P2SRootCert'

$certLocation = 'Cert:\CurrentUser\My'

$vpnTemp = 'C:\vpn-temp'

$exportedencodedrootcertpath = "$vpnTemp\P2SRootCertencoded.cer"

$exportedrootcertpath = "$vpnTemp\P2SRootCert.cer"

if (-Not (Test-Path -Path $vpnTemp -PathType Container)) {

New-Item -ItemType Directory -Force -Path $vpnTemp | Out-Null

}

if ($PSVersionTable.PSVersion.Major -ge 6) {

Import-Module -Name PKI -UseWindowsPowerShell

}

$selfSignedCertParams = @{

Type = 'Custom'

KeySpec = 'Signature'

Subject = $rootcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = '2048'

CertStoreLocation = $certLocation

KeyUsageProperty = 'Sign'

KeyUsage = 'CertSign'

}

$rootcert = New-SelfSignedCertificate @selfSignedCertParams

Export-Certificate -Cert $rootcert -FilePath $exportedencodedrootcertpath -NoClobber | Out-Null

certutil -encode $exportedencodedrootcertpath $exportedrootcertpath | Out-Null

$rawRootCertificate = Get-Content -Path $exportedrootcertpath

$rootCertificate = ''

foreach ($line in $rawRootCertificate) {

if ($line -notlike '*Certificate*') {

$rootCertificate += $line

}

}

Wdrażanie bramy sieci wirtualnej

Brama sieci wirtualnej platformy Azure to usługa, z którą będą nawiązywane połączenia lokalne maszyny z systemem Windows. Jeśli jeszcze tego nie zrobiono, musisz utworzyć podsieć bramy w sieci wirtualnej przed wdrożeniem bramy sieci wirtualnej.

Wdrażanie bramy sieci wirtualnej wymaga dwóch podstawowych składników:

- Publiczny adres IP, który zidentyfikuje bramę dla klientów niezależnie od tego, gdzie znajdują się na świecie

- Certyfikat główny utworzony w poprzednim kroku, który będzie używany do uwierzytelniania klientów

Do wdrożenia bramy sieci wirtualnej można użyć witryny Azure Portal lub programu Azure PowerShell. Ukończenie wdrożenia może potrwać do 45 minut.

Aby wdrożyć bramę sieci wirtualnej przy użyciu witryny Azure Portal, postępuj zgodnie z tymi instrukcjami.

Zaloguj się w witrynie Azure Portal.

W obszarze Wyszukaj zasoby, usługi i dokumenty wpisz bramy sieci wirtualnej. Znajdź bramy sieci wirtualnej w wynikach wyszukiwania witryny Marketplace i wybierz ją.

Wybierz pozycję + Utwórz , aby utworzyć nową bramę sieci wirtualnej.

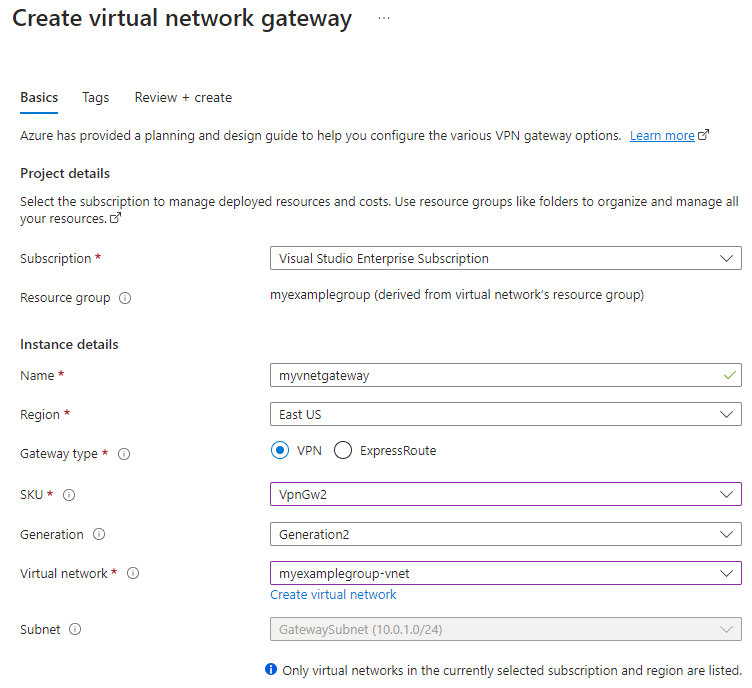

Na karcie Podstawy wypełnij wartości szczegółów projektu i szczegółów wystąpienia.

- Subskrypcja: wybierz subskrypcję, której chcesz użyć z listy rozwijanej.

- Grupa zasobów: to ustawienie jest wypełniane automatycznie po wybraniu sieci wirtualnej na tej stronie.

- Nazwa: Nadaj nazwę bramie. Nazewnictwo bramy nie jest takie samo jak nazewnictwo podsieci bramy. Jest to nazwa tworzonego obiektu bramy.

- Region: wybierz region, w którym chcesz utworzyć ten zasób. Region bramy musi być taki sam jak sieć wirtualna.

- Typ bramy: Wybierz pozycję Sieć VPN. Bramy sieci VPN używają typu bramy sieci wirtualnej Sieć VPN.

- Jednostka SKU: wybierz jednostkę SKU bramy, która obsługuje funkcje, których chcesz użyć z listy rozwijanej. Zobacz Jednostki SKU bramy. Nie używaj podstawowej jednostki SKU, ponieważ nie obsługuje uwierzytelniania IKEv2.

- Generacja: wybierz generację, której chcesz użyć. Zalecamy używanie jednostki SKU generacji2. Aby uzyskać więcej informacji, zobacz Gateway SKUs (Jednostki SKU bramy).

- Sieć wirtualna: z listy rozwijanej wybierz sieć wirtualną, do której chcesz dodać tę bramę. Jeśli nie widzisz sieci wirtualnej, dla której chcesz utworzyć bramę, upewnij się, że wybrano poprawną subskrypcję i region.

- Podsieć: to pole powinno być wyszarane i wyświetlić nazwę utworzonej podsieci bramy wraz z zakresem adresów IP. Jeśli zamiast tego zostanie wyświetlone pole zakresów adresów podsieci bramy z polem tekstowym, nie skonfigurowano jeszcze podsieci bramy (zobacz Wymagania wstępne).

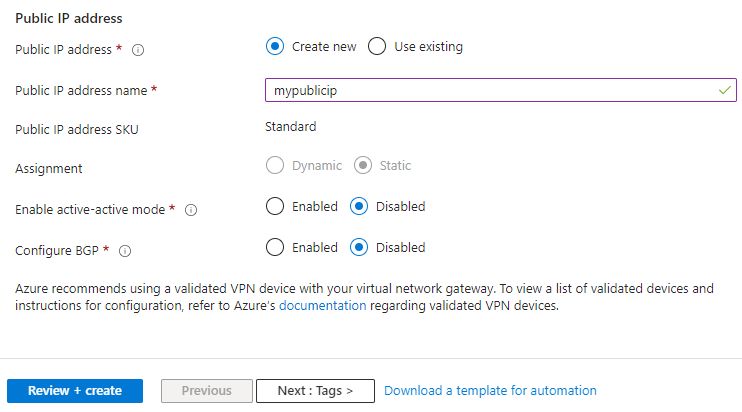

Określ wartości publicznego adresu IP skojarzonego z bramą sieci wirtualnej. Publiczny adres IP jest przypisywany do tego obiektu podczas tworzenia bramy sieci wirtualnej. Jedynym momentem zmiany podstawowego publicznego adresu IP jest usunięcie i ponowne utworzenie bramy. Nie zmienia się ona między zmianą rozmiaru, resetowaniem ani inną konserwacją/uaktualnieniami wewnętrznymi.

- Publiczny adres IP: pozostaw zaznaczoną opcję Utwórz nową .

- Nazwa publicznego adresu IP: w polu tekstowym wpisz nazwę wystąpienia publicznego adresu IP.

- Jednostka SKU publicznego adresu IP: ustawienie jest wybierane automatycznie.

- Przypisanie: przypisanie jest zazwyczaj wybierane automatycznie i może być dynamiczne lub statyczne.

- Włącz tryb aktywny-aktywny: wybierz pozycję Wyłączone. Włącz to ustawienie tylko wtedy, gdy tworzysz konfigurację bramy aktywne-aktywne.

- Skonfiguruj protokół BGP: wybierz pozycję Wyłączone, chyba że konfiguracja wymaga tego ustawienia. Jeśli to ustawienie jest wymagane, domyślna nazwa ASN to 65515, chociaż tę wartość można zmienić.

Wybierz pozycję Przejrzyj i utwórz , aby uruchomić walidację. Po zakończeniu walidacji wybierz pozycję Utwórz , aby wdrożyć bramę sieci wirtualnej. Ukończenie wdrożenia może potrwać do 45 minut.

Po zakończeniu wdrażania wybierz pozycję Przejdź do zasobu.

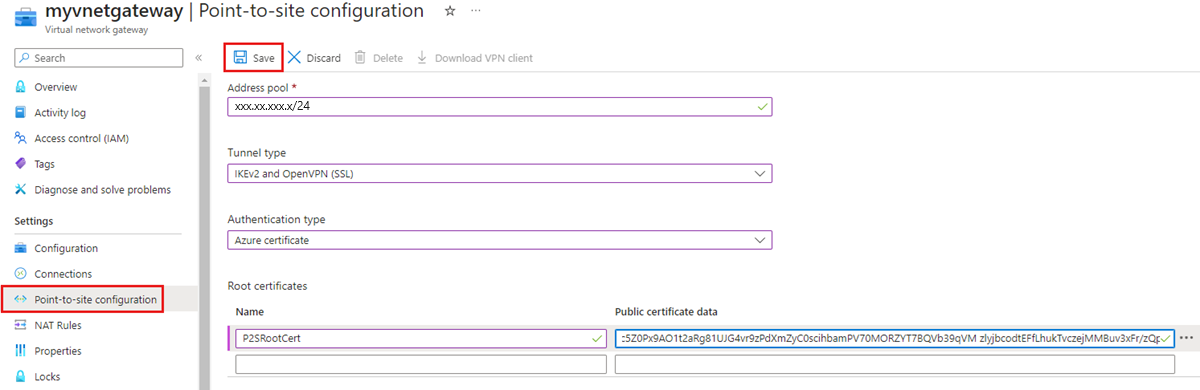

W menu usługi w obszarze Ustawienia wybierz pozycję Konfiguracja połączenia punkt-lokacja, a następnie wybierz pozycję Konfiguruj teraz. Powinna zostać wyświetlona strona Konfiguracja połączenia punkt-lokacja.

- Pula adresów: dodaj zakres prywatnych adresów IP, którego chcesz użyć. Klienci sieci VPN dynamicznie otrzymują adres IP z określonego zakresu. Minimalna maska podsieci to 29 bitów dla konfiguracji aktywne/pasywnej i 28-bitowej dla konfiguracji aktywne/aktywne.

- Typ tunelu: określ typ tunelu, którego chcesz użyć. Komputery łączące się za pośrednictwem natywnego klienta sieci VPN systemu Windows najpierw spróbują użyć protokołu IKEv2. Jeśli to nie zostanie nawiązane, z listy rozwijanej zostaną przywrócone protokoły SSTP (jeśli wybierzesz zarówno protokół IKEv2, jak i protokół SSTP). Jeśli wybierzesz typ tunelu OpenVPN, możesz nawiązać połączenie przy użyciu klienta OpenVPN lub klienta sieci VPN platformy Azure.

- Typ uwierzytelniania: określ typ uwierzytelniania, którego chcesz użyć (w tym przypadku wybierz pozycję Certyfikat platformy Azure).

- Nazwa certyfikatu głównego: nazwa pliku certyfikatu głównego (.cer pliku).

- Dane certyfikatu publicznego: otwórz certyfikat główny za pomocą Notatnika i skopiuj/wklej dane certyfikatu publicznego w tym polu tekstowym. Jeśli w tym artykule użyto skryptu programu PowerShell do wygenerowania certyfikatu głównego z podpisem własnym, będzie on znajdować się w

C:\vpn-templokalizacji . Pamiętaj, aby wkleić tylko tekst między certyfikatem -----BEGIN----- a certyfikatem -----END-----. Nie dołączaj żadnych dodatkowych spacji ani znaków.

Uwaga

Jeśli nie widzisz typu tunelu ani typu uwierzytelniania, brama korzysta z jednostki SKU w warstwie Podstawowa. Podstawowa jednostka SKU nie obsługuje uwierzytelniania IKEv2. Jeśli chcesz użyć protokołu IKEv2, musisz usunąć i ponownie utworzyć bramę przy użyciu innej jednostki SKU bramy.

Wybierz pozycję Zapisz w górnej części strony, aby zapisać wszystkie ustawienia konfiguracji i przekazać informacje o kluczu publicznym certyfikatu głównego na platformę Azure.

Tworzenie certyfikatu klienta

Każdy komputer kliencki połączony z siecią wirtualną z połączeniem punkt-lokacja musi mieć zainstalowany certyfikat klienta. Certyfikat klienta jest generowany na podstawie certyfikatu głównego i instalowany na każdym komputerze klienckim. Jeśli nie zainstalujesz prawidłowego certyfikatu klienta, uwierzytelnianie zakończy się niepowodzeniem, gdy klient spróbuje nawiązać połączenie. Możesz utworzyć certyfikat klienta na podstawie certyfikatu głównego wygenerowanego za pomocą rozwiązania przedsiębiorstwa lub utworzyć certyfikat klienta na podstawie certyfikatu głównego z podpisem własnym.

Tworzenie certyfikatu klienta przy użyciu rozwiązania dla przedsiębiorstw

Jeśli używasz rozwiązania z certyfikatem przedsiębiorstwa, wygeneruj certyfikat klienta przy użyciu formatu wartości nazwy pospolitej name@yourdomain.com. Użyj tego formatu zamiast formatu nazwa domeny\nazwa użytkownika. Upewnij się, że certyfikat klienta jest oparty na szablonie certyfikatu użytkownika, którego pierwszym elementem na liście użytkownika jest Uwierzytelnienie klienta. Sprawdź certyfikat, dwukrotnie go klikając i wyświetlając obszar Ulepszone użycie klucza na karcie Szczegóły.

Tworzenie certyfikatu klienta na podstawie certyfikatu głównego z podpisem własnym

Jeśli nie używasz rozwiązania certyfikatu przedsiębiorstwa, możesz użyć programu PowerShell do utworzenia certyfikatu klienta z identyfikatorem URI bramy sieci wirtualnej. Ten certyfikat zostanie podpisany przy użyciu utworzonego wcześniej certyfikatu głównego. Gdy certyfikat klienta jest generowany na podstawie certyfikatu głównego z podpisem własnym, jest on automatycznie instalowany na komputerze użytym do jego wygenerowania.

Jeśli chcesz zainstalować certyfikat klienta na innym komputerze klienckim, wyeksportuj certyfikat jako plik pfx wraz z całym łańcuchem certyfikatów. Spowoduje to utworzenie pliku pfx zawierającego informacje o certyfikacie głównym, który jest wymagany do uwierzytelnienia klienta. Aby wyeksportować certyfikat główny z podpisem własnym jako plik PFX, wybierz certyfikat główny i wykonaj te same kroki, jak opisano w artykule Eksportowanie certyfikatu klienta.

Identyfikowanie certyfikatu głównego z podpisem własnym

Jeśli używasz tej samej sesji programu PowerShell, która została użyta do utworzenia certyfikatu głównego z podpisem własnym, możesz przejść do sekcji Generowanie certyfikatu klienta.

Jeśli nie, wykonaj następujące kroki, aby zidentyfikować certyfikat główny z podpisem własnym zainstalowany na komputerze.

Pobierz listę certyfikatów zainstalowanych na komputerze.

Get-ChildItem -Path 'Cert:\CurrentUser\My'Znajdź nazwę podmiotu z zwróconej listy, a następnie skopiuj odcisk palca znajdujący się obok niego do pliku tekstowego. W poniższym przykładzie istnieją dwa certyfikaty. Nazwa CN to nazwa certyfikatu głównego z podpisem własnym, z którego chcesz wygenerować certyfikat podrzędny. W tym przypadku jest to nazwa P2SRootCert.

Thumbprint Subject ---------- ------- AED812AD883826FF76B4D1D5A77B3C08EFA79F3F CN=P2SChildCert4 7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655 CN=P2SRootCertZadeklaruj zmienną dla certyfikatu głównego przy użyciu odcisku palca z poprzedniego kroku. Zastąp ciąg THUMBPRINT odciskiem palca certyfikatu głównego, z którego chcesz wygenerować certyfikat klienta.

$rootcert = Get-ChildItem -Path 'Cert:\CurrentUser\My\<THUMBPRINT>'Na przykład przy użyciu odcisku palca P2SRootCert w poprzednim kroku polecenie wygląda następująco:

$rootcert = Get-ChildItem -Path 'Cert:\CurrentUser\My\7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655'

Generowanie certyfikatu klienta

New-AzVpnClientConfiguration Użyj polecenia cmdlet programu PowerShell, aby wygenerować certyfikat klienta. Jeśli nie używasz tej samej sesji programu PowerShell, która została użyta do utworzenia certyfikatu głównego z podpisem własnym, musisz zidentyfikować certyfikat główny z podpisem własnym zgodnie z opisem w poprzedniej sekcji. Przed uruchomieniem skryptu zastąp <resource-group-name> ciąg nazwą grupy zasobów i <vpn-gateway-name> nazwą właśnie wdrożonej bramy sieci wirtualnej.

Ważne

Uruchom ten skrypt programu PowerShell jako administrator z lokalnej maszyny z systemem Windows, którą chcesz połączyć z udziałem plików platformy Azure. Na komputerze musi być uruchomiony system Windows 10/Windows Server 2016 lub nowszy. Nie uruchamiaj skryptu z usługi Cloud Shell na platformie Azure. Przed uruchomieniem skryptu () upewnij się, że logujesz się do konta platformy Azure.Connect-AzAccount

$clientcertpassword = '<enter-your-password>'

$resourceGroupName = '<resource-group-name>'

$vpnName = '<vpn-gateway-name>'

$vpnTemp = 'C:\vpn-temp'

$certLocation = 'Cert:\CurrentUser\My'

$vpnClientConfigParams = @{

ResourceGroupName = $resourceGroupName

Name = $vpnName

AuthenticationMethod = 'EAPTLS'

}

$vpnClientConfiguration = New-AzVpnClientConfiguration @vpnClientConfigParams

$webRequestParams = @{

Uri = $vpnClientConfiguration.VpnProfileSASUrl

OutFile = "$vpnTemp\vpnclientconfiguration.zip"

}

Invoke-WebRequest @webRequestParams

$expandArchiveParams = @{

Path = "$vpnTemp\vpnclientconfiguration.zip"

DestinationPath = "$vpnTemp\vpnclientconfiguration"

}

Expand-Archive @expandArchiveParams

$vpnGeneric = "$vpnTemp\vpnclientconfiguration\Generic"

$vpnProfile = ([xml](Get-Content -Path "$vpnGeneric\VpnSettings.xml")).VpnProfile

$exportedclientcertpath = "$vpnTemp\P2SClientCert.pfx"

$clientcertname = "CN=$($vpnProfile.VpnServer)"

$selfSignedCertParams = @{

Type = 'Custom'

DnsName = $vpnProfile.VpnServer

KeySpec = 'Signature'

Subject = $clientcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = 2048

CertStoreLocation = $certLocation

Signer = $rootcert

TextExtension = @('2.5.29.37={text}1.3.6.1.5.5.7.3.2')

}

$clientcert = New-SelfSignedCertificate @selfSignedCertParams

$mypwd = ConvertTo-SecureString -String $clientcertpassword -Force -AsPlainText

Export-PfxCertificate -FilePath $exportedclientcertpath -Password $mypwd -Cert $clientcert |

Out-Null

Konfigurowanie klienta sieci VPN

Brama sieci wirtualnej platformy Azure utworzy pakiet do pobrania z plikami konfiguracji wymaganymi do zainicjowania połączenia sieci VPN na lokalnej maszynie z systemem Windows. Pakiet konfiguracji zawiera ustawienia specyficzne dla utworzonej bramy sieci VPN. Jeśli wprowadzisz zmiany w bramie, takie jak zmiana typu tunelu, certyfikatu lub typu uwierzytelniania, musisz wygenerować inny pakiet konfiguracji profilu klienta sieci VPN i zainstalować go na każdym kliencie. W przeciwnym razie klienci sieci VPN mogą nie być w stanie nawiązać połączenia.

Skonfigurujesz połączenie sieci VPN przy użyciu funkcji Zawsze włączonej sieci VPN wprowadzonej w systemie Windows 10/Windows Server 2016. Ten pakiet zawiera również pliki wykonywalne, które w razie potrzeby skonfigurują starszego klienta sieci VPN systemu Windows. W tym przewodniku jest używana zawsze włączona sieć VPN, a nie starszy klient sieci VPN z systemem Windows, ponieważ klient zawsze włączonej sieci VPN umożliwia nawiązywanie połączenia/rozłączanie z siecią VPN platformy Azure bez posiadania uprawnień administratora do maszyny.

Instalowanie certyfikatu klienta

Aby zainstalować certyfikat klienta wymagany do uwierzytelniania w bramie sieci wirtualnej, wykonaj następujące kroki na komputerze klienckim.

- Po wyeksportowaniu certyfikatu klienta znajdź i skopiuj plik pfx na komputer kliencki.

- Na komputerze klienckim kliknij dwukrotnie plik pfx, aby go zainstalować. Pozostaw wartość Lokalizacja sklepu jako Bieżący użytkownik, a następnie wybierz pozycję Dalej.

- Na stronie importowania Plik nie wprowadzaj żadnych zmian. Wybierz Dalej.

- Na stronie Ochrona klucza prywatnego wprowadź hasło certyfikatu lub sprawdź, czy podmiot zabezpieczeń jest poprawny, a następnie wybierz przycisk Dalej.

- Na stronie Magazyn certyfikatów pozostaw domyślną lokalizację, a następnie wybierz pozycję Dalej.

- Wybierz Zakończ. W obszarze Ostrzeżenie o zabezpieczeniach instalacji certyfikatu wybierz pozycję Tak. Możesz wygodnie wybrać opcję "Tak" dla tego ostrzeżenia o zabezpieczeniach, ponieważ wygenerowano certyfikat.

- Certyfikat został pomyślnie zaimportowany.

Instalowanie klienta sieci VPN

Ta sekcja ułatwia skonfigurowanie natywnego klienta sieci VPN będącego częścią systemu operacyjnego Windows w celu nawiązania połączenia z siecią wirtualną (IKEv2 i SSTP). Ta konfiguracja nie wymaga dodatkowego oprogramowania klienckiego.

Wyświetlanie plików konfiguracji

Na komputerze klienckim przejdź do C:\vpn-temp folderu vpnclientconfiguration i otwórz go, aby wyświetlić następujące podfoldery:

- WindowsAmd64 i WindowsX86, które zawierają odpowiednio pakiety instalatora 64-bitowego i 32-bitowego systemu Windows. Pakiet instalatora WindowsAmd64 jest przeznaczony dla wszystkich obsługiwanych 64-bitowych klientów systemu Windows, a nie tylko Amd.

- Ogólne, które zawierają ogólne informacje używane do tworzenia własnej konfiguracji klienta sieci VPN. Folder ogólny jest udostępniany, jeśli w bramie skonfigurowano protokół IKEv2 lub SSTP+IKEv2. Jeśli skonfigurowano tylko protokół SSTP, folder Ogólny nie jest obecny.

Konfigurowanie profilu klienta sieci VPN

Można użyć tego samego pakietu konfiguracji klienta sieci VPN na każdym komputerze klienckim z systemem Windows, o ile wersja jest zgodna z architekturą klienta.

Uwaga

Aby uruchomić pakiet instalatora, musisz mieć uprawnienia administratora na komputerze klienckim z systemem Windows, z którego chcesz się połączyć.

Wybierz pliki konfiguracji klienta sieci VPN, które odpowiadają architekturze komputera z systemem Windows. W przypadku architektury procesora 64-bitowego wybierz

VpnClientSetupAmd64pakiet instalatora. W przypadku architektury 32-bitowej procesora wybierzVpnClientSetupX86pakiet instalatora.Kliknij dwukrotnie pakiet, aby go zainstalować. Jeśli zostanie wyświetlone okno podręczne Filtr SmartScreen, wybierz pozycję Więcej informacji, a następnie pozycję Uruchom mimo to.

Połącz się z siecią VPN. Przejdź do pozycji Ustawienia sieci VPN i znajdź utworzone połączenie sieci VPN. Jest to taka sama nazwa jak sieć wirtualna. Wybierz pozycję Połącz. Może pojawić się wyskakujące okno dialogowe. Wybierz pozycję Kontynuuj , aby użyć podwyższonych uprawnień.

Na stronie stanu Połączenie wybierz przycisk Połącz, aby rozpocząć połączenie. Jeśli widzisz ekran Wybierz certyfikat, sprawdź, czy wyświetlany certyfikat klienta to ten, który ma zostać użyty do nawiązania połączenia. Jeśli tak nie jest, użyj strzałki listy rozwijanej, aby wybrać prawidłowy certyfikat, a następnie wybierz przycisk OK.

Instalowanie udziału plików platformy Azure

Po skonfigurowaniu sieci VPN typu punkt-lokacja możesz użyć jej do zainstalowania udziału plików platformy Azure na maszynie lokalnej.

Aby zainstalować udział plików przy użyciu klucza konta magazynu, otwórz wiersz polecenia systemu Windows i uruchom następujące polecenie. Zastąp wartości <YourStorageAccountName>, <FileShareName> i <YourStorageAccountKey> własnymi. Jeśli Z: jest już używany, zastąp go dostępną literą dysku. Klucz konta magazynu można znaleźć w witrynie Azure Portal, przechodząc do konta magazynu i wybierając pozycję Zabezpieczenia i klucze dostępu do sieci>.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

Obracanie certyfikatu głównego sieci VPN

Jeśli certyfikat główny musi zostać obrócony z powodu wygaśnięcia lub nowych wymagań, możesz dodać nowy certyfikat główny do istniejącej bramy sieci wirtualnej bez ponownego wdrażania bramy sieci wirtualnej. Po dodaniu certyfikatu głównego przy użyciu następującego skryptu należy ponownie utworzyć certyfikat klienta sieci VPN.

Zastąp <resource-group-name>wartości , <desired-vpn-name-here>i <new-root-cert-name> własnymi wartościami, a następnie uruchom skrypt.

#Creating the new Root Certificate

$ResourceGroupName = '<resource-group-name>'

$vpnName = '<desired-vpn-name-here>'

$NewRootCertName = '<new-root-cert-name>'

$rootcertname = "CN=$NewRootCertName"

$certLocation = 'Cert:\CurrentUser\My'

$date = Get-Date -Format 'MM_yyyy'

$vpnTemp = "C:\vpn-temp_$date"

$exportedencodedrootcertpath = "$vpnTemp\P2SRootCertencoded.cer"

$exportedrootcertpath = "$vpnTemp\P2SRootCert.cer"

if (-Not (Test-Path -Path $vpnTemp -PathType Container)) {

New-Item -ItemType Directory -Force -Path $vpnTemp | Out-Null

}

$selfSignedCertParams = @{

Type = 'Custom'

KeySpec = 'Signature'

Subject = $rootcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = 2048

CertStoreLocation = $certLocation

KeyUsageProperty = 'Sign'

KeyUsage = 'CertSign'

}

$rootcert = New-SelfSignedCertificate @selfSignedCertParams

$exportCertParams = @{

Cert = $rootcert

FilePath = $exportedencodedrootcertpath

NoClobber = $true

}

Export-Certificate @exportCertParams | Out-Null

certutil -encode $exportedencodedrootcertpath $exportedrootcertpath | Out-Null

$rawRootCertificate = Get-Content -Path $exportedrootcertpath

$rootCertificate = ''

foreach($line in $rawRootCertificate) {

if ($line -notlike '*Certificate*') {

$rootCertificate += $line

}

}

#Fetching gateway details and adding the newly created Root Certificate.

$gateway = Get-AzVirtualNetworkGateway -Name $vpnName -ResourceGroupName $ResourceGroupName

$vpnClientRootCertParams = @{

PublicCertData = $rootCertificate

ResourceGroupName = $ResourceGroupName

VirtualNetworkGatewayName = $gateway

VpnClientRootCertificateName = $NewRootCertName

}

Add-AzVpnClientRootCertificate @vpnClientRootCertParams

Zobacz też

- Konfigurowanie ustawień serwera dla połączeń bramy sieci VPN punkt-lokacja

- Zagadnienia dotyczące sieci dla bezpośredniego dostępu do udziału plików platformy Azure

- Konfigurowanie sieci VPN typu punkt-lokacja (P2S) w systemie Linux do użycia z usługą Azure Files

- Konfigurowanie sieci VPN typu lokacja-lokacja (S2S) do użycia z usługą Azure Files