Kwalifikujące się i powiązane czasowo przypisania ról w kontroli dostępu opartej na rolach platformy Azure

Jeśli masz licencję microsoft Entra ID P2 lub Zarządzanie tożsamością Microsoft Entra, usługa Microsoft Entra Privileged Identity Management (PIM) jest zintegrowana z krokami przypisywania ról. Można na przykład przypisywać role do użytkowników przez ograniczony czas. Możesz również ustawić użytkowników uprawnionych do przypisań ról, aby musieli aktywować ją, aby mogli korzystać z roli, takiej jak zatwierdzenie żądania. Kwalifikujące się przypisania ról zapewniają dostęp just in time do roli przez ograniczony czas.

W tym artykule opisano integrację kontroli dostępu opartej na rolach (Azure RBAC) i microsoft Entra Privileged Identity Management (PIM) w celu utworzenia kwalifikujących się i powiązanych czasowo przypisań ról.

Funkcje usługi PIM

Jeśli masz usługę PIM, możesz utworzyć kwalifikujące się i powiązane czasowo przypisania ról przy użyciu strony Kontrola dostępu (IAM) w witrynie Azure Portal. Możesz utworzyć kwalifikujące się przypisania ról dla użytkowników, ale nie można tworzyć kwalifikujących się przypisań ról dla aplikacji, jednostek usługi ani tożsamości zarządzanych, ponieważ nie mogą wykonać kroków aktywacji. Na stronie Kontrola dostępu (Zarządzanie dostępem i tożsamościami) można tworzyć kwalifikujące się przypisania ról w grupie zarządzania, subskrypcji i zakresie grupy zasobów, ale nie w zakresie zasobów.

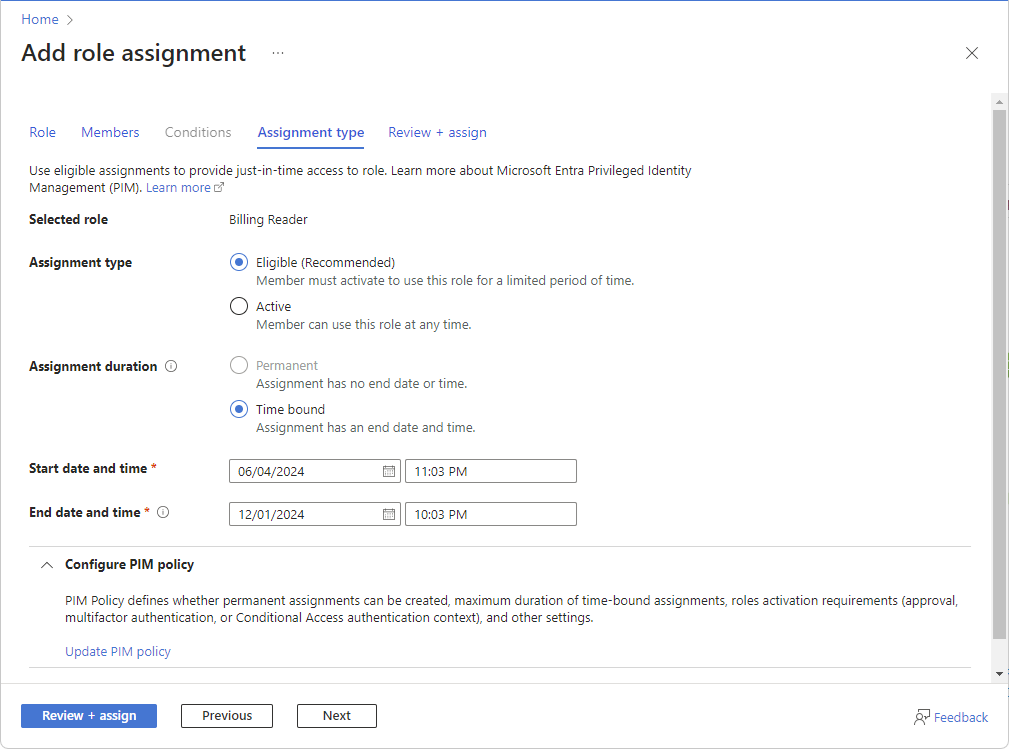

Oto przykład karty Typ przypisania podczas dodawania przypisania roli przy użyciu strony Kontrola dostępu (IAM). Ta funkcja jest wdrażana na etapach, więc może nie być jeszcze dostępna w dzierżawie lub interfejs może wyglądać inaczej.

Dostępne opcje typu przypisania mogą się różnić w zależności od zasad usługi PIM. Na przykład zasady usługi PIM określają, czy można tworzyć stałe przypisania, maksymalny czas trwania przypisań powiązanych z czasem, wymagania dotyczące aktywacji ról (zatwierdzenie, uwierzytelnianie wieloskładnikowe lub kontekst uwierzytelniania dostępu warunkowego) i inne ustawienia. Aby uzyskać więcej informacji, zobacz Konfigurowanie ustawień roli zasobów platformy Azure w usłudze Privileged Identity Management.

Użytkownicy z kwalifikującymi się przypisaniami i/lub powiązanymi czasami muszą mieć ważną licencję. Jeśli nie chcesz używać funkcji PIM, wybierz opcje Aktywny typ przypisania i Czas trwania przypisania stałego. Te ustawienia tworzą przypisanie roli, w którym podmiot zabezpieczeń zawsze ma uprawnienia w roli.

Aby lepiej zrozumieć usługę PIM, zapoznaj się z poniższymi terminami.

| Termin lub pojęcie | Kategoria przypisania roli | opis |

|---|---|---|

| kwalifikowanie się | Typ | Przypisanie roli, które wymaga od użytkownika wykonania jednej lub kilku akcji w celu użycia tej roli. Jeśli użytkownik został zakwalifikowany do roli, oznacza to, że może aktywować tę rolę, kiedy musi wykonać zadanie uprzywilejowane. Nie ma żadnej różnicy między dostępem udzielonym komuś za pomocą trwałego przypisania roli i przypisania kwalifikowania się do roli. Jedyna różnica polega na tym, że niektórzy użytkownicy nie potrzebują tego dostępu przez cały czas. |

| aktywne | Typ | Przypisanie roli, które nie wymaga od użytkownika wykonywania żadnych akcji w celu użycia tej roli. Użytkownicy przypisani jako aktywni mają uprawnienia przypisane do danej roli. |

| aktywuj | Proces wykonywania jednej lub kilku akcji w celu użycia roli, do której użytkownik został zakwalifikowany. Akcje mogą obejmować przeprowadzanie sprawdzania uwierzytelniania wieloskładnikowego (MFA), podawanie uzasadnienia biznesowego lub żądanie zatwierdzenia od wyznaczonych osób zatwierdzających. | |

| trwałe kwalifikowanie się | Czas trwania | Przypisanie roli, w którym użytkownik jest zawsze zakwalifikowany do aktywowania roli. |

| trwałe aktywne | Czas trwania | Przypisanie roli, w którym użytkownik zawsze może używać roli bez wykonywania żadnych akcji. |

| kwalifikowanie się do czasu | Czas trwania | Przypisanie roli, w którym użytkownik kwalifikuje się do aktywowania roli tylko w datach rozpoczęcia i zakończenia. |

| aktywne ograniczenie czasu | Czas trwania | Przypisanie roli, w którym użytkownik może używać roli tylko w datach rozpoczęcia i zakończenia. |

| dostęp just-in-time (JIT) | Model, w którym użytkownicy uzyskują tymczasowe uprawnienia do wykonywania uprzywilejowanych zadań, dzięki czemu złośliwi lub nieautoryzowani użytkownicy nie mogą uzyskać dostępu po wygaśnięciu uprawnienia. Dostęp jest udzielany tylko wtedy, gdy użytkownicy go potrzebują. | |

| zasada dostępu z najniższymi uprawnieniami | Zalecana praktyka zabezpieczeń, w której każdy użytkownik jest dostarczany tylko z minimalnymi uprawnieniami wymaganymi do wykonywania zadań, które są autoryzowane do wykonania. Takie rozwiązanie pozwala zminimalizować liczbę administratorów globalnych i zamiast tego korzystać ze specyficznych ról administratorów dla konkretnych scenariuszy. |

Aby uzyskać więcej informacji, zobacz Co to jest microsoft Entra Privileged Identity Management?.

Jak wyświetlić listę kwalifikujących się i powiązanych czasowo przypisań ról

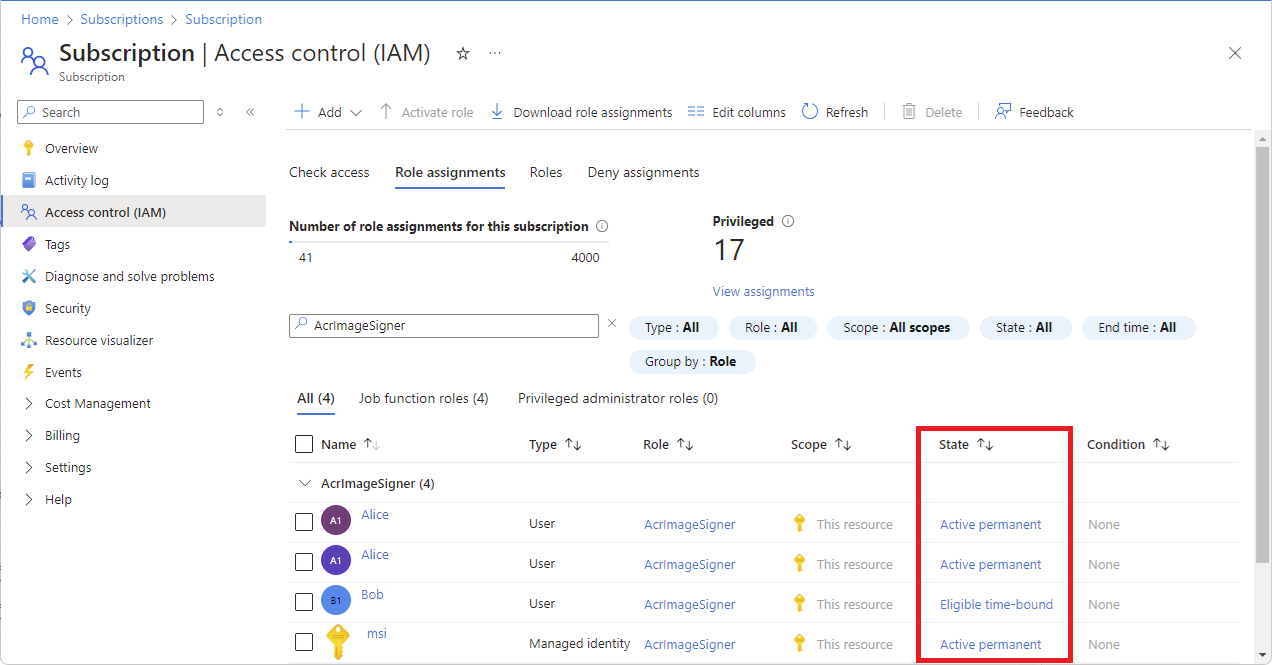

Jeśli chcesz zobaczyć, którzy użytkownicy korzystają z funkcji usługi PIM, poniżej przedstawiono opcje wyświetlania listy kwalifikujących się i powiązanych czasowo przypisań ról.

Opcja 1. Wyświetlanie listy przy użyciu witryny Azure Portal

Zaloguj się do witryny Azure Portal, otwórz stronę Kontrola dostępu (IAM) i wybierz kartę Przypisania ról.

Filtruj kwalifikujące się i powiązane czasowo przypisania ról.

Możesz grupować i sortować według stanu oraz szukać przypisań ról, które nie są aktywnym typem trwałym.

Opcja 2. Wyświetlanie listy przy użyciu programu PowerShell

Nie ma jednego polecenia programu PowerShell, które może zawierać listę kwalifikujących się i aktywnych przypisań ról powiązanych czasowo. Aby wyświetlić listę kwalifikujących się przypisań ról, użyj polecenia Get-AzRoleEligibilitySchedule . Aby wyświetlić listę aktywnych przypisań ról, użyj polecenia Get-AzRoleAssignmentSchedule .

W tym przykładzie pokazano, jak wyświetlić listę kwalifikujących się i powiązanych czasowo przypisań ról w subskrypcji, które obejmują następujące typy przypisań ról:

- Kwalifikujące się stałe

- Kwalifikowana granica czasowa

- Aktywna granica czasowa

Polecenie Where-Object filtruje aktywne stałe przypisania ról, które są dostępne z funkcją RBAC platformy Azure bez usługi PIM.

Get-AzRoleEligibilitySchedule -Scope /subscriptions/<subscriptionId>

Get-AzRoleAssignmentSchedule -Scope /subscriptions/<subscriptionId> | Where-Object {$_.EndDateTime -ne $null }

Aby uzyskać informacje o sposobie konstruowania zakresów, zobacz Omówienie zakresu kontroli dostępu opartej na rolach platformy Azure.

Jak przekonwertować kwalifikujące się i powiązane czasowo przypisania ról na aktywne stałe

Jeśli twoja organizacja ma powody związane z procesem lub zgodnością, aby ograniczyć korzystanie z usługi PIM, poniżej przedstawiono opcje konwertowania tych przypisań ról na aktywne stałe.

Opcja 1. Konwertowanie przy użyciu witryny Azure Portal

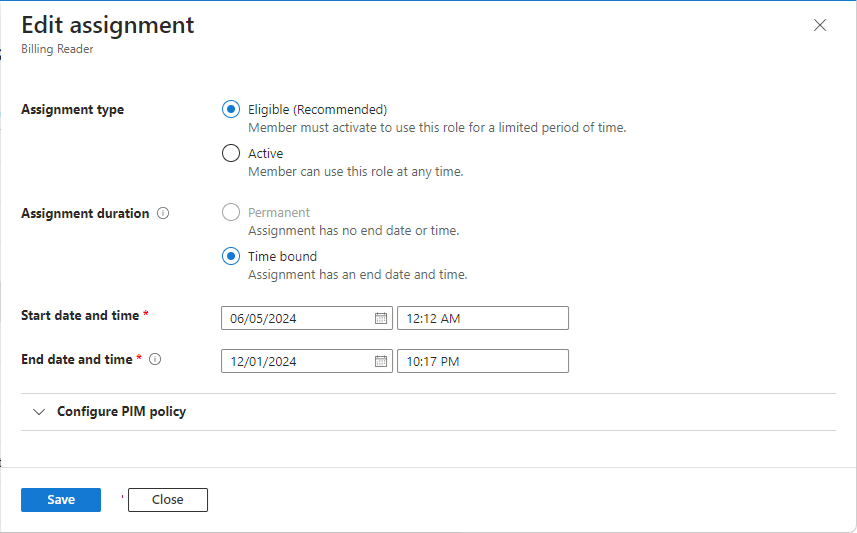

W witrynie Azure Portal na karcie Przypisania ról i kolumnie State (Stan) wybierz linki Kwalifikujące się trwałe, Kwalifikujące się powiązane czasowo i Aktywne powiązane czasowo dla każdego przypisania roli, które chcesz przekonwertować.

W okienku Edytowanie przypisania wybierz pozycję Aktywne dla typu przypisania i Trwałe dla czasu trwania przypisania.

Aby uzyskać więcej informacji, zobacz Edytowanie przypisania.

Po zakończeniu wybierz Zapisz.

Przetwarzanie i odzwierciedlinie aktualizacji w portalu może zająć trochę czasu.

Powtórz te kroki dla wszystkich przypisań ról w grupach zarządzania, subskrypcji i zakresach grupy zasobów, które chcesz przekonwertować.

Jeśli masz przypisania ról w zakresie zasobów, które chcesz przekonwertować, musisz wprowadzić zmiany bezpośrednio w usłudze PIM.

Opcja 2. Konwertowanie przy użyciu programu PowerShell

Nie ma polecenia ani interfejsu API do bezpośredniej konwersji przypisań ról na inny stan lub typ, więc zamiast tego można wykonać te kroki.

Ważne

Usunięcie przypisań ról może potencjalnie spowodować zakłócenia w środowisku. Przed wykonaniem tych kroków upewnij się, że rozumiesz wpływ.

Pobierz i zapisz listę wszystkich kwalifikujących się i powiązanych czasowo przypisań ról w bezpiecznej lokalizacji, aby zapobiec utracie danych.

Ważne

Należy zapisać listę kwalifikujących się i powiązanych czasowo przypisań ról, ponieważ te kroki wymagają usunięcia tych przypisań ról przed utworzeniem tych samych przypisań ról co aktywne stałe.

Użyj polecenia New-AzRoleEligibilityScheduleRequest, aby usunąć kwalifikujące się przypisania ról.

W tym przykładzie pokazano, jak usunąć kwalifikujące się przypisanie roli.

$guid = New-Guid New-AzRoleEligibilityScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveUżyj polecenia New-AzRoleAssignmentScheduleRequest, aby usunąć aktywne przypisania ról powiązanych czasowo.

W tym przykładzie pokazano, jak usunąć aktywne przypisanie roli powiązanej czasowo.

$guid = New-Guid New-AzRoleAssignmentScheduleRequest -Name $guid -Scope <Scope> -PrincipalId <PrincipalId> -RoleDefinitionId <RoleDefinitionId> -RequestType AdminRemoveUżyj polecenia Get-AzRoleAssignment, aby sprawdzić istniejące przypisanie roli i użyć polecenia New-AzRoleAssignment, aby utworzyć aktywne stałe przypisanie roli za pomocą kontroli dostępu opartej na rolach platformy Azure dla każdego kwalifikującego się i ograniczonego czasowo przypisania roli.

W tym przykładzie pokazano, jak sprawdzić istniejące przypisanie roli i utworzyć aktywne stałe przypisanie roli za pomocą kontroli dostępu opartej na rolach platformy Azure.

$result = Get-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope; if($result -eq $null) { New-AzRoleAssignment -ObjectId $RA.PrincipalId -RoleDefinitionName $RA.RoleDefinitionDisplayName -Scope $RA.Scope }

Jak ograniczyć tworzenie kwalifikujących się lub powiązanych czasowo przypisań ról

Jeśli Twoja organizacja ma przyczyny procesu lub zgodności, aby ograniczyć użycie usługi PIM, możesz użyć usługi Azure Policy, aby ograniczyć tworzenie kwalifikujących się lub powiązanych czasowo przypisań ról. Aby uzyskać więcej informacji, zobacz artykuł Co to jest usługa Azure Policy?.

Oto przykładowa zasada, która ogranicza tworzenie kwalifikujących się i powiązanych czasowo przypisań ról z wyjątkiem określonej listy tożsamości. Dodatkowe parametry i kontrole można dodać dla innych warunków zezwalania.

{

"properties": {

"displayName": "Limit eligible and active time-bound role assignments except for allowed principal IDs",

"policyType": "Custom",

"mode": "All",

"metadata": {

"createdBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"createdOn": "2024-11-05T02:31:25.1246591Z",

"updatedBy": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"updatedOn": "2024-11-06T07:58:17.1699721Z"

},

"version": "1.0.0",

"parameters": {

"allowedPrincipalIds": {

"type": "Array",

"metadata": {

"displayName": "Allowed Principal IDs",

"description": "A list of principal IDs that can receive PIM role assignments."

},

"defaultValue": []

}

},

"policyRule": {

"if": {

"anyof": [

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleEligibilityScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleEligibilityScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

},

{

"allOf": [

{

"field": "type",

"equals": "Microsoft.Authorization/roleAssignmentScheduleRequests"

},

{

"not": {

"field": "Microsoft.Authorization/roleAssignmentScheduleRequests/principalId",

"in": "[parameters('allowedPrincipalIds')]"

}

}

]

}

]

},

"then": {

"effect": "deny"

}

},

"versions": [

"1.0.0"

]

},

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4ef/providers/Microsoft.Authorization/policyDefinitions/1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"type": "Microsoft.Authorization/policyDefinitions",

"name": "1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5",

"systemData": {

"createdBy": "test1@contoso.com",

"createdByType": "User",

"createdAt": "2024-11-05T02:31:25.0836273Z",

"lastModifiedBy": "test1@contoso.com",

"lastModifiedByType": "User",

"lastModifiedAt": "2024-11-06T07:58:17.1651655Z"

}

}

Aby uzyskać informacje o właściwościach zasobów usługi PIM, zobacz następujące dokumenty dotyczące interfejsu API REST:

Aby uzyskać informacje na temat przypisywania usługi Azure Policy z parametrami, zobacz Samouczek: tworzenie zasad i zarządzanie nimi w celu wymuszania zgodności.