Scenariusze użycia analizy ruchu

Z tego artykułu dowiesz się, jak uzyskać szczegółowe informacje o ruchu po skonfigurowaniu analizy ruchu w różnych scenariuszach.

Znajdowanie hotspotów ruchu

Szukać

- Które hosty, podsieci, sieci wirtualne i zestaw skalowania maszyn wirtualnych wysyłają lub odbierają najwięcej ruchu, przechodząc przez maksymalny złośliwy ruch i blokując znaczne przepływy?

- Sprawdź wykres porównawczy dla hostów, podsieci, sieci wirtualnej i zestawu skalowania maszyn wirtualnych. Zrozumienie, które hosty, podsieci, sieci wirtualne i zestaw skalowania maszyn wirtualnych wysyłają lub odbierają najwięcej ruchu, mogą pomóc zidentyfikować hosty, które przetwarzają najwięcej ruchu i czy dystrybucja ruchu jest wykonywana prawidłowo.

- Możesz ocenić, czy ilość ruchu jest odpowiednia dla hosta. Czy wielkość ruchu jest normalna, czy też zasługuje na dalsze badanie?

- Ile ruchu przychodzącego/wychodzącego istnieje?

- Czy host ma odbierać więcej ruchu przychodzącego niż wychodzący, czy odwrotnie?

- Statystyki zablokowanego ruchu.

- Dlaczego host blokuje znaczną ilość łagodnego ruchu? To zachowanie wymaga dalszego zbadania i prawdopodobnie optymalizacji konfiguracji

- Statystyki złośliwego ruchu dozwolonego/zablokowanego

Dlaczego host odbiera złośliwy ruch i dlaczego przepływy ze złośliwych źródeł są dozwolone? To zachowanie wymaga dalszego zbadania i prawdopodobnie optymalizacji konfiguracji.

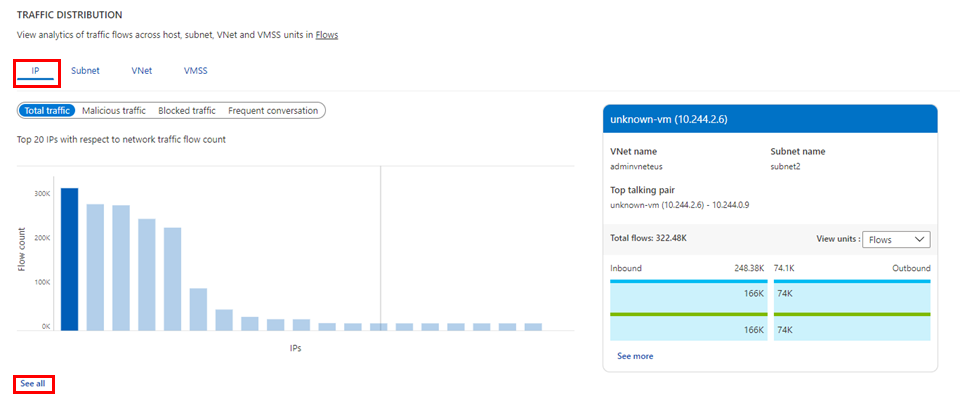

Wybierz pozycję Zobacz wszystko w obszarze IP , jak pokazano na poniższej ilustracji, aby zobaczyć trend czasu dla pięciu najważniejszych hostów rozmów oraz szczegóły dotyczące przepływu (dozwolone — przychodzące/wychodzące i odrzucone — przepływy przychodzące/wychodzące) dla hosta:

Szukać

Które są najbardziej zbieżne pary hostów?

- Oczekiwane zachowanie, takie jak komunikacja frontonu lub zaplecza lub nieregularne zachowanie, takie jak ruch internetowy zaplecza.

Statystyki dozwolonego/zablokowanego ruchu

- Dlaczego host zezwala na znaczne natężenie ruchu lub blokuje go

Najczęściej używany protokół aplikacji wśród większości par hostów zbieżnych:

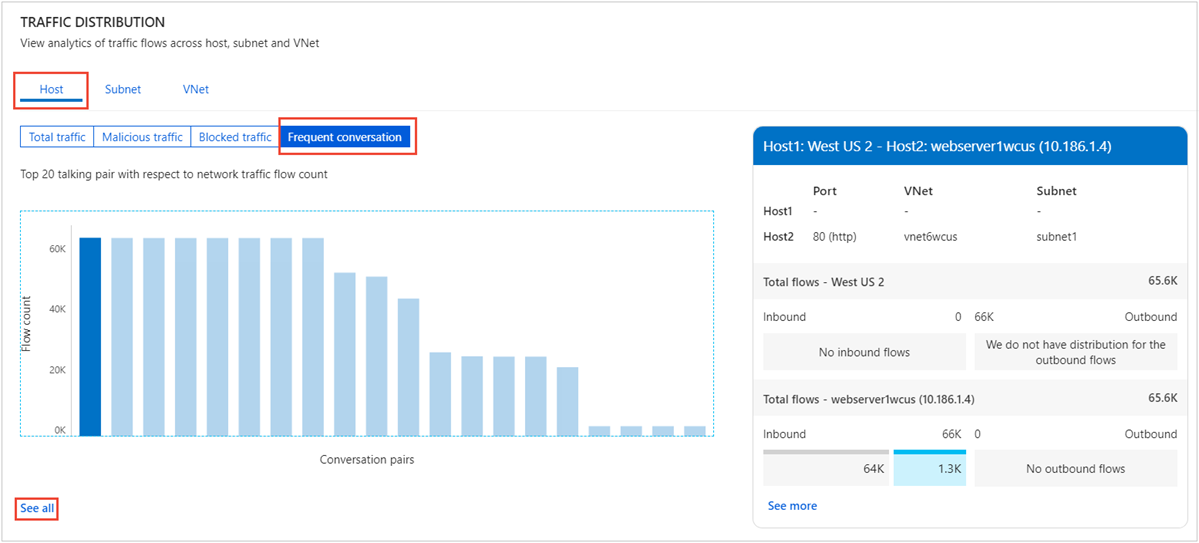

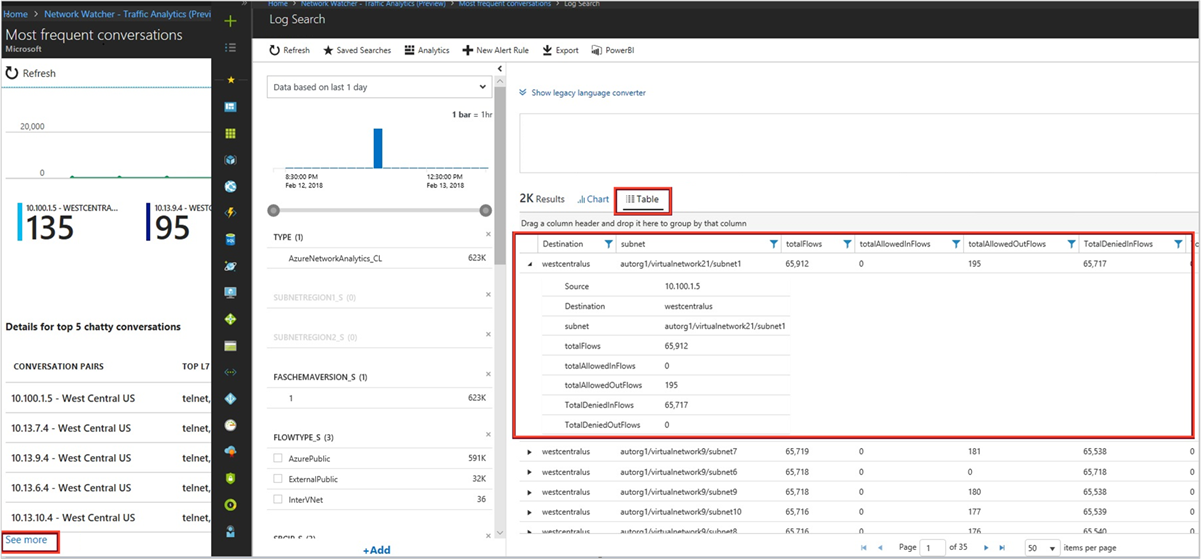

Na poniższej ilustracji przedstawiono trend czasu dla pięciu pierwszych konwersacji oraz szczegóły związane z przepływem, takie jak dozwolone i niedozwolone przepływy przychodzące i wychodzące dla pary konwersacji:

Szukać

Który protokół aplikacji jest najczęściej używany w danym środowisku i które pary hostów zbieżnych korzystają z protokołu aplikacji najbardziej?

Czy te aplikacje są dozwolone w tej sieci?

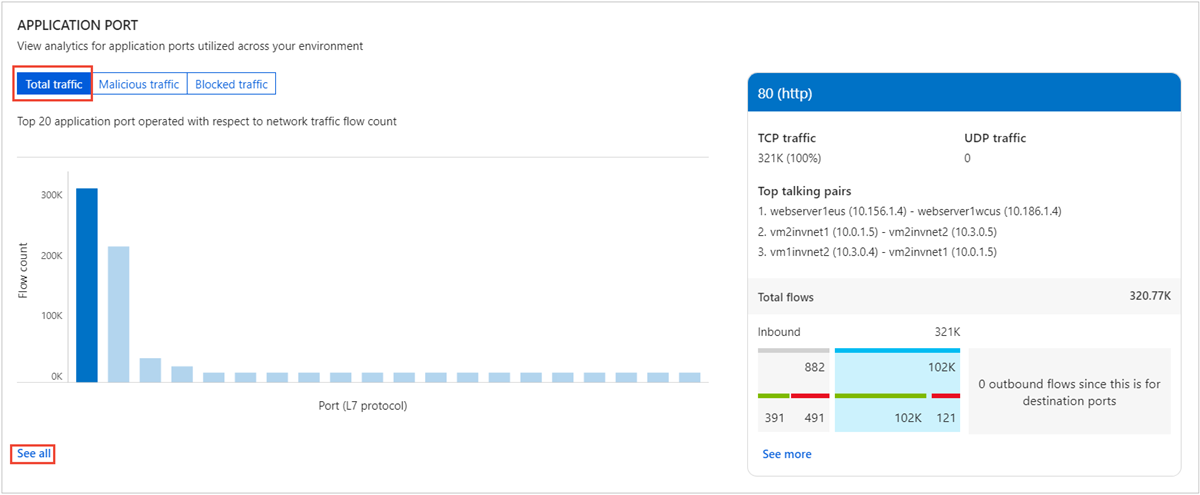

Czy aplikacje są prawidłowo skonfigurowane? Czy używają one odpowiedniego protokołu do komunikacji? Oczekiwane zachowanie to typowe porty, takie jak 80 i 443. W przypadku komunikacji standardowej, jeśli są wyświetlane jakiekolwiek nietypowe porty, mogą wymagać zmiany konfiguracji. Wybierz pozycję Zobacz wszystko w obszarze Port aplikacji na poniższej ilustracji:

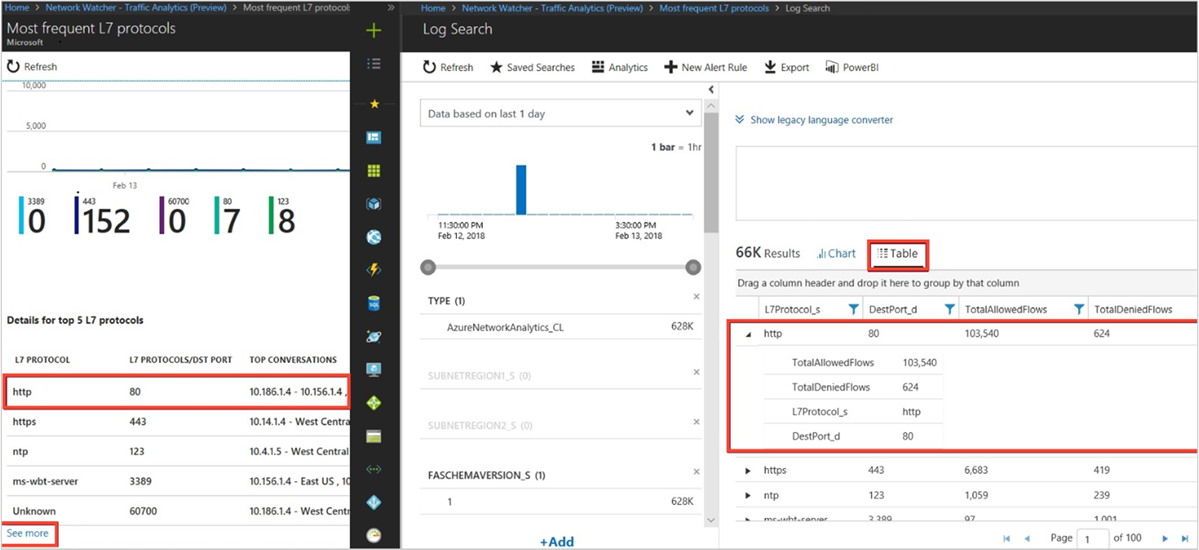

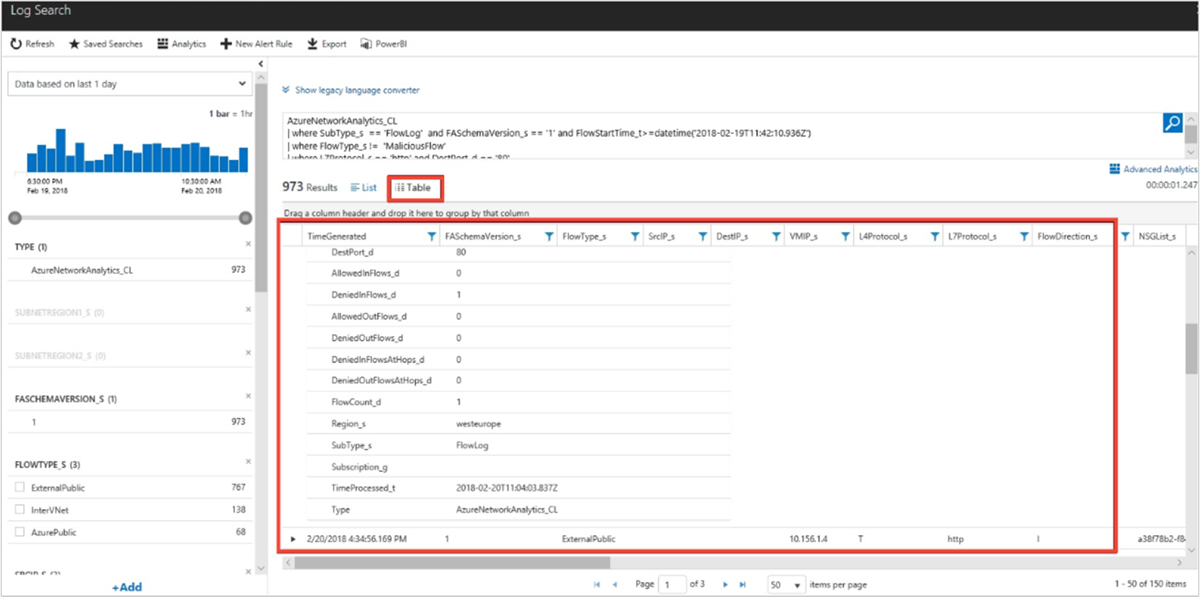

Na poniższych obrazach przedstawiono trend czasu dla pięciu najważniejszych protokołów L7 i szczegóły związane z przepływem (na przykład dozwolone i odrzucone przepływy) dla protokołu L7:

Szukać

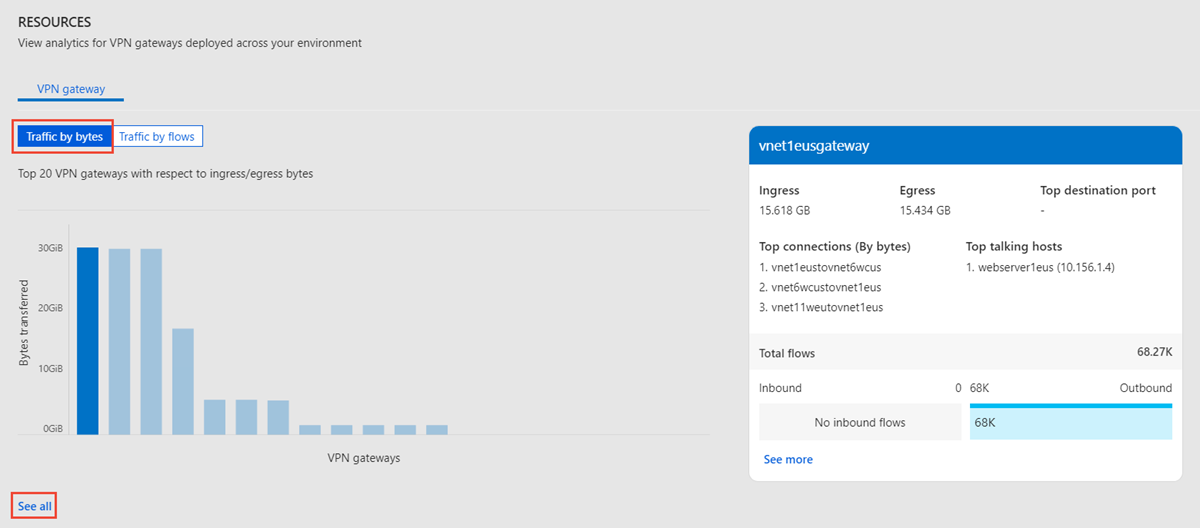

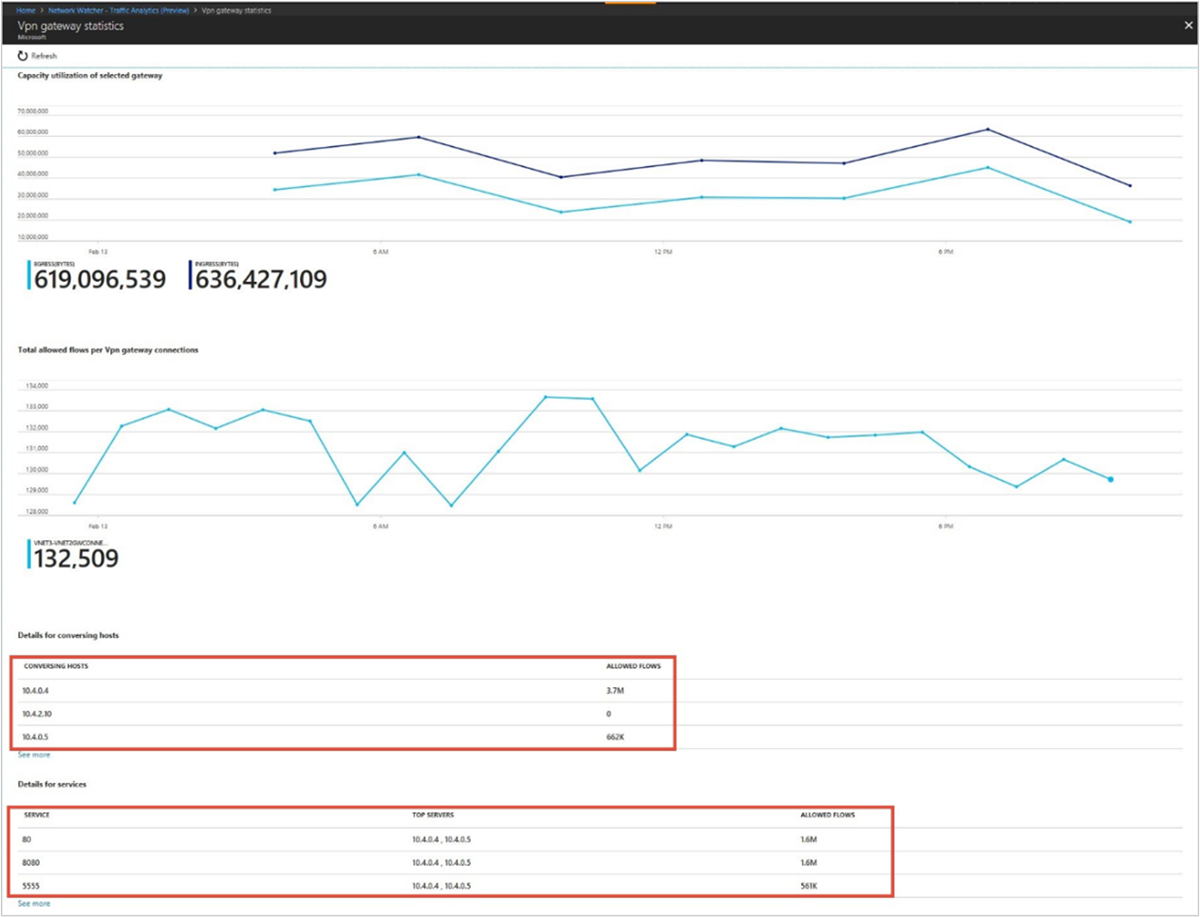

Trendy wykorzystania pojemności bramy sieci VPN w danym środowisku.

- Każda jednostka SKU sieci VPN zezwala na pewną przepustowość. Czy bramy sieci VPN są niedostatecznie wykorzystywane?

- Czy twoje bramy docierają do pojemności? Czy należy przeprowadzić uaktualnienie do następnej wyższej jednostki SKU?

Które hosty są najbardziej zbieżne, za pośrednictwem której bramy sieci VPN, za pośrednictwem którego portu?

Na poniższej ilustracji przedstawiono trendy czasu wykorzystania pojemności usługi Azure VPN Gateway oraz szczegóły związane z przepływem (takie jak dozwolone przepływy i porty):

Wizualizowanie dystrybucji ruchu według lokalizacji geograficznej

Szukać

Dystrybucja ruchu na centrum danych, takie jak najważniejsze źródła ruchu do centrum danych, najważniejsze nieautoryzujące sieci zbieżne z centrum danych i najważniejsze protokoły aplikacji zbieżnych.

Jeśli obserwujesz większe obciążenie centrum danych, możesz zaplanować wydajną dystrybucję ruchu.

Jeśli nieautoryzowane sieci są zbieżne w centrum danych, możesz ustawić reguły sieciowej grupy zabezpieczeń, aby je zablokować.

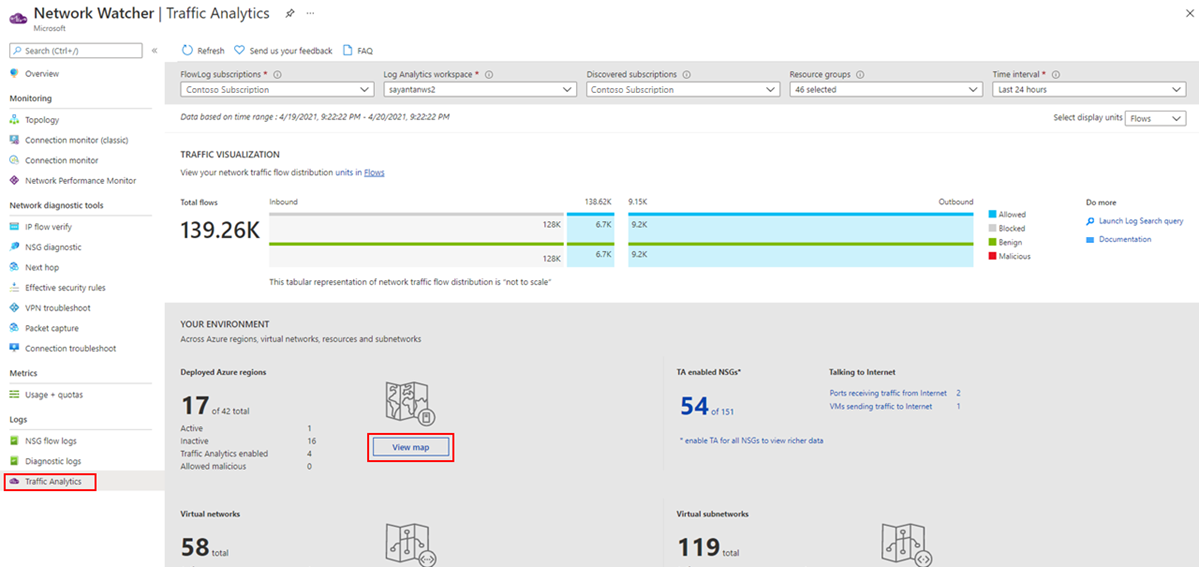

Wybierz pozycję Wyświetl mapę w obszarze Środowisko, jak pokazano na poniższej ilustracji:

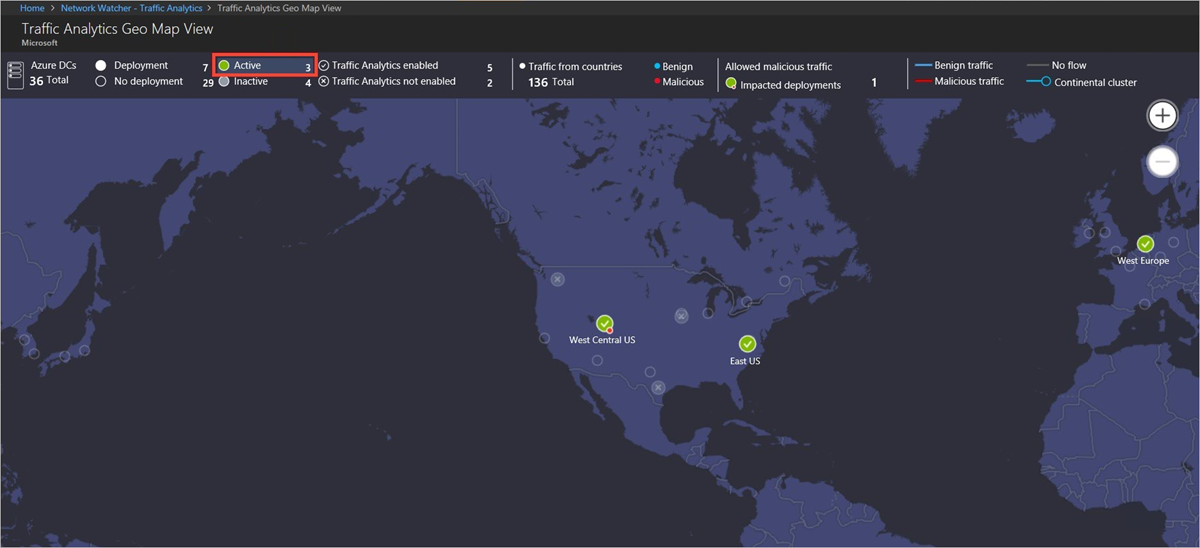

Mapa geograficzna przedstawia górną wstążkę do wyboru parametrów, takich jak centra danych (Wdrożone/Bez wdrożenia/Aktywne/Nieaktywne/Nieaktywne/Włączone analizy ruchu/Analiza ruchu nie włączono) i kraje/regiony przyczyniające się do łagodnego/złośliwego ruchu do aktywnego wdrożenia:

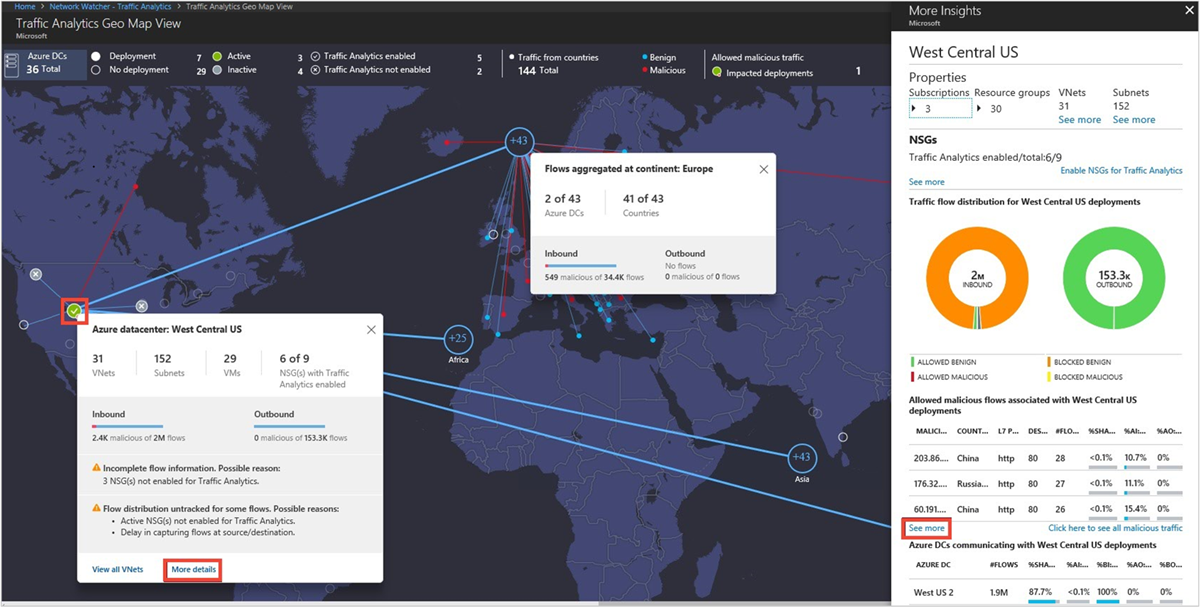

Mapa geograficzna przedstawia dystrybucję ruchu do centrum danych z krajów/regionów i kontynentów komunikujących się z nim w kolorze niebieskim (łagodny ruch) i czerwonym (złośliwy ruch):

Blok Więcej szczegółowych informacji w regionie świadczenia usługi Azure pokazuje również całkowity ruch pozostały w tym regionie (czyli źródło i miejsce docelowe w tym samym regionie). Ponadto udostępnia szczegółowe informacje na temat ruchu wymienianego między strefami dostępności centrum danych.

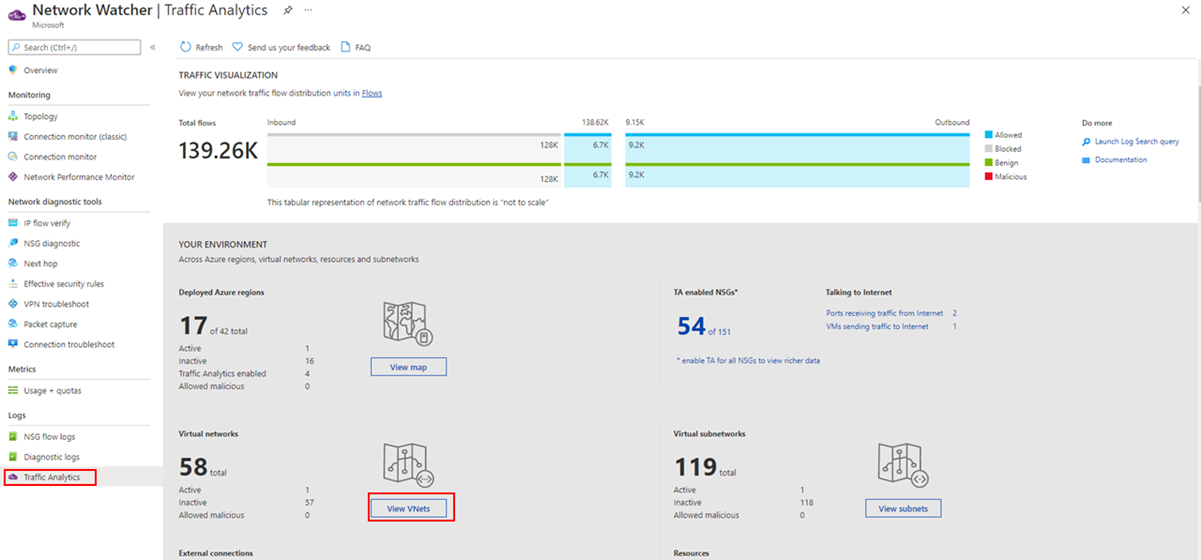

Wizualizowanie dystrybucji ruchu według sieci wirtualnych

Szukać

Dystrybucja ruchu na sieć wirtualną, topologia, najważniejsze źródła ruchu do sieci wirtualnej, najważniejsze nieautoryzujące sieci zbieżne z siecią wirtualną i najważniejsze protokoły aplikacji zbieżnych.

Znajomość, która sieć wirtualna jest zbieżna z siecią wirtualną. Jeśli konwersacja nie jest oczekiwana, można ją poprawić.

Jeśli nieautoryzowane sieci są zbieżne z siecią wirtualną, możesz poprawić reguły sieciowej grupy zabezpieczeń, aby zablokować nieautoryzowane sieci.

Wybierz pozycję Wyświetl sieci wirtualne w obszarze Środowisko , jak pokazano na poniższej ilustracji:

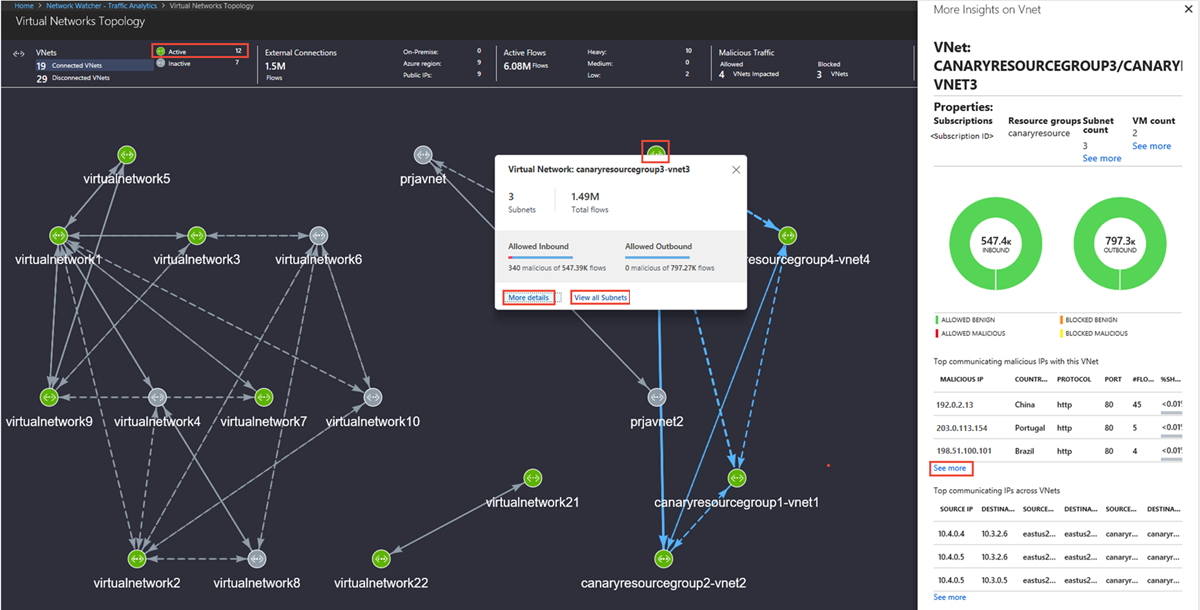

Topologia sieci wirtualnej przedstawia górną wstążkę do wyboru parametrów, takich jak sieci wirtualne (połączenia między sieciami wirtualnymi/aktywne/nieaktywne), połączenia zewnętrzne, aktywne przepływy i złośliwe przepływy sieci wirtualnej.

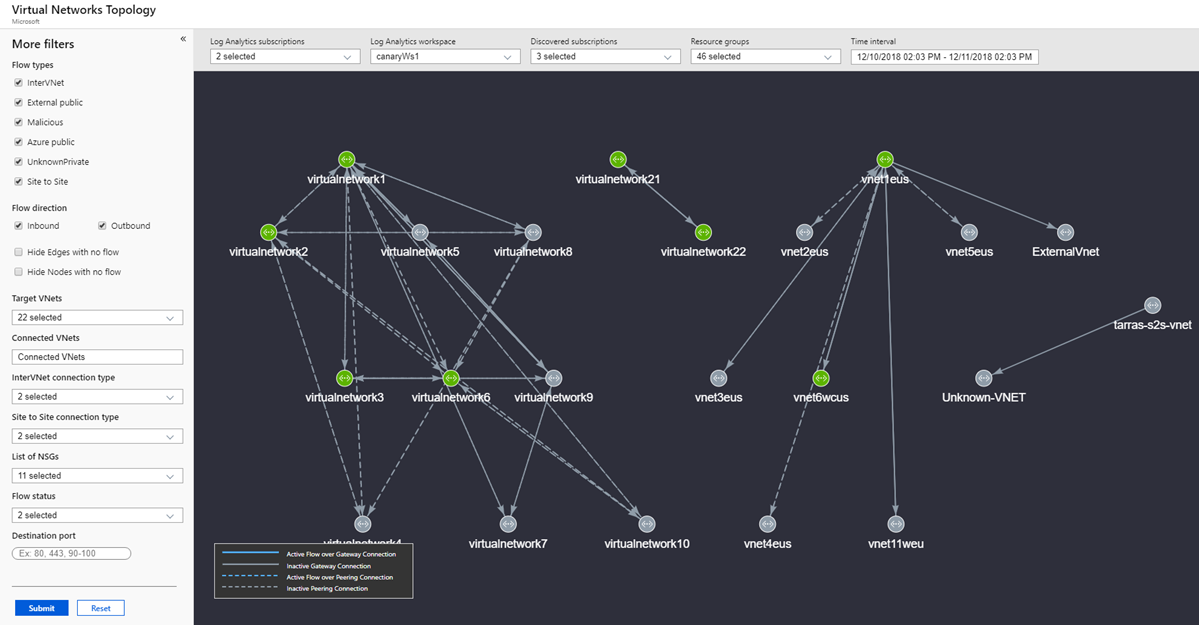

Topologia sieci wirtualnej można filtrować na podstawie subskrypcji, obszarów roboczych, grup zasobów i interwału czasu. Dodatkowe filtry, które pomagają zrozumieć przepływ, to: Typ przepływu (InterVNet, IntraVNET itd.), Kierunek przepływu (ruch przychodzący, wychodzący), Stan przepływu (dozwolone, zablokowane), sieci wirtualne (docelowe i połączone), typ połączenia (komunikacja równorzędna lub brama — P2S i S2S) i sieciowa grupa zabezpieczeń. Użyj tych filtrów, aby skoncentrować się na sieciach wirtualnych, które chcesz szczegółowo zbadać.

Możesz powiększać i powiększać podczas wyświetlania topologii sieci wirtualnej za pomocą kółka przewijania myszy. Kliknięcie lewym przyciskiem myszy i przeniesienie myszy pozwala przeciągnąć topologię w żądanym kierunku. Możesz również użyć skrótów klawiaturowych, aby wykonać te akcje: A (aby przeciągnąć w lewo), D (aby przeciągnąć w prawo), W (aby przeciągnąć w górę), S (aby przeciągnąć w dół), + (aby powiększyć), - (aby powiększyć), R (aby powiększyć reset).

Topologia sieci wirtualnej przedstawia dystrybucję ruchu do sieci wirtualnej do przepływów (dozwolone/zablokowane/przychodzące/wychodzące/łagodne/złośliwe), protokół aplikacji i sieciowe grupy zabezpieczeń, na przykład:

Szukać

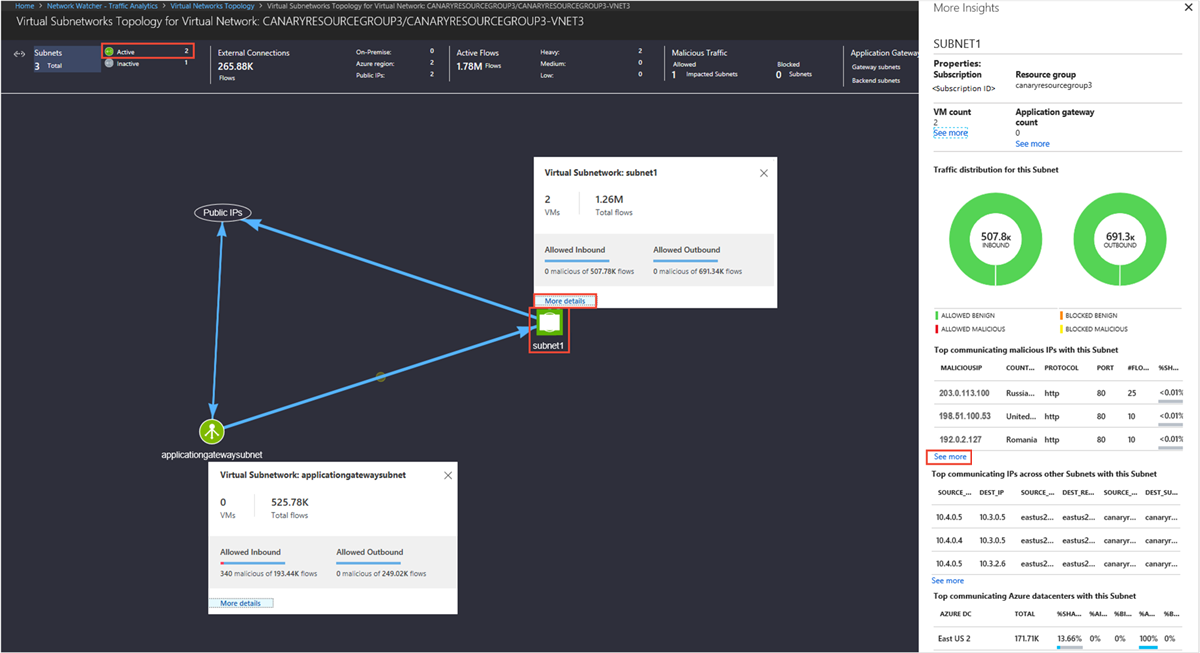

Dystrybucja ruchu na podsieć, topologia, najważniejsze źródła ruchu do podsieci, najważniejsze nieautoryzujące sieci zbieżne z podsiecią i najważniejsze protokoły aplikacji zbieżnych.

- Znajomość, która podsieć jest zbieżna z podsiecią. Jeśli widzisz nieoczekiwane konwersacje, możesz poprawić konfigurację.

- Jeśli nieautoryzowane sieci są zbieżne z podsiecią, możesz rozwiązać ten problem, konfigurując reguły sieciowej grupy zabezpieczeń w celu blokowania nieautoryzowanych sieci.

Topologia podsieci przedstawia górną wstążkę do wyboru parametrów, takich jak podsieć Aktywna/Nieaktywna, Połączenia zewnętrzne, Aktywne przepływy i Złośliwe przepływy podsieci.

Możesz powiększać i powiększać podczas wyświetlania topologii sieci wirtualnej za pomocą kółka przewijania myszy. Kliknięcie lewym przyciskiem myszy i przeniesienie myszy pozwala przeciągnąć topologię w żądanym kierunku. Możesz również użyć skrótów klawiaturowych, aby wykonać te akcje: A (aby przeciągnąć w lewo), D (aby przeciągnąć w prawo), W (aby przeciągnąć w górę), S (aby przeciągnąć w dół), + (aby powiększyć), - (aby powiększyć), R (aby powiększyć reset).

Topologia podsieci pokazuje dystrybucję ruchu do sieci wirtualnej dotyczące przepływów (dozwolone/zablokowane/przychodzące/wychodzące/łagodne/złośliwe), protokół aplikacji i sieciowe grupy zabezpieczeń, na przykład:

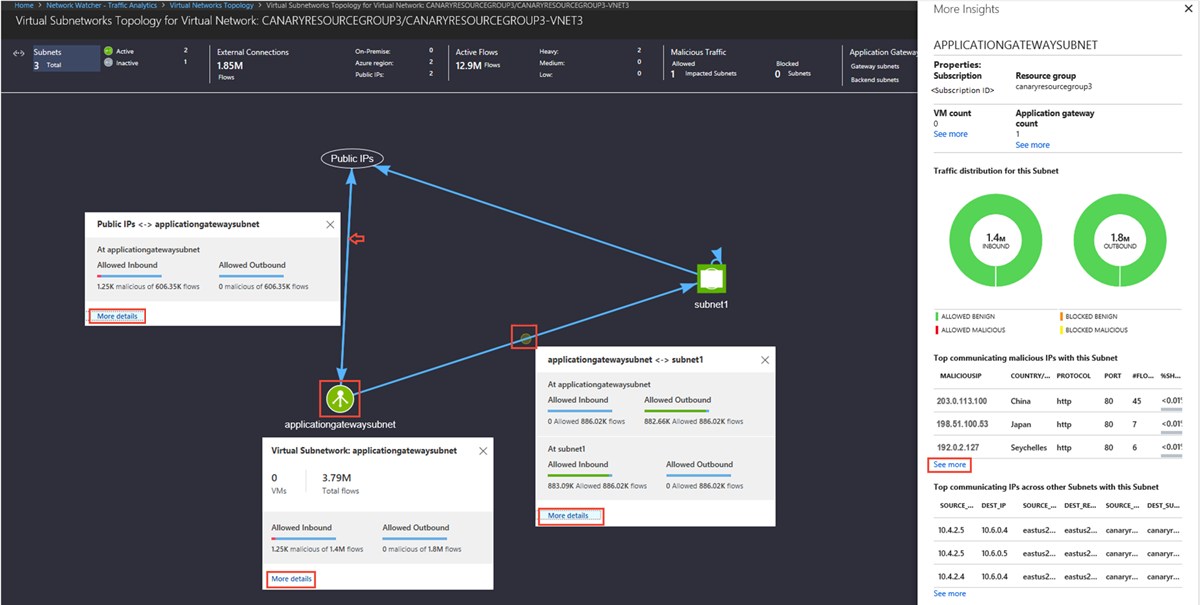

Szukać

Dystrybucja ruchu na bramę aplikacji i usługę Load Balancer, topologię, najważniejsze źródła ruchu, najważniejsze nieautoryzujące sieci zbieżne z bramą aplikacji i modułem równoważenia obciążenia oraz protokoły aplikacji zbieżnych.

Znajomość, która podsieć jest zbieżna z usługą Application Gateway lub modułem równoważenia obciążenia. Jeśli obserwujesz nieoczekiwane konwersacje, możesz poprawić konfigurację.

Jeśli nieautoryzowane sieci są zbieżne z bramą aplikacji lub usługą Load Balancer, możesz je poprawić, konfigurując reguły sieciowej grupy zabezpieczeń w celu blokowania nieuczciwych sieci.

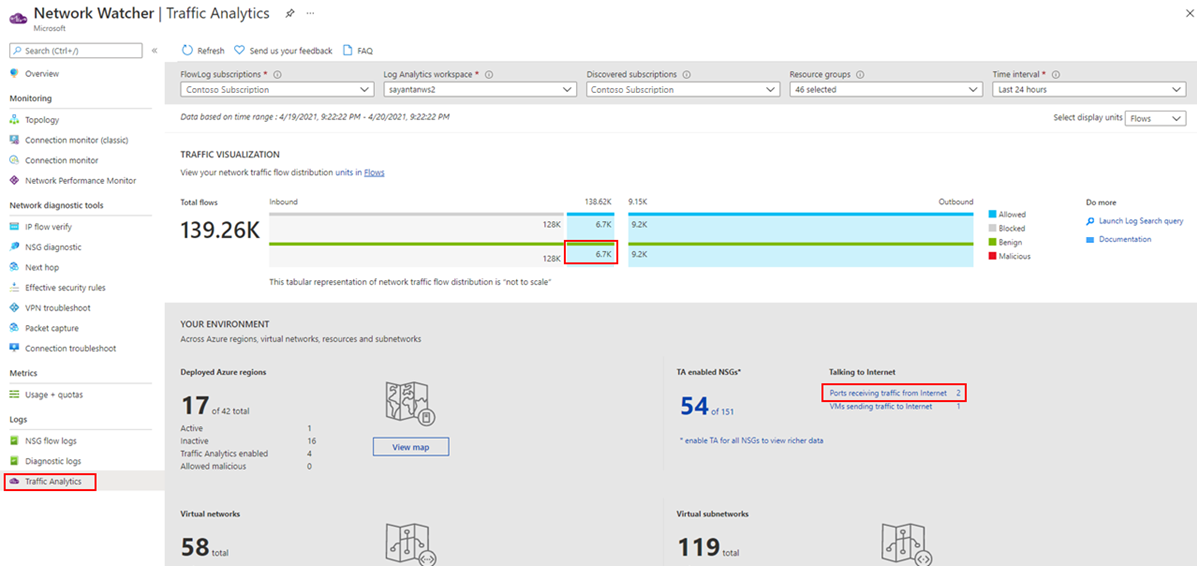

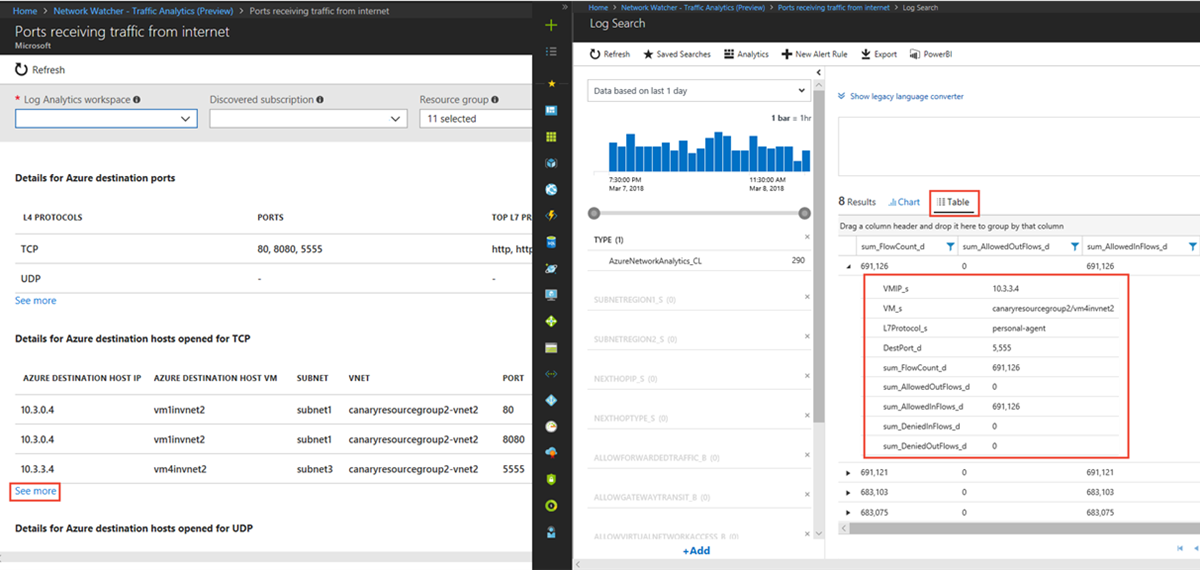

Wyświetlanie portów i maszyn wirtualnych odbierających ruch z Internetu

Szukać

- Które otwarte porty są zbieżne przez Internet?

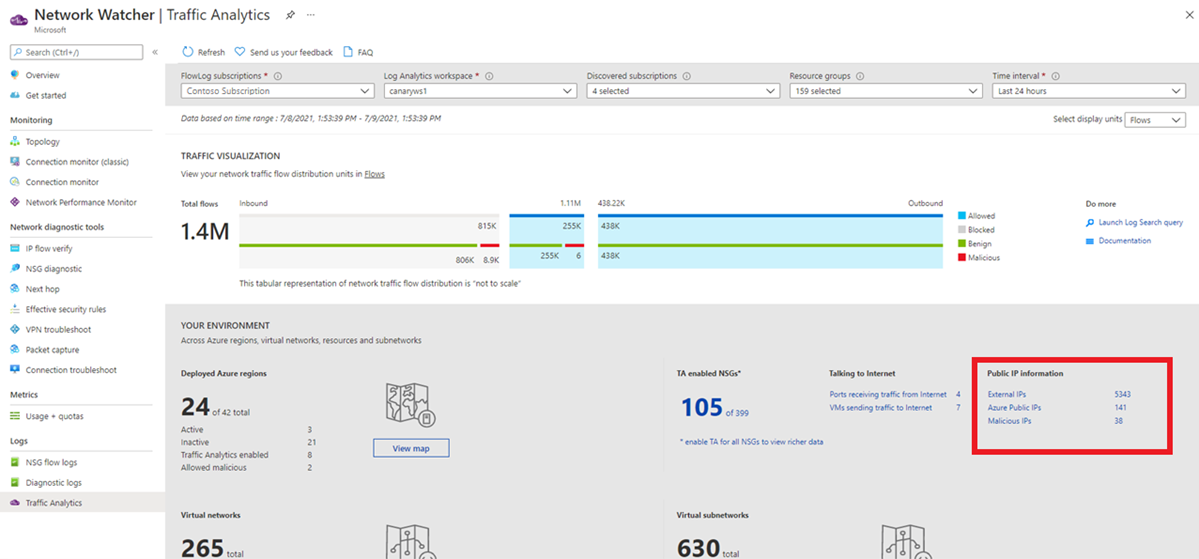

Wyświetlanie informacji o publicznych adresach IP współdziałających z wdrożeniem

Szukać

- Które publiczne adresy IP komunikują się z moją siecią? Jakie są dane WHOIS i lokalizacja geograficzna wszystkich publicznych adresów IP?

- Które złośliwe adresy IP wysyłają ruch do wdrożeń? Jaki jest typ zagrożenia i opis zagrożenia dla złośliwych adresów IP?

Sekcja Informacje o publicznym adresie IP zawiera podsumowanie wszystkich typów publicznych adresów IP znajdujących się w ruchu sieciowym. Wybierz interesujący cię typ publicznego adresu IP, aby wyświetlić szczegóły. Na pulpicie nawigacyjnym analizy ruchu wybierz dowolny adres IP, aby wyświetlić jego informacje. Aby uzyskać więcej informacji na temat przedstawionych pól danych, zobacz Schemat szczegółów publicznego adresu IP.

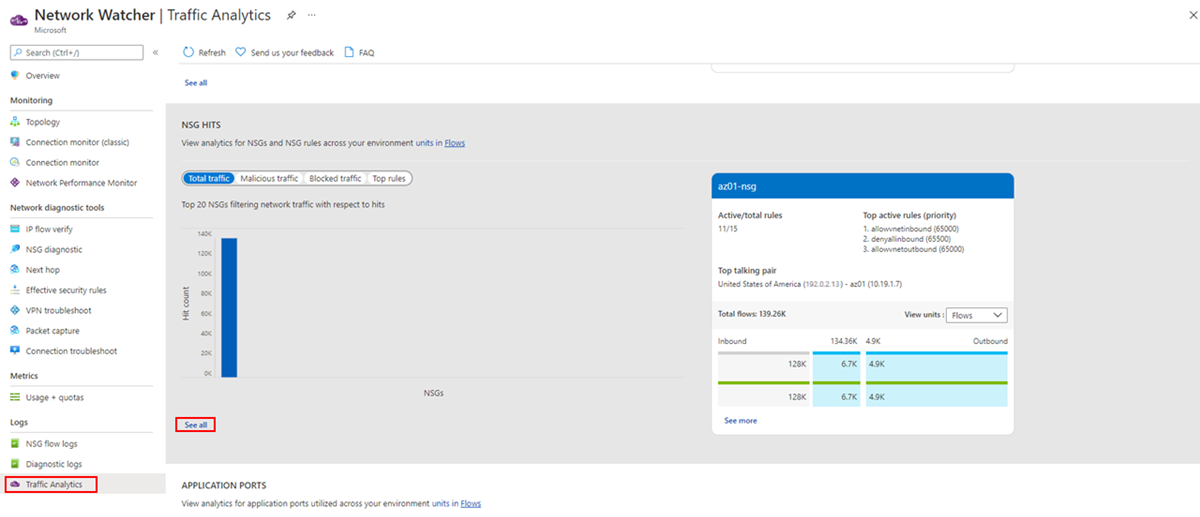

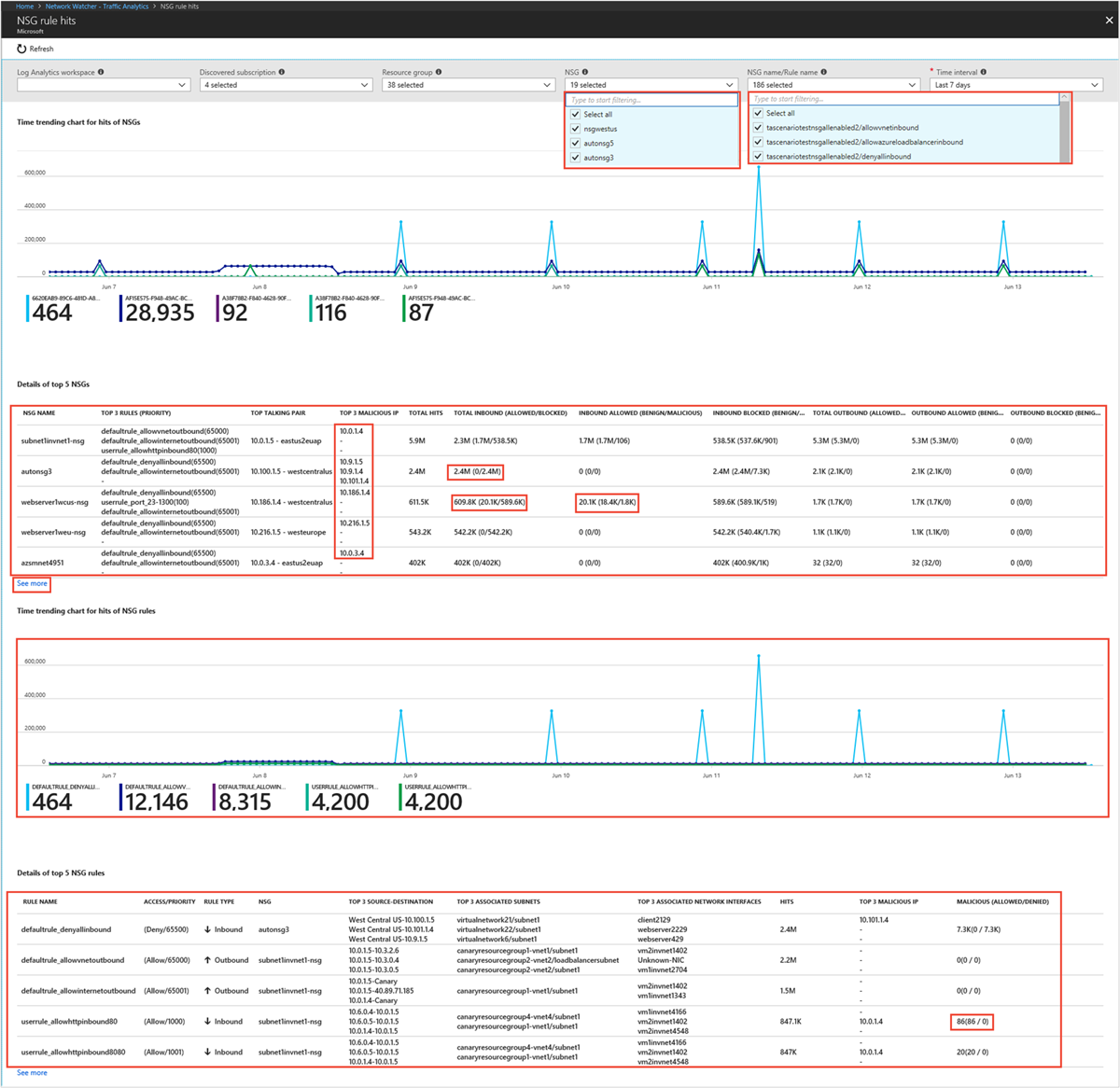

Wizualizowanie trendów w sieciowej grupie zabezpieczeń/trafieniach reguł sieciowej grupy zabezpieczeń

Szukać

Które reguły sieciowej grupy zabezpieczeń/sieciowej grupy zabezpieczeń mają największe trafienia na wykresie porównawczym z rozkładem przepływów?

Jakie są najważniejsze pary konwersacji źródłowej i docelowej dla reguł sieciowej grupy zabezpieczeń/sieciowej grupy zabezpieczeń?

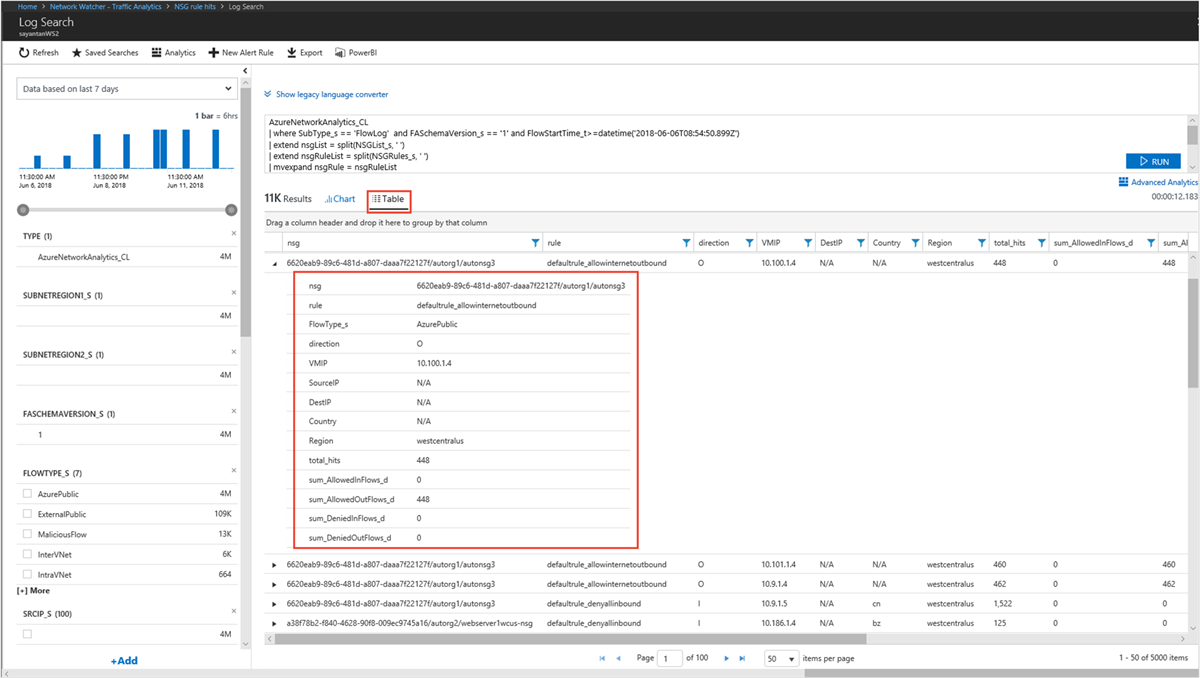

Na poniższych obrazach przedstawiono trendy czasu dla trafień reguł sieciowej grupy zabezpieczeń i szczegółów przepływu docelowego źródła dla sieciowej grupy zabezpieczeń:

Szybkie wykrywanie, które sieciowe grupy zabezpieczeń i reguły sieciowej grupy zabezpieczeń przechodzą przez złośliwe przepływy i które są głównymi złośliwymi adresami IP uzyskującymi dostęp do środowiska chmury

Określenie, które reguły sieciowej grupy zabezpieczeń/sieciowej grupy zabezpieczeń zezwalają/blokują znaczący ruch sieciowy

Wybieranie najlepszych filtrów w celu szczegółowej inspekcji reguł sieciowej grupy zabezpieczeń lub sieciowej grupy zabezpieczeń