Tworzenie i konfigurowanie klastrów pakietu Enterprise Security w usłudze Azure HDInsight

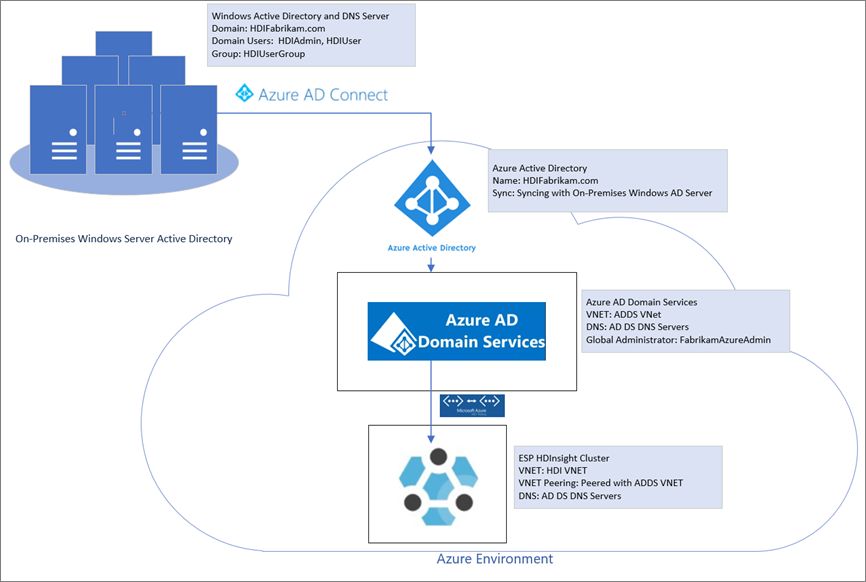

Pakiet Enterprise Security Package (ESP) dla usługi Azure HDInsight zapewnia dostęp do uwierzytelniania opartego na identyfikatorach firmy Microsoft, obsługi wielu użytkowników i kontroli dostępu opartej na rolach dla klastrów Apache Hadoop na platformie Azure. Klastry USŁUGI HDInsight ESP umożliwiają organizacjom, które są zgodne z rygorystycznymi zasadami zabezpieczeń firmy w celu bezpiecznego przetwarzania poufnych danych.

W tym przewodniku pokazano, jak utworzyć klaster usługi Azure HDInsight z obsługą esp. Pokazano również, jak utworzyć maszynę wirtualną IaaS z systemem Windows, na której włączono usługę Microsoft Entra ID i system nazw domen (DNS). Skorzystaj z tego przewodnika, aby skonfigurować niezbędne zasoby, aby umożliwić użytkownikom lokalnym logowanie się do klastra usługi HDInsight z obsługą esp.

Utworzony serwer będzie działać jako zamiennik rzeczywistego środowiska lokalnego. Użyjesz go do kroków konfiguracji i konfiguracji. Później powtórzysz kroki we własnym środowisku.

Ten przewodnik pomoże również utworzyć środowisko tożsamości hybrydowej przy użyciu synchronizacji skrótów haseł z identyfikatorem Entra firmy Microsoft. W przewodniku dopełnia się temat Use ESP in HDInsight (Korzystanie z usługi ESP w usłudze HDInsight).

Przed rozpoczęciem korzystania z tego procesu we własnym środowisku:

- Skonfiguruj microsoft Entra ID i DNS.

- Włącz identyfikator entra firmy Microsoft.

- Zsynchronizuj lokalne konta użytkowników z identyfikatorem Entra firmy Microsoft.

Tworzenie środowiska lokalnego

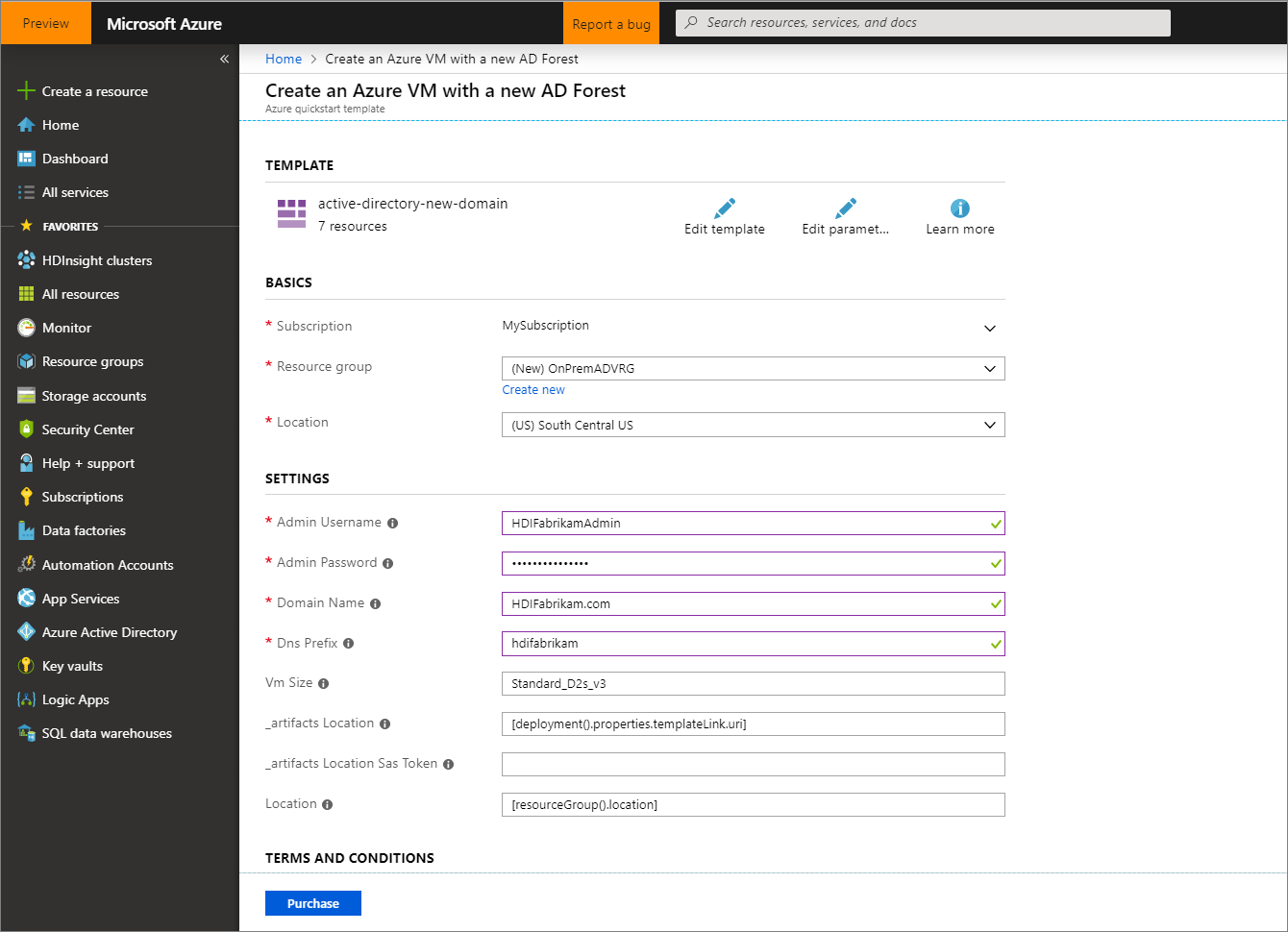

W tej sekcji użyjesz szablonu wdrażania szybkiego startu platformy Azure, aby utworzyć nowe maszyny wirtualne, skonfigurować usługę DNS i dodać nowy las identyfikatora Entra firmy Microsoft.

Przejdź do szablonu wdrażania Szybkiego startu, aby utworzyć maszynę wirtualną platformy Azure z nowym lasem identyfikatora Entra firmy Microsoft.

Wybierz pozycję Wdróż na platformie Azure.

Zaloguj się do subskrypcji platformy Azure.

Na stronie Tworzenie maszyny wirtualnej platformy Azure z nowym lasem usługi AD podaj następujące informacje:

Właściwości Wartość Subskrypcja Wybierz subskrypcję, w której chcesz wdrożyć zasoby. Grupa zasobów Wybierz pozycję Utwórz nową, a następnie wprowadź nazwę OnPremADVRGLokalizacja Wybierz lokalizację. Nazwa użytkownika administratora HDIFabrikamAdminHasło administratora Wprowadź hasło. Nazwa domeny HDIFabrikam.comPrefiks DNS hdifabrikamPozostaw pozostałe wartości domyślne.

Przejrzyj warunki i postanowienia, a następnie wybierz pozycję Zgadzam się na powyższe warunki i postanowienia.

Wybierz pozycję Kup i monitoruj wdrożenie i poczekaj na jego zakończenie. Ukończenie wdrożenia trwa około 30 minut.

Konfigurowanie użytkowników i grup na potrzeby dostępu do klastra

W tej sekcji utworzysz użytkowników, którzy będą mieli dostęp do klastra usługi HDInsight na końcu tego przewodnika.

Nawiąż połączenie z kontrolerem domeny przy użyciu pulpitu zdalnego.

- W witrynie Azure Portal przejdź do pozycji Grupy>zasobów OnPremADVRG>adVM>Connect.

- Z listy rozwijanej Adres IP wybierz publiczny adres IP.

- Wybierz pozycję Pobierz plik RDP, a następnie otwórz plik.

- Użyj

HDIFabrikam\HDIFabrikamAdminjako nazwy użytkownika. - Wprowadź hasło wybrane dla konta administratora.

- Wybierz przycisk OK.

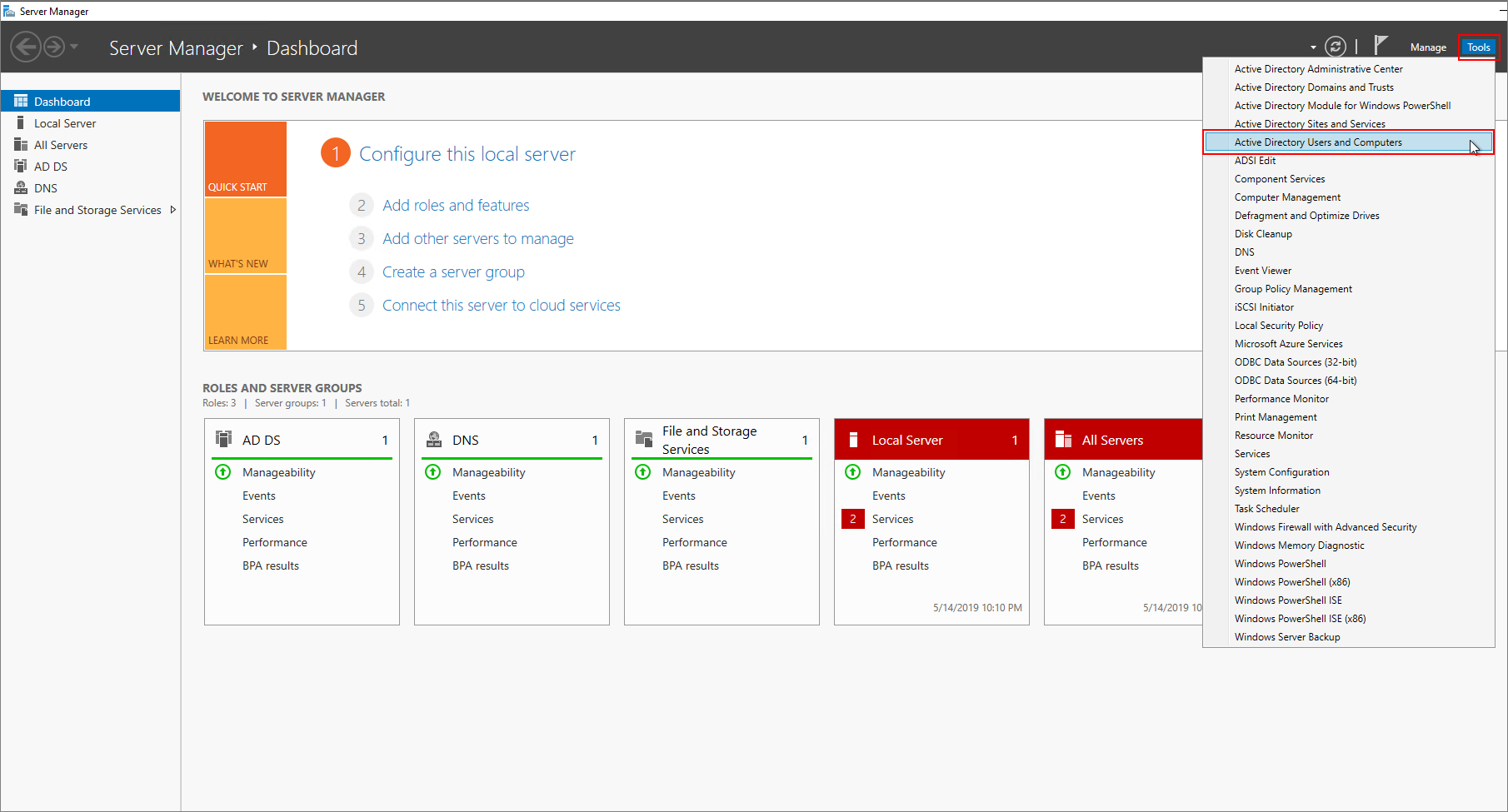

Na pulpicie nawigacyjnym Menedżer serwera kontrolera domeny przejdź do pozycji Narzędzia>Użytkownicy i komputery firmy Microsoft Entra ID.

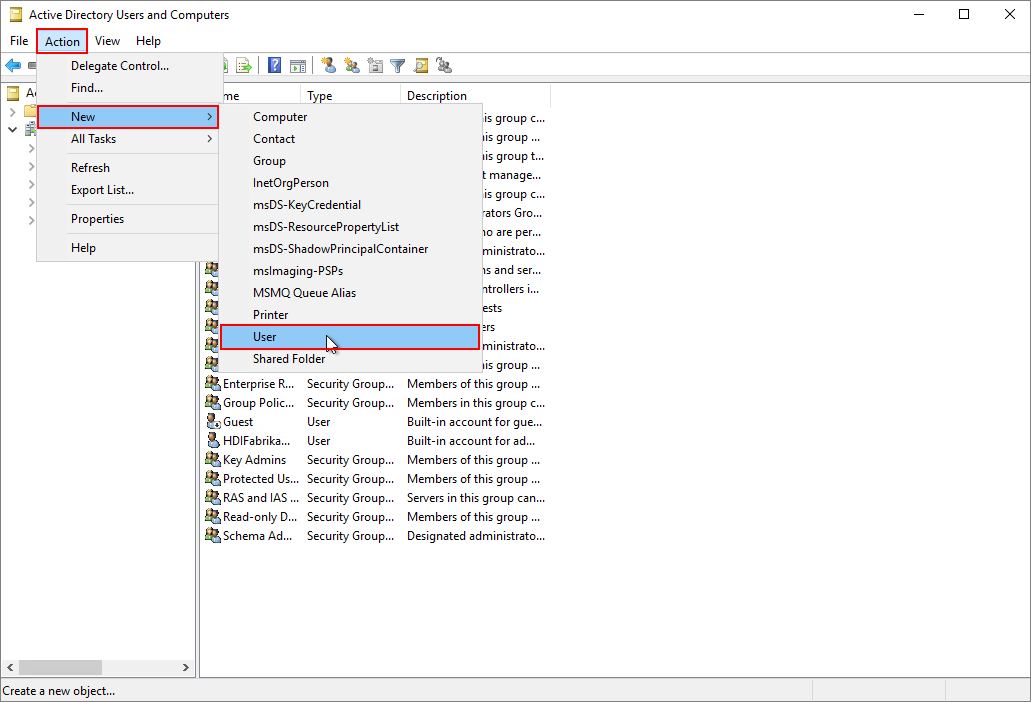

Utwórz dwóch nowych użytkowników: HDIAdmin i HDIUser. Ci dwaj użytkownicy będą logować się do klastrów usługi HDInsight.

Na stronie Użytkownicy i komputery identyfikatora entra firmy Microsoft kliknij prawym przyciskiem myszy

HDIFabrikam.compozycję , a następnie przejdź do pozycji Nowy>użytkownik.

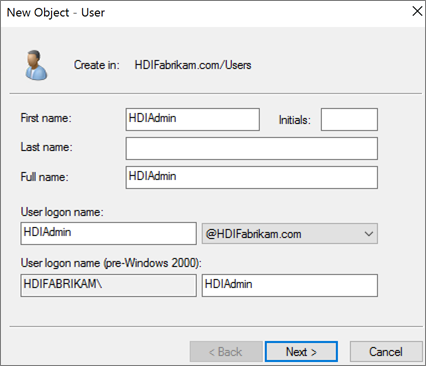

Na stronie Nowy obiekt — użytkownik wprowadź w

HDIUserpolu Imię i Nazwa logowania użytkownika. Pozostałe pola zostaną automatycznie wypełniane. Następnie kliknij przycisk Dalej.

W wyświetlonym oknie podręcznym wprowadź hasło dla nowego konta. Wybierz pozycję Hasło nigdy nie wygasa, a następnie kliknij przycisk OK w wyskakującym komunikacie.

Wybierz pozycję Dalej, a następnie pozycję Zakończ , aby utworzyć nowe konto.

Powtórz powyższe kroki, aby utworzyć użytkownika

HDIAdmin.

Utwórz grupę zabezpieczeń.

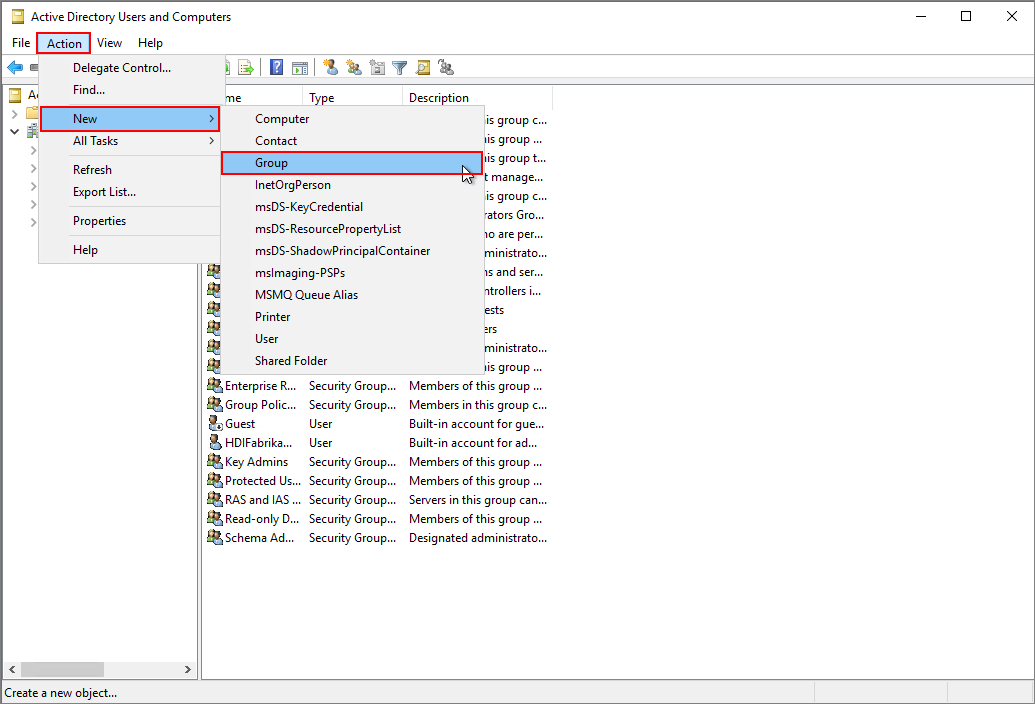

W witrynie Microsoft Entra ID Użytkownicy i komputery kliknij prawym przyciskiem myszy

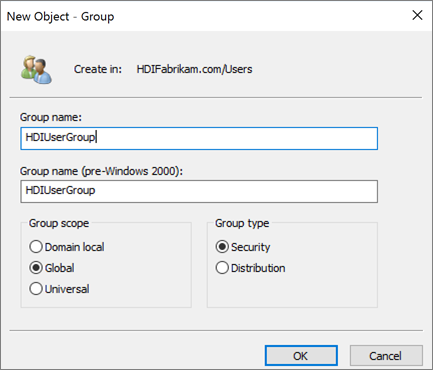

HDIFabrikam.compozycję , a następnie przejdź do nowej>grupy.Wprowadź

HDIUserGroupw polu tekstowym Nazwa grupy .Wybierz przycisk OK.

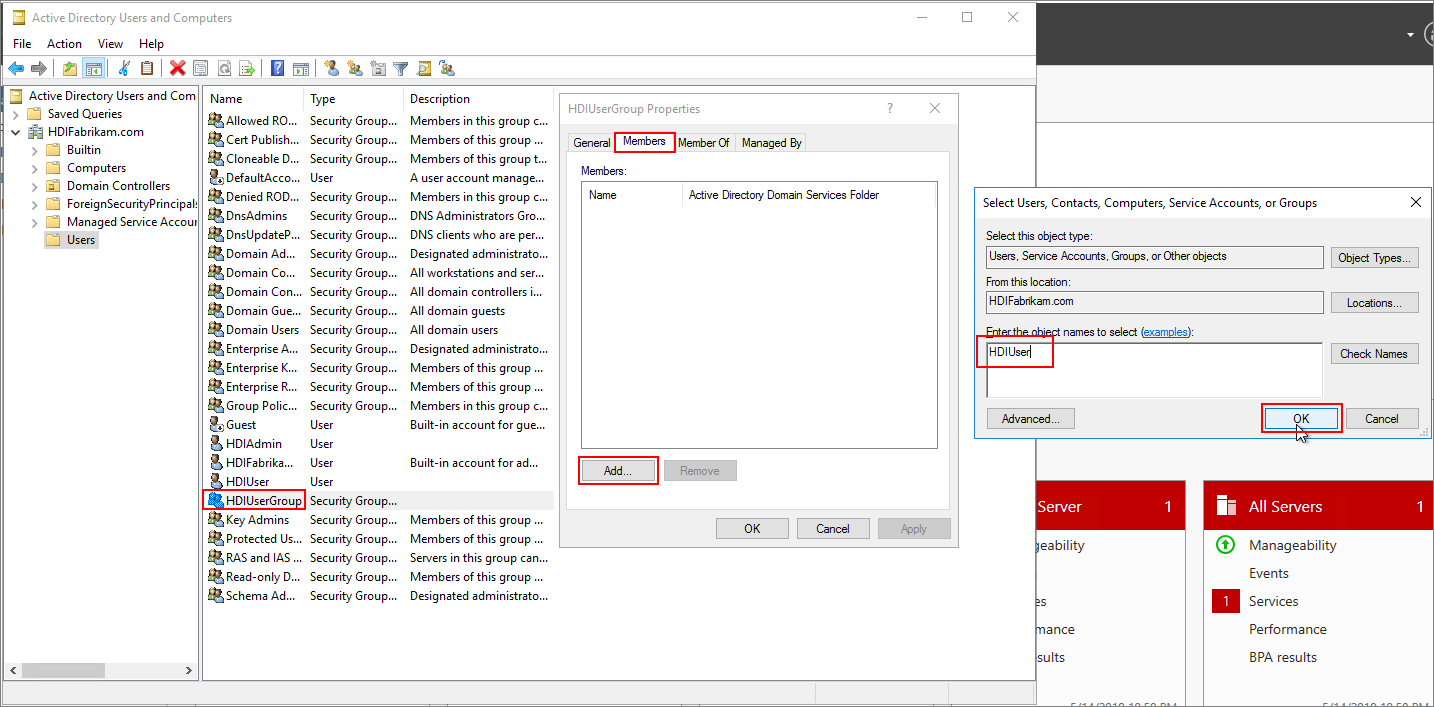

Dodaj członków do grupy HDIUserGroup.

Kliknij prawym przyciskiem myszy pozycję HDIUser i wybierz polecenie Dodaj do grupy....

W polu tekstowym Wprowadź nazwy obiektów do zaznacznia wprowadź .

HDIUserGroupNastępnie wybierz przycisk OK, a następnie ponownie kliknij przycisk OK w wyskakującym okienku.Powtórz poprzednie kroki dla konta HDIAdmin .

Utworzono środowisko microsoft Entra ID. Dodano dwóch użytkowników i grupę użytkowników, którzy mogą uzyskiwać dostęp do klastra usługi HDInsight.

Użytkownicy zostaną zsynchronizowani z identyfikatorem Entra firmy Microsoft.

Tworzenie katalogu Microsoft Entra

Zaloguj się w witrynie Azure Portal.

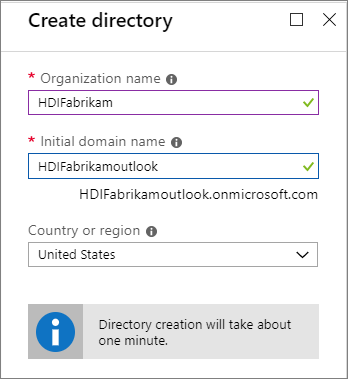

Wybierz pozycję Utwórz zasób i wpisz

directory. Wybierz pozycję Microsoft Entra ID Create (Utwórz identyfikator>entra firmy Microsoft).W obszarze Nazwa organizacji wprowadź .

HDIFabrikamW obszarze Początkowa nazwa domeny wprowadź .

HDIFabrikamoutlookWybierz pozycję Utwórz.

Tworzenie domeny niestandardowej

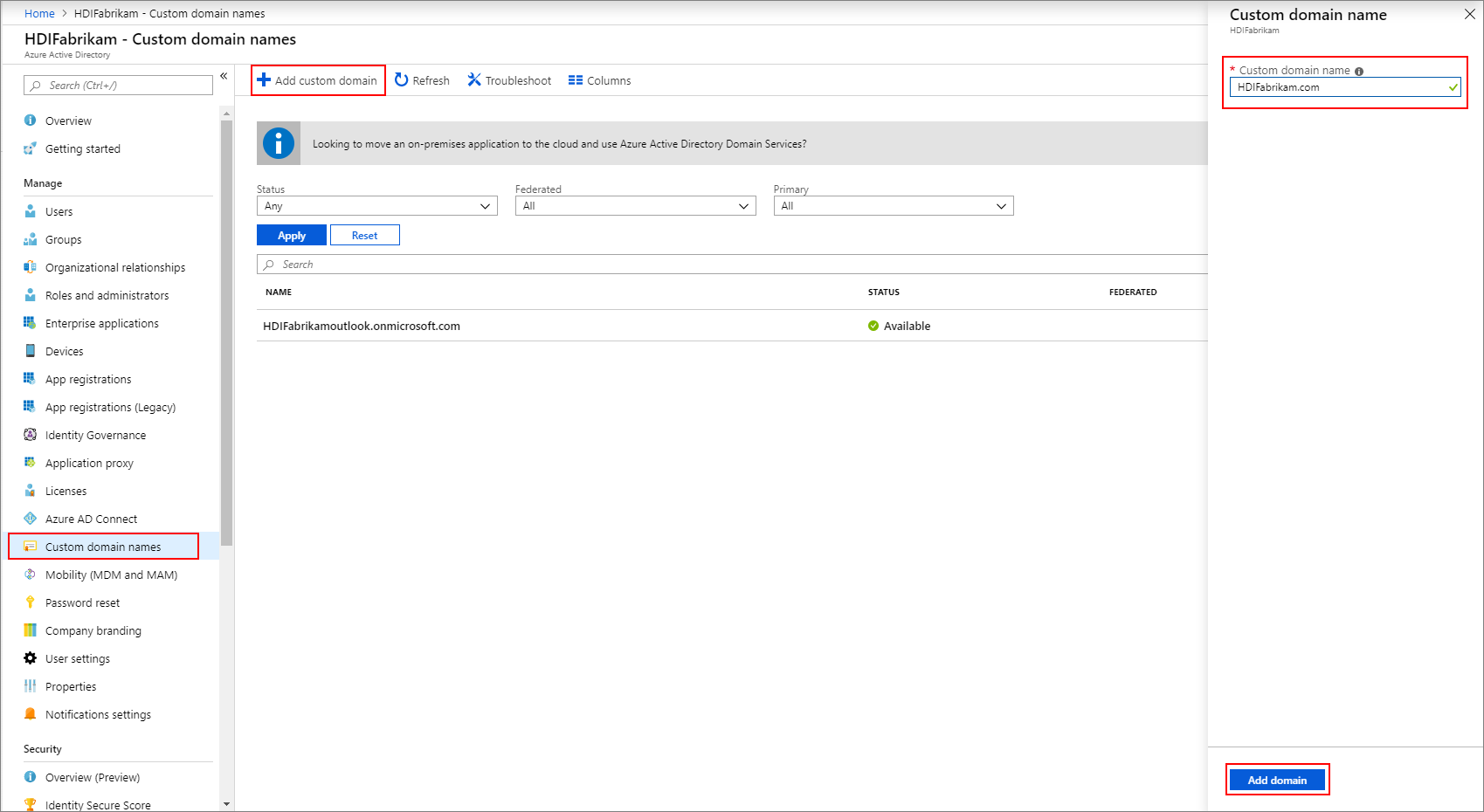

Z nowego identyfikatora entra firmy Microsoft w obszarze Zarządzanie wybierz pozycję Niestandardowe nazwy domen.

Wybierz pozycję + Dodaj domenę niestandardową.

W obszarze Nazwa domeny niestandardowej wprowadź ciąg

HDIFabrikam.com, a następnie wybierz pozycję Dodaj domenę.Następnie ukończ dodawanie informacji DNS do rejestratora domen.

Tworzenie grupy

- Z nowego identyfikatora entra firmy Microsoft w obszarze Zarządzanie wybierz pozycję Grupy.

- Wybierz pozycję + Nowa grupa.

- W polu tekstowym nazwa grupy wprowadź .

AAD DC Administrators - Wybierz pozycję Utwórz.

Konfigurowanie dzierżawy usługi Microsoft Entra

Teraz skonfigurujesz dzierżawę firmy Microsoft Entra, aby umożliwić synchronizowanie użytkowników i grup z lokalnego wystąpienia identyfikatora Entra firmy Microsoft do chmury.

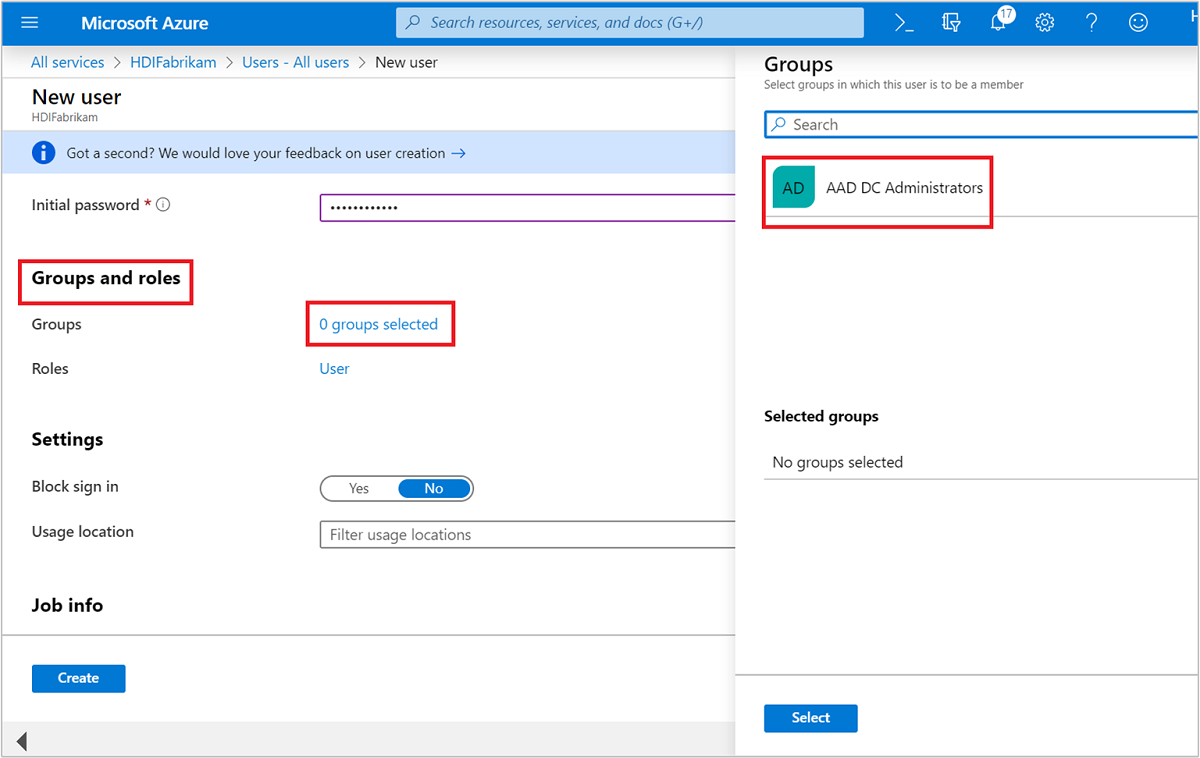

Utwórz administratora dzierżawy identyfikatora entra firmy Microsoft.

Zaloguj się do witryny Azure Portal i wybierz dzierżawę firmy Microsoft Entra, HDIFabrikam.

Przejdź do obszaru Zarządzanie użytkownikami>>Nowy użytkownik.

Wprowadź następujące szczegóły dla nowego użytkownika:

Tożsamość

Właściwości opis User name Wprowadź fabrikamazureadminw polu tekstowym. Z listy rozwijanej nazwa domeny wybierz pozycjęhdifabrikam.comNazwisko Wprowadź fabrikamazureadmin.Hasło

- Wybierz pozycję Pozwól mi utworzyć hasło.

- Wprowadź wybrane bezpieczne hasło.

Grupy i role

Wybierz 0 wybranych grup.

Wybierz pozycję

AAD DCAdministratorzy, a następnie Wybierz.

Wybierz pozycję User.

Wybierz pozycję Administrator, a następnie Wybierz.

Wybierz pozycję Utwórz.

Następnie nowy użytkownik zaloguj się do witryny Azure Portal, w której zostanie wyświetlony monit o zmianę hasła. Należy to zrobić przed skonfigurowaniem programu Microsoft Entra Connect.

Synchronizowanie użytkowników lokalnych z identyfikatorem Entra firmy Microsoft

Konfigurowanie programu Microsoft Entra Connect

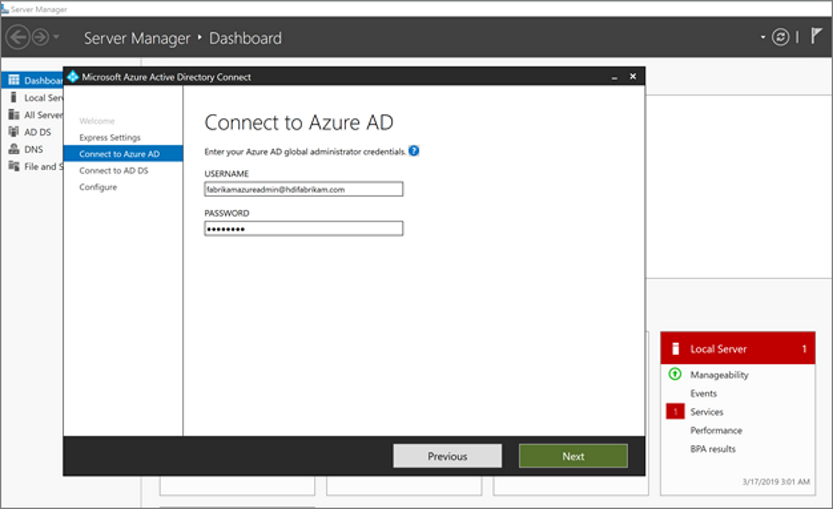

Z poziomu kontrolera domeny pobierz program Microsoft Entra Connect.

Otwórz pobrany plik wykonywalny i zaakceptuj postanowienia licencyjne. Wybierz Kontynuuj.

Wybierz pozycję Użyj ustawień ekspresowych.

Na stronie Łączenie z identyfikatorem entra firmy Microsoft wprowadź nazwę użytkownika i hasło administratora nazwy domeny dla identyfikatora entra firmy Microsoft. Użyj nazwy użytkownika

fabrikamazureadmin@hdifabrikam.comutworzonej podczas konfigurowania dzierżawy. Następnie kliknij przycisk Dalej.

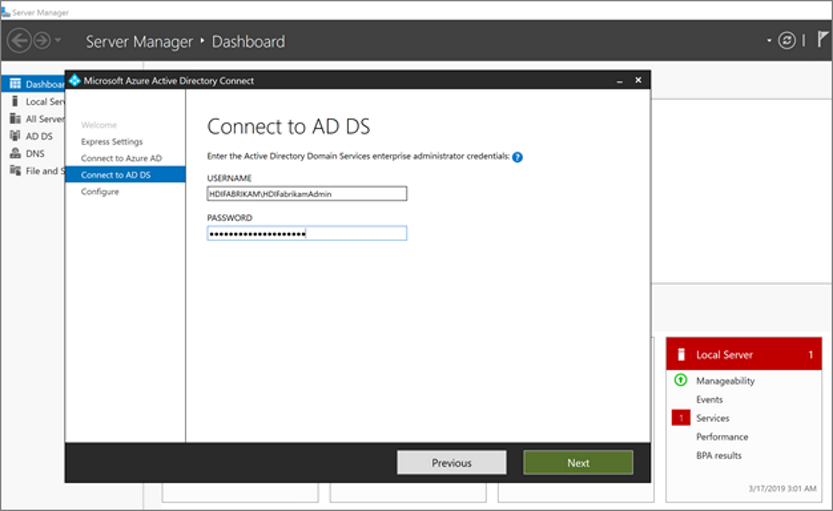

Na stronie Łączenie z usługami Microsoft Entra ID Domain Services wprowadź nazwę użytkownika i hasło dla konta administratora przedsiębiorstwa. Użyj nazwy użytkownika

HDIFabrikam\HDIFabrikamAdmini utworzonego wcześniej hasła. Następnie kliknij przycisk Dalej.

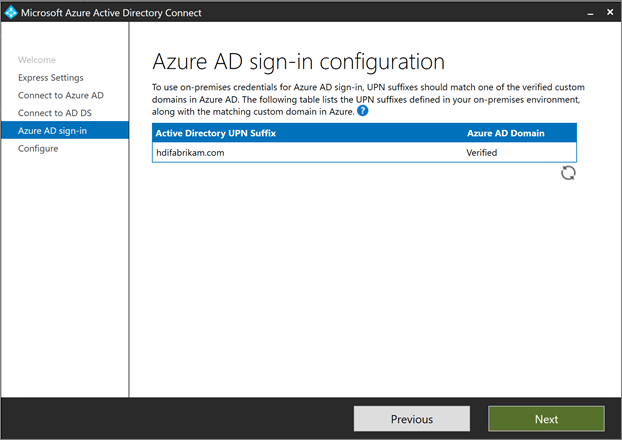

Na stronie konfiguracja logowania firmy Microsoft wybierz pozycję Dalej.

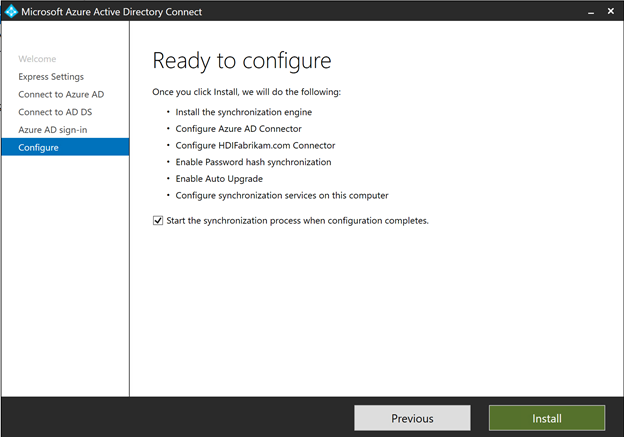

Na stronie Gotowe do skonfigurowania wybierz pozycję Zainstaluj.

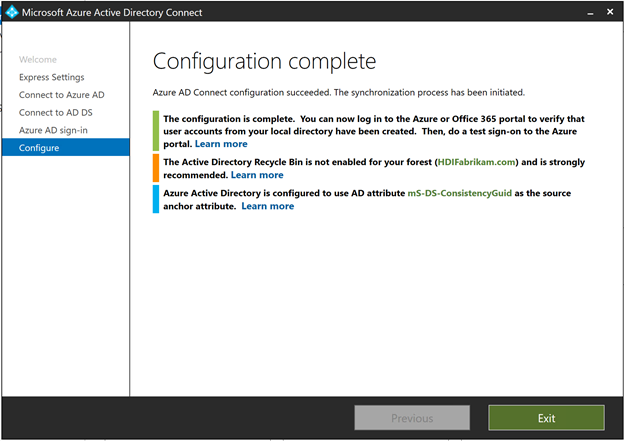

Na stronie Konfiguracja ukończona wybierz pozycję Zakończ.

Po zakończeniu synchronizacji upewnij się, że użytkownicy utworzoni w katalogu IaaS są synchronizowani z identyfikatorem Entra firmy Microsoft.

- Zaloguj się w witrynie Azure Portal.

- Wybierz pozycję Microsoft Entra ID>HDIFabrikam Users (Użytkownicy usługi HDIFabrikam>firmy Microsoft).

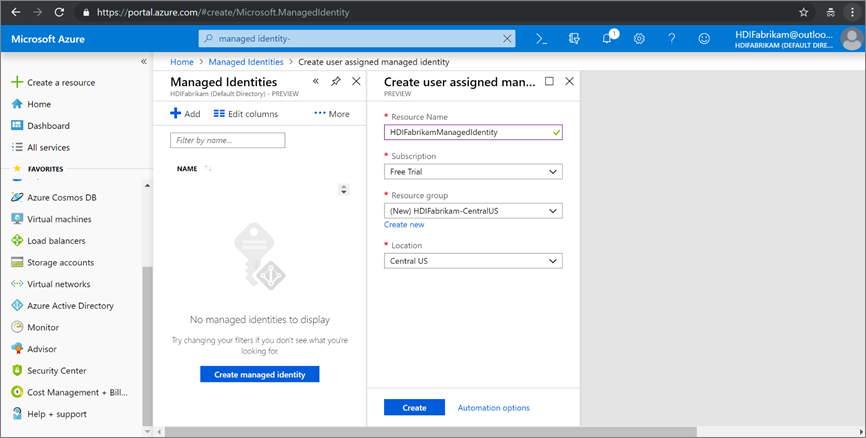

Tworzenie tożsamości zarządzanej przypisanej przez użytkownika

Utwórz tożsamość zarządzaną przypisaną przez użytkownika, której można użyć do skonfigurowania usług Microsoft Entra Domain Services. Aby uzyskać więcej informacji, zobacz Tworzenie, wyświetlanie listy, usuwanie lub przypisywanie roli do tożsamości zarządzanej przypisanej przez użytkownika przy użyciu witryny Azure Portal.

- Zaloguj się w witrynie Azure Portal.

- Wybierz pozycję Utwórz zasób i wpisz

managed identity. Wybierz pozycję Tożsamość zarządzana>przypisana przez użytkownika Utwórz. - W polu Nazwa zasobu wprowadź wartość

HDIFabrikamManagedIdentity. - Wybierz subskrypcję.

- W obszarze Grupa zasobów wybierz pozycję Utwórz nową i wprowadź .

HDIFabrikam-CentralUS - W obszarze Lokalizacja wybierz pozycję Środkowe stany USA.

- Wybierz pozycję Utwórz.

Włącz usługi Microsoft Entra Domain Services.

Wykonaj następujące kroki, aby włączyć usługi Microsoft Entra Domain Services. Aby uzyskać więcej informacji, zobacz Włączanie usług Microsoft Entra Domain Services przy użyciu witryny Azure Portal.

Utwórz sieć wirtualną do hostowania usług Microsoft Entra Domain Services. Uruchom następujący kod programu PowerShell.

# Sign in to your Azure subscription $sub = Get-AzSubscription -ErrorAction SilentlyContinue if(-not($sub)) { Connect-AzAccount } # If you have multiple subscriptions, set the one to use # Select-AzSubscription -SubscriptionId "<SUBSCRIPTIONID>" $virtualNetwork = New-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS' -Location 'Central US' -Name 'HDIFabrikam-AADDSVNET' -AddressPrefix 10.1.0.0/16 $subnetConfig = Add-AzVirtualNetworkSubnetConfig -Name 'AADDS-subnet' -AddressPrefix 10.1.0.0/24 -VirtualNetwork $virtualNetwork $virtualNetwork | Set-AzVirtualNetworkZaloguj się w witrynie Azure Portal.

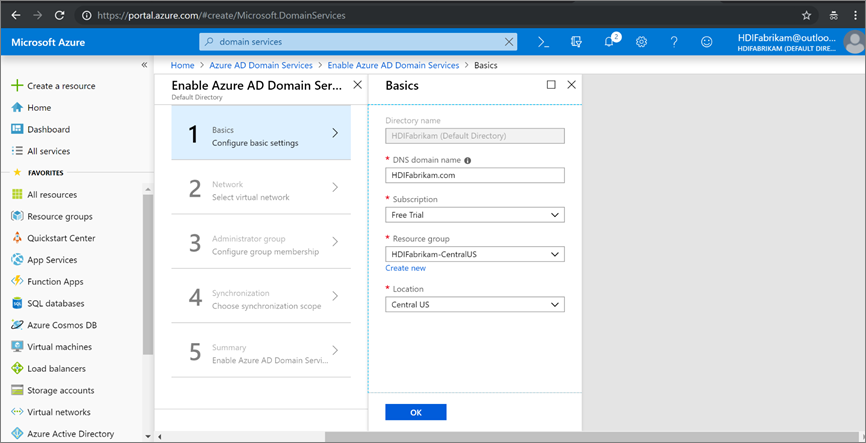

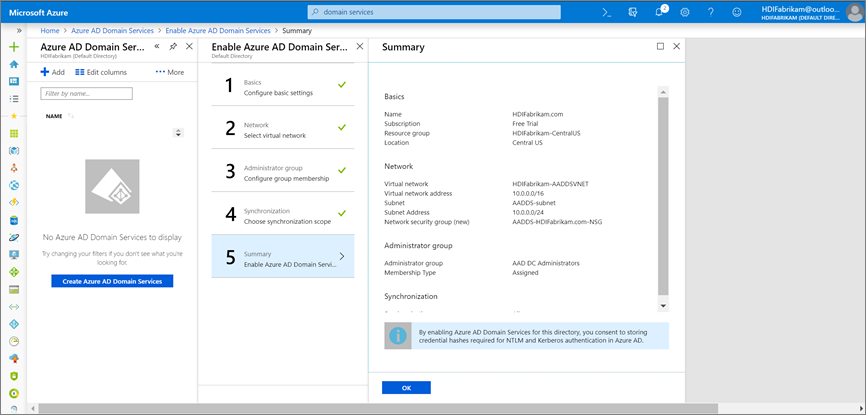

Wybierz pozycję Utwórz zasób, wprowadź ciąg

Domain services, a następnie wybierz pozycję Microsoft Entra Domain Services>Utwórz.Na stronie Podstawy:

W obszarze Nazwa katalogu wybierz utworzony katalog Microsoft Entra: HDIFabrikam.

W polu Nazwa domeny DNS wprowadź HDIFabrikam.com.

Wybierz subskrypcję.

Określ grupę zasobów HDIFabrikam-CentralUS. W polu Lokalizacja wybierz pozycję Środkowe stany USA.

Na stronie Sieć wybierz sieć (HDIFabrikam-VNET) i podsieć (AADDS-subnet), która została utworzona przy użyciu skryptu programu PowerShell. Możesz też wybrać pozycję Utwórz nową , aby utworzyć teraz sieć wirtualną.

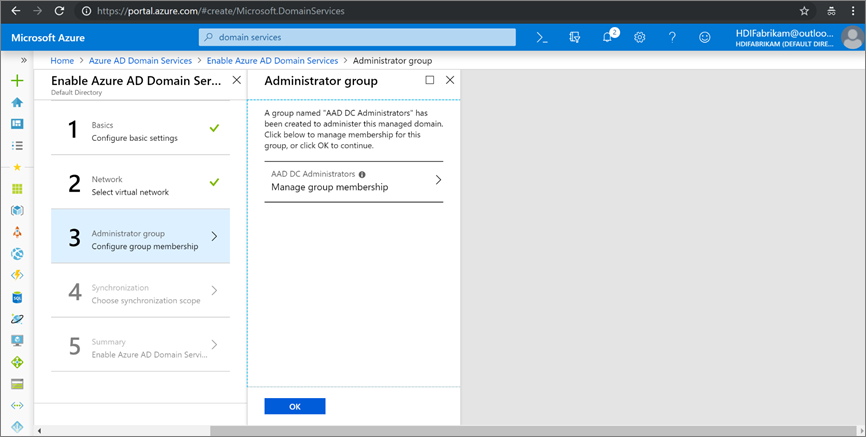

Na stronie Grupa administratorów powinno zostać wyświetlone powiadomienie, że grupa o nazwie

AAD DCAdministratorzy została już utworzona do administrowania tą grupą. Możesz zmodyfikować członkostwo tej grupy, jeśli chcesz, ale w tym przypadku nie musisz jej zmieniać. Wybierz przycisk OK.

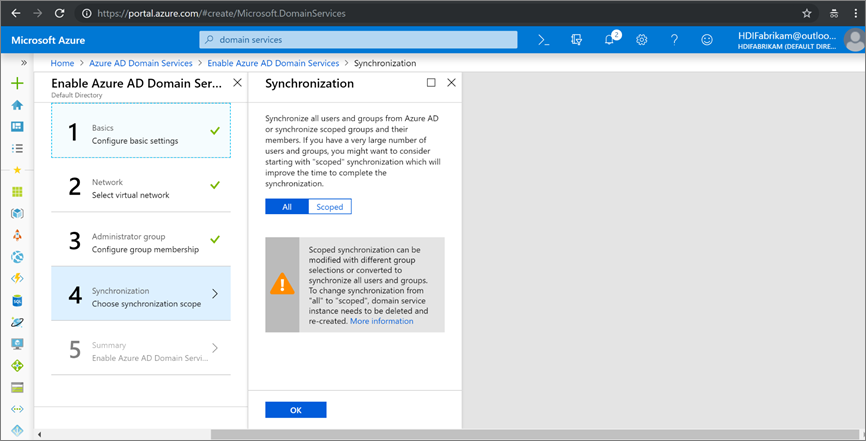

Na stronie Synchronizacja włącz pełną synchronizację, wybierając pozycję Wszystkie>OK.

Na stronie Podsumowanie sprawdź szczegóły usług Microsoft Entra Domain Services i wybierz przycisk OK.

Po włączeniu usług Microsoft Entra Domain Services lokalny serwer DNS działa na maszynach wirtualnych firmy Microsoft Entra.

Konfigurowanie sieci wirtualnej usług Microsoft Entra Domain Services

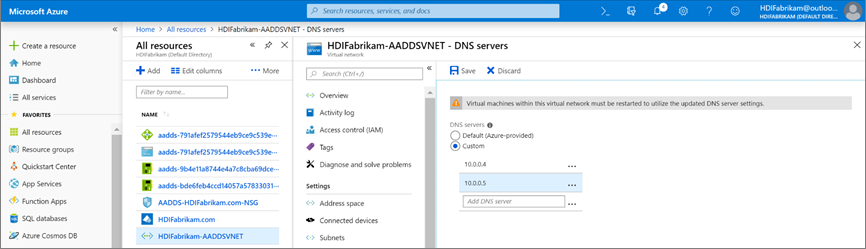

Wykonaj poniższe kroki, aby skonfigurować sieć wirtualną usług Microsoft Entra Domain Services (HDIFabrikam-AADDSVNET) do używania niestandardowych serwerów DNS.

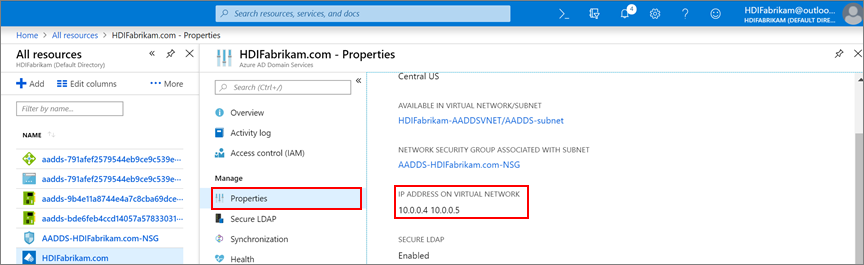

Znajdź adresy IP niestandardowych serwerów DNS.

-

HDIFabrikam.comWybierz zasób Microsoft Entra Domain Services. - W obszarze Zarządzanie wybierz pozycję Właściwości.

- Znajdź adresy IP w obszarze Adres IP w sieci wirtualnej.

-

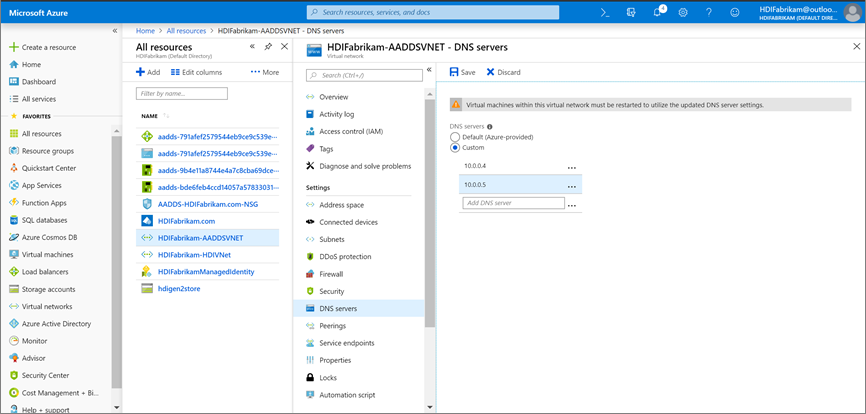

Skonfiguruj sieć HDIFabrikam-AADDSVNET do używania niestandardowych adresów IP 10.0.0.4 i 10.0.0.5.

- W obszarze Ustawienia wybierz pozycję Serwery DNS.

- Wybierz Niestandardowy.

- W polu tekstowym wprowadź pierwszy adres IP (10.0.0.4).

- Wybierz pozycję Zapisz.

- Powtórz kroki, aby dodać inny adres IP (10.0.0.5).

W naszym scenariuszu skonfigurowaliśmy usługi Microsoft Entra Domain Services do używania adresów IP 10.0.0.4 i 10.0.0.5, ustawiając ten sam adres IP w sieci wirtualnej usług Microsoft Entra Domain Services:

Zabezpieczanie ruchu LDAP

Protokół LDAP (Lightweight Directory Access Protocol) służy do odczytu i zapisu do identyfikatora Entra firmy Microsoft. Ruch LDAP może być poufny i bezpieczny przy użyciu technologii Secure Sockets Layer (SSL) lub Transport Layer Security (TLS). Protokół LDAP za pośrednictwem protokołu SSL (LDAPS) można włączyć, instalując prawidłowo sformatowany certyfikat.

Aby uzyskać więcej informacji na temat protokołu Secure LDAP, zobacz Konfigurowanie protokołu LDAPS dla domeny zarządzanej usług Microsoft Entra Domain Services.

W tej sekcji utworzysz certyfikat z podpisem własnym, pobierzesz certyfikat i skonfigurujesz protokół LDAPS dla domeny zarządzanej usług HDIFabrikam Microsoft Entra Domain Services.

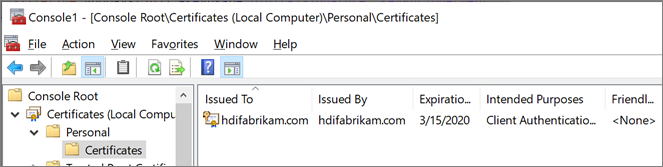

Poniższy skrypt tworzy certyfikat dla usługi HDIFabrikam. Certyfikat jest zapisywany w ścieżce LocalMachine .

$lifetime = Get-Date

New-SelfSignedCertificate -Subject hdifabrikam.com `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.hdifabrikam.com, hdifabrikam.com

Uwaga

Każde narzędzie lub aplikacja tworząca prawidłowe żądanie certyfikatu TLS/SSL (Public Key Cryptography Standards) (PKCS) #10 może służyć do utworzenia żądania certyfikatu TLS/SSL.

Sprawdź, czy certyfikat jest zainstalowany w magazynie osobistym komputera:

Uruchom konsolę Microsoft Management Console (MMC).

Dodaj przystawkę Certyfikaty , która zarządza certyfikatami na komputerze lokalnym.

Rozwiń węzeł Certyfikaty (komputer lokalny)>Certyfikaty osobiste.> Nowy certyfikat powinien istnieć w magazynie osobistym . Ten certyfikat jest wystawiony dla w pełni kwalifikowanej nazwy hosta.

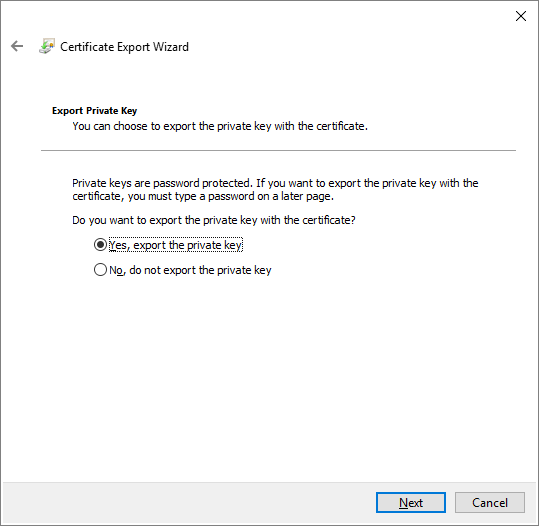

W okienku po prawej stronie kliknij prawym przyciskiem myszy utworzony certyfikat. Wskaż pozycję Wszystkie zadania, a następnie wybierz pozycję Eksportuj.

Na stronie Eksportuj klucz prywatny wybierz pozycję Tak, wyeksportuj klucz prywatny. Komputer, na którym zostanie zaimportowany klucz, wymaga klucza prywatnego do odczytania zaszyfrowanych komunikatów.

Na stronie Format pliku eksportu pozostaw ustawienia domyślne, a następnie wybierz przycisk Dalej.

Na stronie Hasło wpisz hasło dla klucza prywatnego. W obszarze Szyfrowanie wybierz pozycję TripleDES-SHA1. Następnie kliknij przycisk Dalej.

Na stronie Plik do eksportu wpisz ścieżkę i nazwę wyeksportowanego pliku certyfikatu, a następnie wybierz przycisk Dalej. Nazwa pliku musi mieć rozszerzenie pfx. Ten plik jest skonfigurowany w witrynie Azure Portal w celu nawiązania bezpiecznego połączenia.

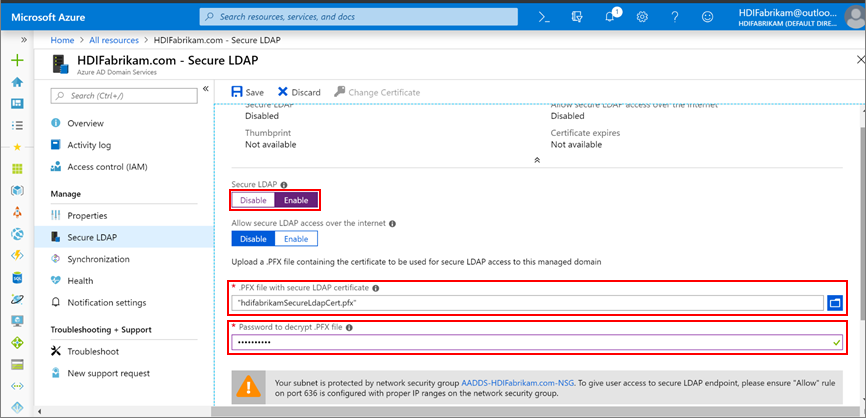

Włącz protokół LDAPS dla domeny zarządzanej usług Microsoft Entra Domain Services.

- W witrynie Azure Portal wybierz domenę

HDIFabrikam.com. - W obszarze Zarządzanie wybierz pozycję Secure LDAP.

- Na stronie Secure LDAP w obszarze Secure LDAP wybierz pozycję Włącz.

- Wyszukaj plik certyfikatu pfx wyeksportowany na komputerze.

- Wprowadź hasło certyfikatu.

- W witrynie Azure Portal wybierz domenę

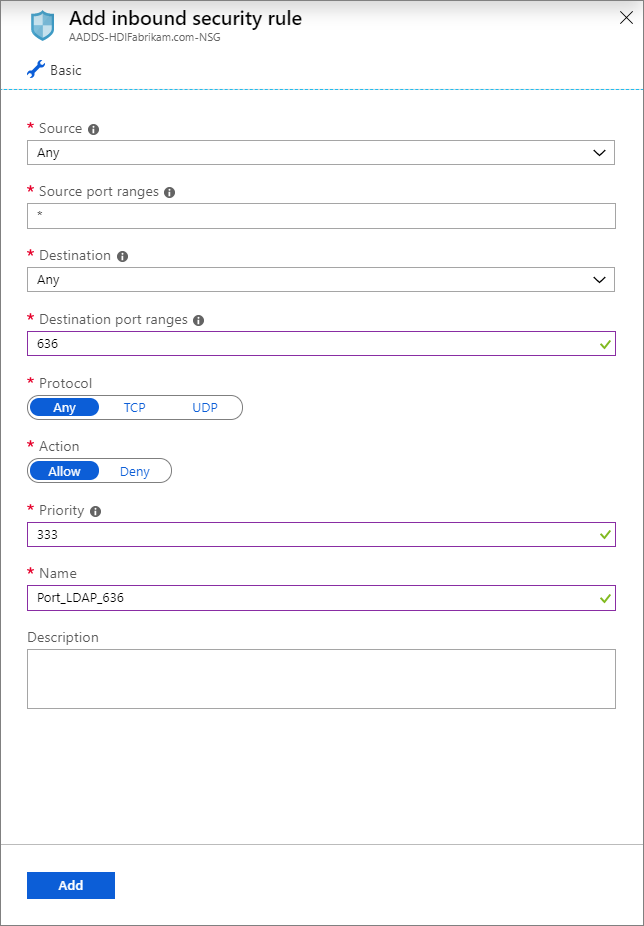

Po włączeniu protokołu LDAPS upewnij się, że jest dostępny, włączając port 636.

W grupie zasobów HDIFabrikam-CentralUS wybierz sieciową grupę zabezpieczeń AADDS-HDIFabrikam.com-sieciową grupę zabezpieczeń.

W obszarze Ustawienia wybierz pozycję Reguły>zabezpieczeń dla ruchu przychodzącego Dodaj.

Na stronie Dodawanie reguły zabezpieczeń dla ruchu przychodzącego wprowadź następujące właściwości i wybierz pozycję Dodaj:

Właściwości Wartość Lokalizacja źródłowa Dowolne Zakresy portów źródłowych * Element docelowy Dowolne Zakres portów docelowych 636 Protokół Dowolne Akcja Zezwalaj Priorytet <Żądana liczba> Nazwisko Port_LDAP_636

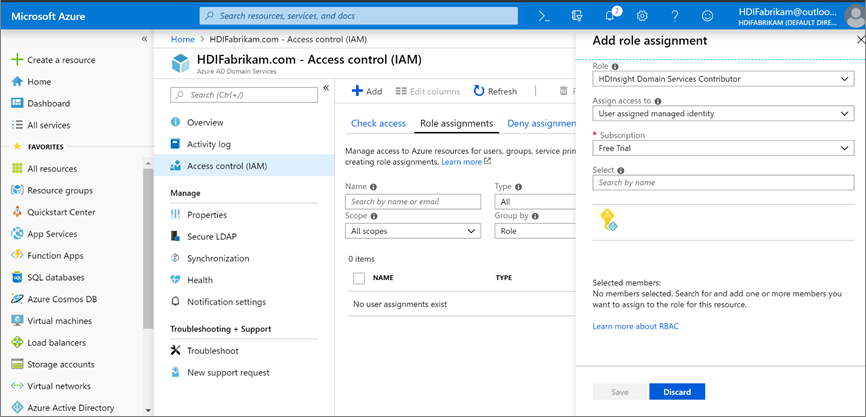

HDIFabrikamManagedIdentity to tożsamość zarządzana przypisana przez użytkownika. Rola Współautor usług domenowych w usłudze HDInsight jest włączona dla tożsamości zarządzanej, która umożliwi tej tożsamości odczytywanie, tworzenie, modyfikowanie i usuwanie operacji usług domenowych.

Tworzenie klastra usługi HDInsight z obsługą esp

Ten krok wymaga następujących wymagań wstępnych:

Utwórz nową grupę zasobów HDIFabrikam-WestUS w lokalizacji Zachodnie stany USA.

Utwórz sieć wirtualną, która będzie hostować klaster usługi HDInsight z obsługą esp.

$virtualNetwork = New-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS' -Location 'West US' -Name 'HDIFabrikam-HDIVNet' -AddressPrefix 10.1.0.0/16 $subnetConfig = Add-AzVirtualNetworkSubnetConfig -Name 'SparkSubnet' -AddressPrefix 10.1.0.0/24 -VirtualNetwork $virtualNetwork $virtualNetwork | Set-AzVirtualNetworkUtwórz relację równorzędną między siecią wirtualną, która hostuje usługi Microsoft Entra Domain Services (

HDIFabrikam-AADDSVNET) i sieć wirtualną, która będzie hostować klaster usługi HDInsight z obsługą protokołu ESP (HDIFabrikam-HDIVNet). Użyj następującego kodu programu PowerShell, aby zastosować komunikację równorzędną z dwiema sieciami wirtualnymi.Add-AzVirtualNetworkPeering -Name 'HDIVNet-AADDSVNet' -RemoteVirtualNetworkId (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS').Id -VirtualNetwork (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS') Add-AzVirtualNetworkPeering -Name 'AADDSVNet-HDIVNet' -RemoteVirtualNetworkId (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS').Id -VirtualNetwork (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS')Utwórz nowe konto usługi Azure Data Lake Storage Gen2 o nazwie Hdigen2store. Skonfiguruj konto przy użyciu tożsamości zarządzanej przez użytkownika HDIFabrikamManagedIdentity. Aby uzyskać więcej informacji, zobacz Korzystanie z usługi Azure Data Lake Storage Gen2 z klastrami usługi Azure HDInsight.

Skonfiguruj niestandardowy system DNS w sieci wirtualnej HDIFabrikam-AADDSVNET .

Przejdź do grupy>zasobów witryny Azure Portal> OnPremADVRG>HDIFabrikam-AADDSVNET>DNS.

Wybierz pozycję Niestandardowe i wprowadź 10.0.0.4 i 10.0.0.5.

Wybierz pozycję Zapisz.

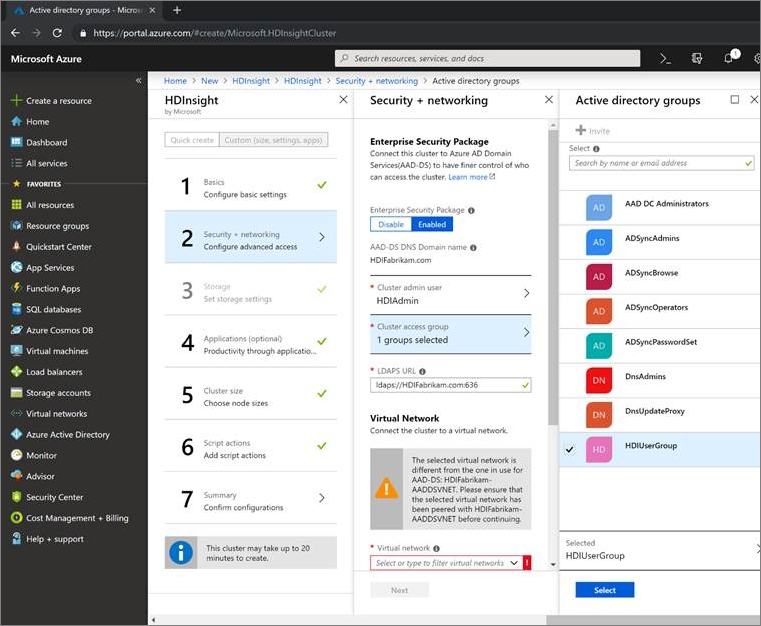

Utwórz nowy klaster SPARK z obsługą espinsight.

Wybierz pozycję Niestandardowe (rozmiar, ustawienia, aplikacje).

Wprowadź szczegóły dotyczące podstaw (sekcja 1). Upewnij się, że typ klastra to Spark 2.3 (HDI 3.6). Upewnij się, że grupa zasobów to HDIFabrikam-CentralUS.

W obszarze Zabezpieczenia i sieć (sekcja 2) podaj następujące informacje:

W obszarze Pakiet Enterprise Security wybierz pozycję Włączone.

Wybierz pozycję Użytkownik administracyjny klastra i wybierz konto HDIAdmin utworzone jako użytkownik administratora lokalnego. Kliknij opcję Wybierz.

Wybierz pozycję Grupa>dostępu klastra HDIUserGroup. Każdy użytkownik dodany do tej grupy w przyszłości będzie mógł uzyskiwać dostęp do klastrów usługi HDInsight.

Wykonaj inne kroki konfiguracji klastra i sprawdź szczegóły podsumowania klastra. Wybierz pozycję Utwórz.

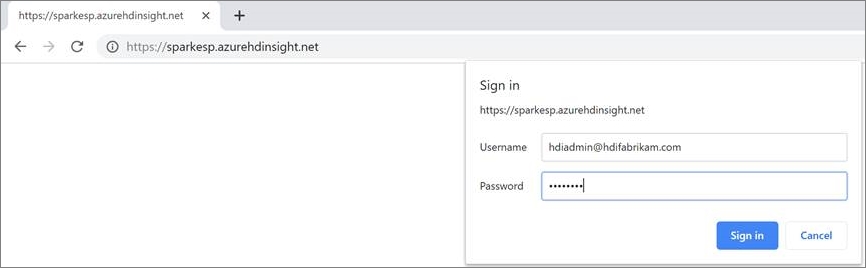

Zaloguj się do interfejsu użytkownika systemu Ambari dla nowo utworzonego klastra pod adresem

https://CLUSTERNAME.azurehdinsight.net. Użyj nazwy użytkownikahdiadmin@hdifabrikam.comadministratora i jego hasła.

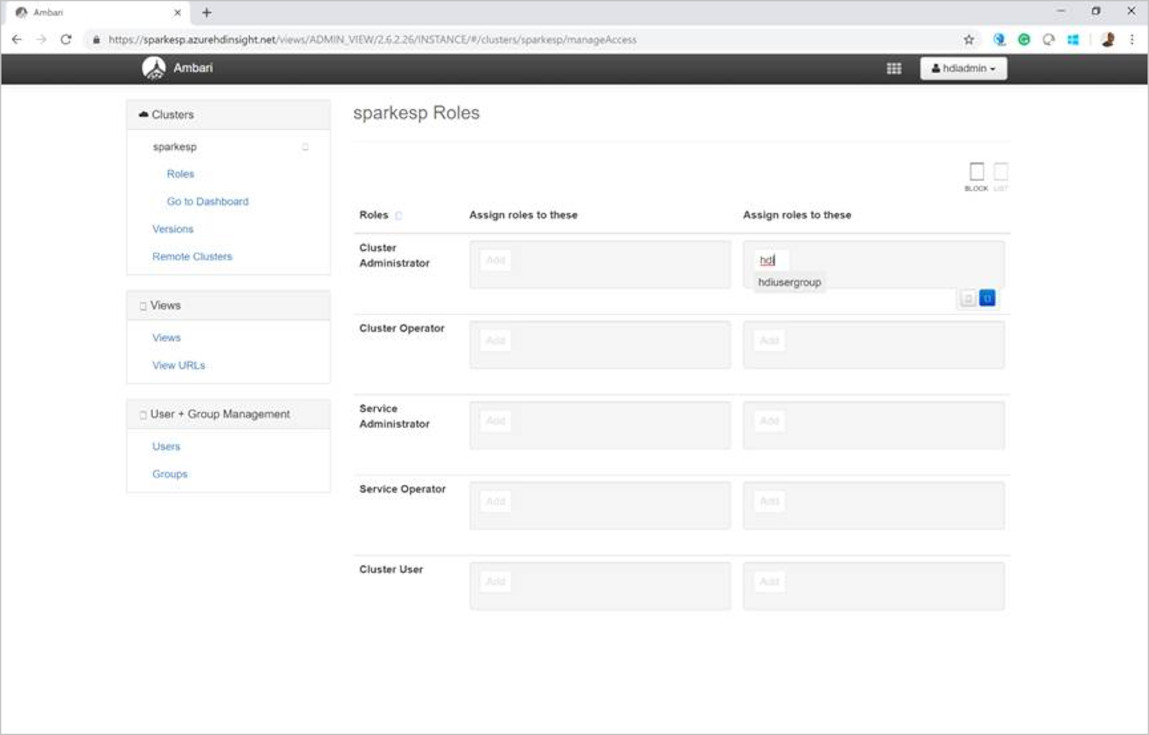

Na pulpicie nawigacyjnym klastra wybierz pozycję Role.

Na stronie Role w obszarze Przypisz role do tych obok roli Administrator klastra wprowadź grupę hdiusergroup.

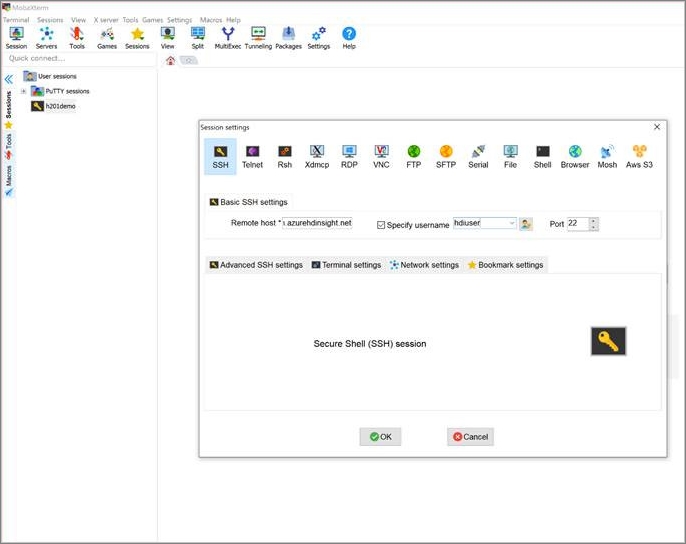

Otwórz klienta protokołu Secure Shell (SSH) i zaloguj się do klastra. Użyj użytkownika hdiuser utworzonego w lokalnym wystąpieniu microsoft Entra ID.

Jeśli możesz zalogować się przy użyciu tego konta, klaster ESP został poprawnie skonfigurowany do synchronizacji z lokalnym wystąpieniem identyfikatora Entra firmy Microsoft.

Następne kroki

Przeczytaj wprowadzenie do zabezpieczeń usługi Apache Hadoop przy użyciu esp.