Przekazywanie, importowanie, eksportowanie i usuwanie certyfikatów na procesorze GPU usługi Azure Stack Edge Pro

DOTYCZY:  Azure Stack Edge Pro — GPU

Azure Stack Edge Pro — GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Aby zapewnić bezpieczną i zaufaną komunikację między urządzeniem Azure Stack Edge i klientami nawiązującymi z nim połączenie, możesz użyć certyfikatów z podpisem własnym lub użyć własnych certyfikatów. W tym artykule opisano sposób zarządzania tymi certyfikatami, w tym sposobu przekazywania, importowania i eksportowania tych certyfikatów. Możesz również wyświetlić daty wygaśnięcia certyfikatu i usunąć stare certyfikaty podpisywania.

Aby dowiedzieć się więcej na temat tworzenia tych certyfikatów, zobacz Tworzenie certyfikatów przy użyciu programu Azure PowerShell.

Przekazywanie certyfikatów na urządzeniu

Jeśli przywieziesz własne certyfikaty, certyfikaty utworzone dla urządzenia domyślnie znajdują się w magazynie osobistym na kliencie. Te certyfikaty należy wyeksportować na klienta do odpowiednich plików formatu, które można następnie przekazać do urządzenia.

Wymagania wstępne

Przed przekazaniem certyfikatów głównych i certyfikatów punktów końcowych na urządzeniu upewnij się, że certyfikaty są eksportowane w odpowiednim formacie.

- Certyfikat główny musi być eksportowany jako format DER z

.cerrozszerzeniem. Aby uzyskać szczegółowe instrukcje, zobacz Eksportowanie certyfikatów w formacie DER. - Certyfikaty punktu końcowego muszą być eksportowane jako pliki pfx z kluczami prywatnymi. Aby uzyskać szczegółowe instrukcje, zobacz Eksportowanie certyfikatów jako pliku pfx z kluczami prywatnymi.

Przekazywanie certyfikatów

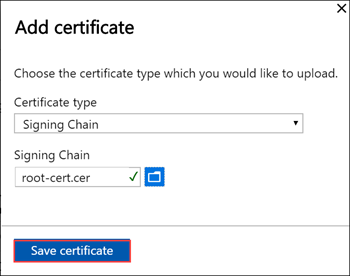

Aby przekazać certyfikaty katalogu głównego i punktu końcowego na urządzeniu, użyj opcji + Dodaj certyfikat na stronie Certyfikaty w lokalnym internetowym interfejsie użytkownika. Wykonaj te kroki:

Najpierw przekaż certyfikaty główne. W lokalnym internetowym interfejsie użytkownika przejdź do pozycji Certyfikaty.

Wybierz pozycję + Dodaj certyfikat.

Zapisz certyfikat.

Przekazywanie certyfikatu punktu końcowego

Następnie przekaż certyfikaty punktu końcowego.

Wybierz pliki certyfikatów w formacie pfx i wprowadź hasło podane podczas eksportowania certyfikatu. Zastosowanie certyfikatu usługi Azure Resource Manager może potrwać kilka minut.

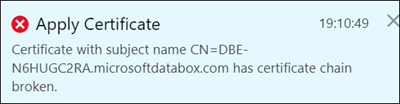

Jeśli łańcuch podpisywania nie został zaktualizowany jako pierwszy i spróbujesz przekazać certyfikaty punktu końcowego, zostanie wyświetlony błąd.

Wróć i przekaż certyfikat łańcucha podpisywania, a następnie przekaż i zastosuj certyfikaty punktu końcowego.

Ważne

Jeśli nazwa urządzenia lub domena DNS zostaną zmienione, należy utworzyć nowe certyfikaty. Następnie certyfikaty klienta i certyfikaty urządzenia powinny zostać zaktualizowane przy użyciu nowej nazwy urządzenia i domeny DNS.

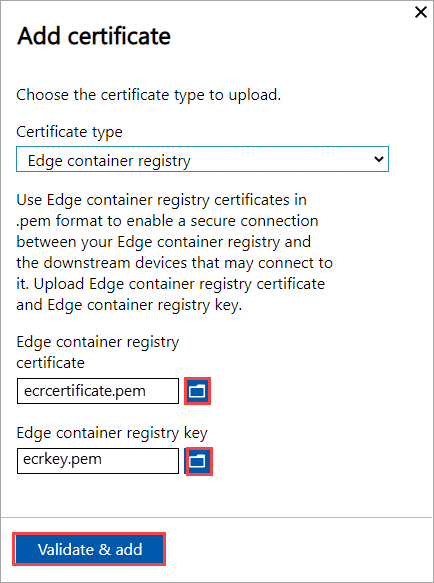

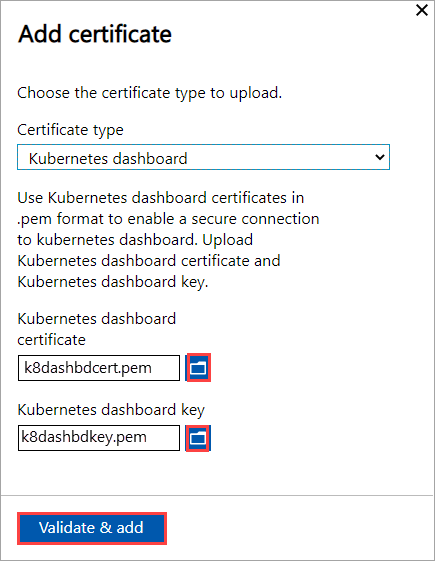

Przekazywanie certyfikatów platformy Kubernetes

Certyfikaty Kubernetes mogą być przeznaczone dla usługi Edge Container Registry lub pulpitu nawigacyjnego kubernetes. W każdym przypadku należy przekazać certyfikat i plik klucza. Wykonaj następujące kroki, aby utworzyć i przekazać certyfikaty Kubernetes:

Użyjesz polecenia

openssl, aby utworzyć certyfikat pulpitu nawigacyjnego platformy Kubernetes lub rejestr kontenerów usługi Edge. Pamiętaj, aby zainstalować plik openssl w systemie, którego chcesz użyć do utworzenia certyfikatów. W systemie Windows można użyć narzędzia Chocolatey do zainstalowania programuopenssl. Po zainstalowaniu aplikacji Chocolatey otwórz program PowerShell i wpisz:choco install opensslUżyj polecenia

openssl, aby utworzyć te certyfikaty. Tworzonycert.pemjest plik certyfikatu ikey.pemplik klucza.W przypadku usługi Edge Container Registry użyj następującego polecenia:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<ecr.endpoint-suffix>"Oto przykładowe dane wyjściowe:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=ecr.dbe-1d6phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>W przypadku certyfikatu pulpitu nawigacyjnego platformy Kubernetes użyj następującego polecenia:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<<kubernetes-dashboard.endpoint-suffix> OR <endpoint-suffix>>"Oto przykładowe dane wyjściowe:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=kubernetes-dashboard.dbe-1d8phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>

Przekaż certyfikat Kubernetes i odpowiedni wygenerowany wcześniej plik klucza.

W przypadku usługi Edge Container Registry

Dla pulpitu nawigacyjnego platformy Kubernetes

Importowanie certyfikatów na kliencie, którzy uzyskują dostęp do urządzenia

Możesz użyć certyfikatów generowanych przez urządzenie lub użyć własnych certyfikatów. W przypadku korzystania z certyfikatów generowanych przez urządzenie należy pobrać certyfikaty na klienta, zanim będzie można je zaimportować do odpowiedniego magazynu certyfikatów. Zobacz Pobieranie certyfikatów do klienta, który uzyskuje dostęp do urządzenia.

W obu przypadkach certyfikaty utworzone i przekazane do urządzenia muszą zostać zaimportowane na klienta systemu Windows (uzyskiwanie dostępu do urządzenia) do odpowiedniego magazynu certyfikatów.

Certyfikat główny wyeksportowany jako DER powinien zostać zaimportowany do zaufanych głównych urzędów certyfikacji w systemie klienckim. Aby uzyskać szczegółowe instrukcje, zobacz Importowanie certyfikatów do magazynu zaufanych głównych urzędów certyfikacji.

Certyfikaty punktu końcowego

.pfxwyeksportowane jako muszą zostać wyeksportowane jako DER z.cerrozszerzeniem. Jest to.cernastępnie importowane do osobistego magazynu certyfikatów w systemie. Aby uzyskać szczegółowe instrukcje, zobacz Importowanie certyfikatów do osobistego magazynu certyfikatów.

Importowanie certyfikatów jako formatu DER

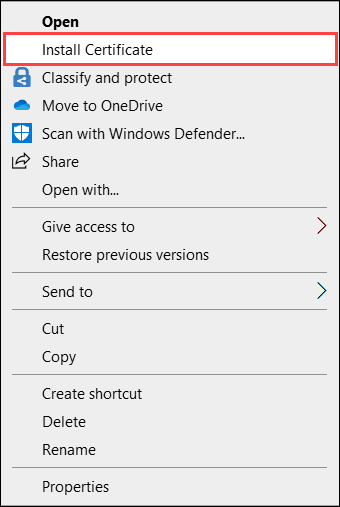

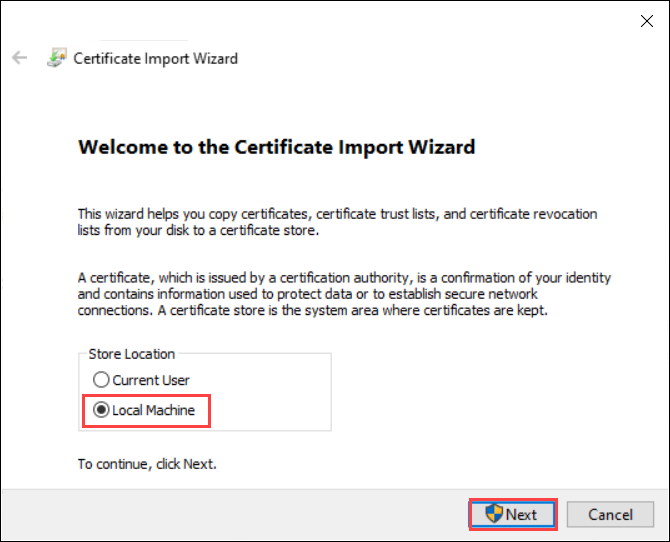

Aby zaimportować certyfikaty na kliencie systemu Windows, wykonaj następujące czynności:

Kliknij prawym przyciskiem myszy plik i wybierz polecenie Zainstaluj certyfikat. Ta akcja powoduje uruchomienie Kreatora importu certyfikatów.

W polu Lokalizacja magazynu wybierz pozycję Komputer lokalny, a następnie wybierz przycisk Dalej.

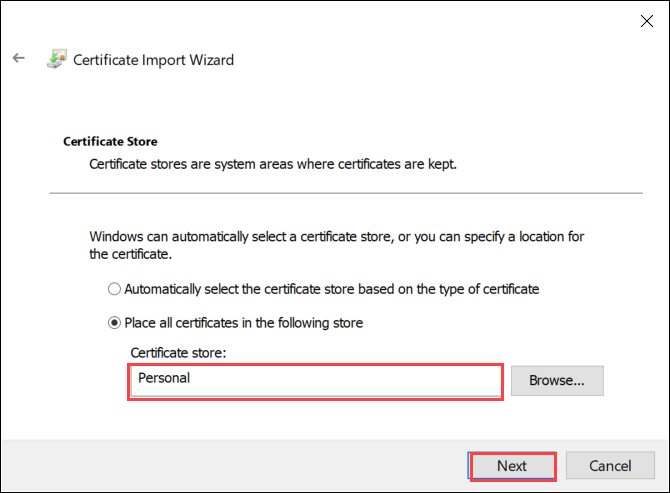

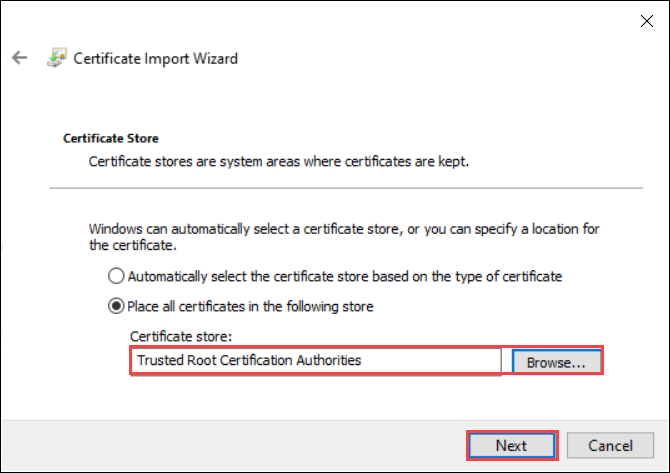

Wybierz pozycję Umieść wszystkie certyfikaty w następującym magazynie, a następnie wybierz pozycję Przeglądaj.

Aby zaimportować do magazynu osobistego, przejdź do magazynu osobistego hosta zdalnego, a następnie wybierz przycisk Dalej.

Aby zaimportować do zaufanego magazynu, przejdź do zaufanego głównego urzędu certyfikacji, a następnie wybierz przycisk Dalej.

Wybierz Zakończ. Zostanie wyświetlony komunikat informujący o pomyślnym zaimportowaniu.

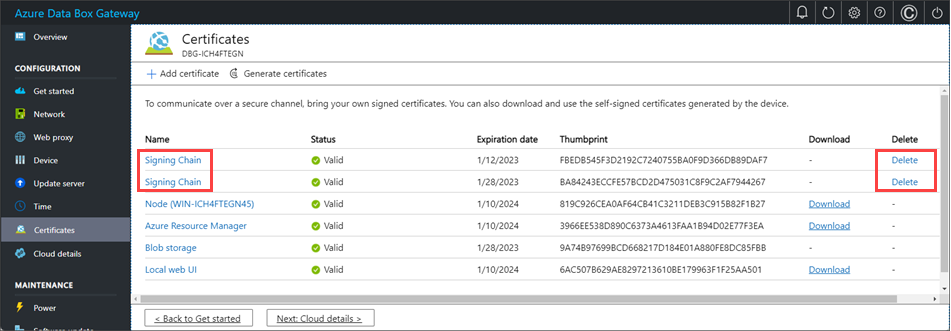

Wyświetlanie wygaśnięcia certyfikatu

Jeśli wprowadzisz własne certyfikaty, certyfikaty wygasną zazwyczaj w ciągu 1 roku lub 6 miesięcy. Aby wyświetlić datę wygaśnięcia certyfikatu, przejdź do strony Certyfikaty w lokalnym internetowym interfejsie użytkownika urządzenia. Jeśli wybierzesz określony certyfikat, możesz wyświetlić datę wygaśnięcia certyfikatu.

Usuwanie certyfikatu łańcucha podpisywania

Możesz usunąć stary, wygasły certyfikat łańcucha podpisywania z urządzenia. Gdy to zrobisz, wszystkie zależne certyfikaty w łańcuchu podpisywania nie będą już prawidłowe. Można usunąć tylko certyfikaty łańcucha podpisywania.

Aby usunąć certyfikat łańcucha podpisywania z urządzenia Azure Stack Edge, wykonaj następujące kroki:

W lokalnym internetowym interfejsie użytkownika urządzenia przejdź do pozycji Certyfikaty KONFIGURACJI>.

Wybierz certyfikat łańcucha podpisywania, który chcesz usunąć. Następnie wybierz Usuń.

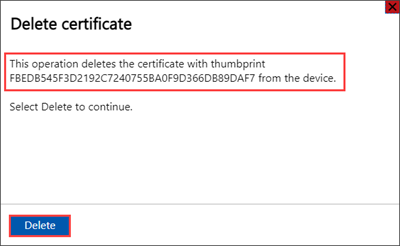

W okienku Usuwanie certyfikatu sprawdź odcisk palca certyfikatu , a następnie wybierz pozycję Usuń. Nie można cofnąć usuwania certyfikatu.

Po zakończeniu usuwania certyfikatu wszystkie zależne certyfikaty w łańcuchu podpisywania nie są już prawidłowe.

Aby wyświetlić aktualizacje stanu, odśwież ekran. Certyfikat łańcucha podpisywania nie będzie już wyświetlany, a certyfikaty zależne będą miały nieprawidłowy stan.

Następne kroki

Dowiedz się, jak rozwiązywać problemy z certyfikatami