Konfigurowanie kluczy zarządzanych przez klienta za pomocą zarządzanego sprzętowego modułu zabezpieczeń na potrzeby szyfrowania woluminów usługi Azure NetApp Files

Szyfrowanie woluminów usługi Azure NetApp Files przy użyciu kluczy zarządzanych przez klienta za pomocą zarządzanego sprzętowego modułu zabezpieczeń (HSM) to rozszerzenie do kluczy zarządzanych przez klienta dla funkcji szyfrowania woluminów usługi Azure NetApp Files. Klucze zarządzane przez klienta za pomocą modułu HSM umożliwiają przechowywanie kluczy szyfrowania w bezpieczniejszej usłudze FIPS 140-2 Level 3 HSM zamiast FIPS 140-2 Level 1 lub Level 2 używanej przez usługę Azure Key Vault (AKV).

Wymagania

- Klucze zarządzane przez klienta z zarządzanym modułem HSM są obsługiwane przy użyciu interfejsu API w wersji 2022.11 lub nowszej.

- Klucze zarządzane przez klienta z zarządzanym modułem HSM są obsługiwane tylko w przypadku kont usługi Azure NetApp Files, które nie mają istniejącego szyfrowania.

- Przed utworzeniem woluminu przy użyciu klucza zarządzanego przez klienta z zarządzanym woluminem HSM musisz mieć następujące elementy:

- utworzono usługę Azure Key Vault zawierającą co najmniej jeden klucz.

- Magazyn kluczy musi mieć włączone usuwanie nietrwałe i ochronę przed oczyszczaniem.

- Klucz musi być typu RSA.

- utworzoną sieć wirtualną z podsiecią delegowaną do usługi Microsoft.Netapp/volumes.

- tożsamość przypisaną przez użytkownika lub system dla konta usługi Azure NetApp Files.

- aprowizacja i aktywowanie zarządzanego modułu HSM.

- utworzono usługę Azure Key Vault zawierającą co najmniej jeden klucz.

Obsługiwane regiony

- Australia Środkowa

- Australia Środkowa 2

- Australia Wschodnia

- Australia Południowo-Wschodnia

- Brazylia Południowa

- Brazylia Południowo–Wschodnia

- Kanada Środkowa

- Kanada Wschodnia

- Indie Środkowe

- Central US

- Azja Wschodnia

- East US

- Wschodnie stany USA 2

- Francja Środkowa

- Niemcy Północne

- Niemcy Środkowo-Zachodnie

- Izrael Centralny

- Włochy Północne

- Japonia Wschodnia

- Japonia Zachodnia

- Korea Środkowa

- Korea Południowa

- Północno-środkowe stany USA

- Europa Północna

- Norwegia Wschodnia

- Norwegia Zachodnia

- Katar Środkowy

- Północna Republika Południowej Afryki

- South Central US

- Indie Południowe

- Southeast Asia

- Hiszpania Środkowa

- Szwecja Środkowa

- Szwajcaria Północna

- Szwajcaria Zachodnia

- Środkowe Zjednoczone Emiraty Arabskie

- Północne Zjednoczone Emiraty Arabskie

- Południowe Zjednoczone Królestwo

- West Europe

- Zachodnie stany USA

- Zachodnie stany USA 2

- Zachodnie stany USA 3

Rejestrowanie funkcji

Ta funkcja jest aktualnie dostępna jako funkcja podglądu. Przed pierwszym użyciem tej funkcji należy ją zarejestrować. Po rejestracji funkcja jest włączona i działa w tle. Nie jest wymagana żadna kontrolka interfejsu użytkownika.

Rejestrowanie funkcji:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryptionSprawdź stan rejestracji funkcji:

Uwaga

Stan RegistrationState może być w

Registeringstanie do 60 minut przed zmianą naRegistered. Przed kontynuowaniem poczekaj na zarejestrowanie stanu.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryption

Możesz również użyć poleceń interfejsu wiersza polecenia platformy az feature register Azure i az feature show zarejestrować funkcję i wyświetlić stan rejestracji.

Konfigurowanie kluczy zarządzanych przez klienta za pomocą zarządzanego modułu HSM dla tożsamości przypisanej przez system

Podczas konfigurowania kluczy zarządzanych przez klienta przy użyciu tożsamości przypisanej przez system platforma Azure automatycznie konfiguruje konto usługi NetApp przez dodanie tożsamości przypisanej przez system. Zasady dostępu są tworzone w usłudze Azure Key Vault z uprawnieniami klucza Get, Encrypt i Decrypt.

Wymagania

Aby korzystać z tożsamości przypisanej przez system, usługa Azure Key Vault musi być skonfigurowana do używania zasad dostępu magazynu jako modelu uprawnień. W przeciwnym razie należy użyć tożsamości przypisanej przez użytkownika.

Kroki

W witrynie Azure Portal przejdź do usługi Azure NetApp Files, a następnie wybierz pozycję Szyfrowanie.

W menu Szyfrowanie podaj następujące wartości:

- W polu Źródło klucza szyfrowania wybierz pozycję Klucz zarządzany przez klienta.

- W polu Identyfikator URI klucza wybierz pozycję Wprowadź identyfikator URI klucza, a następnie podaj identyfikator URI zarządzanego modułu HSM.

- Wybierz subskrypcję NetApp.

- W polu Typ tożsamości wybierz pozycję Przypisane przez system.

Wybierz pozycję Zapisz.

Konfigurowanie kluczy zarządzanych przez klienta za pomocą zarządzanego modułu HSM dla tożsamości przypisanej przez użytkownika

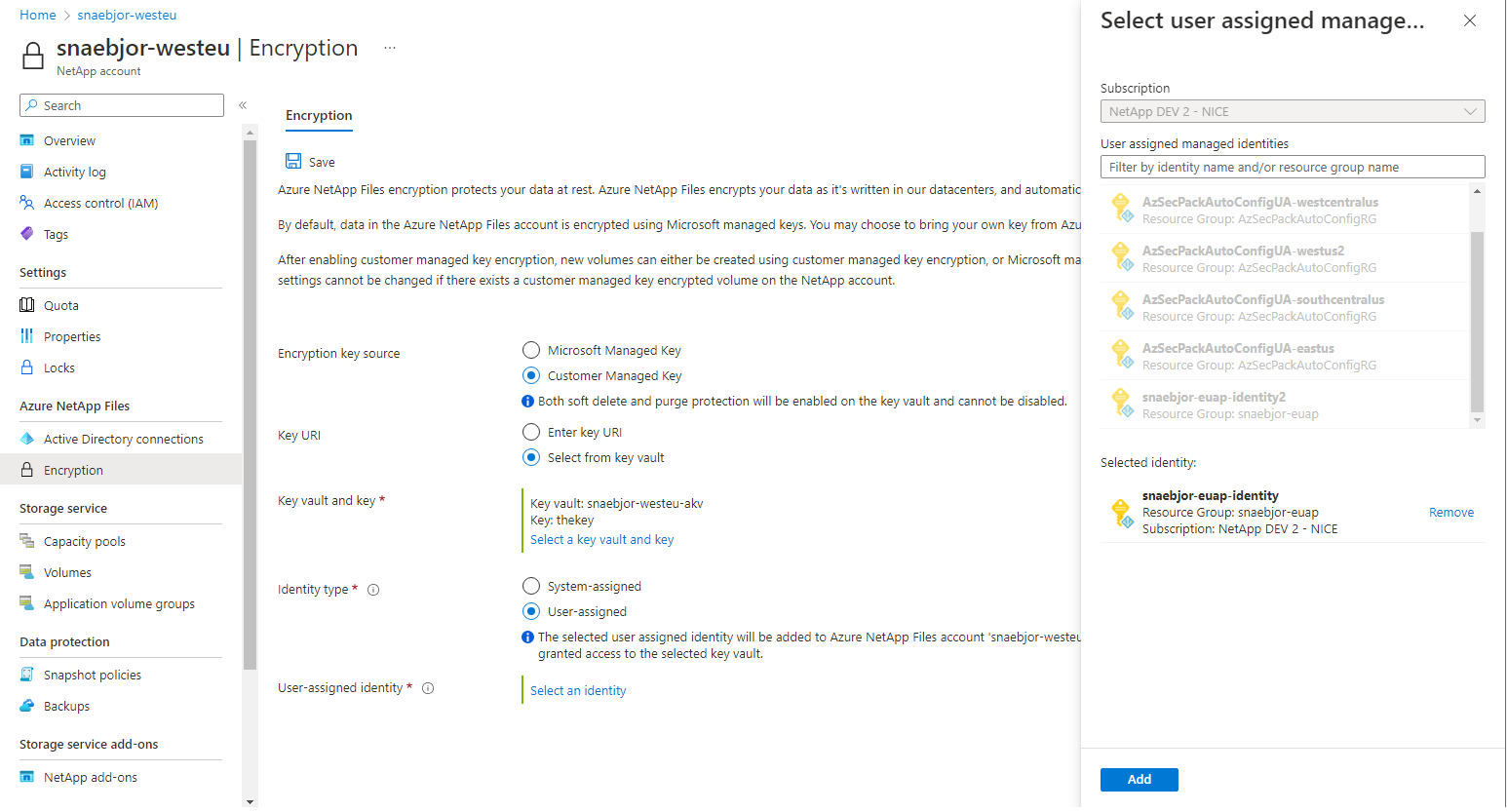

W witrynie Azure Portal przejdź do usługi Azure NetApp Files, a następnie wybierz pozycję Szyfrowanie.

W menu Szyfrowanie podaj następujące wartości:

- W polu Źródło klucza szyfrowania wybierz pozycję Klucz zarządzany przez klienta.

- W polu Identyfikator URI klucza wybierz pozycję Wprowadź identyfikator URI klucza, a następnie podaj identyfikator URI zarządzanego modułu HSM.

- Wybierz subskrypcję NetApp.

- W polu Typ tożsamości wybierz pozycję Przypisane przez użytkownika.

Po wybraniu pozycji Przypisane przez użytkownika zostanie otwarte okienko kontekstowe, aby wybrać tożsamość.

- Jeśli usługa Azure Key Vault jest skonfigurowana do używania zasad dostępu magazynu, platforma Azure automatycznie konfiguruje konto usługi NetApp i dodaje tożsamość przypisaną przez użytkownika do konta usługi NetApp. Zasady dostępu są tworzone w usłudze Azure Key Vault z uprawnieniami klucza Get, Encrypt i Decrypt.

- Jeśli usługa Azure Key Vault jest skonfigurowana do używania kontroli dostępu opartej na rolach (RBAC) platformy Azure, upewnij się, że wybrana tożsamość przypisana przez użytkownika ma przypisanie roli w magazynie kluczy z uprawnieniami do akcji danych:

- "Microsoft.KeyVault/vaults/keys/read"

- "Microsoft.KeyVault/vaults/keys/encrypt/action"

- "Microsoft.KeyVault/vaults/keys/decrypt/action" Wybrana tożsamość jest dodawana do konta usługi NetApp. Ze względu na możliwość dostosowywania kontroli dostępu opartej na rolach witryna Azure Portal nie konfiguruje dostępu do magazynu kluczy. Aby uzyskać więcej informacji, zobacz Using Azure RBAC secret, key and certificate permissions with Key Vault (Używanie klucza, klucza i certyfikatu kontroli dostępu opartej na rolach platformy Azure za pomocą usługi Key Vault)

Wybierz pozycję Zapisz.