W poniższej tabeli wymieniono metody tworzenia scenariuszy zbierania danych przy użyciu witryny Azure Portal, w której jest tworzona usługa DCR. W takich przypadkach nie trzeba bezpośrednio korzystać z samego kontrolera domeny.

Aby utworzyć regułę zbierania danych przy użyciu interfejsu wiersza polecenia platformy Azure, programu PowerShell, interfejsu API lub szablonów usługi ARM, utwórz plik JSON, zaczynając od jednego z przykładowych kontrolerów domeny. Skorzystaj z informacji w temacie Struktura reguły zbierania danych w usłudze Azure Monitor , aby zmodyfikować plik JSON dla określonego środowiska i wymagań.

Tworzenie przy użyciu witryny Azure Portal

Witryna Azure Portal oferuje uproszczone środowisko tworzenia kontrolera domeny dla maszyn wirtualnych i zestawów skalowania maszyn wirtualnych. Korzystając z tej metody, nie musisz rozumieć struktury kontrolera domeny, chyba że chcesz zaimplementować zaawansowaną funkcję, taką jak transformacja. Proces tworzenia tego kontrolera domeny z różnymi źródłami danych jest opisany w temacie Zbieranie danych za pomocą agenta usługi Azure Monitor.

Ważne

Utwórz regułę zbierania danych w tym samym regionie co docelowy obszar roboczy usługi Log Analytics lub obszar roboczy usługi Azure Monitor. Regułę zbierania danych można skojarzyć z maszynami lub kontenerami z dowolnej subskrypcji lub grupy zasobów w dzierżawie. Aby wysyłać dane między dzierżawami, musisz najpierw włączyć usługę Azure Lighthouse.

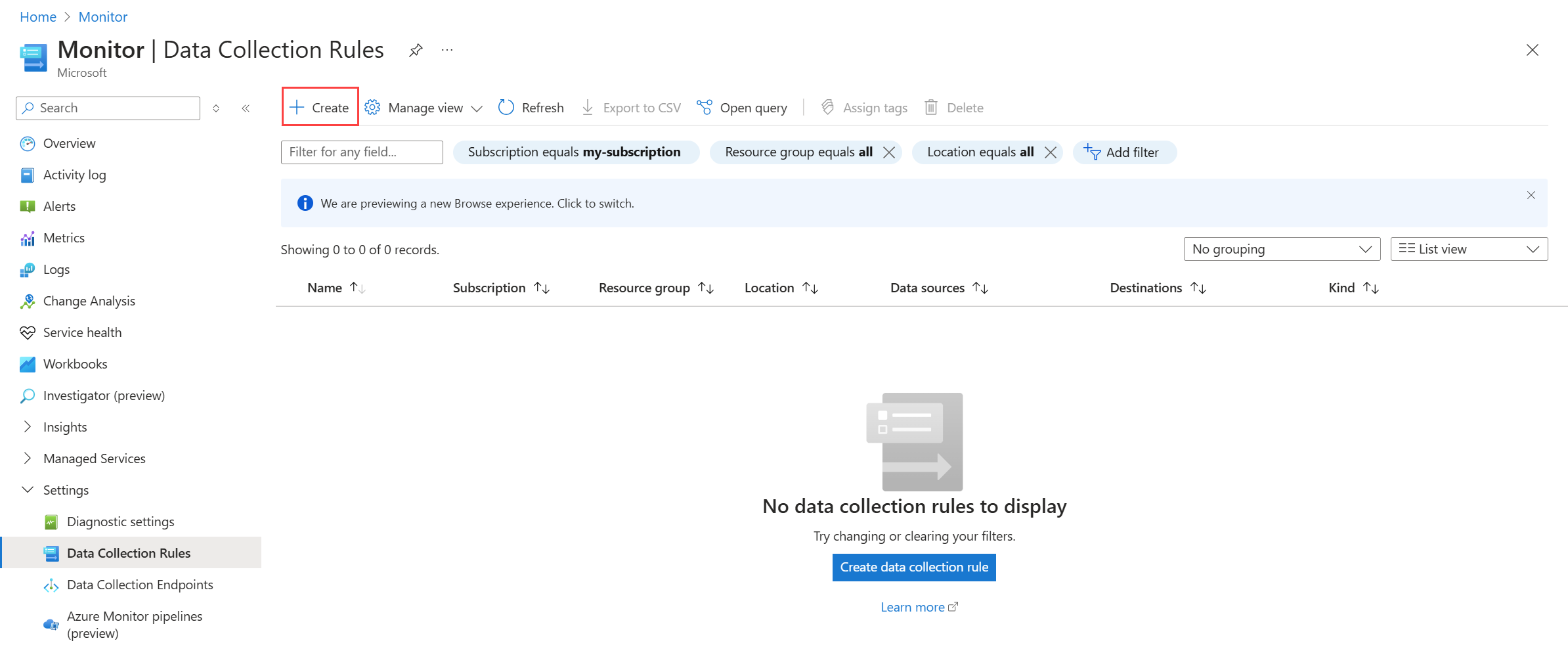

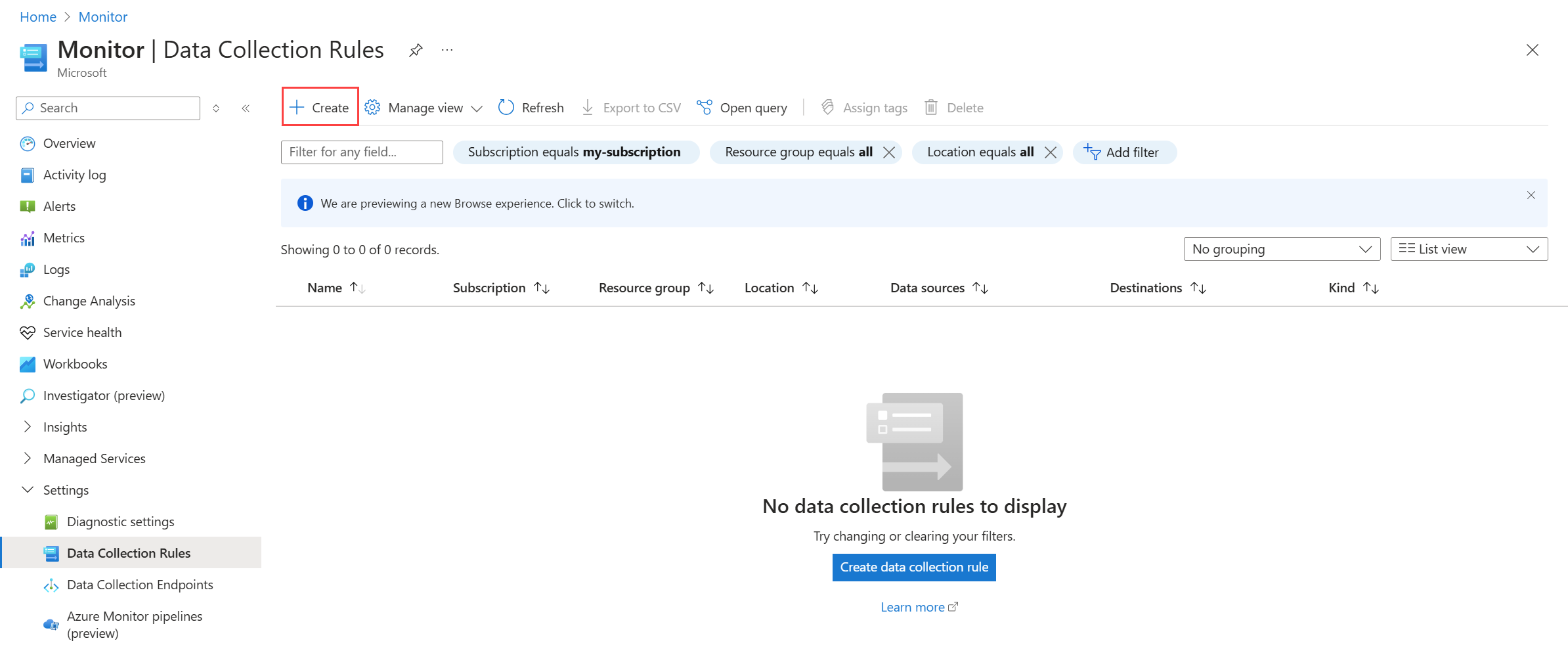

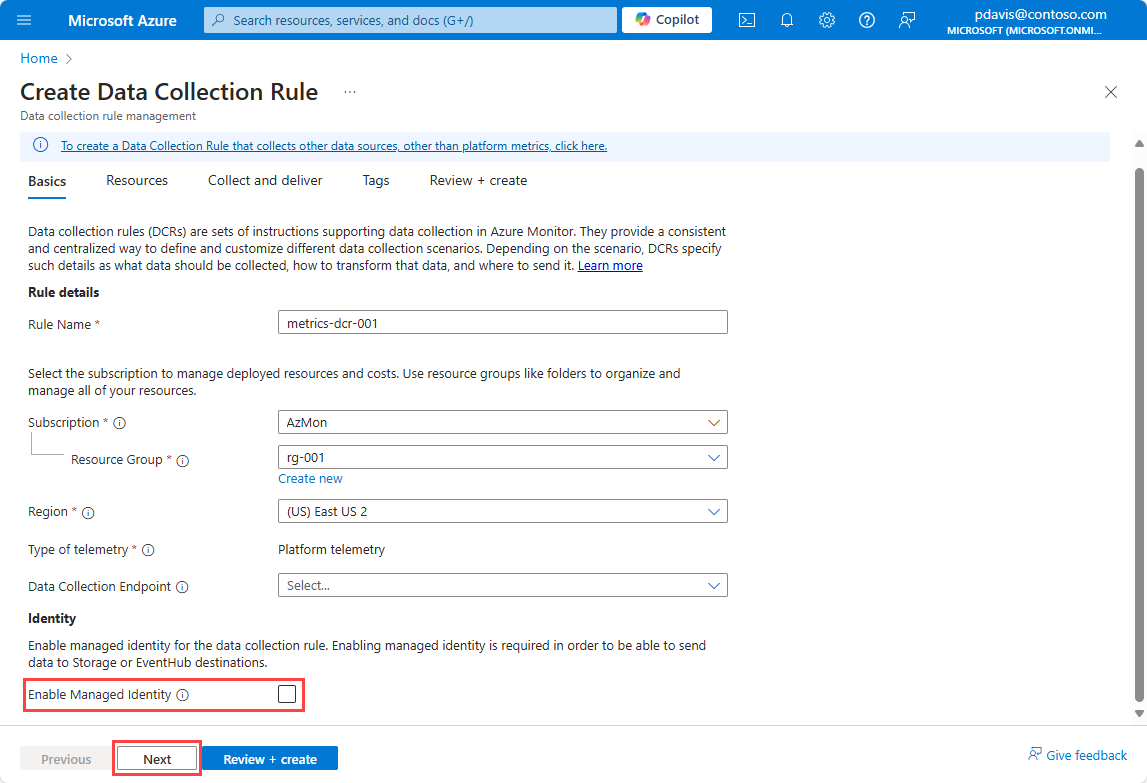

W menu Monitor w witrynie Azure Portal wybierz pozycję Reguły>zbierania danych Utwórz, aby otworzyć stronę tworzenia kontrolera domeny.

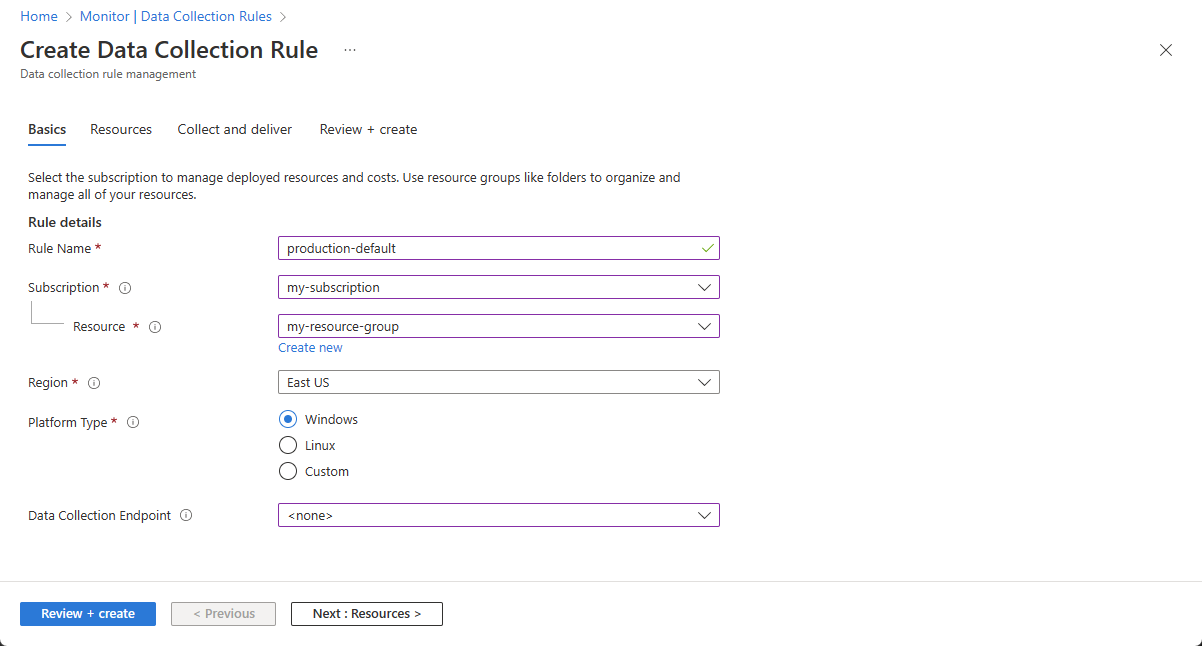

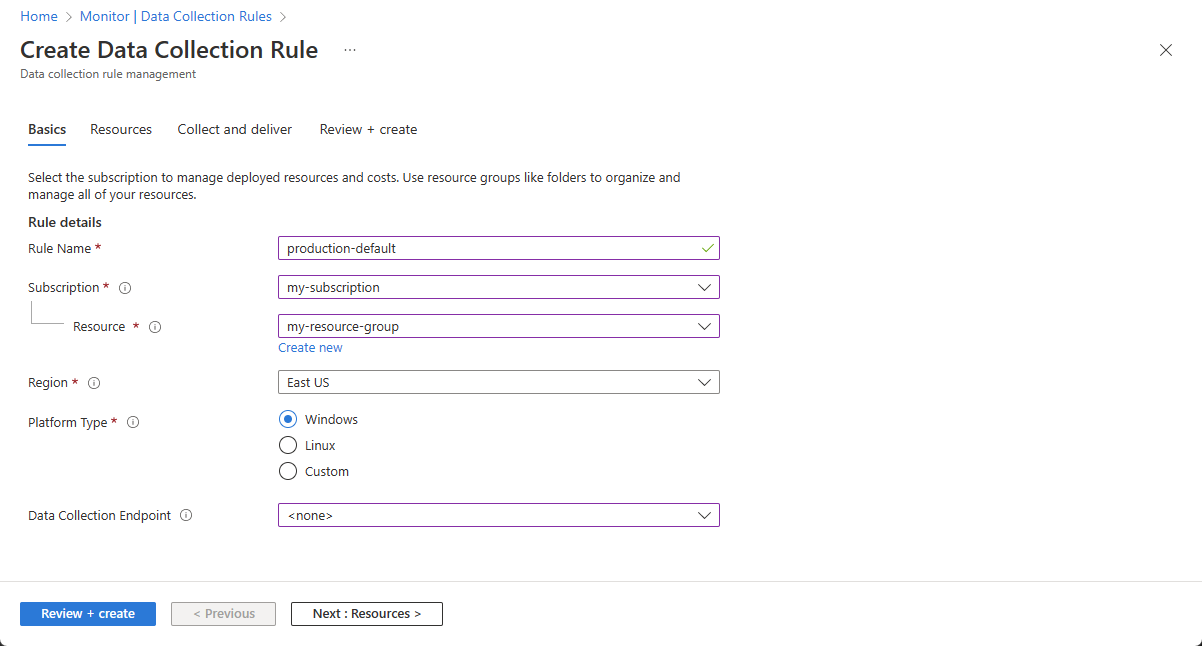

Strona Podstawowa zawiera podstawowe informacje o kontrolerze domeny.

| Ustawienie |

opis |

| Nazwa reguły |

Nazwa kontrolera domeny. Nazwa powinna być czymś opisowym, który pomaga zidentyfikować regułę. |

| Subskrypcja |

Subskrypcja do przechowywania kontrolera domeny. Subskrypcja nie musi być tą samą subskrypcją co maszyny wirtualne. |

| Grupa zasobów |

Grupa zasobów do przechowywania kontrolera domeny. Grupa zasobów nie musi być tą samą grupą zasobów co maszyny wirtualne. |

| Region (Region) |

Region do przechowywania kontrolera domeny. Region musi być tym samym regionem co każdy obszar roboczy usługi Log Analytics lub obszar roboczy usługi Azure Monitor używany w miejscu docelowym kontrolera domeny. Jeśli masz obszary robocze w różnych regionach, utwórz wiele kontrolerów domeny skojarzonych z tym samym zestawem maszyn. |

| Typ platformy |

Określa typ źródeł danych, które będą dostępne dla dcR, Windows lub Linux. Brak umożliwia obu. 1 |

| Punkt końcowy zbierania danych |

Określa punkt końcowy zbierania danych (DCE) używany do zbierania danych. DcE jest wymagany tylko wtedy, gdy używasz linków prywatnych usługi Azure Monitor. Ten kontroler domeny musi znajdować się w tym samym regionie co dcR. Aby uzyskać więcej informacji, zobacz Jak skonfigurować punkty końcowe zbierania danych na podstawie wdrożenia. |

1 Ta opcja ustawia kind atrybut w kontrolerze domeny. Istnieją inne wartości, które można ustawić dla tego atrybutu, ale nie są dostępne w portalu.

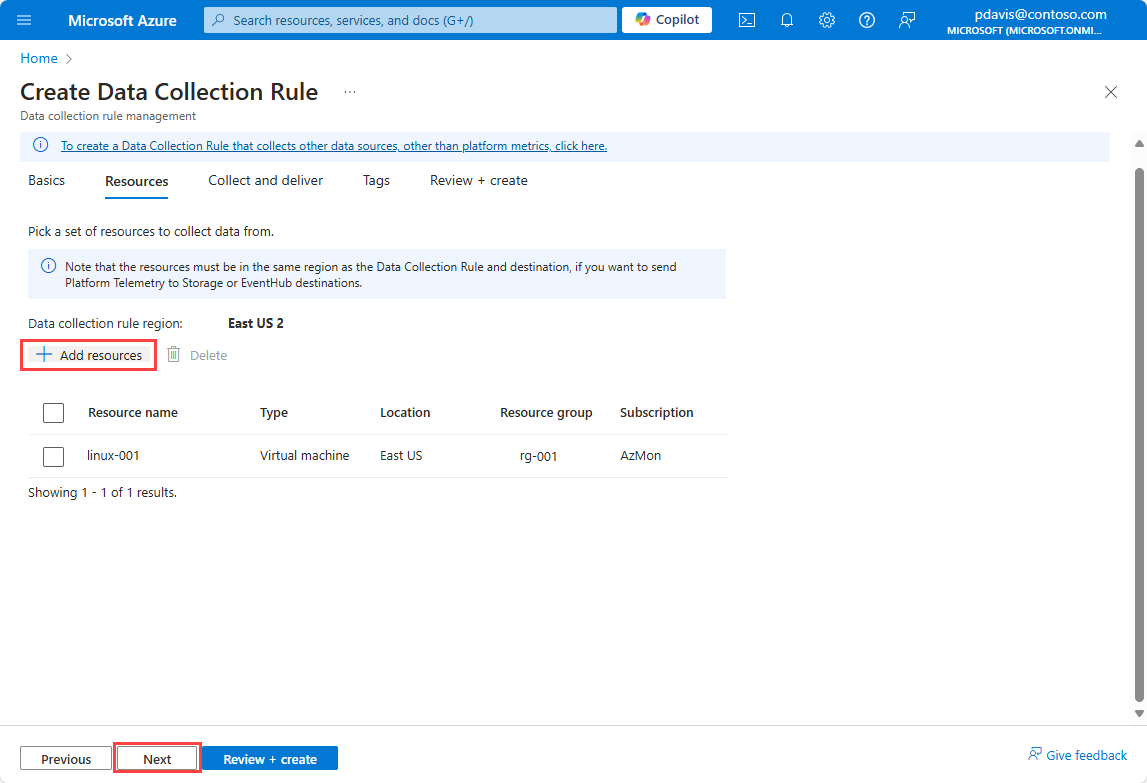

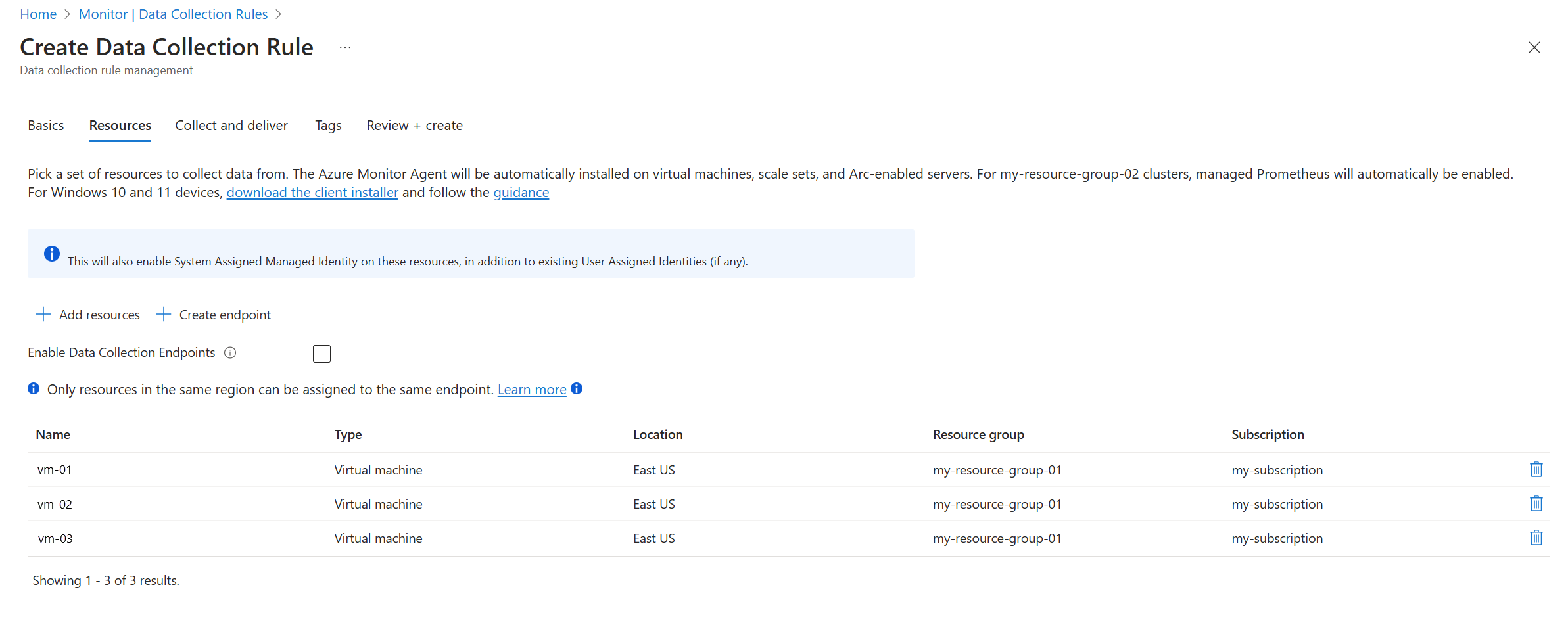

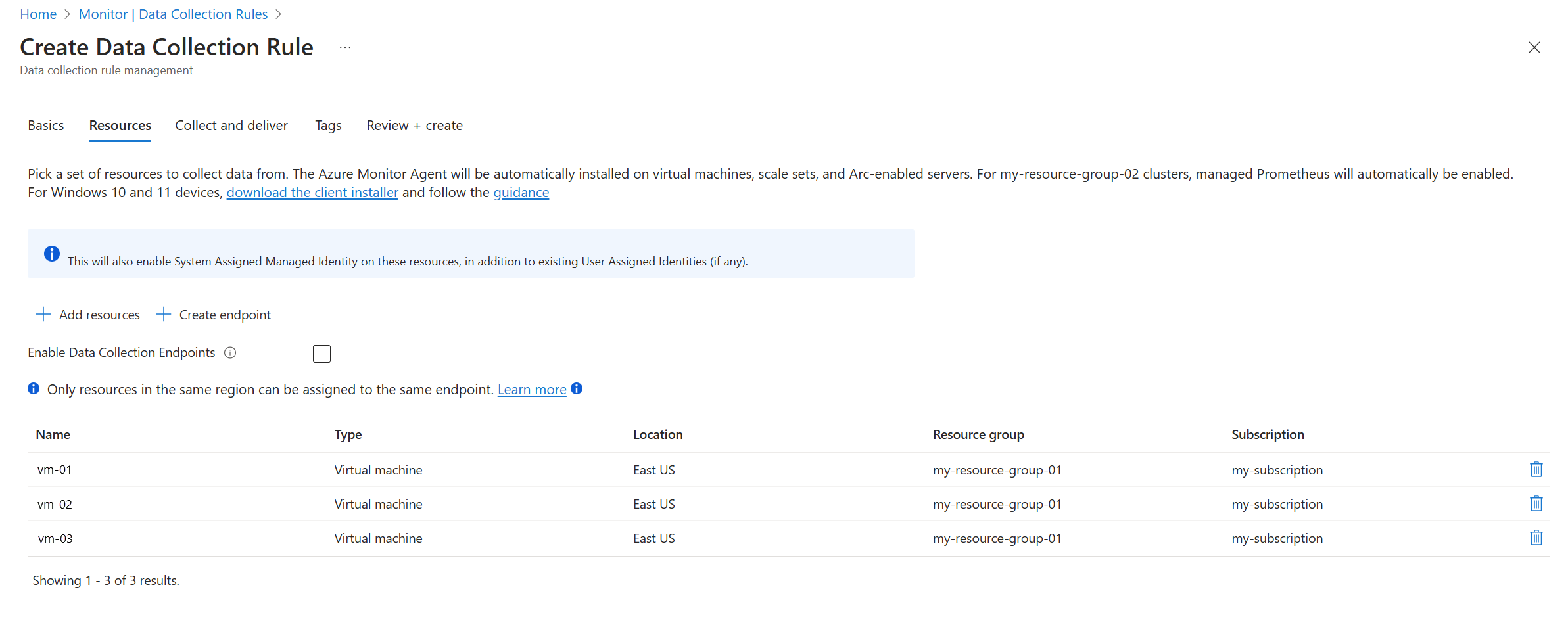

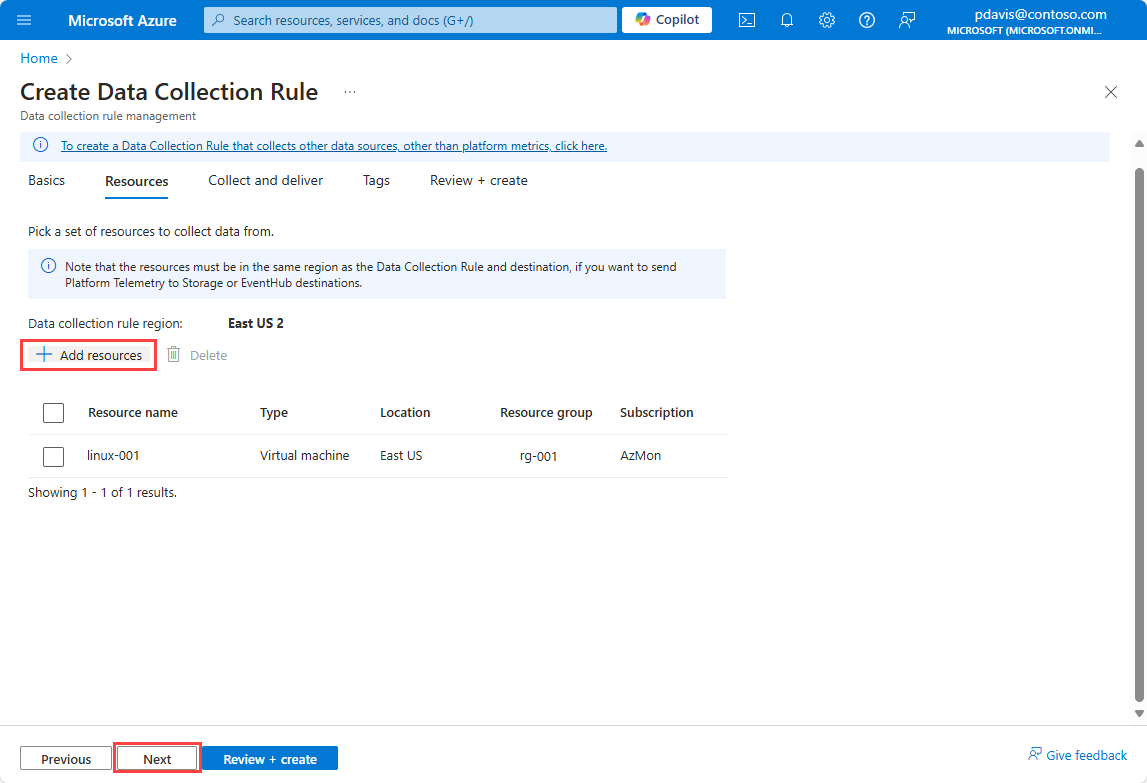

Dodawanie zasobów

Strona Zasoby umożliwia dodawanie zasobów do skojarzenia z kontrolerem domeny. Wybierz pozycję + Dodaj zasoby , aby wybrać zasoby. Agent usługi Azure Monitor zostanie automatycznie zainstalowany na wszystkich zasobach, które jeszcze go nie mają.

Ważne

Portal umożliwia przypisaną przez system tożsamość zarządzaną w zasobach docelowych wraz z istniejącymi tożsamościami przypisanymi przez użytkownika, jeśli istnieją. W przypadku istniejących aplikacji, chyba że określisz tożsamość przypisaną przez użytkownika w żądaniu, zamiast tego maszyna domyślnie używa tożsamości przypisanej przez system.

Jeśli monitorowana maszyna nie znajduje się w tym samym regionie co docelowy obszar roboczy usługi Log Analytics i zbierasz typy danych, które wymagają kontrolera domeny, wybierz pozycję Włącz punkty końcowe zbierania danych i wybierz punkt końcowy w regionie każdego monitorowanego komputera. Jeśli monitorowana maszyna znajduje się w tym samym regionie co docelowy obszar roboczy usługi Log Analytics lub jeśli nie potrzebujesz kontrolera domeny, nie wybieraj punktu końcowego zbierania danych na karcie Zasoby .

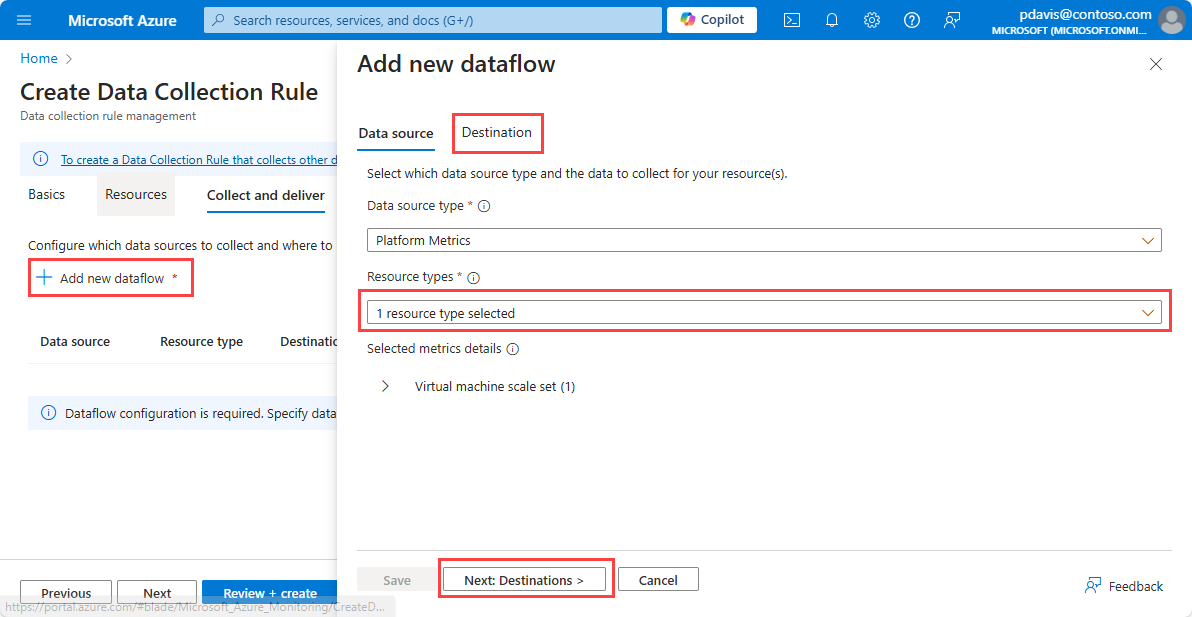

Dodawanie źródeł danych

Strona Zbieranie i dostarczanie umożliwia dodawanie i konfigurowanie źródeł danych dla kontrolera domeny i miejsca docelowego dla każdego z nich.

| Screen, element |

opis |

| Źródło danych |

Wybierz typ źródła danych i zdefiniuj powiązane pola na podstawie wybranego typu źródła danych. Aby uzyskać szczegółowe informacje na temat konfigurowania każdego typu źródła danych, zobacz artykuły w temacie Źródła danych. |

| Lokalizacja docelowa |

Dodaj co najmniej jedno miejsce docelowe dla każdego źródła danych. Możesz wybrać wiele miejsc docelowych tego samego lub różnych typów. Możesz na przykład wybrać wiele obszarów roboczych usługi Log Analytics, które są również nazywane wieloma funkcjami. Zobacz szczegóły poszczególnych typów danych dla różnych miejsc docelowych, które obsługują. |

DcR może zawierać wiele różnych źródeł danych do limitu 10 źródeł danych w jednym kontrolerze domeny. Różne źródła danych można połączyć w tym samym kontrolerze domeny, ale zazwyczaj chcesz utworzyć różne kontrolery domeny dla różnych scenariuszy zbierania danych. Zobacz Best practices for data collection rule creation and management in Azure Monitor (Najlepsze rozwiązania dotyczące tworzenia reguł zbierania danych i zarządzania nimi w usłudze Azure Monitor ), aby uzyskać zalecenia dotyczące organizowania kontrolerów domeny.

Uwaga

Wysyłanie danych do miejsc docelowych przy użyciu kreatora reguły zbierania danych może potrwać do 5 minut.

Tworzenie za pomocą interfejsu wiersza polecenia

Użyj polecenia az monitor data-collection rule create, aby utworzyć kontroler domeny na podstawie pliku JSON.

az monitor data-collection rule create --location 'eastus' --resource-group 'my-resource-group' --name 'my-dcr' --rule-file 'C:\MyNewDCR.json' --description 'This is my new DCR'

Użyj polecenia az monitor data-collection rule association create, aby utworzyć skojarzenie między kontrolerem domeny i zasobem.

az monitor data-collection rule association create --name "my-vm-dcr-association" --rule-id "/subscriptions/ffffffff-eeee-dddd-cccc-bbbbbbbbbbb0/resourceGroups/my-resource-group/providers/Microsoft.Insights/dataCollectionRules/my-dcr" --resource "subscriptions/ffffffff-eeee-dddd-cccc-bbbbbbbbbbb0/resourceGroups/my-resource-group/providers/Microsoft.Compute/virtualMachines/my-vm"

Tworzenie za pomocą programu PowerShell

Użyj polecenia cmdlet New-AzDataCollectionRule, aby utworzyć kontroler domeny na podstawie pliku JSON.

New-AzDataCollectionRule -Name 'my-dcr' -ResourceGroupName 'my-resource-group' -JsonFilePath 'C:\MyNewDCR.json'

Użyj polecenia New-AzDataCollectionRuleAssociation, aby utworzyć skojarzenie między kontrolerem domeny i zasobem.

New-AzDataCollectionRuleAssociation -TargetResourceId '/subscriptions/ffffffff-eeee-dddd-cccc-bbbbbbbbbbb0/resourceGroups/my-resource-group/providers/Microsoft.Compute/virtualMachines/my-vm' -DataCollectionRuleId '/subscriptions/ffffffff-eeee-dddd-cccc-bbbbbbbbbbb0/resourcegroups/my-resource-group/providers/microsoft.insights/datacollectionrules/my-dcr' -AssociationName 'my-vm-dcr-association'

Tworzenie za pomocą interfejsu API

Użyj interfejsu API tworzenia kontrolera domeny, aby utworzyć kontroler domeny na podstawie pliku JSON. Możesz użyć dowolnej metody do wywołania interfejsu API REST, jak pokazano w poniższych przykładach.

$ResourceId = "/subscriptions/ffffffff-eeee-dddd-cccc-bbbbbbbbbbb0/resourceGroups/my-resource-group/providers/Microsoft.Insights/dataCollectionRules/my-dcr"

$FilePath = ".\my-dcr.json"

$DCRContent = Get-Content $FilePath -Raw

Invoke-AzRestMethod -Path ("$ResourceId"+"?api-version=2022-06-01") -Method PUT -Payload $DCRContent

ResourceId="/subscriptions/ffffffff-eeee-dddd-cccc-bbbbbbbbbbb0/resourceGroups/my-resource-group/providers/Microsoft.Insights/dataCollectionRules/my-dcr"

FilePath="my-dcr.json"

az rest --method put --url $ResourceId"?api-version=2022-06-01" --body @$FilePath

Tworzenie szablonu usługi Resource Manager

Zapoznaj się z poniższymi odwołaniami do definiowania kontrolerów domeny i skojarzeń w szablonie.

DcR

Użyj poniższego szablonu, aby utworzyć kontroler domeny przy użyciu informacji ze struktury reguły zbierania danych w usłudze Azure Monitor i przykładowych reguł zbierania danych (DCR) w usłudze Azure Monitor , aby zdefiniować element dcr-properties.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"dataCollectionRuleName": {

"type": "string",

"metadata": {

"description": "Specifies the name of the Data Collection Rule to create."

}

},

"location": {

"type": "string",

"metadata": {

"description": "Specifies the location in which to create the Data Collection Rule."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/dataCollectionRules",

"name": "[parameters('dataCollectionRuleName')]",

"location": "[parameters('location')]",

"apiVersion": "2021-09-01-preview",

"properties": {

"<dcr-properties>"

}

}

]

}

Skojarzenie dcR — maszyna wirtualna platformy Azure

Poniższy przykład tworzy skojarzenie między maszyną wirtualną platformy Azure i regułą zbierania danych.

Plik szablonu Bicep

@description('The name of the virtual machine.')

param vmName string

@description('The name of the association.')

param associationName string

@description('The resource ID of the data collection rule.')

param dataCollectionRuleId string

resource vm 'Microsoft.Compute/virtualMachines@2021-11-01' existing = {

name: vmName

}

resource association 'Microsoft.Insights/dataCollectionRuleAssociations@2021-09-01-preview' = {

name: associationName

scope: vm

properties: {

description: 'Association of data collection rule. Deleting this association will break the data collection for this virtual machine.'

dataCollectionRuleId: dataCollectionRuleId

}

}

Plik szablonu usługi ARM

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vmName": {

"type": "string",

"metadata": {

"description": "The name of the virtual machine."

}

},

"associationName": {

"type": "string",

"metadata": {

"description": "The name of the association."

}

},

"dataCollectionRuleId": {

"type": "string",

"metadata": {

"description": "The resource ID of the data collection rule."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"apiVersion": "2021-09-01-preview",

"scope": "[format('Microsoft.Compute/virtualMachines/{0}', parameters('vmName'))]",

"name": "[parameters('associationName')]",

"properties": {

"description": "Association of data collection rule. Deleting this association will break the data collection for this virtual machine.",

"dataCollectionRuleId": "[parameters('dataCollectionRuleId')]"

}

}

]

}

Plik parametrów

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vmName": {

"value": "my-azure-vm"

},

"associationName": {

"value": "my-windows-vm-my-dcr"

},

"dataCollectionRuleId": {

"value": "/subscriptions/ffffffff-eeee-dddd-cccc-bbbbbbbbbbb0/resourcegroups/my-resource-group/providers/microsoft.insights/datacollectionrules/my-dcr"

}

}

}

Skojarzenie DCR — serwer z obsługą usługi Arc

Poniższy przykład tworzy skojarzenie między serwerem z obsługą usługi Azure Arc i regułą zbierania danych.

Plik szablonu Bicep

@description('The name of the virtual machine.')

param vmName string

@description('The name of the association.')

param associationName string

@description('The resource ID of the data collection rule.')

param dataCollectionRuleId string

resource vm 'Microsoft.HybridCompute/machines@2021-11-01' existing = {

name: vmName

}

resource association 'Microsoft.Insights/dataCollectionRuleAssociations@2021-09-01-preview' = {

name: associationName

scope: vm

properties: {

description: 'Association of data collection rule. Deleting this association will break the data collection for this Arc server.'

dataCollectionRuleId: dataCollectionRuleId

}

}

Plik szablonu usługi ARM

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vmName": {

"type": "string",

"metadata": {

"description": "The name of the virtual machine."

}

},

"associationName": {

"type": "string",

"metadata": {

"description": "The name of the association."

}

},

"dataCollectionRuleId": {

"type": "string",

"metadata": {

"description": "The resource ID of the data collection rule."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"apiVersion": "2021-09-01-preview",

"scope": "[format('Microsoft.HybridCompute/machines/{0}', parameters('vmName'))]",

"name": "[parameters('associationName')]",

"properties": {

"description": "Association of data collection rule. Deleting this association will break the data collection for this Arc server.",

"dataCollectionRuleId": "[parameters('dataCollectionRuleId')]"

}

}

]

}

Plik parametrów

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vmName": {

"value": "my-hybrid-vm"

},

"associationName": {

"value": "my-windows-vm-my-dcr"

},

"dataCollectionRuleId": {

"value": "/subscriptions/ffffffff-eeee-dddd-cccc-bbbbbbbbbbb0/resourcegroups/my-resource-group/providers/microsoft.insights/datacollectionrules/my-dcr"

}

}

}

Aby edytować kontroler domeny, można użyć dowolnej metody opisanej w poprzedniej sekcji, aby utworzyć kontroler domeny przy użyciu zmodyfikowanej wersji JSON.

Jeśli musisz pobrać kod JSON dla istniejącego kontrolera domeny, możesz skopiować go z widoku JSON dla kontrolera domeny w witrynie Azure Portal. Można go również pobrać przy użyciu wywołania interfejsu API, jak pokazano w poniższym przykładzie programu PowerShell.

Aby utworzyć regułę zbierania danych dla eksportu metryk, użyj witryny Azure Portal, interfejsu wiersza polecenia platformy Azure, programu PowerShell, interfejsu API lub szablonów usługi ARM.

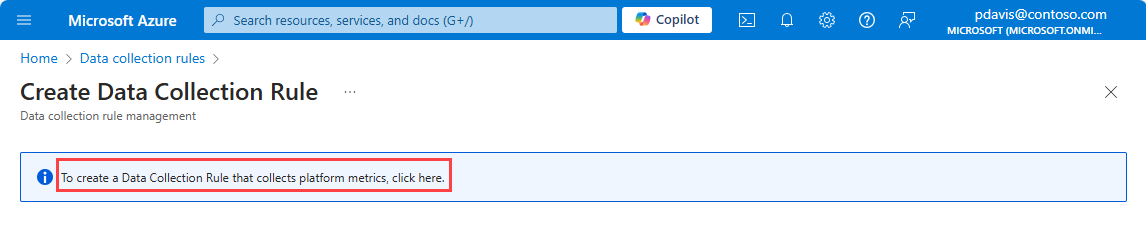

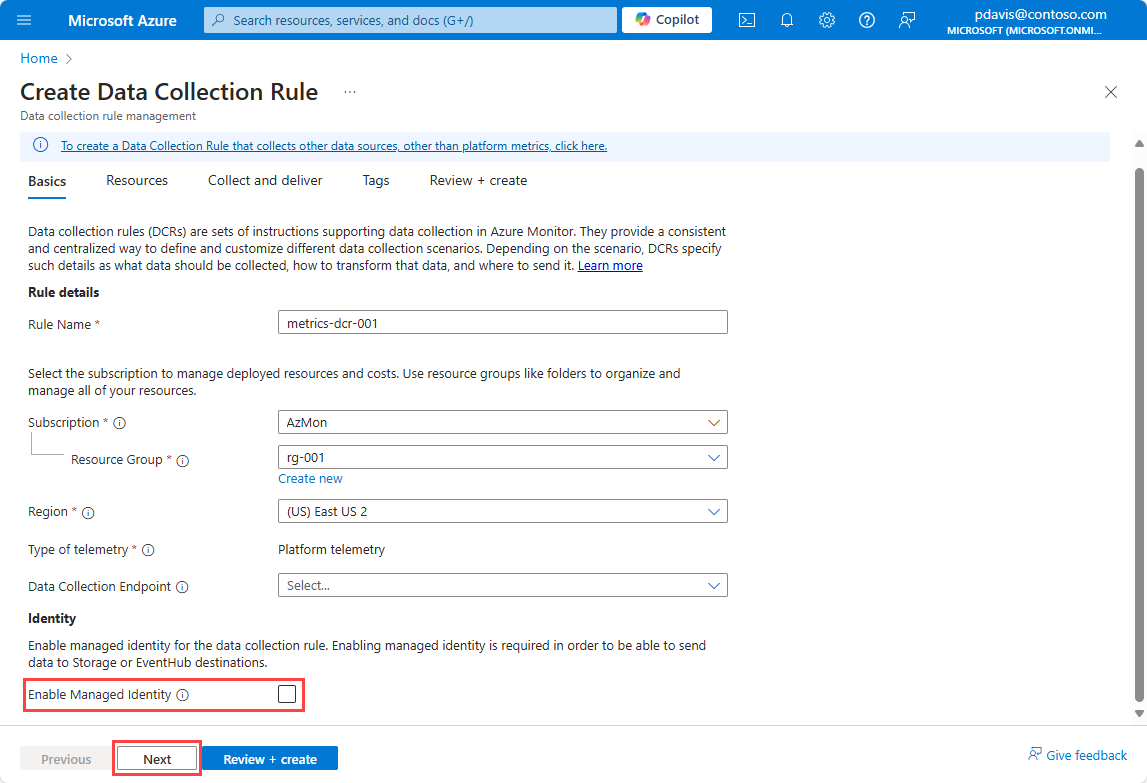

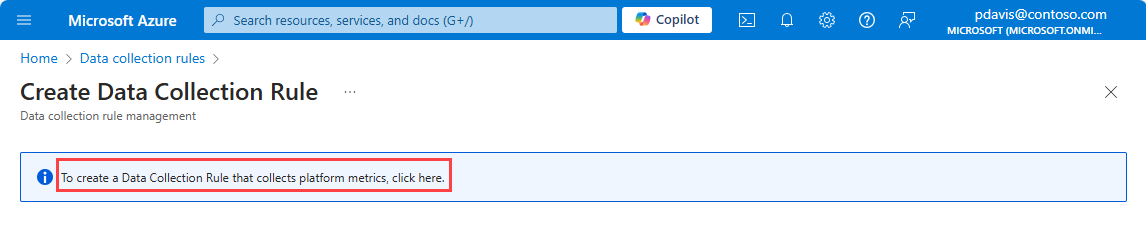

W menu Monitor w witrynie Azure Portal wybierz pozycję Reguły zbierania danych, a następnie wybierz pozycję Utwórz.

Aby utworzyć kontroler domeny w celu zbierania danych metryk platformy, wybierz link w górnej części strony.

Na stronie Tworzenie reguły zbierania danych wprowadź nazwę reguły, wybierz subskrypcję, grupę zasobów i region dla kontrolera domeny.

Wybierz pozycję Włącz tożsamość zarządzaną, jeśli chcesz wysyłać metryki do konta magazynu lub usługi Event Hubs.

Wybierz Dalej

Na stronie Zasoby wybierz pozycję Dodaj zasoby, aby dodać zasoby, z których chcesz zbierać metryki.

Wybierz przycisk Dalej , aby przejść do karty Zbieranie i dostarczanie .

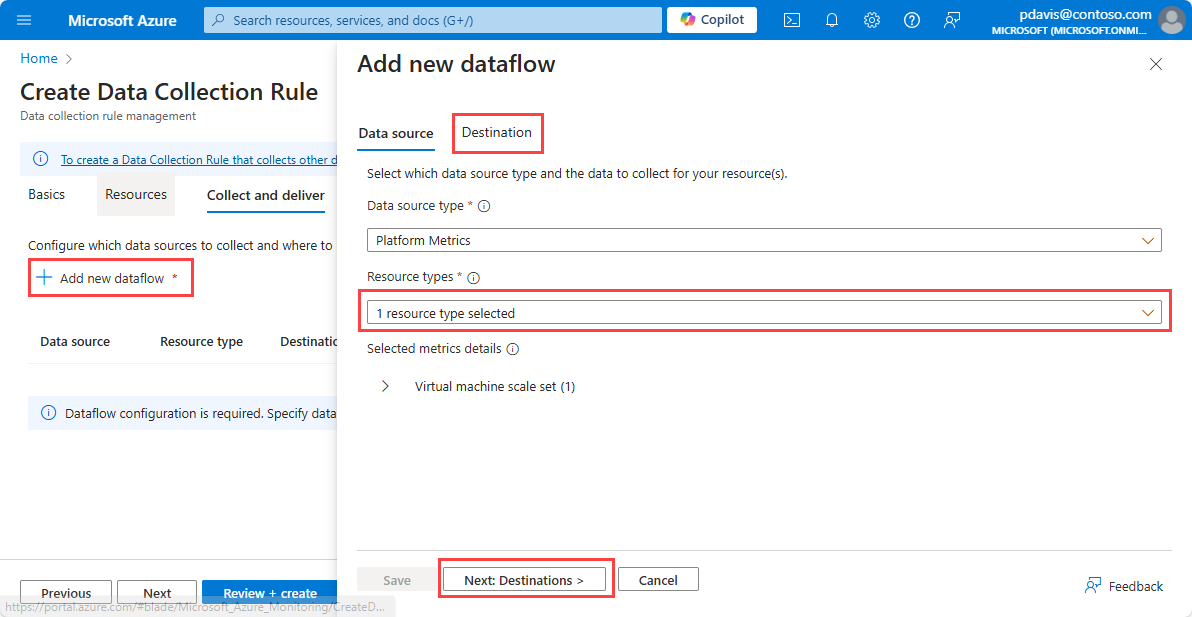

Wybierz pozycję Dodaj nowy przepływ danych

Typ zasobu wybranego w poprzednim kroku jest automatycznie wybierany. Dodaj więcej typów zasobów, jeśli chcesz użyć tej reguły do zbierania metryk z wielu typów zasobów w przyszłości.

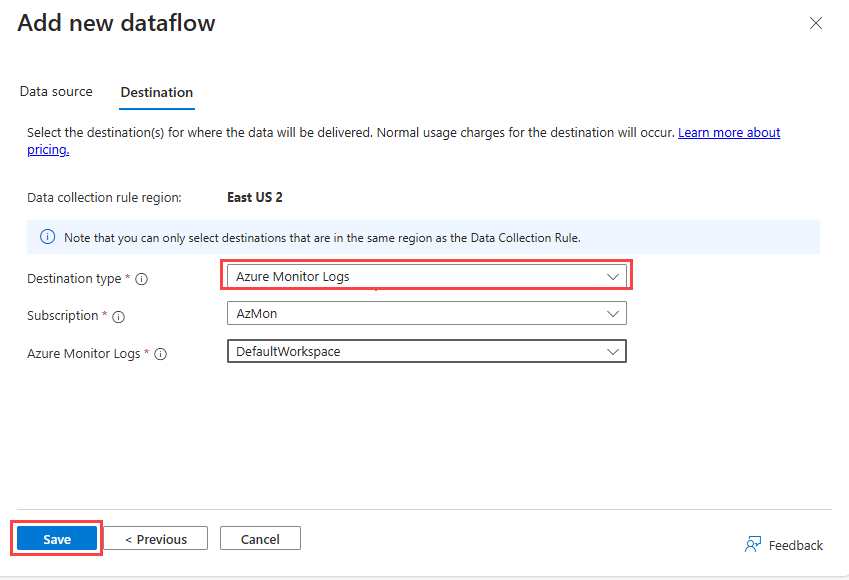

Wybierz pozycję Dalej miejsca docelowe , aby przejść do karty Miejsca docelowe .

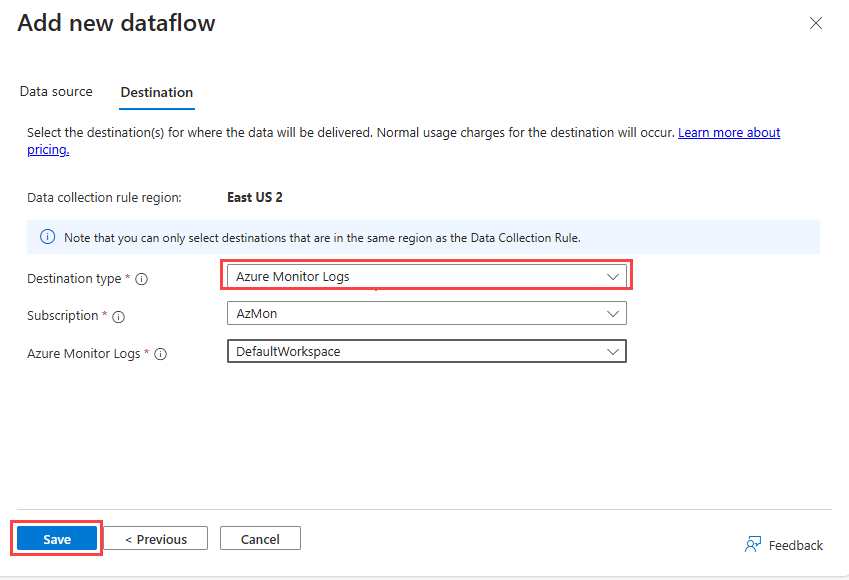

Aby wysłać metryki do obszaru roboczego usługi Log Analytics, wybierz pozycję Dzienniki usługi Azure Monitor z listy rozwijanej Typ docelowy.

- Wybierz pozycję Subskrypcja i obszar roboczy usługi Log Analytics, do którego chcesz wysłać metryki.

Aby wysłać metryki do usługi Event Hubs, wybierz pozycję Centrum zdarzeń z listy rozwijanej Typ docelowy.

- Wybierz subskrypcję, przestrzeń nazw centrum zdarzeń i nazwę wystąpienia centrum zdarzeń.

Aby wysłać metryki do konta magazynu, wybierz pozycję Konto magazynu z listy rozwijanej Typ docelowy.

- Wybierz subskrypcję, konto magazynu i kontener obiektów blob, w którym chcesz przechowywać metryki.

Uwaga

Aby wysłać metryki do konta magazynu lub usługi Event Hubs, zasób generujący metryki, kontroler domeny i konto magazynu lub centrum zdarzeń muszą znajdować się w tym samym regionie.

Aby wysyłać metryki do obszaru roboczego usługi Log Analytics, kontroler domeny musi znajdować się w tym samym regionie co obszar roboczy usługi Log Analytics. Zasób generujący metryki może znajdować się w dowolnym regionie.

Aby wybrać konto magazynu lub centrum zdarzeń jako miejsce docelowe, musisz włączyć tożsamość zarządzaną dla kontrolera domeny na karcie Podstawy.

Wybierz pozycję Zapisz , a następnie wybierz pozycję Przejrzyj i utwórz.

Utwórz plik JSON zawierający specyfikację reguły kolekcji. Aby uzyskać więcej informacji, zobacz Specyfikacje dcR. Przykładowe pliki JSON można znaleźć w temacie Sample Metrics Export JSON objects (Przykładowe obiekty JSON eksportu metryk).

Ważne

Plik reguły ma taki sam format, jak używany w programie PowerShell i interfejsie API REST, jednak plik nie może zawierać identity, lub kindlocation. Te parametry są określone w poleceniu az monitor data-collection rule create .

Użyj następującego polecenia, aby utworzyć regułę zbierania danych dla metryk przy użyciu interfejsu wiersza polecenia platformy Azure.

az monitor data-collection rule create

--name

--resource-group

--location

--kind PlatformTelemetry

--rule-file

[--identity "{type:'SystemAssigned'}" ]

W przypadku kont magazynu i miejsc docelowych usługi Event Hubs należy włączyć tożsamość zarządzaną dla kontrolera domeny przy użyciu polecenia --identity "{type:'SystemAssigned'}". Tożsamość nie jest wymagana dla obszarów roboczych usługi Log Analytics.

Na przykład:

az monitor data-collection rule create

--name cli-dcr-001

--resource-group rg-001

--location centralus

--kind PlatformTelemetry

--identity "{type:'SystemAssigned'}"

--rule-file cli-dcr.json

Skopiuj wartości id i principalId kontrolera DCR do użycia podczas przypisywania roli w celu utworzenia skojarzenia między kontrolerem domeny i zasobem.

"id": "/subscriptions/bbbb1b1b-cc2c-dd3d-ee4e-ffffff5f5f5f/resourceGroups/rg-001/providers/Microsoft.Insights/dataCollectionRules/cli-dcr-001",

"identity": {

"principalId": "eeeeeeee-ffff-aaaa-5555-666666666666",

"tenantId": "aaaabbbb-0000-cccc-1111-dddd2222eeee",

"type": "systemAssigned"

},

Udzielanie uprawnień do zapisu jednostce zarządzanej

Tożsamość zarządzana używana przez kontroler domeny musi mieć uprawnienia do zapisu do miejsca docelowego, gdy miejsce docelowe jest kontem magazynu lub usługą Event Hubs.

Aby udzielić uprawnień dla jednostki zarządzanej reguły, przypisz odpowiednią rolę do jednostki.

W poniższej tabeli przedstawiono role wymagane dla każdego typu miejsca docelowego:

| Typ docelowy |

Rola |

| Obszar roboczy usługi Log Analytics |

niewymagane |

| Konto magazynu Azure |

Storage Blob Data Contributor |

| Event Hubs |

Azure Event Hubs Data Sender |

Aby uzyskać więcej informacji na temat przypisywania ról, zobacz Przypisywanie ról platformy Azure do tożsamości zarządzanej.

Aby przypisać rolę do tożsamości zarządzanej przy użyciu interfejsu wiersza polecenia, użyj polecenia az role assignment create. Aby uzyskać więcej informacji, zobacz Przypisania ról — tworzenie

Przypisz odpowiednią rolę do tożsamości zarządzanej kontrolera domeny.

az role assignment create --assignee <system assigned principal ID> \

--role <`Storage Blob Data Contributor` or `Azure Event Hubs Data Sender` \

--scope <storage account ID or eventhub ID>

Poniższy przykład przypisuje Storage Blob Data Contributor rolę do tożsamości zarządzanej kontrolera domeny dla konta magazynu.

az role assignment create --assignee eeeeeeee-ffff-aaaa-5555-666666666666 \

--role "Storage Blob Data Contributor" \

--scope /subscriptions/bbbb1b1b-cc2c-DD3D-ee4e-ffffff5f5f5f/resourceGroups/ed-rg-DCRTest/providers/Microsoft.Storage/storageAccounts/metricsexport001

Tworzenie skojarzenia reguły zbierania danych

Po utworzeniu reguły zbierania danych utwórz skojarzenie reguły zbierania danych (DCRA), aby skojarzyć regułę z zasobem, który ma być monitorowany. Aby uzyskać więcej informacji, zobacz Skojarzenia reguł zbierania danych — tworzenie

Służy az monitor data-collection rule association create do tworzenia skojarzenia między regułą zbierania danych a zasobem.

az monitor data-collection rule association create --name

--rule-id

--resource

Poniższy przykład tworzy skojarzenie między regułą zbierania danych a usługą Key Vault.

az monitor data-collection rule association create --name "keyValut-001" \

--rule-id "/subscriptions/bbbb1b1b-cc2c-DD3D-ee4e-ffffff5f5f5f/resourceGroups/rg-dcr/providers/Microsoft.Insights/dataCollectionRules/dcr-cli-001" \

--resource "/subscriptions/bbbb1b1b-cc2c-DD3D-ee4e-ffffff5f5f5f/resourceGroups/rg-dcr/providers/Microsoft.KeyVault/vaults/keyVault-001"

Utwórz plik JSON zawierający specyfikację reguły kolekcji. Aby uzyskać więcej informacji, zobacz Specyfikacje dcR. Przykładowe pliki JSON można znaleźć w temacie Sample Metrics Export JSON objects (Przykładowe obiekty JSON eksportu metryk).

Użyj polecenia , New-AzDataCollectionRule aby utworzyć regułę zbierania danych dla metryk przy użyciu programu PowerShell. Aby uzyskać więcej informacji, zobacz New-AzDataCollectionRule.

New-AzDataCollectionRule -Name

-ResourceGroupName

-JsonFilePath

Na przykład:

New-AzDataCollectionRule -Name dcr-powershell-hub -ResourceGroupName rg-001 -JsonFilePath dcr-storage-account.json

id Skopiuj wartości i IdentityPrincipalId kontrolera DCR do użycia w przypisaniu roli w celu utworzenia skojarzenia między kontrolerem domeny a zasobem.resource.

Id : /subscriptions/bbbb1b1b-cc2c-DD3D-ee4e-ffffff5f5f5f/resourceGroups/rg-001/providers/Microsoft.Insights/dataCollectionRules/dcr-powershell-hub

IdentityPrincipalId : eeeeeeee-ffff-aaaa-5555-666666666666

IdentityTenantId : 0000aaaa-11bb-cccc-dd22-eeeeee333333

IdentityType : systemAssigned

IdentityUserAssignedIdentity : {

}

Udzielanie uprawnień do zapisu jednostce zarządzanej

Tożsamość zarządzana używana przez kontroler domeny musi mieć uprawnienia do zapisu do miejsca docelowego, gdy miejsce docelowe jest kontem magazynu lub usługą Event Hubs.

Aby udzielić uprawnień dla jednostki zarządzanej reguły, przypisz odpowiednią rolę do jednostki.

W poniższej tabeli przedstawiono role wymagane dla każdego typu miejsca docelowego:

| Typ docelowy |

Rola |

| Obszar roboczy usługi Log Analytics |

niewymagane |

| Konto magazynu Azure |

Storage Blob Data Contributor |

| Event Hubs |

Azure Event Hubs Data Sender |

Aby uzyskać więcej informacji, zobacz Przypisywanie ról platformy Azure do tożsamości zarządzanej.

Aby przypisać rolę do tożsamości zarządzanej przy użyciu programu PowerShell, zobacz New-AzRoleAssignment

Przypisz odpowiednią rolę do tożsamości zarządzanej kontrolera domeny przy użyciu polecenia New-AzRoleAssignment.

New-AzRoleAssignment -ObjectId <objectId> -RoleDefinitionName <roleName> -Scope /subscriptions/<subscriptionId>/resourcegroups/<resourceGroupName>/providers/<providerName>/<resourceType>/<resourceSubType>/<resourceName>

W poniższym przykładzie rola jest przypisywana Azure Event Hubs Data Sender do tożsamości zarządzanej kontrolera domeny na poziomie subskrypcji.

New-AzRoleAssignment -ObjectId ffffffff-eeee-dddd-cccc-bbbbbbbbbbb0 -RoleDefinitionName "Azure Event Hubs Data Sender" -Scope /subscriptions/bbbb1b1b-cc2c-DD3D-ee4e-ffffff5f5f5f

Tworzenie skojarzenia reguły zbierania danych

Po utworzeniu reguły zbierania danych utwórz skojarzenie reguły zbierania danych (DCRA), aby skojarzyć regułę z zasobem, który ma być monitorowany. Służy New-AzDataCollectionRuleAssociation do tworzenia skojarzenia między regułą zbierania danych a zasobem. Aby uzyskać więcej informacji, zobacz New-AzDataCollectionRuleAssociation

New-AzDataCollectionRuleAssociation

-AssociationName <String>

-ResourceUri <String>

-DataCollectionRuleId <String>

Poniższy przykład tworzy skojarzenie między regułą zbierania danych a usługą Key Vault.

New-AzDataCollectionRuleAssociation

-AssociationName keyVault-001-association

-ResourceUri /subscriptions/bbbb1b1b-cc2c-DD3D-ee4e-ffffff5f5f5f/resourceGroups/rg-dcr/providers/Microsoft.KeyVault/vaults/keyVault-001

-DataCollectionRuleId /subscriptions/bbbb1b1b-cc2c-DD3D-ee4e-ffffff5f5f5f/resourceGroups/rg-dcr/providers/Microsoft.Insights/dataCollectionRules/vaultsDCR001

Tworzenie reguły zbierania danych przy użyciu interfejsu API REST

Utworzenie reguły zbierania danych dla metryk wymaga wykonania następujących kroków:

- Utwórz regułę zbierania danych.

- Udzielanie uprawnień dla zarządzanej jednostki reguły do zapisu w miejscu docelowym

- Utwórz skojarzenie reguły zbierania danych.

Tworzenie reguły zbierania danych

Aby utworzyć kontroler domeny przy użyciu interfejsu API REST, musisz utworzyć uwierzytelnione żądanie przy użyciu tokenu elementu nośnego. Aby uzyskać więcej informacji na temat uwierzytelniania za pomocą usługi Azure Monitor, zobacz Uwierzytelnianie żądań usługi Azure Monitor.

Użyj następującego punktu końcowego, aby utworzyć regułę zbierania danych dla metryk przy użyciu interfejsu API REST.

Aby uzyskać więcej informacji, zobacz Reguły zbierania danych — tworzenie.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{dataCollectionRuleName}?api-version=2023-03-11

Na przykład

https://management.azure.com/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/rg-001/providers/Microsoft.Insights/dataCollectionRules/dcr-001?api-version=2023-03-11

Ładunek jest obiektem JSON, który definiuje regułę kolekcji. Ładunek jest wysyłany w treści żądania. Aby uzyskać więcej informacji na temat struktury JSON, zobacz Specyfikacje dcR. Przykładowe obiekty JSON dcR można znaleźć w temacie Sample Metrics Export JSON objects (Przykładowe obiekty JSON eksportu metryk)

Udzielanie uprawnień do zapisu jednostce zarządzanej

Tożsamość zarządzana używana przez kontroler domeny musi mieć uprawnienia do zapisu do miejsca docelowego, gdy miejsce docelowe jest kontem magazynu lub usługą Event Hubs.

Aby udzielić uprawnień dla jednostki zarządzanej reguły, przypisz odpowiednią rolę do jednostki.

W poniższej tabeli przedstawiono role wymagane dla każdego typu miejsca docelowego:

| Typ docelowy |

Rola |

| Obszar roboczy usługi Log Analytics |

niewymagane |

| Konto magazynu Azure |

Storage Blob Data Contributor |

| Event Hubs |

Azure Event Hubs Data Sender |

Aby uzyskać więcej informacji, zobacz Przypisywanie ról platformy Azure do tożsamości zarządzanej.

Aby przypisać rolę do tożsamości zarządzanej przy użyciu interfejsu REST, zobacz Przypisania ról — tworzenie

Tworzenie skojarzenia reguły zbierania danych

Po utworzeniu reguły zbierania danych utwórz skojarzenie reguły zbierania danych (DCRA), aby skojarzyć regułę z zasobem, który ma być monitorowany. Aby uzyskać więcej informacji, zobacz Skojarzenia reguł zbierania danych — tworzenie

Aby utworzyć architekturę DCRA przy użyciu interfejsu API REST, użyj następującego punktu końcowego i ładunku:

PUT https://management.azure.com/{resourceUri}/providers/Microsoft.Insights/dataCollectionRuleAssociations/{associationName}?api-version=2022-06-0

Treść:

{

"properties":

{

"description": "<DCRA description>",

"dataCollectionRuleId": "/subscriptions/{subscriptionId}/resourceGroups/{resource group name}/providers/Microsoft.Insights/dataCollectionRules/{DCR name}"

}

}

Na przykład:

https://management.azure.com//subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/rg-001/providers/Microsoft.Compute/virtualMachines/vm002/providers/Microsoft.Insights/dataCollectionRuleAssociations/dcr-la-ws-vm002?api-version=2023-03-11

{

"properties":

{

"description": "Association of platform telemetry DCR with VM vm002",

"dataCollectionRuleId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/rg-001/providers/Microsoft.Insights/dataCollectionRules/dcr-la-ws"

}

}

Użyj następującego szablonu, aby utworzyć kontroler domeny. Aby uzyskać więcej informacji, zobacz Microsoft.Insights dataCollectionRules

Plik szablonu

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"dataCollectionRuleName": {

"type": "string",

"metadata": {

"description": "Specifies the name of the Data Collection Rule to create."

}

},

"location": {

"type": "string",

"metadata": {

"description": "Specifies the location in which to create the Data Collection Rule."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/dataCollectionRules",

"name": "[parameters('dataCollectionRuleName')]",

"kind": "PlatformTelemetry",

"identity": {

"type": "userassigned" | "systemAssigned",

"userAssignedIdentities": {

"type": "string"

}

},

"location": "[parameters('location')]",

"apiVersion": "2023-03-11",

"properties": {

"dataSources": {

"platformTelemetry": [

{

"streams": [

"<resourcetype>:<metric name> | Metrics-Group-All"

],

"name": "myPlatformTelemetryDataSource"

}

]

},

"destinations": {

"logAnalytics": [

{

"workspaceResourceId": "[parameters('workspaceId')]",

"name": "myDestination"

}

]

},

"dataFlows": [

{

"streams": [

"<resourcetype>:<metric name> | Metrics-Group-All"

],

"destinations": [

"myDestination"

]

}

]

}

}

]

}

Plik parametrów

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"dataCollectionRuleName": {

"value": "metrics-dcr-001"

},

"workspaceId": {

"value": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/azuremonitorworkspaceinsights/providers/microsoft.operationalinsights/workspaces/amw-insight-ws"

},

"location": {

"value": "eastus"

}

}

}

Przykładowy szablon dcR:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Insights/dataCollectionRules",

"apiVersion": "2023-03-11",

"name": "[parameters('dataCollectionRuleName')]",

"location": "[parameters('location')]",

"kind": "PlatformTelemetry",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"dataSources": {

"platformTelemetry": [

{

"streams": [

"Microsoft.Compute/virtualMachines:Metrics-Group-All",

"Microsoft.Compute/virtualMachineScaleSets:Metrics-Group-All",

"Microsoft.Cache/redis:Metrics-Group-All",

"Microsoft.keyvault/vaults:Metrics-Group-All"

],

"name": "myPlatformTelemetryDataSource"

}

]

},

"destinations": {

"logAnalytics": [

{

"workspaceResourceId": "[parameters('workspaceId')]",

"name": "myDestination"

}

]

},

"dataFlows": [

{

"streams": [

"Microsoft.Compute/virtualMachines:Metrics-Group-All",

"Microsoft.Compute/virtualMachineScaleSets:Metrics-Group-All",

"Microsoft.Cache/redis:Metrics-Group-All",

"Microsoft.keyvault/vaults:Metrics-Group-All"

],

"destinations": [

"myDestination"

]

}

]

}

}

]

}

Po utworzeniu dcR i DCRA poczekaj do 30 minut, aż pierwsze dane metryk platformy będą wyświetlane w obszarze roboczym usługi Log Analytics. Po rozpoczęciu przepływu danych opóźnienie dla szeregów czasowych metryk platformy przepływających do obszaru roboczego usługi Log Analytics, konta magazynu lub usługi Event Hubs wynosi około 3 minut, w zależności od typu zasobu.