Instalowanie agenta usługi Azure Monitor i zarządzanie nim za pomocą usługi Azure Policy

Za pomocą usługi Azure Policy można automatycznie zainstalować agenta usługi Azure Monitor na istniejących i nowych maszynach wirtualnych oraz automatycznie skojarzyć z nimi odpowiednie reguły zbierania danych. W tym artykule opisano wbudowane zasady i inicjatywy, których można użyć dla tych funkcji i funkcji usługi Azure Monitor, które mogą ułatwić zarządzanie nimi.

Użyj następujących zasad i inicjatyw zasad, aby automatycznie zainstalować agenta i skojarzyć go z kontrolerem domeny za każdym razem, gdy tworzysz maszynę wirtualną, zestaw skalowania maszyn wirtualnych lub serwer z obsługą usługi Azure Arc.

Uwaga

Usługa Azure Monitor ma w wersji zapoznawczej środowisko DCR , które upraszcza tworzenie przypisań dla zasad i inicjatyw korzystających z kontrolerów domeny. Środowisko obejmuje inicjatywy, które instalują agenta usługi Azure Monitor. Możesz użyć tego środowiska do tworzenia przypisań dla inicjatyw opisanych w tym artykule. Aby uzyskać więcej informacji, zobacz Zarządzanie kontrolerami domeny i skojarzeniami w usłudze Azure Monitor.

Wymagania wstępne

Przed rozpoczęciem zapoznaj się z wymaganiami wstępnymi dotyczącymi instalacji agenta.

Uwaga

Zgodnie z Platforma tożsamości Microsoft najlepszymi rozwiązaniami zasady instalowania agenta usługi Azure Monitor na maszynach wirtualnych i zestawach skalowania maszyn wirtualnych zależą od tożsamości zarządzanej przypisanej przez użytkownika. Ta opcja to bardziej skalowalna i odporna tożsamość zarządzana dla tych zasobów.

W przypadku serwerów z obsługą usługi Azure Arc zasady korzystają z tożsamości zarządzanej przypisanej przez system jako jedynej obsługiwanej opcji.

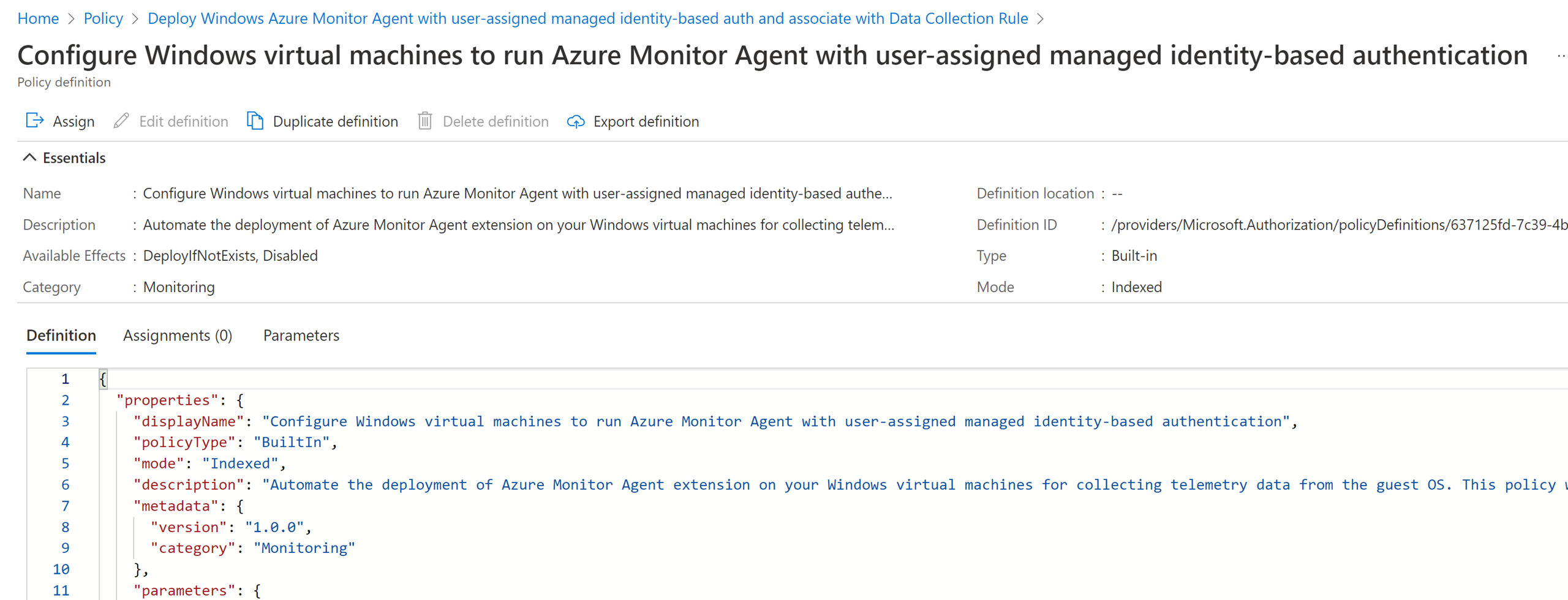

Wbudowane zasady

Możesz użyć poszczególnych zasad z inicjatyw zasad opisanych w następnej sekcji, aby wykonać pojedynczą akcję na dużą skalę. Jeśli na przykład chcesz automatycznie zainstalować tylko agenta, użyj drugich zasad instalacji agenta w inicjatywie.

Wbudowane inicjatywy zasad

Wbudowane inicjatywy zasad dla maszyn wirtualnych z systemem Windows i Linux oraz zestawów skalowania zapewniają kompleksowe dołączanie na dużą skalę przy użyciu agenta usługi Azure Monitor:

- Wdrażanie agenta usługi Azure Monitor dla komputerów klienckich z systemem Windows przy użyciu przypisanego przez użytkownika uwierzytelniania opartego na tożsamości zarządzanej i kojarzenie go z kontrolerem domeny

- Wdrażanie agenta usługi Azure Monitor dla komputerów klienckich z systemem Linux przy użyciu przypisanego przez użytkownika uwierzytelniania opartego na tożsamości zarządzanej i kojarzenie go z kontrolerem domeny

Uwaga

Definicje zasad obejmują tylko listę wersji systemów Windows i Linux, które obsługuje firma Microsoft. Aby dodać obraz niestandardowy, użyj parametru Dodatkowe obrazy maszyn wirtualnych.

Te inicjatywy zawierają poszczególne zasady, które:

(Opcjonalnie) Utwórz i przypisz jedną wbudowaną tożsamość zarządzaną przypisaną przez użytkownika na subskrypcję i na region. Dowiedz się więcej.

Przynieś własną tożsamość przypisaną przez użytkownika:

- W przypadku ustawienia wartości false tworzy wbudowaną tożsamość zarządzaną przypisaną przez użytkownika w wstępnie zdefiniowanej grupie zasobów i przypisuje ją do wszystkich maszyn, do których są stosowane zasady. Lokalizację grupy zasobów można skonfigurować w parametrze Built-In-Identity-RG Location .

- W przypadku ustawienia wartości true można zamiast tego użyć istniejącej tożsamości przypisanej przez użytkownika, która jest automatycznie przypisywana do wszystkich maszyn, do których są stosowane zasady.

Zainstaluj rozszerzenie agenta usługi Azure Monitor na maszynie i skonfiguruj je pod kątem używania tożsamości przypisanej przez użytkownika zgodnie z następującymi parametrami:

Przynieś własną tożsamość przypisaną przez użytkownika:

- Jeśli ustawiono wartość false, agent zostanie skonfigurowany do używania wbudowanej tożsamości zarządzanej przypisanej przez użytkownika utworzonej przez poprzednie zasady.

- Jeśli ustawiono wartość true, agent zostanie skonfigurowany tak, aby używał istniejącej tożsamości przypisanej przez użytkownika.

Nazwa tożsamości zarządzanej przypisanej przez użytkownika: jeśli używasz własnej tożsamości (prawda jest zaznaczona), określ nazwę tożsamości przypisanej do maszyn.

Grupa zasobów tożsamości zarządzanej przypisana przez użytkownika: jeśli używasz własnej tożsamości (prawda jest zaznaczona), określ grupę zasobów, w której istnieje tożsamość.

Dodatkowe obrazy maszyn wirtualnych: Przekaż dodatkowe nazwy obrazów maszyn wirtualnych, do których chcesz zastosować zasady, jeśli nie zostały jeszcze uwzględnione.

Wbudowana lokalizacja tożsamości RG: jeśli używasz wbudowanej tożsamości zarządzanej przypisanej przez użytkownika, określ lokalizację, aby utworzyć tożsamość i grupę zasobów. Ten parametr jest używany tylko wtedy, gdy parametr Bring Your Own User-Assigned Managed Identity ma wartość false.

Utwórz i wdróż skojarzenie, aby połączyć maszynę z określonym kontrolerem domeny.

Znane problemy

- Domyślne zachowanie tożsamości zarządzanej. Dowiedz się więcej.

- Możliwe warunki wyścigu podczas korzystania z wbudowanych zasad tworzenia tożsamości przypisanych przez użytkownika. Dowiedz się więcej.

- Przypisywanie zasad do grup zasobów. Jeśli zakres przypisania zasad jest grupą zasobów, a nie subskrypcją, tożsamość używana przez przypisanie zasad (która różni się od tożsamości przypisanej przez użytkownika, która jest używana przez agenta) musi mieć ręcznie przyznane określone role przed przypisaniem lub korygowaniem. Nie można wykonać tego kroku w wyniku niepowodzeń wdrażania.

- Inne ograniczenia tożsamości zarządzanej.

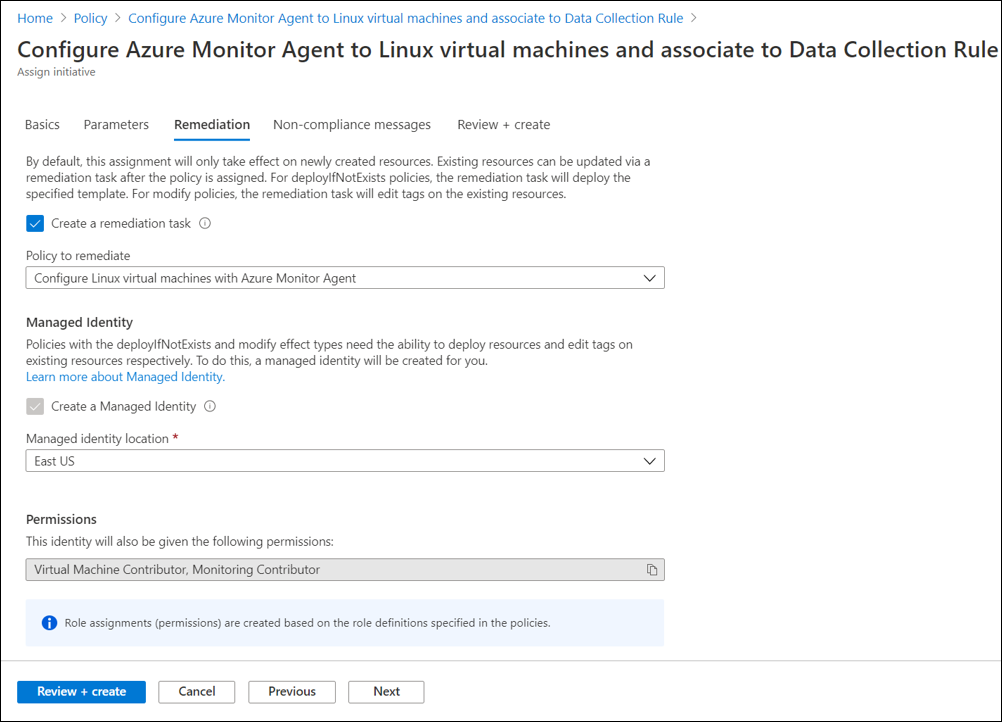

Korekty

Inicjatywy lub zasady mają zastosowanie do każdej maszyny wirtualnej podczas jej tworzenia. Zadanie korygowania wdraża definicje zasad w inicjatywie dla istniejących zasobów. Agenta usługi Azure Monitor można skonfigurować dla wszystkich zasobów, które zostały już utworzone.

Podczas tworzenia przypisania przy użyciu witryny Azure Portal możesz jednocześnie utworzyć zadanie korygowania. Aby uzyskać informacje na temat korygowania, zobacz Korygowanie niezgodnych zasobów przy użyciu usługi Azure Policy.

Powiązana zawartość

Utwórz kontroler domeny w celu zbierania danych z agenta i wysyłania ich do usługi Azure Monitor.