Integrate your ILB App Service Environment with the Azure Application Gateway (Integrowanie środowiska App Service Environment wewnętrznego modułu równoważenia obciążenia z usługą Azure Application Gateway)

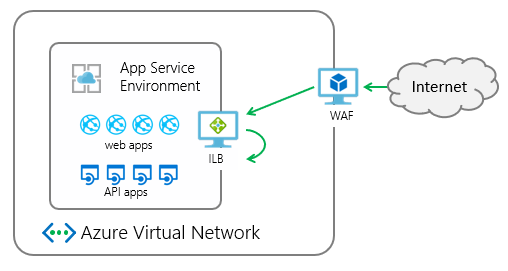

Środowisko App Service Environment to wdrożenie usługi aplikacja systemu Azure Service w podsieci sieci wirtualnej platformy Azure klienta. Można go wdrożyć przy użyciu zewnętrznego lub wewnętrznego punktu końcowego na potrzeby dostępu do aplikacji. Wdrożenie środowiska App Service Environment z wewnętrznym punktem końcowym jest nazywane wewnętrznym środowiskiem App Service Environment modułu równoważenia obciążenia (ILB).

Zapory aplikacji internetowej pomagają zabezpieczyć aplikacje internetowe przez inspekcję przychodzącego ruchu internetowego w celu zablokowania iniekcji SQL, skryptów między witrynami, przekazywania złośliwego oprogramowania i ataków DDoS aplikacji oraz innych ataków. Możesz uzyskać urządzenie zapory aplikacji internetowej z witryny Azure Marketplace lub użyć bramy aplikacja systemu Azure Gateway.

Brama aplikacja systemu Azure to urządzenie wirtualne, które zapewnia równoważenie obciążenia warstwy 7, odciążanie protokołu TLS i ochronę zapory aplikacji internetowej (WAF). Może nasłuchiwać publicznego adresu IP i kierować ruch do punktu końcowego aplikacji. Poniższe informacje opisują sposób integrowania bramy aplikacji skonfigurowanej przez zaporę aplikacji internetowej z aplikacją w środowisku App Service Environment modułu równoważenia obciążenia.

Integracja bramy aplikacji ze środowiskiem App Service Environment modułu równoważenia obciążenia jest na poziomie aplikacji. Podczas konfigurowania bramy aplikacji za pomocą środowiska App Service Environment modułu równoważenia obciążenia wykonujesz je dla określonych aplikacji w środowisku App Service Environment modułu równoważenia obciążenia.

Korzystając z tego przewodnika, wykonasz następujące czynności:

- Utwórz bramę aplikacja systemu Azure.

- Skonfiguruj bramę aplikacji, aby wskazywała aplikację w środowisku App Service Environment modułu równoważenia obciążenia.

- Edytuj publiczną nazwę hosta DNS wskazującą bramę aplikacji.

Wymagania wstępne

Aby zintegrować bramę aplikacji ze środowiskiem App Service Environment modułu równoważenia obciążenia, potrzebne są następujące elementy:

- Środowisko usługi App Service z wewnętrznym modułem równoważenia obciążenia.

- Prywatna strefa DNS dla środowiska App Service Environment wewnętrznego modułu równoważenia obciążenia.

- Aplikacja działająca w środowisku App Service Environment modułu równoważenia obciążenia.

- Publiczna nazwa DNS bramy aplikacji.

- Jeśli musisz użyć szyfrowania TLS do bramy aplikacji, wymagany jest prawidłowy certyfikat publiczny używany do powiązania z bramą aplikacji.

Środowisko usługi App Service z wewnętrznym modułem równoważenia obciążenia

Aby uzyskać szczegółowe informacje na temat tworzenia środowiska App Service Environment modułu równoważenia obciążenia, zobacz Tworzenie środowiska App Service Environment w witrynie Azure Portal i Tworzenie środowiska App Service Environment za pomocą usługi Azure Resource Manager.

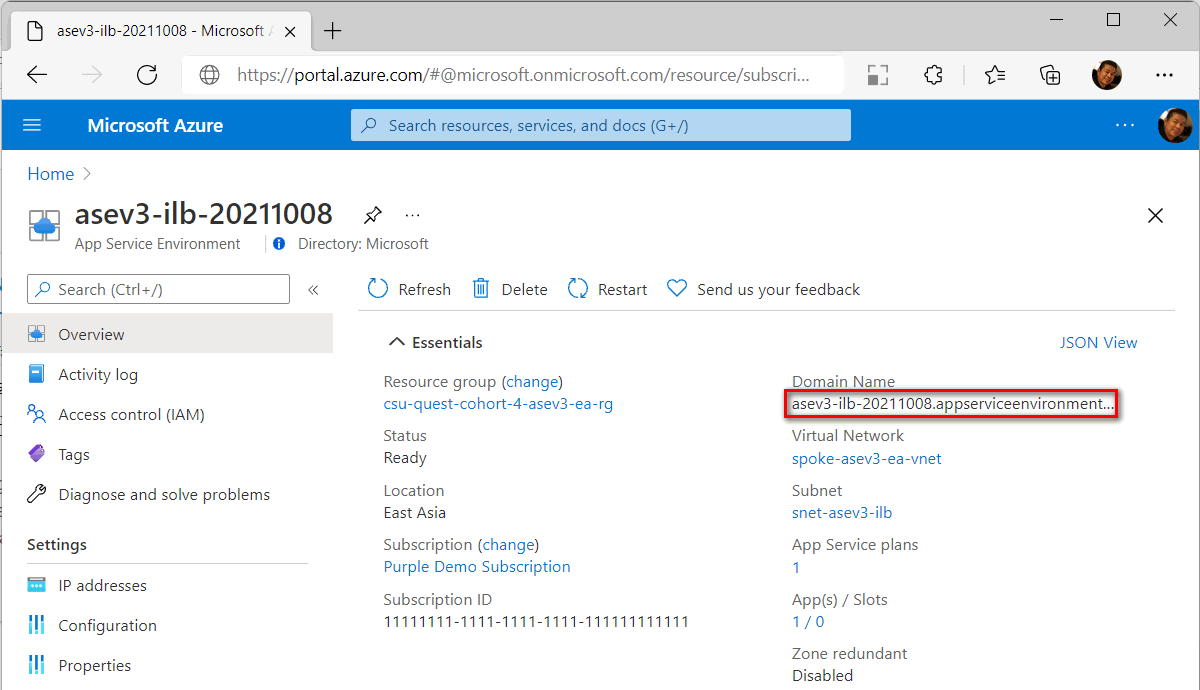

Po utworzeniu środowiska App Service Environment modułu równoważenia obciążenia domyślną domeną jest

<YourAseName>.appserviceenvironment.net.

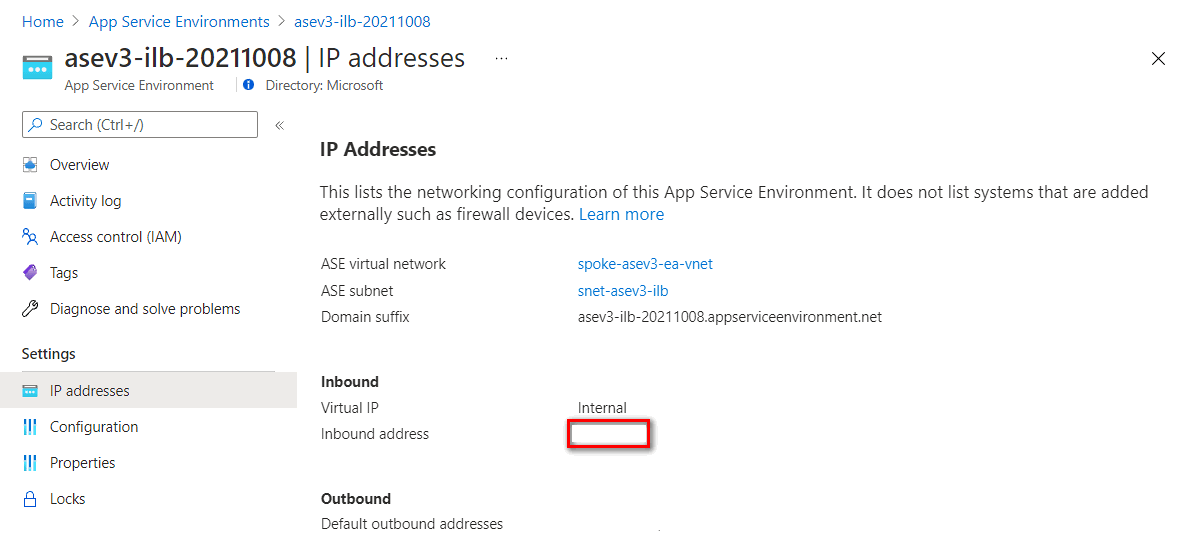

Wewnętrzny moduł równoważenia obciążenia jest aprowizowany na potrzeby dostępu przychodzącego. Adres przychodzący można sprawdzić w obszarze Adresy IP w obszarze Ustawienia środowiska App Service Environment. Możesz utworzyć prywatną strefę DNS zamapowana na ten adres IP później.

Prywatna strefa DNS

Do rozpoznawania nazw wewnętrznych potrzebna jest prywatna strefa DNS. Utwórz ją przy użyciu nazwy środowiska App Service Environment przy użyciu zestawów rekordów przedstawionych w poniższej tabeli (aby uzyskać instrukcje, zobacz Szybki start — tworzenie prywatnej strefy DNS platformy Azure przy użyciu witryny Azure Portal).

| Nazwisko | Typ | Wartość |

|---|---|---|

| * | A | Adres przychodzący środowiska App Service Environment |

| @ | A | Adres przychodzący środowiska App Service Environment |

| @ | SOA | Nazwa DNS środowiska App Service Environment |

| *.Scm | A | Adres przychodzący środowiska App Service Environment |

App Service w środowisku app service wewnętrznym modułu równoważenia obciążenia

Musisz utworzyć plan usługi App Service i aplikację w środowisku app service równoważenia obciążenia. Podczas tworzenia aplikacji w portalu wybierz środowisko App Service Environment modułu równoważenia obciążenia jako region.

Publiczna nazwa DNS bramy aplikacji

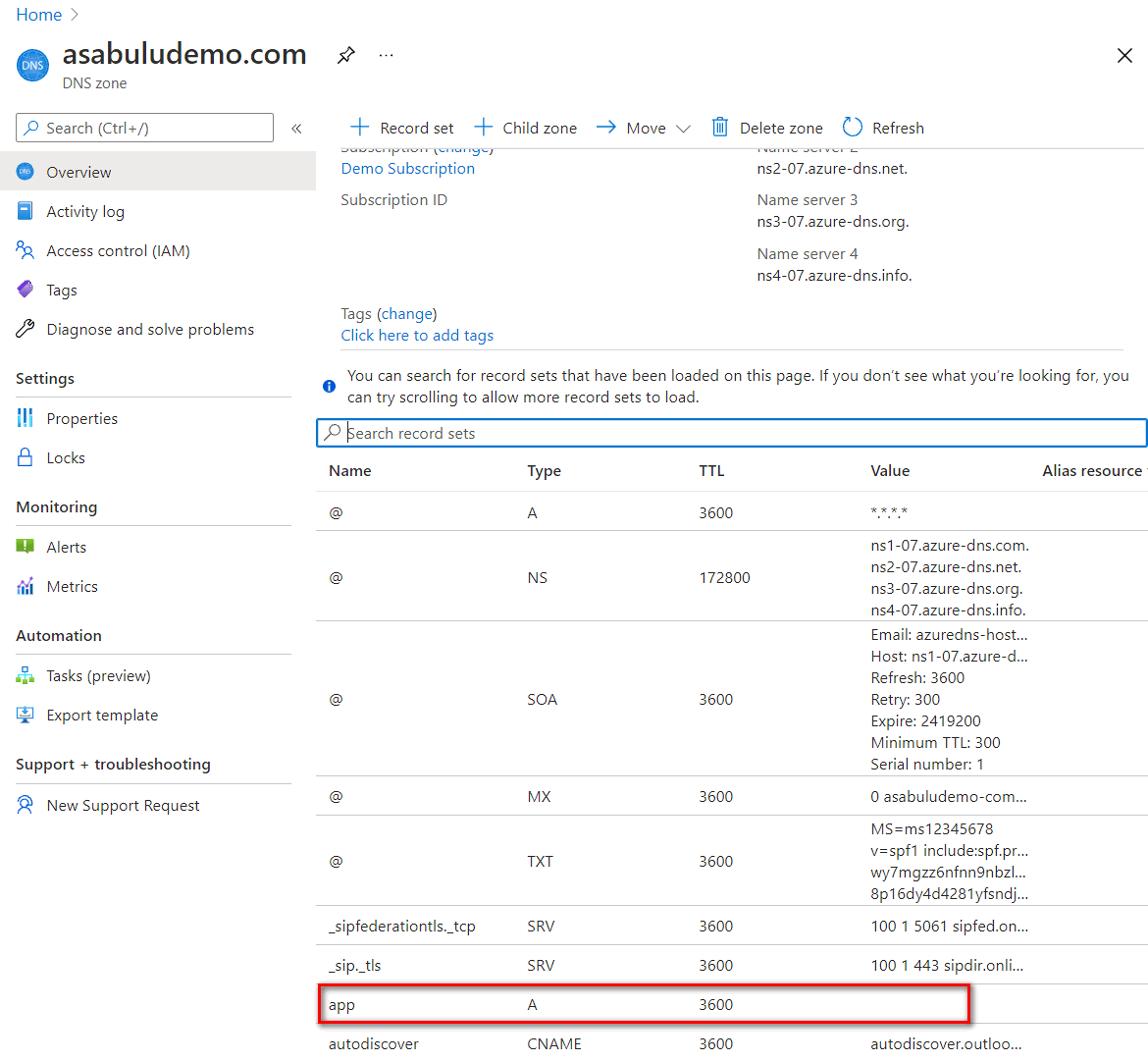

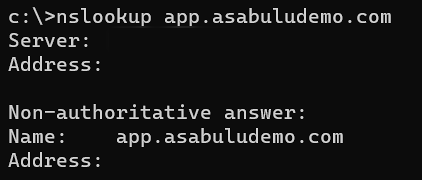

Aby nawiązać połączenie z bramą aplikacji z Internetu, potrzebna jest routable nazwa domeny. W tym przypadku użyto nazwy asabuludemo.com domeny z routingiem i zaplanowano nawiązanie połączenia z usługą App Service o tej nazwie app.asabuludemo.comdomeny. Adres IP zamapowany na tę nazwę domeny aplikacji musi być ustawiony na publiczny adres IP usługi Application Gateway po utworzeniu bramy aplikacji.

W przypadku domeny publicznej zamapowanej na bramę aplikacji nie trzeba konfigurować domeny niestandardowej w usłudze App Service. Możesz kupić niestandardową nazwę domeny za pomocą domen usługi App Service.

Prawidłowy certyfikat publiczny

Aby ulepszyć zabezpieczenia, powiąż certyfikat TLS na potrzeby szyfrowania sesji. Aby powiązać certyfikat TLS z bramą aplikacji, wymagany jest prawidłowy certyfikat publiczny z następującymi informacjami. Za pomocą certyfikatów usługi App Service można kupić certyfikat TLS i wyeksportować go w .pfx formacie.

| Nazwa/nazwisko | Wartość | Opis |

|---|---|---|

| Nazwa pospolita |

<yourappname>.<yourdomainname>na przykład: app.asabuludemo.com lub *.<yourdomainname>, na przykład: *.asabuludemo.com |

Certyfikat standardowy lub certyfikat wieloznaczny dla bramy aplikacji |

| Alternatywna nazwa podmiotu |

<yourappname>.scm.<yourdomainname>na przykład: app.scm.asabuludemo.com lub *.scm.<yourdomainname>, na przykład: *.scm.asabuludemo.com |

Sieć SAN, która umożliwia nawiązanie połączenia z usługą Kudu usługi App Service. Jest to opcjonalne ustawienie, jeśli nie chcesz publikować usługi App Service kudu w Internecie. |

Plik certyfikatu powinien mieć klucz prywatny i zapisać go w .pfx formacie. Certyfikat zostanie zaimportowany do bramy aplikacji później.

Tworzenie bramy aplikacji

Aby zapoznać się z podstawowym tworzeniem bramy aplikacji, zobacz Samouczek: tworzenie bramy aplikacji przy użyciu zapory aplikacji internetowej przy użyciu witryny Azure Portal.

W tym samouczku użyjemy witryny Azure Portal do utworzenia bramy aplikacji z wewnętrznym modułem równoważenia obciążenia środowiska App Service Environment.

W witrynie Azure Portal wybierz pozycję Nowa>usługa Application Gateway sieci>, aby utworzyć bramę aplikacji.

Ustawienie Podstawy

Na liście rozwijanej Warstwa możesz wybrać opcję Standardowa v2 lub WAF V2, aby włączyć funkcję zapory aplikacji internetowej w bramie aplikacji.

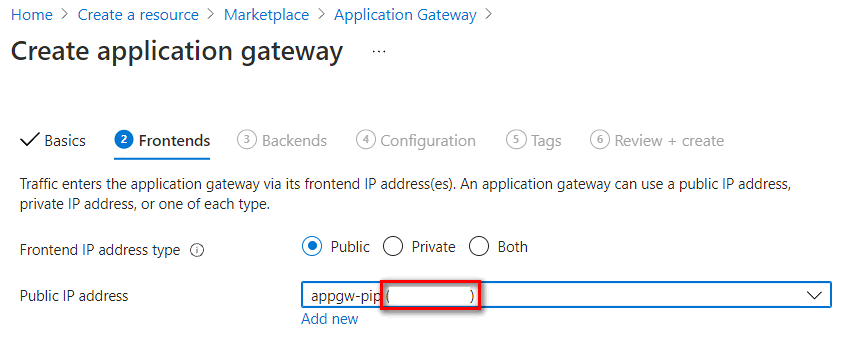

Ustawienie Frontonów

Wybierz typ adresu IP frontonu na Publiczny, Prywatny lub Oba . Jeśli ustawisz wartość Prywatny lub Oba, musisz przypisać statyczny adres IP w zakresie podsieci bramy aplikacji. W tym przypadku ustawiliśmy wartość Publiczny adres IP tylko dla publicznego punktu końcowego.

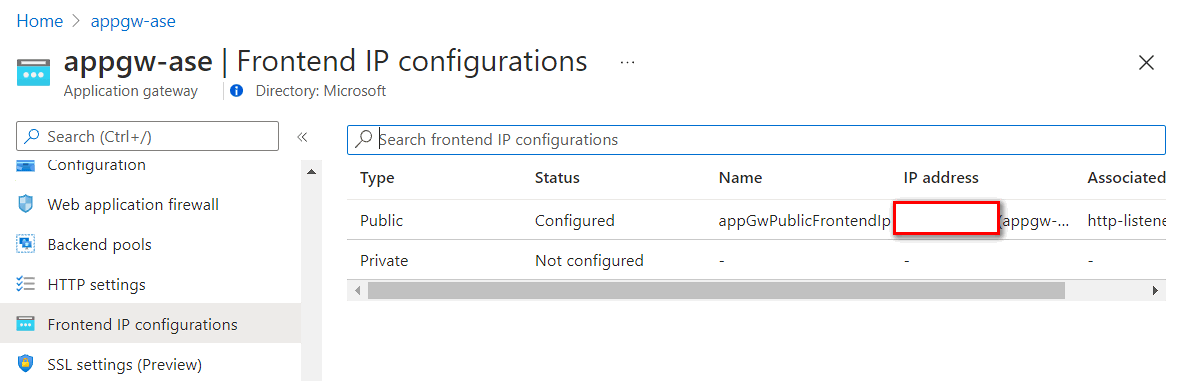

Publiczny adres IP — musisz skojarzyć publiczny adres IP dla publicznego dostępu bramy aplikacji. Zarejestruj ten adres IP, musisz dodać rekord w usłudze DNS później.

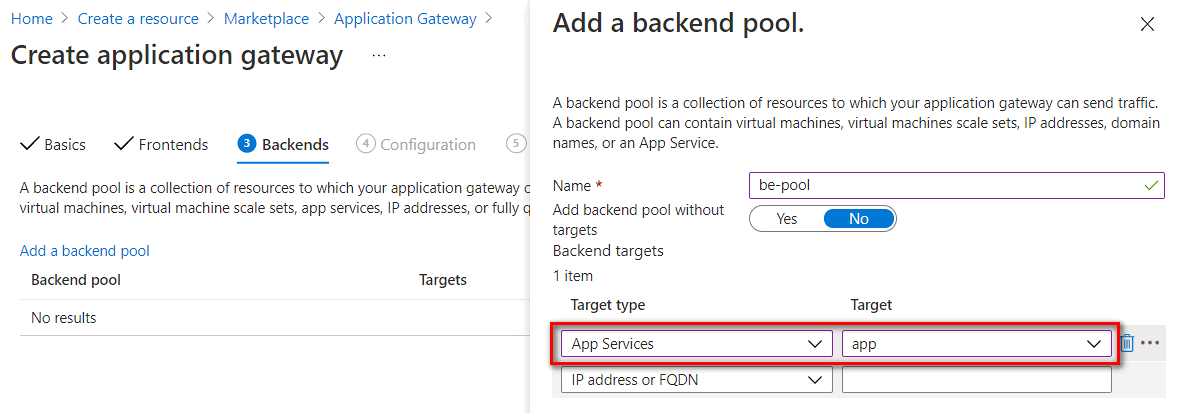

Ustawienie zaplecza

Wprowadź nazwę puli zaplecza i wybierz usługę App Services lub adres IP lub nazwę FQDN w polu Typ docelowy. W takim przypadku ustawiliśmy pozycję App Services i wybierzemy pozycję Nazwa usługi App Service z listy rozwijanej docelowej.

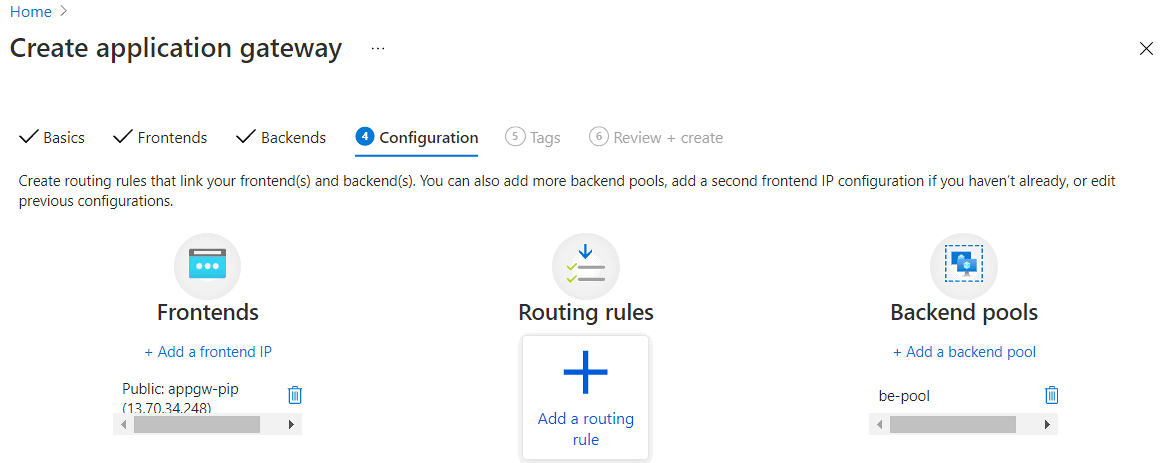

Ustawienie konfiguracji

W obszarze Konfiguracja należy dodać regułę routingu, wybierając ikonę Dodaj regułę routingu.

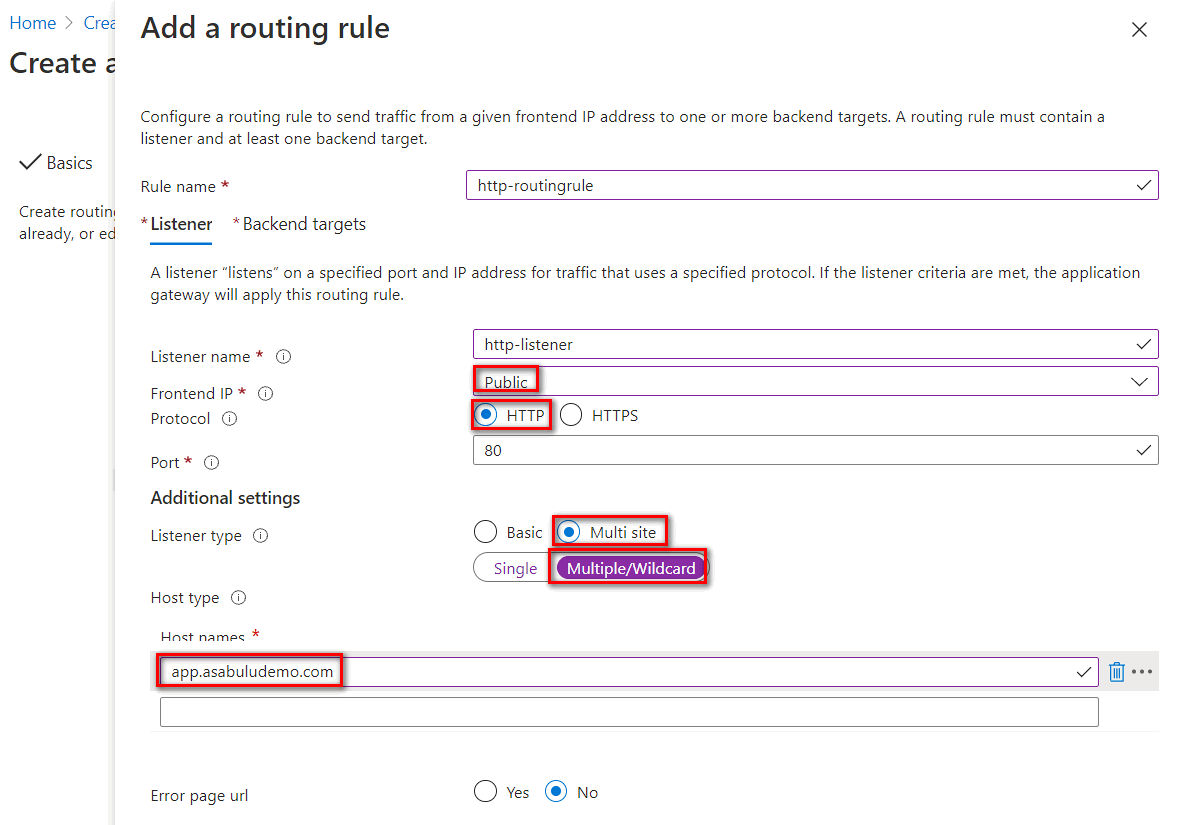

Należy skonfigurować obiekty docelowe odbiornika i zaplecza w regule routingu. Możesz dodać odbiornik HTTP do weryfikacji wdrożenia koncepcji lub dodać odbiornik HTTPS w celu ulepszenia zabezpieczeń.

Aby nawiązać połączenie z bramą aplikacji przy użyciu protokołu HTTP, możesz utworzyć odbiornik z następującymi ustawieniami,

Parametr Wartość Opis Nazwa reguły Na przykład: http-routingrule.Nazwa routingu Nazwa odbiornika Na przykład: http-listener.Nazwa odbiornika Adres IP frontonu Publiczne W przypadku dostępu do Internetu ustaw wartość Publiczna Protokół HTTP Nie używaj szyfrowania TLS Port 80 Domyślny port HTTP Typ odbiornika Wiele lokacji Zezwalaj na nasłuchiwanie wielu witryn w bramie aplikacji Host type Wiele/symbol wieloznaczny Ustaw wartość na wiele lub wieloznacznych nazw witryny sieci Web, jeśli typ odbiornika jest ustawiony na wiele witryn. Nazwa hosta Na przykład: app.asabuludemo.com.Ustaw na nazwę domeny routingu dla usługi App Service

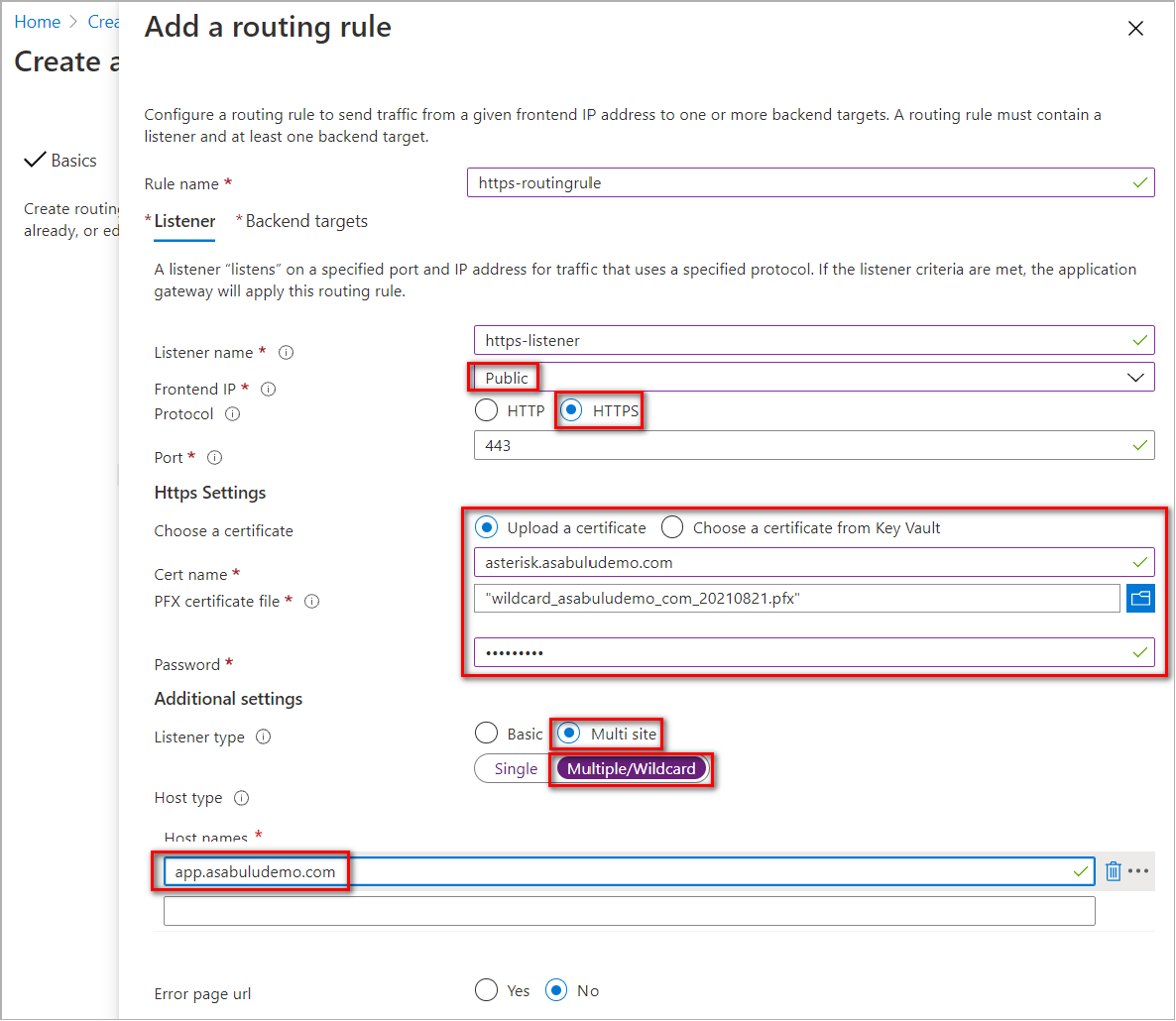

Aby nawiązać połączenie z bramą aplikacji przy użyciu szyfrowania TLS, możesz utworzyć odbiornik z następującymi ustawieniami:

Parametr Wartość Opis Nazwa reguły Na przykład: https-routingrule.Nazwa routingu Nazwa odbiornika Na przykład: https-listener.Nazwa odbiornika Adres IP frontonu Publiczne W przypadku dostępu do Internetu ustaw wartość Publiczna Protokół HTTPS Korzystanie z szyfrowania TLS Port 443 Domyślny port HTTPS Ustawienia protokołu HTTPS Przekaż certyfikat Przekaż certyfikat zawiera nazwę CN i klucz prywatny z formatem pfx. Typ odbiornika Wiele lokacji Zezwalaj na nasłuchiwanie wielu witryn w bramie aplikacji Host type Wiele/symbol wieloznaczny Ustaw wartość na wiele lub wieloznacznych nazw witryny sieci Web, jeśli typ odbiornika jest ustawiony na wiele witryn. Nazwa hosta Na przykład: app.asabuludemo.com.Ustaw na nazwę domeny routingu dla usługi App Service

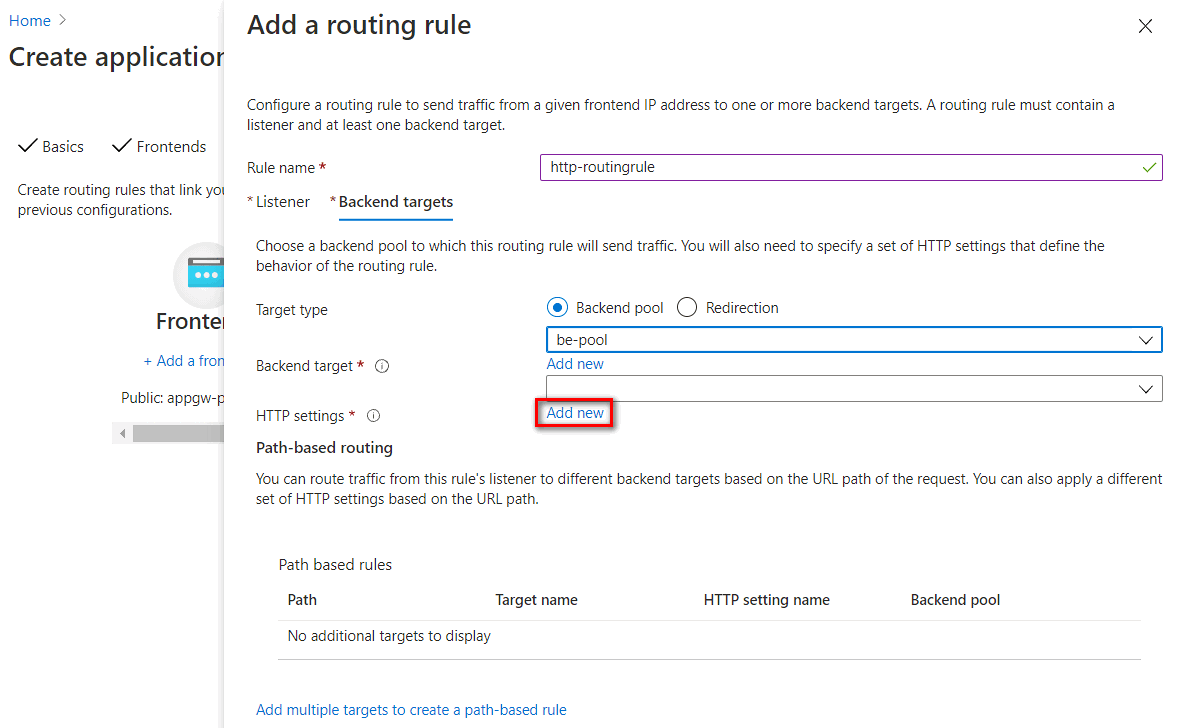

Musisz skonfigurować ustawienie Pula zaplecza i HTTP w celach zaplecza. Pula zaplecza została skonfigurowana w poprzednich krokach. Wybierz pozycję Dodaj nowy link, aby dodać ustawienie HTTP.

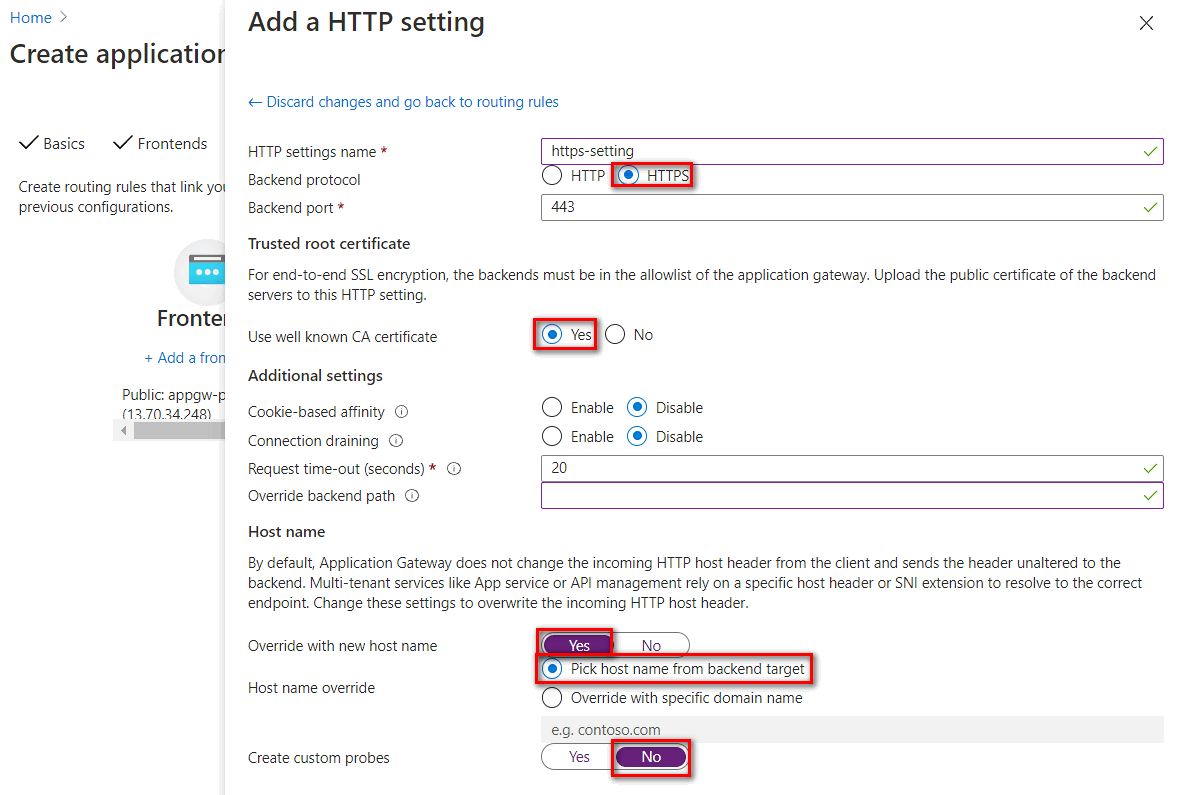

Ustawienia HTTP wymienione w poniższej tabeli:

Parametr Wartość Opis Nazwa ustawienia HTTP Na przykład: https-setting.Nazwa ustawienia HTTP Protokół zaplecza HTTPS Korzystanie z szyfrowania TLS Port zaplecza 443 Domyślny port HTTPS Używanie dobrze znanego certyfikatu urzędu certyfikacji Tak Domyślna nazwa domeny środowiska App Service Environment modułu równoważenia obciążenia to .appserviceenvironment.net. Certyfikat tej domeny jest wystawiany przez publiczny zaufany urząd główny. W ustawieniu Zaufany certyfikat główny można ustawić tak, aby używał dobrze znanego zaufanego certyfikatu głównego urzędu certyfikacji.Zastąpij nową nazwą hosta Tak Nagłówek nazwy hosta jest zastępowany podczas nawiązywania połączenia z aplikacją w środowisku App Service Environment modułu równoważenia obciążenia Zastąpienie nazwy hosta Wybierz nazwę hosta z obiektu docelowego zaplecza Podczas ustawiania puli zaplecza na usługę App Service można wybrać hosta z docelowego zaplecza Tworzenie niestandardowych sond Nie. Użyj domyślnej sondy kondycji

Konfigurowanie integracji bramy aplikacji ze środowiskiem App Service Environment modułu równoważenia obciążenia

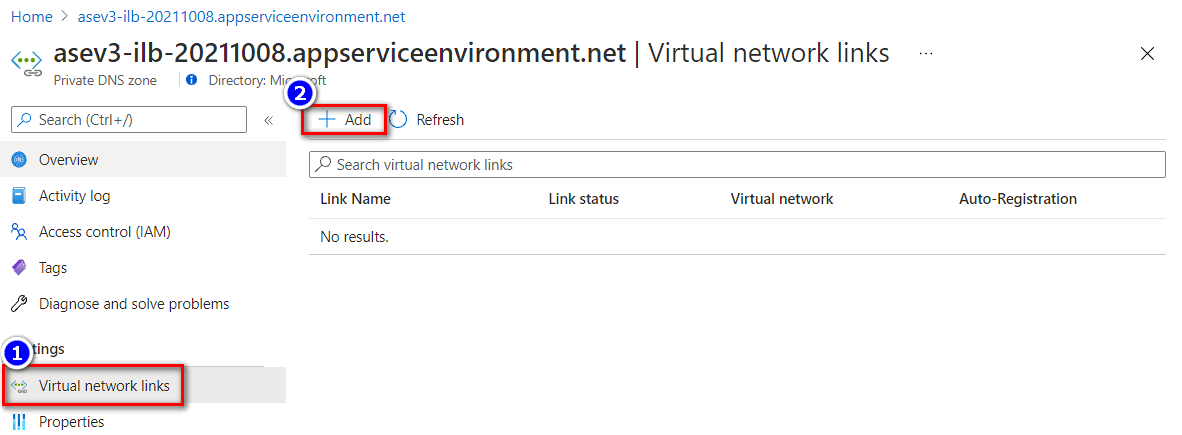

Aby uzyskać dostęp do środowiska App Service Environment wewnętrznego modułu równoważenia obciążenia z bramy aplikacji, należy sprawdzić, czy łącze sieci wirtualnej do prywatnej strefy DNS. Jeśli nie ma sieci wirtualnej połączonej z siecią wirtualną bramy aplikacji, dodaj link do sieci wirtualnej, wykonując następujące kroki.

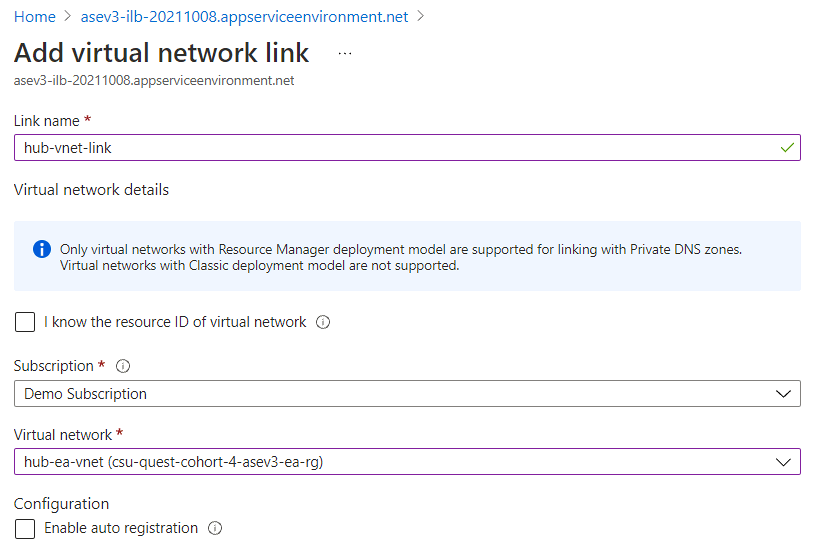

Konfigurowanie łączy sieci wirtualnej z prywatną strefą DNS

- Aby skonfigurować połączenie sieci wirtualnej z prywatną strefą DNS, przejdź do prywatnej płaszczyzny konfiguracji strefy DNS. Wybieranie linków >sieci wirtualnej Dodaj

- Wprowadź nazwę linku i wybierz odpowiednią subskrypcję i sieć wirtualną, w której znajduje się brama aplikacji.

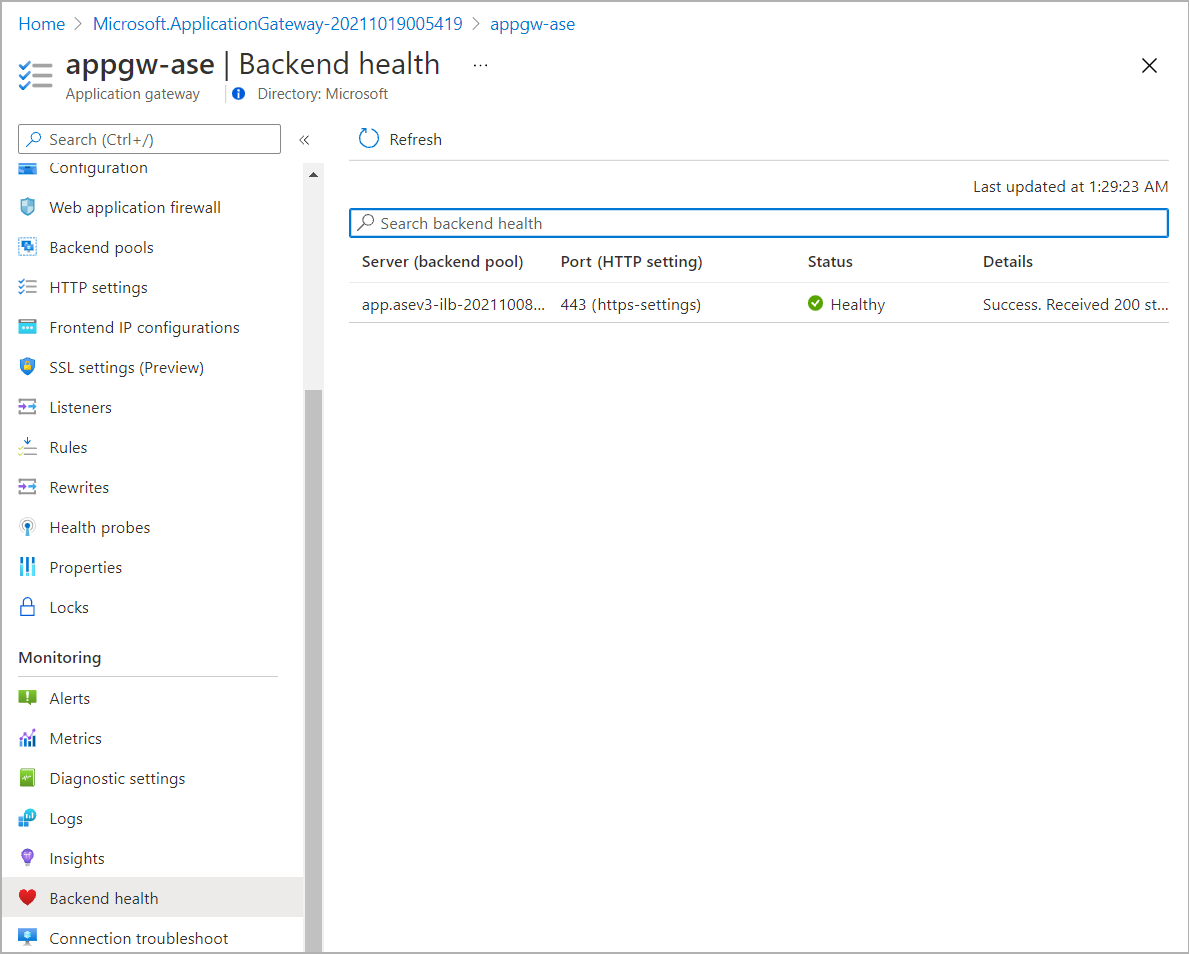

- Stan kondycji zaplecza można potwierdzić z poziomu kondycji zaplecza w płaszczyźnie bramy aplikacji.

Dodawanie publicznego rekordu DNS

Podczas uzyskiwania dostępu do bramy aplikacji z Internetu należy skonfigurować odpowiednie mapowanie DNS.

- Publiczny adres IP bramy aplikacji można znaleźć w konfiguracjach adresów IP frontonu w płaszczyźnie bramy aplikacji.

- Użyj usługi Azure DNS, na przykład możesz dodać zestaw rekordów, aby zamapować nazwę domeny aplikacji na publiczny adres IP bramy aplikacji.

Weryfikowanie połączenia

- W przypadku dostępu do maszyny z Internetu możesz zweryfikować rozpoznawanie nazw dla nazwy domeny aplikacji do publicznego adresu IP bramy aplikacji.

- Na komputerze z Internetu przetestuj dostęp do internetu z przeglądarki.