Wymagania dotyczące zasobów sieciowych na potrzeby integracji bramy obszaru roboczego z siecią wirtualną

DOTYCZY: Premium

Izolacja sieci jest opcjonalną funkcją bramy obszaru roboczego usługi API Management. Ten artykuł zawiera wymagania dotyczące zasobów sieciowych podczas integrowania bramy w sieci wirtualnej platformy Azure. Niektóre wymagania różnią się w zależności od żądanego trybu dostępu przychodzącego i wychodzącego. Obsługiwane są następujące tryby:

- Publiczny dostęp przychodzący, prywatny dostęp wychodzący (publiczny/prywatny)

- Prywatny dostęp przychodzący, prywatny dostęp wychodzący (prywatny/prywatny)

Aby uzyskać informacje na temat opcji sieci w usłudze API Management, zobacz Zabezpieczanie ruchu przychodzącego lub wychodzącego za pomocą sieci wirtualnej w usłudze Azure API Management.

Uwaga

- Konfiguracja sieci bramy obszaru roboczego jest niezależna od konfiguracji sieci wystąpienia usługi API Management.

- Obecnie brama obszaru roboczego można skonfigurować tylko w sieci wirtualnej po utworzeniu bramy. Nie można później zmienić konfiguracji sieci lub ustawień bramy.

Lokalizacja sieciowa

- Sieć wirtualna musi znajdować się w tym samym regionie i subskrypcji platformy Azure co wystąpienie usługi API Management.

Dedykowana podsieć

- Podsieć używana do integracji sieci wirtualnej może być używana tylko przez jedną bramę obszaru roboczego. Nie można go udostępnić innemu zasobowi platformy Azure.

Rozmiar podsieci

- Minimum: /27 (32 adresy)

- Maksymalna: /24 (256 adresów) — zalecane

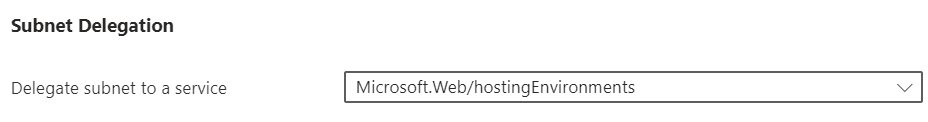

Delegowanie podsieci

Podsieć musi być delegowana w następujący sposób, aby umożliwić żądany dostęp przychodzący i wychodzący.

Aby uzyskać informacje na temat konfigurowania delegowania podsieci, zobacz Dodawanie lub usuwanie delegowania podsieci.

W przypadku trybu publicznego/prywatnego podsieć musi być delegowana do usługi Microsoft.Web/serverFarms .

Uwaga

Może być konieczne zarejestrowanie dostawcy Microsoft.Web/serverFarms zasobów w subskrypcji, aby można było delegować podsieć do usługi.

Problemy dotyczące reguł sieciowej grupy zabezpieczeń (NSG)

Sieciowa grupa zabezpieczeń musi być dołączona do podsieci, aby jawnie zezwalać na łączność przychodzącą. Skonfiguruj następujące reguły w sieciowej grupie zabezpieczeń. Ustaw priorytet tych reguł wyższy niż w przypadku reguł domyślnych.

| Porty źródłowe/docelowe | Kierunek | Protokół transportowy | Element źródłowy | Element docelowy | Purpose |

|---|---|---|---|---|---|

| */80 | Przychodzący | TCP | AzureLoadBalancer | Zakres podsieci bramy obszaru roboczego | Zezwalaj na wewnętrzny ruch ping kondycji |

| */80,443 | Przychodzący | TCP | Internet | Zakres podsieci bramy obszaru roboczego | Zezwalaj na ruch przychodzący |

Ustawienia DNS dla konfiguracji prywatnej/prywatnej

W konfiguracji sieci prywatnej/prywatnej musisz zarządzać własnym systemem DNS, aby umożliwić dostęp przychodzący do bramy obszaru roboczego.

Zalecamy:

- Konfigurowanie strefy prywatnej usługi Azure DNS.

- Połącz strefę prywatną usługi Azure DNS z siecią wirtualną, w której wdrożono bramę obszaru roboczego.

Dowiedz się, jak skonfigurować strefę prywatną w usłudze Azure DNS.

Dostęp na domyślnej nazwie hosta

Podczas tworzenia obszaru roboczego usługi API Management brama obszaru roboczego ma przypisaną domyślną nazwę hosta. Nazwa hosta jest widoczna w witrynie Azure Portal na stronie Przegląd bramy obszaru roboczego wraz z prywatnym wirtualnym adresem IP. Domyślna nazwa hosta ma format <gateway-name>-<random hash>.gateway.<region>-<number>.azure-api.net. Przykład: team-workspace-123456abcdef.gateway.uksouth-01.azure-api.net.

Uwaga

Brama obszaru roboczego odpowiada tylko na żądania do nazwy hosta skonfigurowanej w punkcie końcowym, a nie na jego prywatny adres VIP.

Konfigurowanie rekordu DNS

Utwórz rekord A na serwerze DNS, aby uzyskać dostęp do obszaru roboczego z poziomu sieci wirtualnej. Zamapuj rekord punktu końcowego na prywatny adres VIP bramy obszaru roboczego.

W celach testowych można zaktualizować plik hostów na maszynie wirtualnej w podsieci połączonej z siecią wirtualną, w której wdrożono usługę API Management. Zakładając, że prywatny wirtualny adres IP bramy obszaru roboczego to 10.1.0.5, możesz mapować plik hostów, jak pokazano w poniższym przykładzie. Plik mapowania hostów znajduje się w systemie %SystemDrive%\drivers\etc\hosts (Windows) lub /etc/hosts (Linux, macOS).

| Wewnętrzny wirtualny adres IP | Nazwa hosta bramy |

|---|---|

| 10.1.0.5 | teamworkspace.gateway.westus.azure-api.net |