Korzystanie z tożsamości zarządzanych w usłudze Azure API Management

DOTYCZY: Wszystkie warstwy usługi API Management

W tym artykule pokazano, jak utworzyć tożsamość zarządzaną dla wystąpienia usługi Azure API Management i jak używać jej do uzyskiwania dostępu do innych zasobów. Tożsamość zarządzana wygenerowana przez identyfikator entra firmy Microsoft umożliwia wystąpieniu usługi API Management łatwe i bezpieczne uzyskiwanie dostępu do innych chronionych zasobów firmy Microsoft, takich jak usługa Azure Key Vault. Platforma Azure zarządza tą tożsamością, więc nie musisz aprowizować ani obracać żadnych wpisów tajnych. Aby uzyskać więcej informacji na temat tożsamości zarządzanych, zobacz Co to są tożsamości zarządzane dla zasobów platformy Azure?.

Wystąpieniu API Management można przyznać dwa typy tożsamości:

- Tożsamość przypisana przez system jest powiązana z usługą i jest usuwana, gdy usługa zostanie usunięta. Usługa może mieć tylko jedną tożsamość przypisaną przez system.

- Tożsamość przypisana przez użytkownika to autonomiczny zasób platformy Azure, który można przypisać do usługi. Usługa może mieć wiele tożsamości przypisanych przez użytkownika.

Uwaga

Tożsamości zarządzane są specyficzne dla dzierżawy firmy Microsoft Entra, w której jest hostowana twoja subskrypcja platformy Azure. Nie są one aktualizowane, jeśli subskrypcja zostanie przeniesiona do innego katalogu. Jeśli subskrypcja zostanie przeniesiona, musisz ponownie utworzyć i skonfigurować tożsamości.

Uwaga

Obecnie ta funkcja nie jest dostępna w obszarach roboczych.

Tworzenie tożsamości zarządzanej przypisanej przez system

Azure Portal

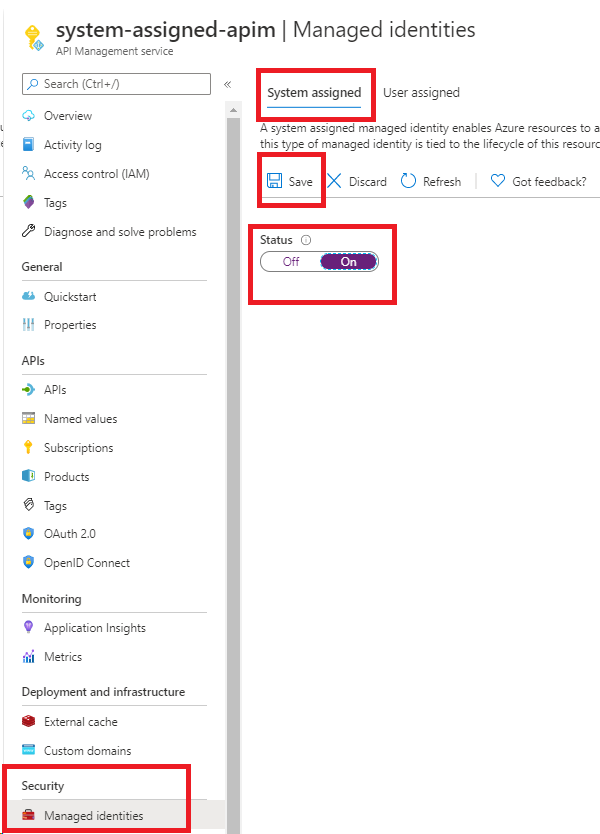

Aby skonfigurować tożsamość zarządzaną w witrynie Azure Portal, najpierw utworzysz wystąpienie usługi API Management, a następnie włączysz tę funkcję.

Utwórz wystąpienie usługi API Management w portalu tak, jak zwykle. Przejdź do niego w portalu.

W menu po lewej stronie w obszarze Zabezpieczenia wybierz pozycję Tożsamości zarządzane.

Na karcie Przypisane przez system przełącz pozycję Stan na Włączone. Wybierz pozycję Zapisz.

Azure PowerShell

Uwaga

Do interakcji z platformą Azure zalecamy używanie modułu Azure Az w programie PowerShell. Zobacz Instalowanie programu Azure PowerShell, aby rozpocząć. Aby dowiedzieć się, jak przeprowadzić migrację do modułu Az PowerShell, zobacz Migracja programu Azure PowerShell z modułu AzureRM do modułu Az.

W poniższych krokach przedstawiono proces tworzenia wystąpienia usługi API Management i przypisywania jej tożsamości przy użyciu programu Azure PowerShell.

W razie potrzeby zainstaluj program Azure PowerShell, korzystając z instrukcji w przewodniku programu Azure PowerShell. Następnie uruchom polecenie

Connect-AzAccount, aby utworzyć połączenie z platformą Azure.Użyj następującego kodu, aby utworzyć wystąpienie z tożsamością zarządzaną przypisaną przez system. Aby uzyskać więcej przykładów używania programu Azure PowerShell z wystąpieniem usługi API Management, zobacz Przykłady programu PowerShell usługi API Management.

# Create a resource group. New-AzResourceGroup -Name $resourceGroupName -Location $location # Create an API Management Consumption Sku service. New-AzApiManagement -ResourceGroupName $resourceGroupName -Name consumptionskuservice -Location $location -Sku Consumption -Organization contoso -AdminEmail contoso@contoso.com -SystemAssignedIdentity

Możesz również zaktualizować istniejące wystąpienie, aby utworzyć tożsamość:

# Get an API Management instance

$apimService = Get-AzApiManagement -ResourceGroupName $resourceGroupName -Name $apiManagementName

# Update an API Management instance

Set-AzApiManagement -InputObject $apimService -SystemAssignedIdentity

Szablon usługi Azure Resource Manager

Wystąpienie usługi API Management można utworzyć przy użyciu tożsamości przypisanej przez system, uwzględniając następującą właściwość w definicji zasobu:

"identity" : {

"type" : "SystemAssigned"

}

Ta właściwość informuje platformę Azure o utworzeniu tożsamości wystąpienia usługi API Management i zarządzaniu nią.

Na przykład kompletny szablon usługi Azure Resource Manager może wyglądać następująco:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "0.9.0.0",

"resources": [{

"apiVersion": "2021-08-01",

"name": "contoso",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {},

"sku": {

"name": "Developer",

"capacity": "1"

},

"properties": {

"publisherEmail": "admin@contoso.com",

"publisherName": "Contoso"

},

"identity": {

"type": "systemAssigned"

}

}]

}

Po utworzeniu wystąpienia ma następujące dodatkowe właściwości:

"identity": {

"type": "SystemAssigned",

"tenantId": "<TENANTID>",

"principalId": "<PRINCIPALID>"

}

Właściwość tenantId identyfikuje dzierżawę firmy Microsoft Entra, do której należy tożsamość. Właściwość principalId jest unikatowym identyfikatorem nowej tożsamości wystąpienia. W ramach identyfikatora Entra firmy Microsoft jednostka usługi ma taką samą nazwę, jaką nadano wystąpieniu usługi API Management.

Uwaga

Wystąpienie API Management może mieć jednocześnie tożsamości przypisane przez system i przypisane przez użytkownika. W tym przypadku type właściwość będzie miała wartość SystemAssigned,UserAssigned.

Konfigurowanie dostępu Key Vault przy użyciu tożsamości zarządzanej

Do uzyskiwania dostępu do wpisów tajnych i certyfikatów z usługi Azure Key Vault potrzebne są następujące konfiguracje usługi API Management.

Konfigurowanie dostępu do magazynu kluczy

W portalu przejdź do magazynu kluczy.

W menu po lewej stronie wybierz pozycję Konfiguracja dostępu i zanotuj skonfigurowany model uprawnień.

W zależności od modelu uprawnień skonfiguruj zasady dostępu magazynu kluczy lub dostęp RBAC platformy Azure dla tożsamości zarządzanej usługi API Management.

Aby dodać zasady dostępu do magazynu kluczy:

- W menu po lewej stronie wybierz pozycję Zasady dostępu.

- Na stronie Zasady dostępu wybierz pozycję + Utwórz.

- Na karcie Uprawnienia w obszarze Uprawnienia w obszarze Uprawnienia tajne wybierz pozycję Pobierz i listę, a następnie wybierz pozycję Dalej.

- Na karcie Podmiot zabezpieczeń wybierz jednostkę, wyszukaj nazwę zasobu tożsamości zarządzanej, a następnie wybierz pozycję Dalej. Jeśli używasz tożsamości przypisanej przez system, podmiot zabezpieczeń to nazwa wystąpienia usługi API Management.

- Ponownie wybierz przycisk Dalej . Na karcie Przeglądanie i tworzenie wybierz pozycję Utwórz.

Aby skonfigurować dostęp RBAC platformy Azure:

- W menu po lewej stronie wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami)..

- Na stronie Kontrola dostępu (Zarządzanie dostępem i tożsamościami) wybierz pozycję Dodaj przypisanie roli.

- Na karcie Rola wybierz pozycję Użytkownik certyfikatu usługi Key Vault.

- Na karcie Członkowie wybierz pozycję Tożsamość> zarządzana+ Wybierz członków.

- Na stronie Wybieranie tożsamości zarządzanej wybierz tożsamość zarządzaną przypisaną przez system lub tożsamość zarządzaną przypisaną przez użytkownika skojarzona z wystąpieniem usługi API Management, a następnie wybierz pozycję Wybierz.

- Wybierz Przejrzyj + przypisz.

Wymagania dotyczące zapory usługi Key Vault

Jeśli zapora usługi Key Vault jest włączona w magazynie kluczy, są spełnione następujące dodatkowe wymagania:

Aby uzyskać dostęp do magazynu kluczy, musisz użyć przypisanej przez system tożsamości zarządzanej wystąpienia usługi API Management.

W zaporze usługi Key Vault włącz opcję Zezwalaj zaufanym usługom firmy Microsoft na obejście tej zapory .

Upewnij się, że lokalny adres IP klienta może tymczasowo uzyskać dostęp do magazynu kluczy podczas wybierania certyfikatu lub wpisu tajnego, który ma zostać dodany do usługi Azure API Management. Aby uzyskać więcej informacji, zobacz Konfigurowanie ustawień sieci usługi Azure Key Vault.

Po zakończeniu konfiguracji możesz zablokować adres klienta w zaporze magazynu kluczy.

Wymagania dotyczące sieci wirtualnej

Jeśli wystąpienie usługi API Management zostało wdrożone w sieci wirtualnej, skonfiguruj również następujące ustawienia sieciowe:

- Włącz punkt końcowy usługi w usłudze Azure Key Vault w podsieci usługi API Management.

- Skonfiguruj regułę sieciowej grupy zabezpieczeń, aby zezwolić na ruch wychodzący do tagów usługi AzureKeyVault i AzureActiveDirectory.

Aby uzyskać szczegółowe informacje, zobacz Konfiguracja sieci podczas konfigurowania usługi Azure API Management w sieci wirtualnej.

Obsługiwane scenariusze przy użyciu tożsamości przypisanej przez system

Uzyskiwanie niestandardowego certyfikatu TLS/SSL dla wystąpienia API Management z usługi Azure Key Vault

Tożsamość przypisana przez system wystąpienia API Management umożliwia pobranie niestandardowych certyfikatów TLS/SSL przechowywanych w usłudze Azure Key Vault. Następnie można przypisać te certyfikaty do domen niestandardowych w wystąpieniu usługi API Management. Należy pamiętać o następujących kwestiach:

- Typ zawartości wpisu tajnego musi mieć wartość application/x-pkcs12. Dowiedz się więcej o wymaganiach dotyczących certyfikatu domeny niestandardowej.

- Użyj punktu końcowego wpisu tajnego certyfikatu usługi Key Vault, który zawiera wpis tajny.

Ważne

Jeśli nie podasz wersji obiektu certyfikatu, usługa API Management automatycznie uzyska nowszą wersję certyfikatu w ciągu czterech godzin po jej zaktualizowaniu w usłudze Key Vault.

Poniższy przykład przedstawia szablon usługi Azure Resource Manager, który używa przypisanej przez system tożsamości zarządzanej wystąpienia usługi API Management do pobierania niestandardowego certyfikatu domeny z usługi Key Vault.

Wymagania wstępne

- Wystąpienie usługi API Management skonfigurowane przy użyciu tożsamości zarządzanej przypisanej przez system. Aby utworzyć wystąpienie, możesz użyć szablonu szybkiego startu platformy Azure.

- Wystąpienie usługi Azure Key Vault w tej samej grupie zasobów hostujące certyfikat, który będzie używany jako niestandardowy certyfikat domeny w usłudze API Management.

Poniższy szablon zawiera następujące kroki.

- Zaktualizuj zasady dostępu wystąpienia usługi Azure Key Vault i zezwól wystąpieniu usługi API Management na uzyskanie z niego wpisów tajnych.

- Zaktualizuj wystąpienie usługi API Management, ustawiając niestandardową nazwę domeny za pomocą certyfikatu z wystąpienia usługi Key Vault.

Po uruchomieniu szablonu podaj wartości parametrów odpowiednie dla danego środowiska.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"apiManagementServiceName": {

"type": "string",

"minLength": 8,

"metadata":{

"description": "The name of the API Management service"

}

},

"publisherEmail": {

"type": "string",

"minLength": 1,

"metadata": {

"description": "The email address of the owner of the service"

}

},

"publisherName": {

"type": "string",

"minLength": 1,

"metadata": {

"description": "The name of the owner of the service"

}

},

"sku": {

"type": "string",

"allowedValues": ["Developer",

"Standard",

"Premium"],

"defaultValue": "Developer",

"metadata": {

"description": "The pricing tier of this API Management service"

}

},

"skuCount": {

"type": "int",

"defaultValue": 1,

"metadata": {

"description": "The instance size of this API Management service."

}

},

"keyVaultName": {

"type": "string",

"metadata": {

"description": "Name of the key vault"

}

},

"proxyCustomHostname1": {

"type": "string",

"metadata": {

"description": "Gateway custom hostname 1. Example: api.contoso.com"

}

},

"keyVaultIdToCertificate": {

"type": "string",

"metadata": {

"description": "Reference to the key vault certificate. Example: https://contoso.vault.azure.net/secrets/contosogatewaycertificate"

}

}

},

"variables": {

"apimServiceIdentityResourceId": "[concat(resourceId('Microsoft.ApiManagement/service', parameters('apiManagementServiceName')),'/providers/Microsoft.ManagedIdentity/Identities/default')]"

},

"resources": [

{

"apiVersion": "2021-08-01",

"name": "[parameters('apiManagementServiceName')]",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {

},

"sku": {

"name": "[parameters('sku')]",

"capacity": "[parameters('skuCount')]"

},

"properties": {

"publisherEmail": "[parameters('publisherEmail')]",

"publisherName": "[parameters('publisherName')]"

},

"identity": {

"type": "systemAssigned"

}

},

{

"type": "Microsoft.KeyVault/vaults/accessPolicies",

"name": "[concat(parameters('keyVaultName'), '/add')]",

"apiVersion": "2018-02-14",

"properties": {

"accessPolicies": [{

"tenantId": "[reference(variables('apimServiceIdentityResourceId'), '2018-11-30').tenantId]",

"objectId": "[reference(variables('apimServiceIdentityResourceId'), '2018-11-30').principalId]",

"permissions": {

"secrets": ["get", "list"]

}

}]

}

},

{

"apiVersion": "2021-04-01",

"type": "Microsoft.Resources/deployments",

"name": "apimWithKeyVault",

"dependsOn": [

"[resourceId('Microsoft.ApiManagement/service', parameters('apiManagementServiceName'))]"

],

"properties": {

"mode": "incremental",

"template": {

"$schema": "http://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [{

"apiVersion": "2021-08-01",

"name": "[parameters('apiManagementServiceName')]",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {

},

"sku": {

"name": "[parameters('sku')]",

"capacity": "[parameters('skuCount')]"

},

"properties": {

"publisherEmail": "[parameters('publisherEmail')]",

"publisherName": "[parameters('publisherName')]",

"hostnameConfigurations": [{

"type": "Proxy",

"hostName": "[parameters('proxyCustomHostname1')]",

"keyVaultId": "[parameters('keyVaultIdToCertificate')]"

}]

},

"identity": {

"type": "systemAssigned"

}

}]

}

}

}

]

}

Przechowywanie nazwanych wartości i zarządzanie nimi z usługi Azure Key Vault

Tożsamość zarządzana przypisana przez system umożliwia dostęp do usługi Azure Key Vault w celu przechowywania wpisów tajnych i zarządzania nimi w zasadach usługi API Management. Aby uzyskać więcej informacji, zobacz Używanie nazwanych wartości w zasadach usługi Azure API Management.

Uwierzytelnianie w zapleczu przy użyciu tożsamości usługi API Management

Tożsamość przypisana przez system umożliwia uwierzytelnianie w usłudze zaplecza za pomocą zasad uwierzytelniania zarządzanych tożsamości .

Nawiązywanie połączenia z zasobami platformy Azure za zaporą IP przy użyciu tożsamości zarządzanej przypisanej przez system

API Management to zaufana usługa firmy Microsoft do następujących zasobów. Dzięki temu usługa może nawiązać połączenie z następującymi zasobami za zaporą. Po jawnym przypisaniu odpowiedniej roli platformy Azure do przypisanej przez system tożsamości zarządzanej dla tego wystąpienia zasobu zakres dostępu dla wystąpienia odpowiada roli platformy Azure przypisanej do tożsamości zarządzanej.

| Usługa platformy Azure | Link |

|---|---|

| Azure Key Vault | Zaufany dostęp do usługi azure-key-vault |

| Azure Storage | Zaufany dostęp do usługi azure-storage |

| Azure Service Bus | Zaufany dostęp do usługi azure-service-bus |

| Azure Event Hubs | Zaufany dostęp do centrum zdarzeń azure |

Rejestrowanie zdarzeń w centrum zdarzeń

Tożsamości zarządzanej przypisanej przez system można skonfigurować i użyć do uzyskiwania dostępu do centrum zdarzeń na potrzeby rejestrowania zdarzeń z wystąpienia usługi API Management. Aby uzyskać więcej informacji, zobacz Jak rejestrować zdarzenia w usłudze Azure Event Hubs w usłudze Azure API Management.

Tworzenie tożsamości zarządzanej przypisanej przez użytkownika

Uwaga

Wystąpienie usługi API Management można skojarzyć z maksymalnie 10 tożsamościami zarządzanymi przypisanymi przez użytkownika.

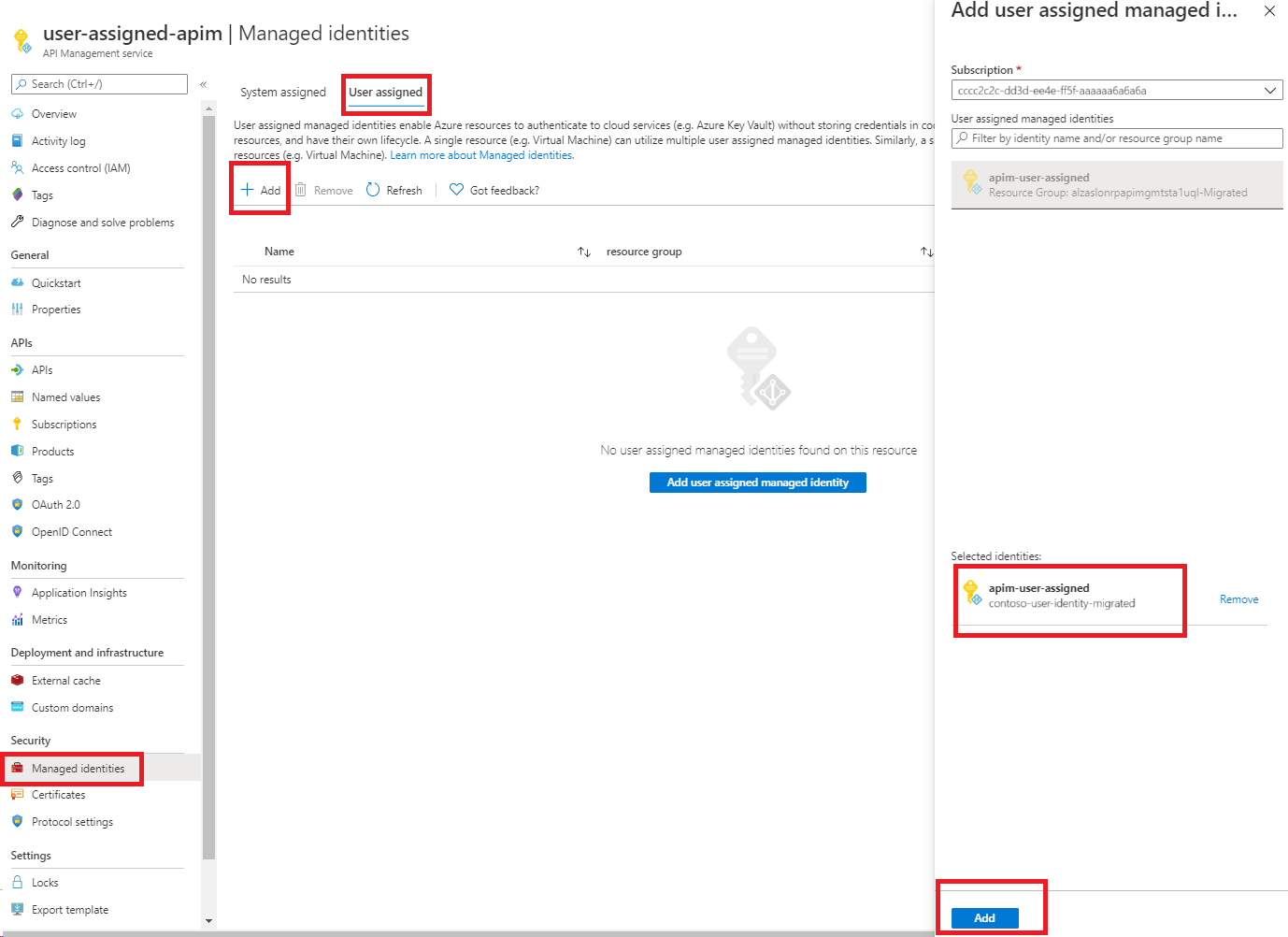

Azure Portal

Aby skonfigurować tożsamość zarządzaną w portalu, najpierw utworzysz wystąpienie usługi API Management i utworzysz tożsamość przypisaną przez użytkownika. Następnie włącz tę funkcję.

Utwórz wystąpienie usługi API Management w portalu tak, jak zwykle. Przejdź do niego w portalu.

W menu po lewej stronie w obszarze Zabezpieczenia wybierz pozycję Tożsamości zarządzane.

Na karcie Przypisane przez użytkownika wybierz pozycję Dodaj.

Wyszukaj utworzoną wcześniej tożsamość i wybierz ją. Wybierz Dodaj.

Azure PowerShell

Uwaga

Do interakcji z platformą Azure zalecamy używanie modułu Azure Az w programie PowerShell. Zobacz Instalowanie programu Azure PowerShell, aby rozpocząć. Aby dowiedzieć się, jak przeprowadzić migrację do modułu Az PowerShell, zobacz Migracja programu Azure PowerShell z modułu AzureRM do modułu Az.

W poniższych krokach przedstawiono proces tworzenia wystąpienia usługi API Management i przypisywania jej tożsamości przy użyciu programu Azure PowerShell.

W razie potrzeby zainstaluj program Azure PowerShell, korzystając z instrukcji w przewodniku programu Azure PowerShell. Następnie uruchom polecenie

Connect-AzAccount, aby utworzyć połączenie z platformą Azure.Użyj następującego kodu, aby utworzyć wystąpienie. Aby uzyskać więcej przykładów używania programu Azure PowerShell z wystąpieniem usługi API Management, zobacz Przykłady programu PowerShell usługi API Management.

# Create a resource group. New-AzResourceGroup -Name $resourceGroupName -Location $location # Create a user-assigned identity. This requires installation of the "Az.ManagedServiceIdentity" module. $userAssignedIdentity = New-AzUserAssignedIdentity -Name $userAssignedIdentityName -ResourceGroupName $resourceGroupName # Create an API Management Consumption Sku service. $userIdentities = @($userAssignedIdentity.Id) New-AzApiManagement -ResourceGroupName $resourceGroupName -Location $location -Name $apiManagementName -Organization contoso -AdminEmail admin@contoso.com -Sku Consumption -UserAssignedIdentity $userIdentities

Możesz również zaktualizować istniejącą usługę, aby przypisać tożsamość do usługi:

# Get an API Management instance

$apimService = Get-AzApiManagement -ResourceGroupName $resourceGroupName -Name $apiManagementName

# Create a user-assigned identity. This requires installation of the "Az.ManagedServiceIdentity" module.

$userAssignedIdentity = New-AzUserAssignedIdentity -Name $userAssignedIdentityName -ResourceGroupName $resourceGroupName

# Update an API Management instance

$userIdentities = @($userAssignedIdentity.Id)

Set-AzApiManagement -InputObject $apimService -UserAssignedIdentity $userIdentities

Szablon usługi Azure Resource Manager

Wystąpienie usługi API Management można utworzyć z tożsamością, uwzględniając następującą właściwość w definicji zasobu:

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"<RESOURCEID>": {}

}

}

Dodanie typu przypisanego przez użytkownika informuje platformę Azure o użyciu tożsamości przypisanej przez użytkownika określonej dla danego wystąpienia.

Na przykład kompletny szablon usługi Azure Resource Manager może wyglądać następująco:

{

"$schema": "https://schema.management.azure.com/schemas/2014-04-01-preview/deploymentTemplate.json#",

"contentVersion": "0.9.0.0",

"resources": [{

"apiVersion": "2021-08-01",

"name": "contoso",

"type": "Microsoft.ApiManagement/service",

"location": "[resourceGroup().location]",

"tags": {},

"sku": {

"name": "Developer",

"capacity": "1"

},

"properties": {

"publisherEmail": "admin@contoso.com",

"publisherName": "Contoso"

},

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities', variables('identityName'))]": {}

}

},

"dependsOn": [

"[resourceId('Microsoft.ManagedIdentity/userAssignedIdentities', variables('identityName'))]"

]

}]

}

Po utworzeniu usługi ma następujące dodatkowe właściwości:

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"<RESOURCEID>": {

"principalId": "<PRINCIPALID>",

"clientId": "<CLIENTID>"

}

}

}

Właściwość principalId jest unikatowym identyfikatorem tożsamości używanej do administrowania firmą Microsoft Entra. Właściwość clientId jest unikatowym identyfikatorem nowej tożsamości aplikacji używanej do określania tożsamości, która ma być używana podczas wywołań środowiska uruchomieniowego.

Uwaga

Wystąpienie API Management może mieć jednocześnie tożsamości przypisane przez system i przypisane przez użytkownika. W tym przypadku type właściwość będzie miała wartość SystemAssigned,UserAssigned.

Obsługiwane scenariusze przy użyciu tożsamości zarządzanej przypisanej przez użytkownika

Uzyskiwanie niestandardowego certyfikatu TLS/SSL dla wystąpienia API Management z usługi Azure Key Vault

Tożsamość przypisana przez użytkownika umożliwia ustanowienie zaufania między wystąpieniem usługi API Management i usługą Azure Key Vault. Tego zaufania można następnie użyć do pobrania niestandardowych certyfikatów TLS/SSL przechowywanych w usłudze Azure Key Vault. Następnie można przypisać te certyfikaty do domen niestandardowych w wystąpieniu usługi API Management.

Ważne

Jeśli zapora usługi Key Vault jest włączona w magazynie kluczy, nie można użyć tożsamości przypisanej przez użytkownika w celu uzyskania dostępu z usługi API Management. Zamiast tego można użyć tożsamości przypisanej przez system. W zaporze usługi Key Vault należy również włączyć opcję Zezwalaj zaufanym usługom firmy Microsoft na obejście tej zapory .

Należy pamiętać o następujących kwestiach:

- Typ zawartości wpisu tajnego musi mieć wartość application/x-pkcs12.

- Użyj punktu końcowego wpisu tajnego certyfikatu usługi Key Vault, który zawiera wpis tajny.

Ważne

Jeśli nie podasz wersji obiektu certyfikatu, usługa API Management automatycznie uzyska nowszą wersję certyfikatu w ciągu czterech godzin po jej zaktualizowaniu w usłudze Key Vault.

Przechowywanie nazwanych wartości i zarządzanie nimi z usługi Azure Key Vault

Tożsamość zarządzana przypisana przez użytkownika umożliwia dostęp do usługi Azure Key Vault w celu przechowywania wpisów tajnych i zarządzania nimi w zasadach usługi API Management. Aby uzyskać więcej informacji, zobacz Używanie nazwanych wartości w zasadach usługi Azure API Management.

Uwaga

Jeśli zapora usługi Key Vault jest włączona w magazynie kluczy, nie można użyć tożsamości przypisanej przez użytkownika w celu uzyskania dostępu z usługi API Management. Zamiast tego można użyć tożsamości przypisanej przez system. W zaporze usługi Key Vault należy również włączyć opcję Zezwalaj zaufanym usługom firmy Microsoft na obejście tej zapory .

Uwierzytelnianie w zapleczu przy użyciu tożsamości przypisanej przez użytkownika

Tożsamość przypisana przez użytkownika umożliwia uwierzytelnianie w usłudze zaplecza za pomocą zasad uwierzytelniania zarządzanych tożsamości .

Rejestrowanie zdarzeń w centrum zdarzeń

Tożsamości zarządzanej przypisanej przez użytkownika można skonfigurować i użyć do uzyskiwania dostępu do centrum zdarzeń na potrzeby rejestrowania zdarzeń z wystąpienia usługi API Management. Aby uzyskać więcej informacji, zobacz Jak rejestrować zdarzenia w usłudze Azure Event Hubs w usłudze Azure API Management.

Usuwanie tożsamości

Tożsamość przypisaną przez system można usunąć, wyłączając tę funkcję za pośrednictwem portalu lub szablonu usługi Azure Resource Manager w taki sam sposób, w jaki została utworzona. Tożsamości przypisane przez użytkownika można usunąć indywidualnie. Aby usunąć wszystkie tożsamości, ustaw typ tożsamości na "None".

Usunięcie tożsamości przypisanej przez system w ten sposób spowoduje również usunięcie jej z identyfikatora Entra firmy Microsoft. Tożsamości przypisane przez system są również automatycznie usuwane z identyfikatora Entra firmy Microsoft po usunięciu wystąpienia usługi API Management.

Aby usunąć wszystkie tożsamości przy użyciu szablonu usługi Azure Resource Manager, zaktualizuj tę sekcję:

"identity": {

"type": "None"

}

Ważne

Jeśli wystąpienie usługi API Management jest skonfigurowane przy użyciu niestandardowego certyfikatu SSL z usługi Key Vault i spróbujesz wyłączyć tożsamość zarządzaną, żądanie zakończy się niepowodzeniem.

Możesz odblokować się, przełączając się z certyfikatu usługi Azure Key Vault na wbudowany certyfikat zakodowany, a następnie wyłączając tożsamość zarządzaną. Aby uzyskać więcej informacji, zobacz Konfigurowanie niestandardowej nazwy domeny.

Następne kroki

Dowiedz się więcej o tożsamościach zarządzanych dla zasobów platformy Azure: