SMB over QUIC

SMB via QUIC introduceert een alternatief voor het TCP-netwerktransport en biedt veilige, betrouwbare connectiviteit met edge-bestandsservers via niet-vertrouwde netwerken zoals internet. QUIC is een gestandaardiseerde IETF-protocol met veel voordelen in vergelijking met TCP:

- Alle pakketten worden altijd versleuteld en handshake wordt geverifieerd met TLS 1.3

- Parallelle stromen van betrouwbare en onbetrouwbare toepassingsgegevens

- Uitwisseling van toepassingsgegevens in de eerste retour (0-RTT)

- Verbeterde congestiebeheersing en verliesherstel

- Overleeft een wijziging in het IP-adres of de poort van de clients

SMB via QUIC biedt een 'SMB VPN' voor telecommuters, gebruikers van mobiele apparaten en organisaties met hoge beveiliging. Het servercertificaat maakt een met TLS 1.3 versleutelde tunnel via internetvriendelijke UDP-poort 443 in plaats van de verouderde TCP-poort 445. Al het SMB-verkeer, inclusief verificatie en autorisatie binnen de tunnel, wordt nooit blootgesteld aan het onderliggende netwerk. SMB gedraagt zich normaal binnen de QUIC-tunnel, wat betekent dat de gebruikerservaring niet verandert. SMB-functies zoals meerdere kanalen, ondertekening, compressie, continue beschikbaarheid, directory leasing, enzovoort, werken normaal.

Een bestandsserverbeheerder moet zich aanmelden om SMB via QUIC in te schakelen. Het is niet standaard ingeschakeld en een client kan een bestandsserver niet dwingen om SMB via QUIC in te schakelen. Windows SMB-clients gebruiken nog steeds TCP standaard en proberen alleen SMB via QUIC als de TCP-poging eerst mislukt of als opzettelijk quic met NET USE /TRANSPORT:QUIC of New-SmbMapping -TransportType QUICvereist is.

Notitie

Het is niet raadzaam om bepaalde namen voor DFS-naamruimten te definiëren in scenario's met betrekking tot SMB- en QUIC-verbindingen met externe eindpunten. Dit komt doordat naar de interne DFS-naamruimtenamen wordt verwezen en deze verwijzingen meestal niet bereikbaar zijn voor een externe client in de huidige versies van Windows.

Voorwaarden

Als u SMB via QUIC wilt gebruiken, hebt u het volgende nodig:

Een SMB-server die wordt uitgevoerd op een van de volgende besturingssystemen.

Windows Server 2022 Datacenter: Azure Edition (Microsoft Server-besturingssystemen) of hoger

Elke editie van Windows Server 2025 of hoger

Een Windows 11-apparaat (Windows voor Bedrijven)

De SMB-server en -client moeten zijn gekoppeld aan een Active Directory-domein of de client moet een lokaal gebruikersaccount hebben op de SMB-server. De SMB-server moet toegang hebben tot ten minste één domeincontroller voor verificatie, maar voor geen enkele domeincontroller is internettoegang vereist. We raden u aan SMB te gebruiken via QUIC met Active Directory-domeinen, maar dit is niet vereist. U kunt SMB via QUIC ook gebruiken op een server die lid is van een werkgroep met lokale gebruikersreferenties en NTLM.

Uw server moet toegankelijk zijn voor clients in de openbare interface door een firewallregel toe te voegen om SMB via QUIC toe te staan. SMB via QUIC maakt standaard gebruik van inkomende UDP/443. geen TCP/445-inkomend verkeer naar de bestandsserver toestaan. Zie Alternatieve SMB-poorten configurerenvoor meer informatie over het wijzigen van de standaardpoort.

De bestandsserver moet toegang hebben tot ten minste één domeincontroller voor verificatie, maar voor geen enkele domeincontroller is internettoegang vereist.

Windows Admin Center (WAC) (Startpagina)

Een PKI (Public Key Infrastructure) voor het uitgeven van certificaten zoals Active Directory Certificate Server of toegang tot een vertrouwde certificaatverlener van derden, zoals Verisign, Digicert, Let's Encrypt, enzovoort.

Beheerdersbevoegdheden of gelijkwaardig voor de SMB-server die u configureert.

SMB implementeren via QUIC

Stap 1: Een servercertificaat installeren

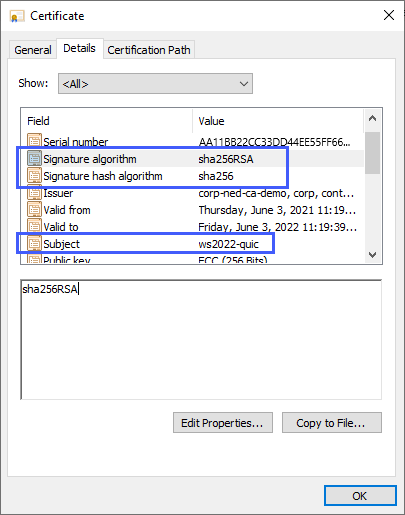

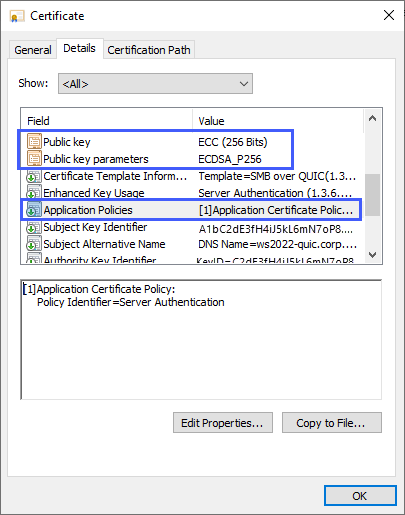

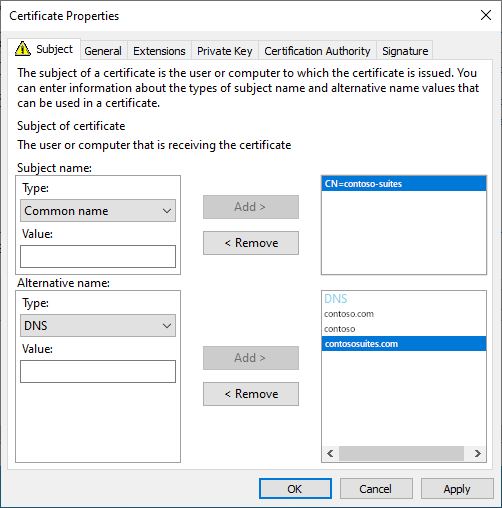

Maak een certificaat dat door de certificeringsinstantie is uitgegeven met de volgende eigenschappen:

- Sleutelgebruik: digitale handtekening

- Doel: Serververificatie (EKU 1.3.6.1.5.5.7.3.1)

- Handtekeningalgoritmen: SHA256RSA (of hoger)

- Handtekeninghash: SHA256-(of hoger)

- Algoritme voor openbare sleutel: ECDSA_P256 (of hoger). Kan rsa ook gebruiken met een lengte van ten minste 2048)

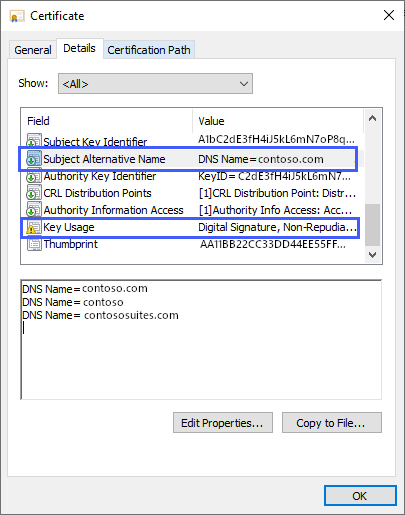

- Alternatieve onderwerpnaam (SAN): (A DNS-naamvermelding voor elke volledig gekwalificeerde DNS-naam die wordt gebruikt om de SMB-server te bereiken)

- Onderwerp: (CN= wat dan ook, maar moet bestaan)

- Persoonlijke sleutel inbegrepen: ja

Als u een Microsoft Enterprise Certificate Authority gebruikt, kunt u een certificaatsjabloon maken en de beheerder van de bestandsserver toestaan de DNS-namen op te geven wanneer u deze aanvraagt. Raadpleeg voor meer informatie over het maken van een certificaatsjabloon Een PKI ontwerpen en implementeren: Deel III-certificaatsjablonen. Bekijk deze video voor een demonstratie van het maken van een certificaat voor SMB via QUIC met behulp van een Microsoft Enterprise Certificate Authority:

Raadpleeg de documentatie van uw leverancier voor het aanvragen van een certificaat van derden.

Als u een Microsoft Enterprise-certificeringsinstantie gebruikt:

- Start MMC.EXE op de bestandsserver.

- Voeg de module Certificaten toe en selecteer het Computer-account.

- Vouw certificaten (lokale computer), persoonlijkeuit en klik met de rechtermuisknop op certificaten en selecteer Nieuw certificaat aanvragen.

- Selecteer Volgende

- Selecteer Active Directory-aanmeldingsbeleid

- Selecteer Volgende

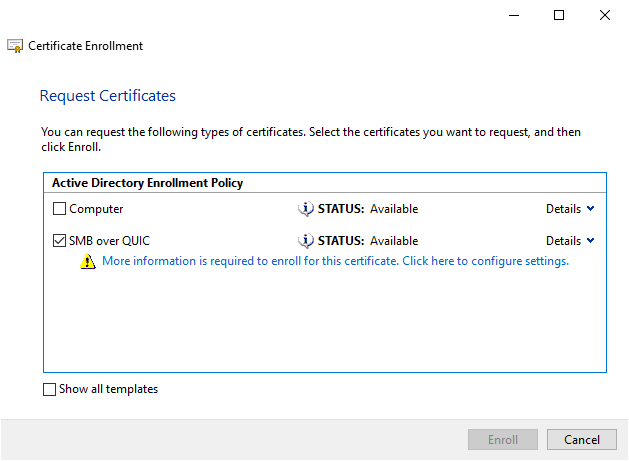

- Selecteer de certificaatsjabloon voor SMB via QUIC die is gepubliceerd in Active Directory.

- Selecteer Meer informatie is vereist om u in te schrijven voor dit certificaat. Klik hier om instellingen te configureren.

- Zodat gebruikers de bestandsserver kunnen vinden, vult u de waarde in Onderwerp- met een algemene naam en alternatieve onderwerpnaam met een of meer DNS-namen.

- Selecteer OK en selecteer inschrijven.

Notitie

Gebruik geen IP-adressen voor SMB via QUIC server Alternatieve namen voor onderwerp.

- IP-adressen vereisen het gebruik van NTLM, zelfs als Kerberos beschikbaar is vanaf een domeincontroller of via KDC-proxy.

- Virtuele Azure IaaS-machines waarop SMB via QUIC wordt uitgevoerd, gebruiken NAT voor een openbare interface terug naar een privé-interface. SMB via QUIC biedt geen ondersteuning voor het gebruik van het IP-adres voor de servernaam via een NAT. In dit geval moet u een volledig gekwalificeerde DNS-naam gebruiken die wordt omgezet in het IP-adres van de openbare interface.

Notitie

Als u een certificaatbestand gebruikt dat is uitgegeven door een externe certificeringsinstantie, kunt u de module Certificaten of WAC gebruiken om het te importeren.

Stap 2: SMB configureren via QUIC

Als u SMB via QUIC wilt configureren, selecteert u de gewenste methode en volgt u de stappen.

Belangrijk

Als u Windows Server 2025 gebruikt, moet u de PowerShell-methode gebruiken om SMB via QUIC te configureren. De methode Windows Admin Center wordt momenteel niet ondersteund voor Windows Server 2025.

Bekijk deze video voor een demonstratie van het configureren en gebruiken van SMB via QUIC:

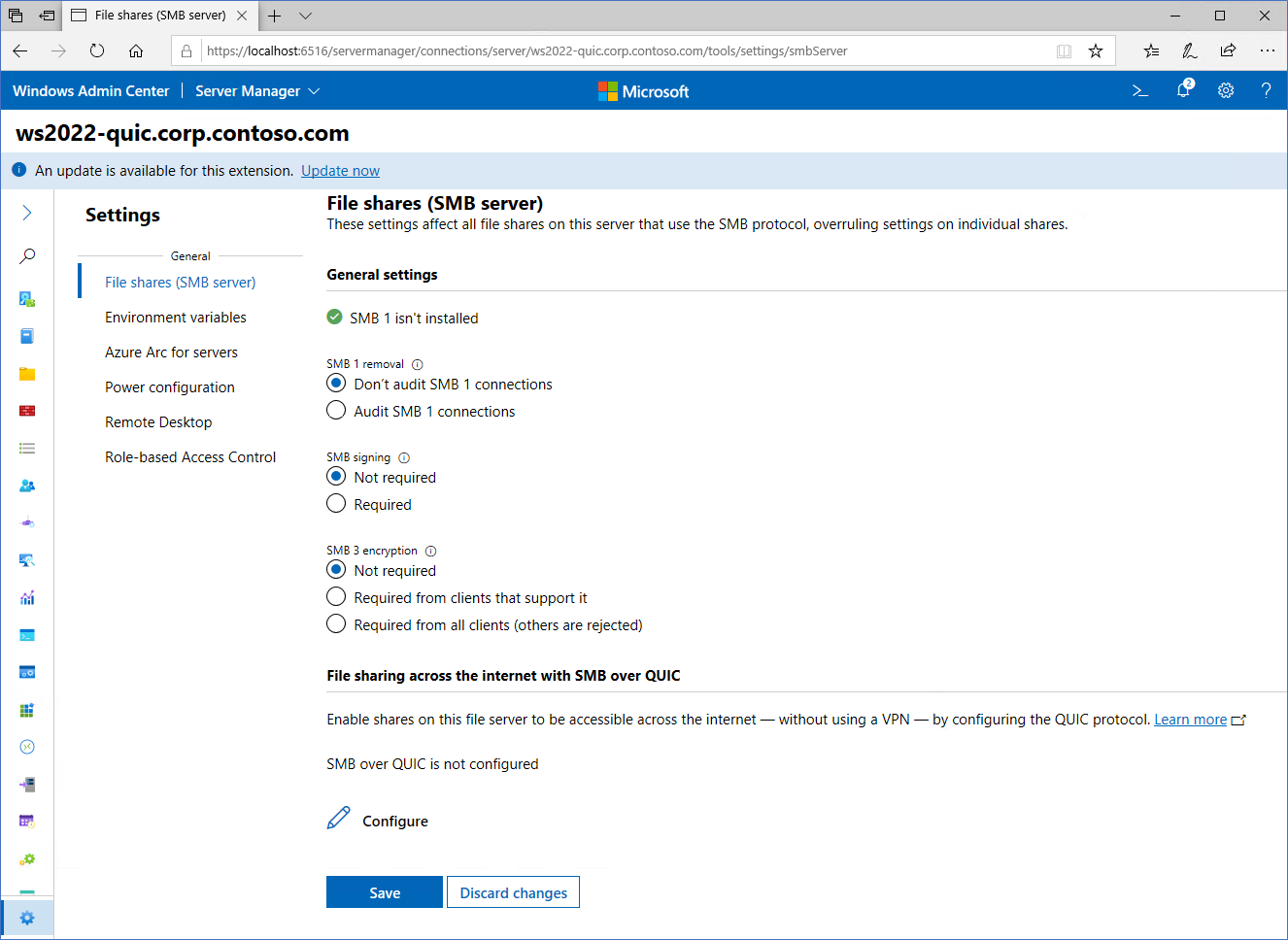

Meld u als beheerder aan bij de bestandsserver.

Installeer de nieuwste versie van WAC op een beheer-pc of de bestandsserver. U hebt de nieuwste versie van de extensie Files & File Sharing nodig. WAC installeert het automatisch wanneer Extensies automatisch bijwerken is ingeschakeld in Instellingen > Extensies.

Maak verbinding met de server met WAC en selecteer het pictogram Instellingen in de linkerbenedenhoek. Selecteer in de sectie bestandsshares (SMB-server) onder delen van bestanden via internet met SMB via QUICde optie Configureren.

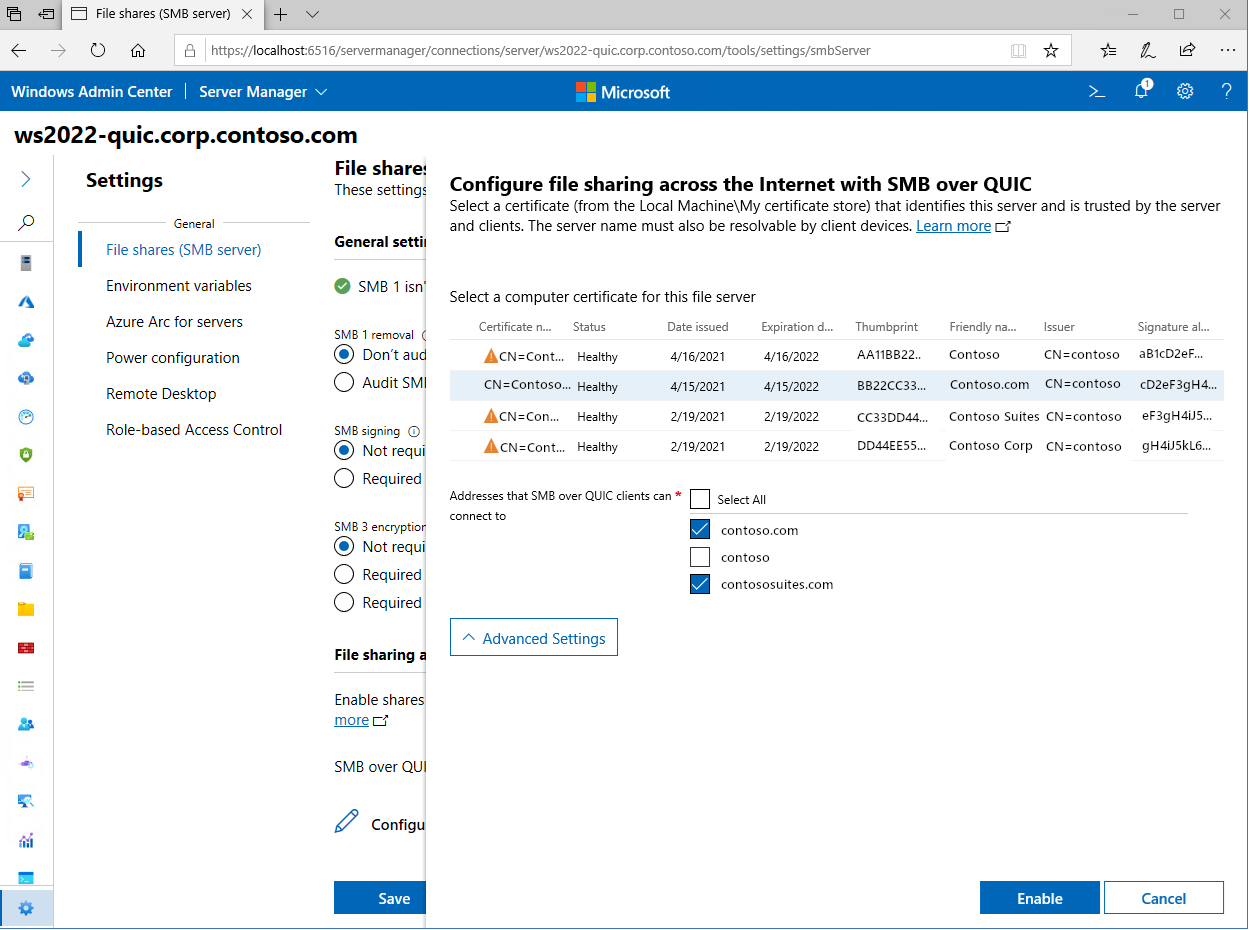

Selecteer een certificaat onder Selecteer een computercertificaat voor deze bestandsserver, selecteer de serveradressen waarmee clients verbinding kunnen maken of selecteer Alleselecteren en selecteer inschakelen.

Zorg ervoor dat het certificaat en het SMB-over-QUIC-rapport in orde zijn.

Selecteer de menuoptie Bestanden en bestandsdeling. Noteer uw bestaande SMB-shares of maak een nieuwe.

Als u controle wilt toepassen op SMB via client, kunt u clienttoegangsbeheer gebruiken. Zie SMB configureren via QUIC-clienttoegangsbeheervoor meer informatie over het beperken van welke clients toegang hebben tot SMB via QUIC-servers.

Stap 3: Verbinding maken met SMB-shares

Koppel uw Windows-clientapparaat aan uw domein. Zorg ervoor dat de namen van de SMB via QUIC-bestandsserver alternatieve namen voor certificaatonderwerp worden gepubliceerd naar DNS en zijn volledig gekwalificeerde of toegevoegd aan de HOST-bestanden voor uw Windows-client. Zorg ervoor dat de alternatieve namen van het certificaatonderwerp van de server worden gepubliceerd naar DNS of dat of worden toegevoegd aan de hosts-bestanden voor uw Windows-client.

Verplaats uw Windows-clientapparaat naar een extern netwerk waar het geen netwerktoegang meer heeft tot domeincontrollers of de interne IP-adressen van de bestandsserver.

Typ in Windows Verkenner in de adresbalk het UNC-pad naar een share op de bestandsserver en controleer of u toegang hebt tot gegevens in de share. U kunt ook

NET USE /TRANSPORT:QUICofNew-SmbMapping -TransportType QUICgebruiken met een UNC-pad. Voorbeelden:REM Automatically tries TCP then QUIC NET USE * \\fsedge1.contoso.com\sales REM Tries only QUIC NET USE * \\fsedge1.contoso.com\sales /TRANSPORT:QUIC#Tries only QUIC New-SmbMapping -LocalPath 'Z:' -RemotePath '\\fsedge1.contoso.com\sales' -TransportType QUIC

SMB beheren via QUIC

Beheerders kunnen SMB via QUIC uitschakelen voor een server door de volgende opdracht uit te voeren:

Set-SmbServerConfiguration -EnableSMBQUIC $false

Als u SMB via QUIC wilt uitschakelen voor een clientapparaat, voert u de volgende opdracht uit:

Set-SmbClientConfiguration -EnableSMBQUIC $false

SMB over QUIC kan worden ingeschakeld op de server of de client door $false in te stellen op $true.

Notitie

Als een client probeert verbinding te maken met een server via QUIC en SMB via QUIC is uitgeschakeld, probeert de client via TCP verbinding te maken met de server. Hierbij wordt ervan uitgegaan dat de server zich niet in de lijst met uitzonderingen bevindt.

Beheerders kunnen nu op de client een uitzonderingslijst voor SMB over QUIC-servers opgeven. Een client kan verbinding maken met een server wanneer SMB via QUIC is uitgeschakeld op de client zolang het IP-adres van de server, netBIOS-naam of FQDN in de lijst met uitzonderingen staat. Zie Uitzonderingen voor NTLM-blokkeringen inschakelenvoor meer informatie. Er kan een lijst met serveruitzonderingslijsten worden gemaakt door de volgende opdracht uit te voeren:

Set-SmbClientConfiguration -DisabledSMBQUICServerExceptionList "<Server01>, <Server02>, <Server03>"

SMB via QUIC-clientcontrole

Controle wordt gebruikt om clientverbindingen voor SMB via QUIC bij te houden, waarbij gebeurtenissen naar een gebeurtenislogboek worden geschreven. Het Logboek legt deze informatie vast voor het QUIC-transportprotocol. Deze functie is beschikbaar voor SMB Client vanaf Windows 11, versie 24H2 om deze logboeken weer te geven:

- Open de Logboekviewer.

- Navigeer naar Logboeken van toepassingen en services\Microsoft\Windows\SMBClient\Connectivity.

- Gebeurtenis-id bewaken 30832.

De KDC-proxy configureren (optioneel, maar aanbevolen)

Een Windows-clientapparaat heeft standaard geen toegang tot een Active Directory-domeincontroller wanneer u verbinding maakt met een SMB via QUIC-bestandsserver. Dit betekent dat verificatie gebruikmaakt van NTLMv2, waarbij de bestandsserver namens de client wordt geverifieerd. Geen NTLMv2-verificatie of -autorisatie vindt plaats buiten de MET TLS 1.3 versleutelde QUIC-tunnel. We raden echter nog steeds aan Kerberos te gebruiken als een algemene best practice voor beveiliging en raden we niet aan om nieuwe NTLMv2-afhankelijkheden te maken in implementaties. Om dit toe te staan, kunt u de KDC-proxy configureren om ticketaanvragen namens de gebruiker door te sturen, allemaal terwijl u een internetvriendelijk HTTPS-versleuteld communicatiekanaal gebruikt. De KDC-proxy wordt ondersteund door SMB via QUIC en wordt ten zeerste aanbevolen.

Notitie

U kunt de WAC niet configureren in de gatewaymodus met TCP-poort 443 op een bestandsserver waarop u KDC-proxy configureert. Wanneer u WAC configureert op de bestandsserver, wijzigt u de poort in een poort die niet in gebruik is en niet 443 is. Als u WAC al hebt geconfigureerd op poort 443, voert u de MSI van de WAC-installatie opnieuw uit en kiest u een andere poort wanneer hierom wordt gevraagd.

Zorg ervoor dat u WAC versie 2110 of hoger gebruikt.

Configureer SMB op de gebruikelijke manier via QUIC. Vanaf WAC 2110 wordt de optie voor het configureren van de KDC-proxy in SMB via QUIC automatisch ingeschakeld en hoeft u geen extra stappen uit te voeren op de bestandsservers. De standaard KDC-proxypoort is 443 en automatisch toegewezen door WAC.

Notitie

U kunt een SMB via QUIC-server die is gekoppeld aan een werkgroep niet configureren met behulp van WAC. U moet de server toevoegen aan een Active Directory-domein of de stappen volgen voor het configureren van de KDC-proxy in PowerShell of Groepsbeleid.

Notitie

De automatische configuratie van de KDC-proxy komt later in de SMB via QUIC en deze serverstappen zijn niet nodig.

Verlopen en verlengen van certificaat

Een verlopen SMB via QUIC-certificaat dat u vervangt door een nieuw certificaat van de verlener, bevat een nieuwe vingerafdruk. Hoewel u SMB automatisch kunt vernieuwen via QUIC-certificaten wanneer ze verlopen met Active Directory Certificate Services, krijgt een vernieuwd certificaat ook een nieuwe vingerafdruk. Dit betekent dat SMB via QUIC opnieuw moet worden geconfigureerd wanneer het certificaat verloopt, omdat er een nieuwe vingerafdruk moet worden toegewezen. Kies uw nieuwe certificaat in WAC voor de bestaande QUIC-configuratie van SMB, of gebruik de Set-SMBServerCertificateMapping PowerShell-opdracht om de toewijzing voor het nieuwe certificaat bij te werken. U kunt Azure Automanage voor Windows Server gebruiken om het verlopen van het certificaat te detecteren en te voorkomen dat er een storing optreedt. Raadpleeg Azure Automanage voor Windows Servervoor meer informatie.

Notities

- Voor klanten die geen openbare Azure-cloud gebruiken, is Windows Server 2022 Datacenter: Azure Edition beschikbaar op Azure Local vanaf versie 22H2.

- We raden u aan SMB te gebruiken via QUIC met Active Directory-domeinen, maar dit is geen vereiste. U kunt SMB via QUIC ook gebruiken op een server die lid is van een werkgroep met lokale gebruikersreferenties en NTLM of Azure IaaS met Microsoft Entra-gekoppelde Windows-servers. Microsoft Entra-verbonden Windows-servers op niet-Azure IaaS-machines worden niet ondersteund. Microsoft Entra-gekoppelde Windows-servers bieden geen ondersteuning voor referenties voor externe Windows-beveiligingsbewerkingen omdat Microsoft Entra-id geen gebruikers- of groeps-SID's bevat. Microsoft Entra-gekoppelde Windows-servers moeten een domein- of lokaal gebruikersaccount gebruiken om toegang te krijgen tot de SMB via QUIC-share.

- U kunt SMB via QUIC niet configureren met WAC wanneer de SMB-server zich in een werkgroep bevindt (dus niet lid van een AD-domein). In dit scenario moet u de cmdlet New-SMBServerCertificateMapping gebruiken.

- We raden aan dat alleen-lezen domeincontrollers die slechts zijn geconfigureerd met wachtwoorden van mobiele gebruikers beschikbaar worden gesteld aan de bestandsserver.

- Gebruikers moeten sterke wachtwoorden hebben of, in het ideale geval, worden geconfigureerd met een strategie zonder wachtwoord met Windows Hello voor Bedrijven MFA- of smartcards. Configureer een accountvergrendelingsbeleid voor mobiele gebruikers via fijnmazige wachtwoordbeleid en u moet inbraakbeveiligingssoftware implementeren om beveiligingsaanvallen of wachtwoordsprayaanvallen te detecteren.