Wat is secured-core-server?

Secured-core is een verzameling mogelijkheden die ingebouwde hardware- en firmware-, stuurprogramma- en besturingssysteembeveiligingsfuncties biedt. De beveiliging van beveiligde kernsystemen begint voordat het besturingssysteem wordt opgestart en blijft actief. Beveiligde kernserver is ontworpen om een beveiligd platform te leveren voor kritieke gegevens en toepassingen.

De beveiligde kernserver is gebouwd op drie belangrijke beveiligingspijlers:

Het maken van een door hardware ondersteunde basis van vertrouwen.

Verdediging tegen aanvallen op firmwareniveau.

Het besturingssysteem beveiligen tegen de uitvoering van niet-geverifieerde code.

Wat maakt een Secured-core server

Het initiatief Beveiligd-kern is gestart met Windows-pc's via een diepgaande samenwerking tussen microsoft- en pc-productiepartners om de meest verhoogde Windows-beveiliging ooit te bieden. Microsoft heeft de samenwerking met serverproductiepartners verder uitgebreid om ervoor te zorgen dat Windows Server een veilige besturingssysteemomgeving levert.

Windows Server integreert nauw met hardware om steeds meer beveiliging te bieden:

Aanbevolen basislijn: het aanbevolen minimum voor alle systemen om basissysteemintegriteit te bieden met TPM 2.0 voor een hardwarebasis voor vertrouwen en Secure Boot. TPM2.0 en Beveiligd opstarten zijn vereist voor hardwarecertificering van Windows Server. Zie voor meer informatie Microsoft de beveiligingsstandaard verhoogt voor de volgende belangrijke Windows Server-release

Beveiligde kernserver: aanbevolen voor systemen en branches waarvoor een hogere mate van zekerheid is vereist. De beveiligde kernserver bouwt voort op de vorige functies en maakt gebruik van geavanceerde processormogelijkheden om bescherming te bieden tegen firmwareaanvallen.

In de volgende tabel ziet u hoe elk beveiligingsconcept en elke functie worden gebruikt om een beveiligde kernserver te maken.

| Concept | Kenmerk | Eis | Aanbevolen basislijn | Secured-Core server |

|---|---|---|---|---|

| Een door hardware ondersteunde basis van vertrouwensrelatie maken | ||||

| Beveiligd opstarten | Beveiligd opstarten is standaard ingeschakeld in het UEFI-BIOS (Unified Extensible Firmware Interface). | ✓ | ✓ | |

| Trusted Platform Module (TPM) 2.0 | Voldoen aan de nieuwste Microsoft-vereisten voor de TCG-specificatie (Trusted Computing Group). | ✓ | ✓ | |

| Gecertificeerd voor Windows Server | Demonstreert dat een serversysteem voldoet aan de hoogste technische norm van Microsoft voor beveiliging, betrouwbaarheid en beheerbaarheid. | ✓ | ✓ | |

| DMA-beveiliging opstarten | Ondersteuning op apparaten met de IOMMU (Input/Output Memory Management Unit). Bijvoorbeeld Intel VT-D of AMD-Vi. | ✓ | ||

| Bescherming tegen aanvallen op firmwareniveau | ||||

| Systeemwachter Veilige Start | Ingeschakeld in het besturingssysteem met Dynamic Root of Trust for Measurement (DRTM) compatibele Intel- en AMD-hardware. | ✓ | ||

| het besturingssysteem beschermen tegen het uitvoeren van niet-geverifieerde code | ||||

| Beveiliging op basis van virtualisatie (VBS) | Vereist de Windows-hypervisor, die alleen wordt ondersteund op 64-bits processors met virtualisatie-extensies, waaronder Intel VT-X en AMD-v. | ✓ | ✓ | |

| Hypervisor Enhanced Code Integrity (HVCI) | HVCI-compatibele stuurprogramma's (Hypervisor Code Integrity) en VBS-vereisten. | ✓ | ✓ |

Een door hardware ondersteunde basis van vertrouwen maken

UEFI Secure boot is een beveiligingsstandaard die uw servers beschermt tegen schadelijke rootkits door de opstartonderdelen van uw systemen te verifiëren. Beveiligd opstarten verifieert dat een vertrouwde auteur de UEFI-firmwarestuurprogramma's en -toepassingen digitaal heeft ondertekend. Wanneer de server wordt gestart, controleert de firmware de handtekening van elk opstartonderdeel, inclusief firmwarestuurprogramma's en het besturingssysteem. Als de handtekeningen geldig zijn, wordt de server opgestart en geeft de firmware controle over het besturingssysteem.

Zie Het Windows-opstartproces beveiligenvoor meer informatie over het opstartproces.

TPM 2.0 biedt een beveiligde, door hardware ondersteunde opslag voor gevoelige sleutels en gegevens. Elk onderdeel dat tijdens het opstartproces wordt geladen, wordt gemeten en de meting wordt opgeslagen in de TPM. Door de hardware root-of-trust te verifiëren, wordt de beveiliging die functies zoals BitLocker bieden, die gebruikmaken van TPM 2.0, verbeterd en wordt het opstellen van attestation-gebaseerde werkstromen vergemakkelijkt. Deze op attestation gebaseerde werkstromen kunnen worden opgenomen in beveiligingsstrategieën met nul vertrouwen.

Meer informatie over Trusted Platform Modules en hoe Windows de TPM-gebruikt.

Naast Beveiligd opstarten en TPM 2.0 maakt Windows Server Secure Core gebruik van DMA-beveiliging op compatibele processors met de IOMMU (Input/Output Memory Management Unit). Bijvoorbeeld Intel VT-D of AMD-Vi. Met DMA-beveiliging tegen opstarten worden systemen beveiligd tegen DMA-aanvallen (Direct Memory Access) tijdens het opstarten en tijdens de runtime van het besturingssysteem.

Bescherming tegen aanvallen op firmwareniveau

Eindpuntbeveiligings- en detectieoplossingen hebben meestal beperkte zichtbaarheid van firmware, gezien de firmware onder het besturingssysteem wordt uitgevoerd. Firmware heeft een hoger toegangsniveau en bevoegdheden dan het besturingssysteem en de hypervisor-kernel, waardoor het een aantrekkelijk doelwit is voor aanvallers. Aanvallen die gericht zijn op firmware ondermijnen andere beveiligingsmaatregelen die door het besturingssysteem zijn geïmplementeerd, waardoor het moeilijker is om vast te stellen wanneer een systeem of gebruiker is aangetast.

Vanaf Windows Server 2022 beveiligt System Guard Secure Launch het opstartproces tegen firmwareaanvallen met behulp van hardwaremogelijkheden van AMD en Intel. Met processorondersteuning voor Dynamic Root of Trust for Measurement (DRTM)-technologie, plaatsen Secured-core servers firmware in een hardwaregebaseerde sandbox die helpt de gevolgen van beveiligingsproblemen in zeer bevoorrechte firmwarecode te beperken. System Guard maakt gebruik van de DRTM-mogelijkheden die zijn ingebouwd in compatibele processors om het besturingssysteem te starten, zodat het systeem in een vertrouwde staat wordt opgestart met behulp van geverifieerde code.

Besturingssysteem beveiligen tegen uitvoering van niet-geverifieerde code

De Secure Core-server maakt gebruik van VBS (Virtualization Based Security) en met hypervisor beveiligde code-integriteit (HVCI) om een beveiligd geheugengebied te maken en te isoleren van het normale besturingssysteem. VBS gebruikt de Windows-hypervisor om een VSM- (Virtual Secure Mode) te maken om beveiligingsgrenzen binnen het besturingssysteem te bieden, die kunnen worden gebruikt voor andere beveiligingsoplossingen.

HVCI, ook wel geheugenintegriteitsbeveiliging genoemd, is een beveiligingsoplossing die ervoor zorgt dat alleen ondertekende en vertrouwde code mag worden uitgevoerd in de kernel. Het gebruik van alleen ondertekende en vertrouwde code voorkomt aanvallen die proberen de kernelmoduscode te wijzigen. Bijvoorbeeld aanvallen die stuurprogramma's wijzigen of aanvallen zoals WannaCry die schadelijke code in de kernel proberen te injecteren.

Zie Virtualisatie-gebaseerde Beveiligingvoor meer informatie over VBS en hardwarevereisten.

Vereenvoudigd beheer

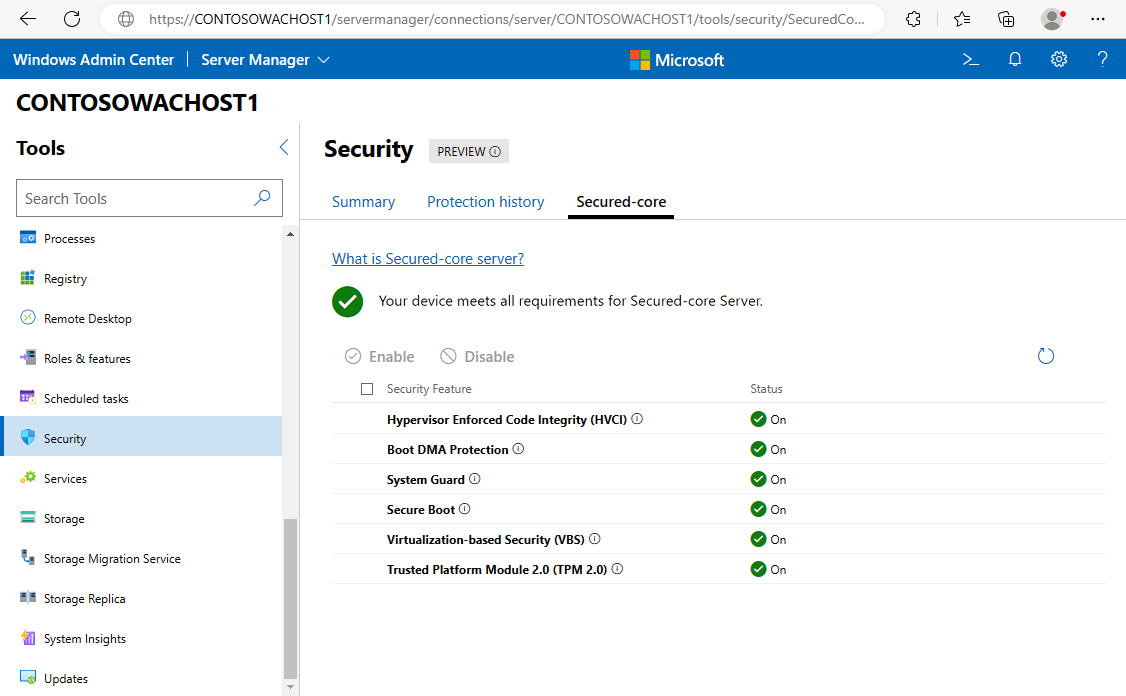

U kunt de beveiligingsfuncties van het besturingssysteem van beveiligde kernsystemen weergeven en configureren met Windows PowerShell of de beveiligingsextensie in het Windows-beheercentrum. Met Azure Local Integrated Systems hebben productiepartners de configuratie-ervaring voor klanten verder vereenvoudigd, zodat de beste serverbeveiliging van Microsoft direct beschikbaar is.

Meer informatie over Windows-beheercentrum.

Preventieve verdediging

U kunt zich proactief beschermen tegen en verstoren veel van de paden die aanvallers gebruiken om systemen te misbruiken door beveiligde kernfunctionaliteit in te schakelen. Beveiligde kernserver maakt geavanceerde beveiligingsfuncties mogelijk op de onderste lagen van de technologiestack, waardoor de meest bevoorrechte gebieden van het systeem worden beschermd voordat veel beveiligingshulpprogramma's op de hoogte zijn van aanvallen. Het gebeurt ook zonder dat extra taken of bewaking door IT- en SecOps-teams nodig zijn.

Uw beveiligde kerntraject starten

U vindt hardware die is gecertificeerd voor de Secured-core server in de Windows Server Catalogen Azure Local-servers in de Azure Local Catalogus. Deze gecertificeerde servers zijn volledig uitgerust met toonaangevende beveiligingsbeperkingen die zijn ingebouwd in de hardware, firmware en het besturingssysteem om een aantal van de meest geavanceerde aanvalsvectoren te dwarsbomen.

Volgende stappen

Nu u begrijpt wat de beveiligde kernserver is, vindt u hier enkele resources om u op weg te helpen. Meer informatie over het volgende:

- Beveiligde kernserver configureren.

- Microsoft brengt geavanceerde hardwarebeveiliging naar Server en Edge met beveiligde kern in de Microsoft-beveiligingsblog.

- Nieuwe beveiligde kernservers zijn nu beschikbaar vanuit het Microsoft-ecosysteem om uw infrastructuur te beveiligen in de Microsoft-beveiligingsblog.

- Windows-compatibele apparaten, systemen en filterstuurprogramma's bouwen op alle Windows-platforms in specificaties en beleidsregels van het Windows-hardwarecompatibiliteitsprogramma.