Azure-integratie configureren

Windows Admin Center ondersteunt verschillende optionele functies die kunnen worden geïntegreerd met Azure-services. Meer informatie over de Azure-integratieopties die beschikbaar zijn in het Windows-beheercentrum.

Als u wilt dat de Windows Admin Center-gateway kan communiceren met Azure om te kunnen communiceren met Microsoft Entra-verificatie voor gatewaytoegang of om Namens u Azure-resources te maken (bijvoorbeeld om VM's te beveiligen die worden beheerd in het Windows-beheercentrum met behulp van Azure Site Recovery), moet u eerst uw Windows Admin Center-gateway registreren bij Azure. U hoeft deze actie slechts eenmaal uit te voeren voor uw Windows Admin Center-gateway. De instelling blijft behouden wanneer u uw gateway bijwerkt naar een nieuwere versie.

Uw gateway registreren bij Azure

De eerste keer dat u een Azure-integratiefunctie probeert te gebruiken in het Windows-beheercentrum, wordt u gevraagd om de gateway te registreren bij Azure. U kunt de gateway ook registreren door naar het tabblad Azure te gaan in de instellingen van het Windows-beheercentrum. Alleen Windows Admin Center-gatewaybeheerders kunnen de Windows Admin Center-gateway registreren bij Azure. Meer informatie over gebruikers- en beheerdersmachtigingen voor Het Windows-beheercentrum.

Met de begeleide in-productstappen maakt u een Microsoft Entra-app in uw directory, waarmee Windows Admin Center kan communiceren met Azure. Als u de Microsoft Entra-app wilt weergeven die automatisch wordt gemaakt, gaat u naar het tabblad Azure van instellingen voor het Windows-beheercentrum. Met de -weergave in Azure hyperlink kunt u de Microsoft Entra-app bekijken in Azure Portal.

De Microsoft Entra-app die is gemaakt, wordt gebruikt voor alle punten van Azure-integratie in het Windows-beheercentrum, inclusief Microsoft Entra-verificatie voor de gateway. In het Windows-beheercentrum worden automatisch de machtigingen geconfigureerd die nodig zijn voor het maken en beheren van Azure-resources namens u:

- Microsoft Graph

- Application.Read.All

- Application.ReadWrite.All

- Directory.AccessAsUser.All

- Directory.Read.All

- Verzeichnis.LezenSchrijven.Alles

- Gebruiker.Lezen

- Azure Service Management

- gebruikersimitatie

Handmatige configuratie van Microsoft Entra-apps

Als u een Microsoft Entra-app handmatig wilt configureren in plaats van de Microsoft Entra-app te gebruiken die automatisch door het Windows-beheercentrum is gemaakt tijdens het registratieproces van de gateway, voert u de volgende stappen uit:

Verleen de Microsoft Entra-app de vereiste API-machtigingen die hierboven worden vermeld. U kunt dit doen door te navigeren naar uw Microsoft Entra-app in Azure Portal. Ga naar Azure Portal >Microsoft Entra ID>App-registraties> selecteer uw Microsoft Entra-app die u wilt gebruiken. Vervolgens gaat u naar het tabblad API-machtigingen en voegt u de API-machtigingen toe die hierboven worden vermeld.

Voeg de GATEWAY-URL van het Windows-beheercentrum toe aan de antwoord-URL's (ook wel de omleidings-URI's genoemd). Navigeer naar uw Microsoft Entra-app en ga vervolgens naar Manifest. Zoek de sleutel replyUrlsWithType in het manifest. Voeg in de sleutel een object met twee sleutels toe: 'URL' en 'type'. De sleutel 'URL' moet een waarde hebben van de GATEWAY-URL van het Windows-beheercentrum, waarbij aan het einde een jokerteken wordt toegevoegd. De sleutel 'type' moet een waarde van 'Web' hebben. Bijvoorbeeld:

"replyUrlsWithType": [ { "url": "http://localhost:6516/*", "type": "Single-Page Application" } ],

Notitie

Als Microsoft Defender Application Guard is ingeschakeld voor uw browser, kunt u Windows Admin Center niet registreren bij Azure of u aanmelden bij Azure.

Aanmeldingsfouten in Azure oplossen

De omleidings-URI komt niet overeen met de URI's die zijn geconfigureerd voor deze toepassing

Als u onlangs uw gegevens hebt gemigreerd van een oudere versie van het Windows Admin Center naar Windows Admin Center versie 2410, zijn uw omleidings-URI's mogelijk onjuist geconfigureerd. Dit kan gebeuren als u de Azure-registratiestap niet hebt voltooid in de migratiewizard. Deze onjuiste configuratie is omdat het Windows-beheercentrum de manier heeft gewijzigd waarop we verificatie uitvoeren op basis van algemene Richtlijnen van Microsoft. Waar we eerder de impliciete toekenningsstroom hebben gebruikt, gebruiken we nu de autorisatiecodestroom.

Er zijn twee omleidings-URI's die moeten worden toegevoegd aan het Single-Page Application (SPA)-platform. Een voorbeeld van deze omleidings-URI's is:

https://myMachineName.domain.com:6600

https://myMachineName.domain.com:6600/signin-oidc

In dit voorbeeld verwijst de numerieke waarde naar de poort waarnaar wordt verwezen in de installatie van het Windows-beheercentrum.

Alle omleidings-URI's voor Het Windows-beheercentrum moeten het volgende bevatten:

- De Fully Qualified Domain Name (FQDN) of hostnaam van uw gatewaycomputer, geen vermelding van localhost

- Het HTTPS-voorvoegsel, niet HTTP

Meer informatie over het opnieuw configureren van uw omleidings-URI's.

Nadat u de juiste omleidings-URI's hebt toegevoegd, is het raadzaam oude, ongebruikte omleidings-URI's op te schonen.

Cross-origin tokeninlossing is alleen toegestaan voor een single-page applicatie.

Als u uw Windows Admin Center onlangs hebt bijgewerkt naar een nieuwere versie en uw gateway eerder bij Azure is geregistreerd, kunt u bij het aanmelden bij Azure een foutmelding krijgen die zegt dat "de inwisseling van cross-origin tokens alleen is toegestaan voor hetSingle-Page Application clienttype". Dit wordt weergegeven omdat Windows Admin Center de manier heeft gewijzigd waarop we verificatie uitvoeren op basis van algemene richtlijnen van Microsoft. Waar we eerder de impliciete toekenningsstroom hebben gebruikt, gebruiken we nu de autorisatiecodestroom.

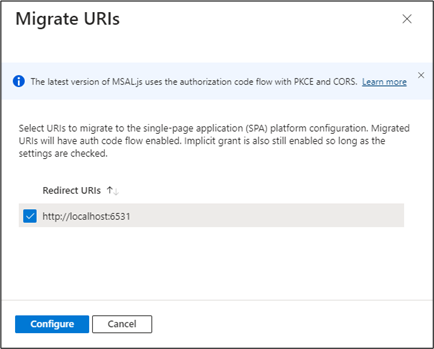

Als u uw bestaande app-registratie voor uw Windows Admin Center toepassing wilt blijven gebruiken, gebruik dan het Microsoft Entra-beheercentrum om de omleidings-URI's van de registratie bij te werken naar het Single-Page Application (SPA) platform. Dit maakt de autorisatiecodestroom mogelijk met PKCE-ondersteuning (Proof Key for Code Exchange) en CROSS-Origin Resource Sharing (CORS) voor toepassingen die gebruikmaken van die registratie.

Volg deze stappen voor toepassingsregistraties die momenteel zijn geconfigureerd met Web platformomleidings-URI's:

- Meld u aan bij het Microsoft Entra-beheercentrum.

- Ga naar Identity > Applications > App-registraties, selecteer uw app en ga naar Verificatie.

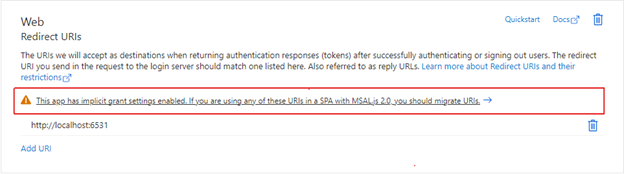

- Selecteer in de tegel Web-platform onder Omleidings-URI's de waarschuwingsbanner die aangeeft dat u de URI's moet migreren.

- Selecteer de omleidings-URI voor uw toepassing en selecteer vervolgens configureren. De omleidings-URI's zouden nu moeten worden weergegeven in de Single-page application-platformtegel, wat aangeeft dat CORS-ondersteuning bij de autorisatiecodeflow en PKCE is ingeschakeld voor deze URI's.

In plaats van bestaande URI's bij te werken, kunt u in plaats daarvan een nieuwe toepassingsregistratie voor uw gateway maken. App-registraties die recent zijn aangemaakt voor Windows Admin Center via het gateway-aanmeldproces, maken Single-Page omleidings-URI's voor het toepassingsplatform.

Als u de omleidings-URI's van uw toepassingsregistratie niet kunt migreren om de verificatiecodestroom te gebruiken, kunt u de bestaande toepassingsregistratie gewoon blijven gebruiken. Hiervoor moet u de registratie van uw Windows Admin Center-gateway ongedaan maken en opnieuw registreren met dezelfde registratie-id van de toepassing.