Vereenvoudigd beheer van AD DS

In dit onderwerp worden de mogelijkheden en voordelen van de implementatie en het beheer van windows Server 2012-domeincontrollers en de verschillen tussen de eerdere dc-implementatie van het besturingssysteem en de nieuwe Implementatie van Windows Server 2012 uitgelegd.

Windows Server 2012 introduceerde de volgende generatie Active Directory Domain Services Simplified Administration en was de meest radicale herinrichting van domeinen sinds Windows 2000 Server. Ad DS Simplified Administration neemt lessen die zijn geleerd van twaalf jaar Active Directory en maakt een meer ondersteunende, flexibelere, intuïtievere administratieve ervaring voor architecten en beheerders. Dit betekende het maken van nieuwe versies van bestaande technologieën en het uitbreiden van de mogelijkheden van onderdelen die zijn uitgebracht in Windows Server 2008 R2.

AD DS Simplified Administration is een heragining van domeinimplementatie.

- Implementatie van AD DS-rollen maakt nu deel uit van de nieuwe serverbeheerarchitectuur en staat externe installatie toe

- De AD DS-implementatie- en configuratie-engine is nu Windows PowerShell, zelfs wanneer u de nieuwe AD DS-configuratiewizard gebruikt

- Schema-extensie, forestvoorbereiding en domeinvoorbereiding maken automatisch deel uit van promotie van domeincontrollers en vereisen geen afzonderlijke taken meer op speciale servers, zoals de schemamaster

- De promotie omvat nu de controle van vereisten waarmee de gereedheid van het forest en domein voor de nieuwe domeincontroller wordt gevalideerd, waardoor de kans op mislukte promoties kleiner wordt.

- Active Directory-module voor Windows PowerShell bevat nu cmdlets voor replicatietopologiebeheer, dynamisch toegangsbeheer en andere bewerkingen

- Het functionele niveau van het Windows Server 2012-forest implementeert geen nieuwe functies en het functionele domeinniveau is alleen vereist voor een subset van nieuwe Kerberos-functies, zodat beheerders van de frequente behoefte aan een homogene domeincontrolleromgeving worden ontlast

- Volledige ondersteuning toegevoegd voor gevirtualiseerde domeincontrollers, inclusief geautomatiseerde implementatie- en terugdraaibeveiliging

- Zie Introduction to Active Directory Domain Services (AD DS) Virtualization (Level 100)voor meer informatie over gevirtualiseerde domeincontrollers.

Daarnaast zijn er veel beheer- en onderhoudsverbeteringen:

- Het Active Directory-beheercentrum bevat een grafische Prullenbak van Active Directory, Fine-Grained wachtwoordbeleidsbeheer en de geschiedenisviewer van Windows PowerShell

- De nieuwe Serverbeheerder heeft specifieke AD DS-interfaces voor prestatiebewaking, analyse van best practices, kritieke services en de logboeken.

- Door groep beheerde serviceaccounts ondersteunen meerdere computers met dezelfde beveiligingsprinciplen

- Verbeteringen in de uitgifte en bewaking van relatieve id's (RID) voor betere beheerbaarheid in volwassen Active Directory-domeinen

AD DS profiteert van andere nieuwe functies die zijn opgenomen in Windows Server 2012, zoals:

- NIC-koppeling en Datacenter Bridging

- DNS-beveiliging en snellere beschikbaarheid van ad-geïntegreerde zone na het opstarten

- Hyper-V verbeteringen in betrouwbaarheid en schaalbaarheid

- BitLocker-netwerk ontgrendelen

- Aanvullende beheermodules voor Windows PowerShell-onderdelen

ADPREP-integratie

Active Directory-forestschemaextensie en domeinvoorbereiding worden nu geïntegreerd in het configuratieproces van de domeincontroller. Als u een nieuwe domeincontroller in een bestaand forest promoveert, detecteert het proces de upgradestatus en de schema-extensie en domeinvoorbereidingsfasen automatisch. De gebruiker die de eerste Windows Server 2012-domeincontroller installeert, moet nog steeds een ondernemingsbeheerder en schemabeheerder zijn of geldige alternatieve referenties opgeven.

Adprep.exe blijft op de dvd beschikbaar voor afzonderlijke forest- en domeinvoorbereiding. De versie van het hulpprogramma in Windows Server 2012 is achterwaarts compatibel met Windows Server 2008 x64 en Windows Server 2008 R2. Adprep.exe ondersteunt ook externe forestprep en domainprep, net zoals de op ADDSDeployment gebaseerde configuratiehulpprogramma's voor domeincontrollers.

Raadpleeg Adprep uitvoeren (Windows Server 2008 R2)voor meer informatie over Adprep en eerdere voorbereidingen van de AD-forest voor het besturingssysteem.

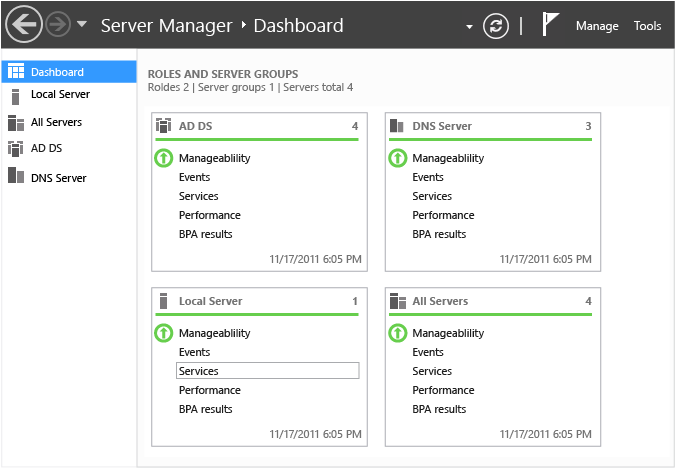

Serverbeheer AD DS-integratie

Serverbeheer fungeert als een hub voor serverbeheertaken. Het uiterlijk in dashboordstijl ververst periodiek de weergaven van geïnstalleerde rollen en externe servergroepen. Serverbeheer biedt gecentraliseerd beheer van lokale en externe servers, zonder dat er consoletoegang nodig is.

Active Directory Domain Services is een van deze hubrollen; door Serverbeheer uit te voeren op een domeincontroller of de Remote Server Administration Tools in een Windows 8, ziet u belangrijke recente problemen op domeincontrollers in uw forest.

Deze weergaven zijn onder andere:

- Beschikbaarheid van server

- Waarschuwingen voor prestatiemeter voor hoog CPU- en geheugengebruik

- De status van Windows-services die specifiek zijn voor AD DS

- Recente waarschuwings- en foutvermeldingen in het gebeurtenislogboek met betrekking tot Directory Services

- Best Practice-analyse van een domeincontroller op basis van een set door Microsoft aanbevolen regels

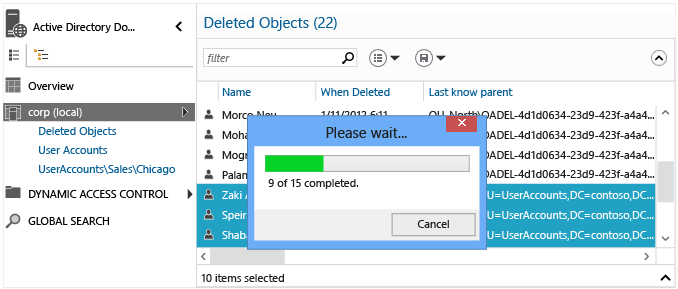

Prullenbak van Active Directory-beheercentrum

Windows Server 2008 R2 heeft de Prullenbak van Active Directory geïntroduceerd, waarmee verwijderde Active Directory-objecten worden hersteld zonder back-up te herstellen, de AD DS-service opnieuw te starten of domeincontrollers opnieuw op te starten.

Windows Server 2012 verbetert de bestaande herstelmogelijkheden op basis van Windows PowerShell met een nieuwe grafische interface in het Active Directory-beheercentrum. Hierdoor kunnen beheerders de Prullenbak inschakelen en verwijderde objecten zoeken of herstellen in de domeincontexten van het forest, allemaal zonder windows PowerShell-cmdlets rechtstreeks uit te voeren. Het Active Directory-beheercentrum en de Prullenbak van Active Directory maken nog steeds gebruik van Windows PowerShell onder de dekking, dus eerdere scripts en procedures zijn nog steeds waardevol.

Zie de Stapsgewijze handleiding voor de Prullenbak van Active Directory (Windows Server 2008 R2) voor informatie over de Prullenbak van Active Directory.

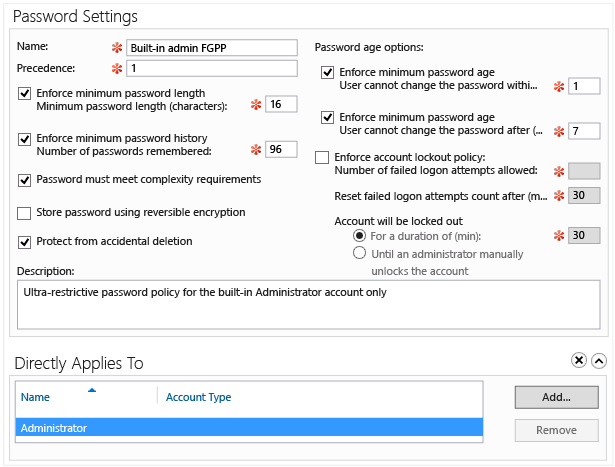

Active Directory-beheercentrum Fine-Grained wachtwoordbeleid

Windows Server 2008 heeft het Fine-Grained-wachtwoordbeleid geïntroduceerd, waarmee beheerders meerdere beleidsregels voor wachtwoord- en accountvergrendeling per domein kunnen configureren. Hierdoor kunnen domeinen een flexibele oplossing gebruiken om meer of minder beperkende wachtwoordregels af te dwingen, op basis van gebruikers en groepen. Het had geen beheerinterface en vereiste beheerders om het te configureren met behulp van Ldp.exe of Adsiedit.msc. Windows Server 2008 R2 introduceerde de Active Directory-module voor Windows PowerShell, die beheerders een opdrachtregelinterface aan FGPP gaf.

Windows Server 2012 biedt een grafische interface voor Fine-Grained wachtwoordbeleid. Het Active Directory-beheercentrum is de startpagina van dit nieuwe dialoogvenster, dat vereenvoudigd FGPP-beheer aan alle beheerders brengt.

Zie voor meer informatie over het Fine-Grained wachtwoordbeleid AD DS Fine-Grained Wachtwoord- en accountvergrendelingsbeleid stapsgewijze handleiding (Windows Server 2008 R2).

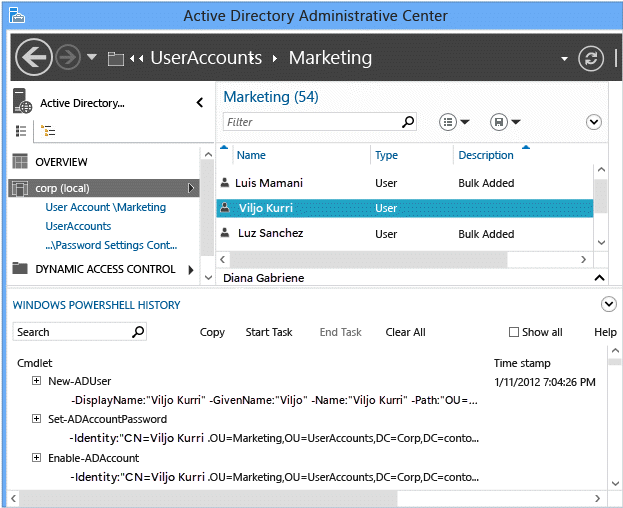

Geschiedenisviewer voor Active Directory-beheercentrum Windows PowerShell

Windows Server 2008 R2 heeft het Active Directory-beheercentrum geïntroduceerd, dat de oudere Module Active Directory-gebruikers en -computers vervangt die is gemaakt in Windows 2000. Het Active Directory-beheercentrum maakt een grafische beheerinterface voor de vervolgens nieuwe Active Directory-module voor Windows PowerShell.

Hoewel de Active Directory-module meer dan honderd cmdlets bevat, kan de leercurve voor een beheerder steil zijn. Omdat Windows PowerShell sterk is geïntegreerd in de strategie van Windows-beheer, bevat het Active Directory-beheercentrum nu een viewer waarmee u de uitvoering van de cmdlet in de grafische interface kunt zien. U kunt notities zoeken, kopiëren, wissen en notities toevoegen met een eenvoudige interface. De bedoeling is dat een beheerder de grafische interface gebruikt om objecten te maken en te wijzigen en deze vervolgens te bekijken in de geschiedenisviewer voor meer informatie over het uitvoeren van scripts en het wijzigen van de voorbeelden in Windows PowerShell.

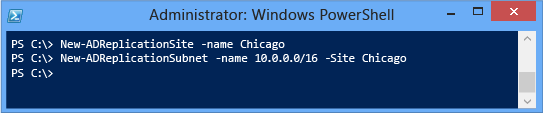

AD-replicatie in Windows PowerShell

Windows Server 2012 voegt extra Active Directory-replicatie-cmdlets toe aan de Active Directory Windows PowerShell-module. Hiermee kunt u nieuwe of bestaande sites, subnetten, verbindingen, sitekoppelingen en bruggen configureren. Ze retourneren ook metagegevens van Active Directory-replicatie, replicatiestatus, wachtrijen en up-to-datumness-versievectorinformatie. De introductie van de replicatie-cmdlets, gecombineerd met de implementatie en andere bestaande AD DS-cmdlets, maakt het mogelijk om alleen een forest te beheren met Windows PowerShell. Dit creëert nieuwe mogelijkheden voor beheerders die Windows Server 2012 willen inrichten en beheren zonder een grafische interface, waardoor de kwetsbaarheid en onderhoudsvereisten van het besturingssysteem worden verminderd. Dit is vooral belangrijk bij het implementeren van servers in netwerken met hoge beveiliging, zoals SIPR (Secret Internet Protocol Router) en zakelijke DMZ's.

Zie de Windows Server Technical Referencevoor meer informatie over de ad DS-sitetopologie en -replicatie.

Verbeteringen voor RID-beheer en uitgifte

Windows 2000 Active Directory heeft de RID-master geïntroduceerd, die groepen relatieve id's aan domeincontrollers uitgeeft, om beveiligings-id's (SID's) van beveiligingsbeheerders, zoals gebruikers, groepen en computers, te maken. Deze algemene RID-ruimte is standaard beperkt tot 230 (of 1.073.741.823) totaal SID's die in een domein zijn gemaakt. SIDs kunnen niet terugkeren naar de pool of opnieuw worden uitgegeven. Na verloop van tijd kan een groot domein te weinig RIDs hebben, of ongevallen kunnen leiden tot onnodige uitputting van RIDs en uiteindelijk tot uitputting.

Windows Server 2012 pakt een aantal problemen met RID-uitgifte en -beheer aan die zijn ontdekt door klanten en de ondersteuning van Microsoft naarmate AD DS volwassen werd sinds de oprichting van de eerste Active Directory-domeinen in 1999. Dit zijn onder andere:

- Periodieke RID-verbruikswaarschuwingen worden naar het gebeurtenislogboek geschreven

- Gebeurtenissenlogboek wanneer een beheerder een RID-groep ongeldig maakt

- Een maximale limiet voor de RID-beleid RID-blokgrootte wordt nu afgedwongen

- Kunstmatige RID-plafonds worden nu afgedwongen en geregistreerd wanneer de algemene RID-ruimte laag is, zodat een beheerder actie kan ondernemen voordat de globale ruimte wordt uitgeput

- De wereldwijde RID-ruimte kan nu met één bit worden verhoogd, verdubbeld tot 231 (2.147.483.648 SID's)

Raadpleeg Hoe beveiligings-id's werkenvoor meer informatie over RID's en de RID-master.

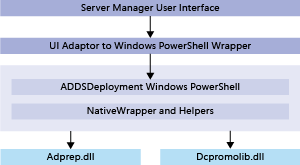

Ad DS-rolimplementatie en -beheerarchitectuur

Serverbeheer en ADDSDeployment Windows PowerShell zijn afhankelijk van de volgende kernassembly's voor functionaliteit bij het implementeren of beheren van de AD DS-rol:

- Microsoft.ADroles.Aspects.dll

- Microsoft.ADroles.Instrumentation.dll

- Microsoft.ADRoles.ServerManager.Common.dll

- Microsoft.ADRoles.UI.Common.dll

- Microsoft.DirectoryServices.Deployment.Types.dll

- Microsoft.DirectoryServices.ServerManager.dll

- Addsdeployment.psm1

- Addsdeployment.psd1

Beide zijn afhankelijk van Windows PowerShell en de externe aanroepopdracht voor installatie en configuratie van externe rollen.

Windows Server 2012 herstructureert ook een aantal eerdere promotiebewerkingen uit LSASS.EXE, als onderdeel van:

- DS-rolserverservice (DsRoleSvc)

- DSRoleSvc.dll (geladen door DsRoleSvc-service)

Deze service moet aanwezig zijn en worden uitgevoerd om virtuele domeincontrollers te promoten, verlagen of klonen. Ad DS-rolinstallatie voegt deze service toe en stelt standaard een starttype Handmatig in. Schakel deze service niet uit.

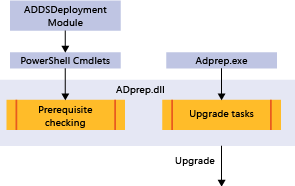

Architectuur van ADPrep en vereistencontrole

Adprep hoeft niet meer te worden uitgevoerd op de schemamaster. Het kan extern worden uitgevoerd vanaf een computer met Windows Server 2008 x64 of hoger.

Notitie

Adprep gebruikt LDAP om Schxx.ldf-bestanden te importeren en maakt niet automatisch opnieuw verbinding als de verbinding met de schemamaster verloren gaat tijdens het importeren. Als onderdeel van het importproces wordt de schemamaster ingesteld in een specifieke modus en wordt automatische herverbinding uitgeschakeld omdat als LDAP opnieuw verbinding maakt nadat de verbinding is verbroken, de opnieuw tot stand gebrachte verbinding zich niet in de specifieke modus bevindt. In dat geval wordt het schema niet correct bijgewerkt.

Controle van vereisten zorgt ervoor dat aan bepaalde voorwaarden wordt voldaan. Deze voorwaarden zijn vereist voor een geslaagde INSTALLATIE van AD DS. Als bepaalde vereiste voorwaarden niet waar zijn, kunnen deze worden opgelost voordat u doorgaat met de installatie. Er wordt ook gedetecteerd dat een forest of domein nog niet is voorbereid, zodat de Adprep-implementatiecode automatisch wordt uitgevoerd.

ADPrep-uitvoerbare bestanden, DLL, LDF-bestanden

- ADprep.dll

- Ldifde.dll

- Csvde.dll

- Sch14.ldf - Sch56.ldf

- Schupgrade.cat

- *dcpromo.csv

De AD-voorbereidingscode die voorheen in ADprep.exe is ondergebracht, wordt geherstructureerd in adprep.dll. Hierdoor kunnen zowel ADPrep.exe als de WINDOWS PowerShell-module ADDSDeployment de bibliotheek voor dezelfde taken gebruiken en dezelfde mogelijkheden hebben. Adprep.exe is opgenomen in de installatiemedia, maar geautomatiseerde processen roepen deze niet rechtstreeks aan. Alleen een beheerder voert het handmatig uit. Het kan alleen worden uitgevoerd op besturingssystemen met Windows Server 2008 x64 en hoger. Ldifde.exe en csvde.exe ook geherstructureerde versies hebben als DLL's die door het voorbereidingsproces worden geladen. Schema-extensie maakt nog steeds gebruik van de door handtekeningen geverifieerde LDF-bestanden, zoals in eerdere versies van het besturingssysteem.

Belangrijk

Er is geen 32-bits Adprep32.exe hulpprogramma voor Windows Server 2012. U moet ten minste één Windows Server 2008 x64-, Windows Server 2008 R2- of Windows Server 2012-computer hebben die als domeincontroller, lidserver of in een werkgroep wordt uitgevoerd, om het forest en domein voor te bereiden. Adprep.exe wordt niet uitgevoerd op Windows Server 2003 x64.

Controle van vereisten

Het systeem voor vereiste controle dat is ingebouwd in ADDSDeployment Windows PowerShell beheerde code werkt in verschillende modi, op basis van de bewerking. In de onderstaande tabellen wordt elke test beschreven, wanneer deze wordt gebruikt en een uitleg van hoe en wat deze valideert. Deze tabellen kunnen handig zijn als er problemen zijn waarbij de validatie mislukt en de fout niet voldoende is om het probleem op te lossen.

Deze tests melden zich aan in het DirectoryServices-Deployment operationeel gebeurtenislogboekkanaal onder de taakcategorie Core-, altijd als gebeurtenis-id 103.

Vereiste Windows PowerShell

Er zijn ADDSDeployment Windows PowerShell-cmdlets voor alle implementatie-cmdlets voor domeincontrollers. Ze hebben ongeveer dezelfde parameters als de bijbehorende cmdlets.

- Test-ADDSDomainControllerInstallation

- Test-ADDSDomainControllerUninstallation

- Test-ADDSDomainInstallation

- Test-ADDSForestInstallation

- Test-ADDSReadOnlyDomainControllerAccountCreation

U hoeft deze cmdlets gewoonlijk niet uit te voeren; ze worden standaard al automatisch uitgevoerd met de implementatie-cmdlets.

Vereiste tests

| Testnaam | Protocollen gebruikt |

Uitleg en notities |

|---|---|---|

| VerifyAdminTrusted ForDelegationProvider |

LDAP | Hiermee wordt gevalideerd of u de bevoegdheid "Computer- en gebruikersaccounts inschakelen om voor delegatie te worden vertrouwd" (SeEnableDelegationPrivilege) heeft op de bestaande partnerdomeincontroller. Hiervoor is toegang vereist tot het kenmerk van uw samengestelde tokenGroups. Niet gebruikt bij het contact opnemen met Windows Server 2003-domeincontrollers. U moet deze bevoegdheid handmatig bevestigen voorafgaand aan de promotie |

| VerifyADPrep Vereisten (bos) |

LDAP | Detecteert en neemt contact op met de schema-master met behulp van het kenmerk rootDSE namingContexts en het kenmerk fsmoRoleOwner van de schematische naamgevingscontext. Bepaalt welke voorbereidende bewerkingen (forestprep, domainprep of rodcprep) vereist zijn voor ad DS-installatie. Valideert of de schema-objectversie zoals verwacht is en of er verdere uitbreiding nodig is. |

| VerifyADPrep Vereisten (domein en RODC) |

LDAP | Detecteert en neemt contact op met de Infrastructuurmaster met behulp van het kenmerk rootDSE namingContexts en het kenmerk Infrastructure container fsmoRoleOwner. In het geval van een RODC-installatie detecteert deze test de domeinnaamgevingsmaster en zorgt u ervoor dat deze online is. |

| ControleGroep Lidmaatschap |

LDAP, RPC over SMB (LSARPC) |

Controleer of de gebruiker lid is van de groep Domeinadministrators of Ondernemingsadministrators, afhankelijk van de bewerking (DA voor het toevoegen of degraderen van een domeincontroller, EA voor het toevoegen of verwijderen van een domein) |

| CheckForestPrep Groepslidmaatschap |

LDAP, RPC via SMB (LSARPC) |

Controleer of de gebruiker lid is van de groepen SchemaAdministratoren en Ondernemingsadministratoren en heeft de bevoegdheid Controle- en beveiligingsgebeurtenislogboeken beheren (SesSecurityPrivilege) op de bestaande domeincontrollers |

| CheckDomainPrep Groepslidmaatschap |

LDAP, RPC via SMB (LSARPC) |

Controleer of de gebruiker lid is van de groep Domeinadministrators en de bevoegdheid Controle- en beveiligingsgebeurtenislogboeken (SesSecurityPrivilege) beheren heeft op de bestaande domeincontrollers |

| CheckRODCPrep Groepslidmaatschap |

LDAP, RPC over SMB (LSARPC) |

Controleer of de gebruiker lid is van de groep Ondernemingsadministrators en de bevoegdheid Controle- en beveiligingsgebeurtenislogboeken (SesSecurityPrivilege) beheren heeft op de bestaande domeincontrollers |

| VerifyInitSync Na opnieuw opstarten |

LDAP | Controleer of de Schema Master minstens één keer is gerepliceerd sinds het opnieuw is opgestart door een dummy-waarde in te stellen op het rootDSE-attribuut becomeSchemaMaster. |

| VerifySFUHotFix Toegepast |

LDAP | Controleer of het bestaande forestschema geen bekend probleem SFU2-extensie bevat voor het UID-kenmerk met OID 1.2.840.113556.1.4.7000.187.102 |

| VerifyExchange SchemaFixed |

LDAP, WMI, DCOM, RPC | Controleer of het bestaande forestschema nog steeds geen probleem bevat met exchange 2000-extensies ms-Exch-Assistant-Name, ms-Exch-LabeledURI en ms-Exch-House-Identifier (Over schema-extensies - Configuration Manager) |

| VerifyWin2KSchema Consistentie |

LDAP | Valideer of het bestaande forest schema consistente en niet door een derde partij onjuist gewijzigde essentiële kenmerken en klassen heeft. |

| DCPromo | DRSR over RPC LDAP, DNS RPC over SMB (SAMR) |

Valideer de opdrachtregelsyntaxis die is doorgegeven aan de promotiecode en test de promotie. Controleer of het forest of domein nog niet bestaat als er een nieuw wordt aangemaakt. |

| VerifyOutbound ReplicatieIngeschakeld |

LDAP, DRSR via SMB, RPC via SMB (LSARPC) | Controleer of de bestaande domeincontroller, die is opgegeven als de replicatiepartner, de uitgaande replicatie heeft ingeschakeld. Dit doet u door het optieskenmerk van het NTDS Settings-object te controleren op NTDSDSA_OPT_DISABLE_OUTBOUND_REPL (0x00000004). |

| VerifyMachineAdmin Wachtwoord |

DRSR over RPC LDAP, DNS RPC over SMB (SAMR) |

Controleer of het wachtwoord voor de veilige modus voor DSRM voldoet aan de vereisten voor domeincomplexiteit. |

| VerifySafeModePassword | N.V.T. | Controleer of de lokale beheerderswachtwoordenset voldoet aan de complexiteitsvereisten voor computerbeveiligingsbeleid. |