Richtlijnen voor het oplossen van problemen met Kerberos-verificatie

Deze handleiding bevat de basisconcepten die worden gebruikt bij het oplossen van Kerberos-verificatieproblemen.

Controlelijst voor probleemoplossing

Een Kerberos-gerelateerde fout is een symptoom van een andere service die mislukt. Het Kerberos-protocol is afhankelijk van veel services die beschikbaar moeten zijn en goed moeten functioneren voor verificatie.

Als u wilt bepalen of er een probleem optreedt met Kerberos-verificatie, controleert u het gebeurtenislogboek van het systeem op fouten van services door het te filteren met behulp van de bron (zoals Kerberos, kdc, LsaSrv of Netlogon) op de client, doelserver of domeincontroller die verificatie bieden. Als er dergelijke fouten bestaan, kunnen er ook fouten zijn gekoppeld aan het Kerberos-protocol.

Foutcontroles in het beveiligingsgebeurtenislogboek van de doelserver kunnen aangeven dat het Kerberos-protocol werd gebruikt toen er een aanmeldingsfout optrad.

Voordat u het Kerberos-protocol inspecteert, moet u controleren of de volgende services of voorwaarden goed werken:

- De netwerkinfrastructuur werkt goed en alle computers en services kunnen communiceren.

- De domeincontroller is toegankelijk. U kunt de opdracht

nltest /dsgetdc:<Domain Name> /force /kdc(bijvoorbeeldnltest /dsgetdc:contoso.com /force /kdc) uitvoeren op de client of doelserver. - Domain Name System (DNS) is correct geconfigureerd en zet hostnamen en services op de juiste manier om.

- De klokken zijn gesynchroniseerd binnen het domein.

- Alle essentiële updates en beveiligingsupdates voor Windows Server worden geïnstalleerd.

- Alle software, inclusief niet-Microsoft-software, wordt bijgewerkt.

- De computer wordt opnieuw opgestart als u een serverbesturingssysteem uitvoert.

- De vereiste services en server zijn beschikbaar. Het Kerberos-verificatieprotocol vereist een werkende domeincontroller, DNS-infrastructuur en een goed werkend netwerk. Controleer of u toegang hebt tot deze resources voordat u begint met het oplossen van problemen in het Kerberos-protocol.

Als u al deze voorwaarden hebt onderzocht en nog steeds verificatieproblemen of Kerberos-fouten ondervindt, moet u verder zoeken naar een oplossing. De problemen kunnen worden veroorzaakt door de configuratie van het Kerberos-protocol of door de configuratie van andere technologieën die met het Kerberos-protocol werken.

Bekende problemen en oplossingen

Problemen met Kerberos-delegatie

In een typisch scenario is het imitatieaccount een serviceaccount dat is toegewezen aan een webtoepassing of het computeraccount van een webserver. Het geïmiteerde account is een gebruikersaccount waarvoor toegang tot resources via een webtoepassing is vereist.

Er zijn drie typen delegaties met Behulp van Kerberos:

Volledige delegatie (niet-getrainde delegatie)

Volledige delegatie moet zoveel mogelijk worden vermeden. De gebruiker (front-endgebruiker en back-endgebruiker) kan zich in verschillende domeinen en ook in verschillende forests bevinden.

Beperkte delegering (alleen Kerberos en protocolovergang)

De gebruiker kan afkomstig zijn van elk domein of forest, maar de front-end en de back-endservices moeten worden uitgevoerd in hetzelfde domein.

Beperkte overdracht op basis van resources (RBCD)

De gebruiker kan afkomstig zijn van elk domein en front-end- en back-endbronnen kunnen afkomstig zijn uit elk domein of forest.

Meest voorkomende problemen met Kerberos-delegatie oplossen

- Service Principal Name ontbreekt of komt meerdere malen voor

- Naamomzettingsfouten of onjuiste antwoorden (verkeerde IP-adressen die zijn opgegeven voor een servernaam)

- Grote Kerberos-ticketsgrootte (MaxTokenSize) en omgeving zijn niet correct ingesteld

- Poorten die worden geblokkeerd door firewalls of routers

- Aan serviceaccount zijn niet de juiste bevoegdheden toegewezen (toewijzing van gebruikersrechten)

- Front-end- of back-endservices die zich niet in hetzelfde domein bevinden en beperkte delegering instellen (niet RBCD)

Zie voor meer informatie:

- Beperkte delegatie voor CIFS mislukt met ACCESS_DENIED-fout

- Beperkte delegatie configureren voor een aangepast serviceaccount

- Beperkte delegatie configureren in het NetworkService-account

Eenmalige aanmelding (SSO) is verbroken en vraagt eenmaal om verificatie

Bekijk de volgende scenario's:

- Een client- en servertoepassing zoals Microsoft Edge en IIS-server (Internet Information Services). De IIS-server is geconfigureerd met Windows-verificatie (negotiate).

- Een client- en servertoepassing zoals een SMB-client en SMB-server. De SMB-server is standaard geconfigureerd met Negotiate Security Support Provider Interface (SSPI).

Een gebruiker opent Microsoft Edge en bladert door een interne website http://webserver.contoso.com. De website is geconfigureerd met Negotiate en deze website vraagt om verificatie. Nadat de gebruiker handmatig de gebruikersnaam en het wachtwoord heeft ingevoerd, krijgt de gebruiker verificatie en werkt de website zoals verwacht.

Notitie

Dit scenario is een voorbeeld van een client en server. De probleemoplossingsmethode is hetzelfde voor elke client en server die is geconfigureerd met geïntegreerde Windows-verificatie.

Geïntegreerde Windows-verificatie is verbroken op gebruikersniveau of op computerniveau.

Probleemoplossingsmethoden

Controleer de clientconfiguratie voor een geïntegreerde verificatie-instelling, die kan worden ingeschakeld op toepassings- of computerniveau. Alle HTTP-toepassingen zoeken bijvoorbeeld naar de site die zich in een vertrouwde zone bevindt bij het uitvoeren van geïntegreerde verificatie.

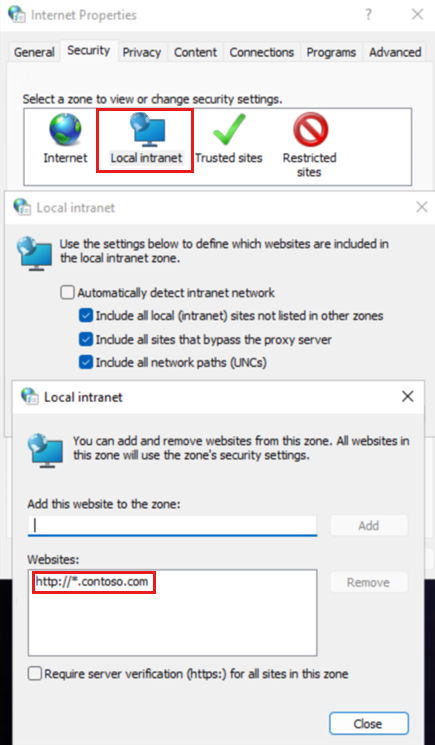

Open inetcpl.cpl (Internetopties), die alle HTTP-toepassingen gebruiken voor Internet Explorer-configuraties en controleer of de website is geconfigureerd als lokaal intranet.

Toepassingen hebben ook een configuratie om geïntegreerde Windows-verificatie uit te voeren.

Microsoft Edge of Internet Explorer heeft de instelling Geïntegreerde Windows-verificatie inschakelen om in te schakelen.

Controleer de toepassingsconfiguratie en de clientcomputer kan een Kerberos-ticket verkrijgen voor een bepaalde service-principalnaam (SPN). In dit voorbeeld is

http/webserver.contoso.comde SPN .Bericht over geslaagd wanneer u de SPN kunt vinden:

C:>klist get http/webserver.contoso.com Current LogonId is 0:0x9bd1f A ticket to http/webserver.contoso.com has been retrieved successfully.Foutbericht wanneer u de SPN niet kunt vinden:

C:>klist get http/webserver.contoso.com klist failed with 0xc000018b/-1073741429: The SAM database on the Windows Server does not have a computer account for this workstation trust relationship.

Identificeer en voeg de respectieve SPN's toe aan de juiste gebruikers-, service- of computeraccounts.

Als u hebt vastgesteld dat de SPN's kunnen worden opgehaald, kunt u controleren of ze zijn geregistreerd bij het juiste account met behulp van de volgende opdracht:

setspn -F -Q */webserver.contoso.com

Problemen met verificatie-DC-detectie

Toepassingsservers die zijn geconfigureerd met geïntegreerde Windows-verificatie hebben domeincontrollers (DC's) nodig om de gebruiker/computer en service te verifiëren.

Het niet kunnen contact opnemen met een domeincontroller tijdens het verificatieproces leidt tot fout 1355:

Het opgegeven domein bestaat niet of kan geen contact worden gemaakt

Kan geen toegang krijgen tot een resource die is geconfigureerd met geïntegreerde Windows-verificatie met fout 1355

Notitie

Foutberichten kunnen afwijken van het standpunt van een toepassing, maar de betekenis van de fout is dat de client of server geen domeincontroller kan detecteren.

Hier volgen voorbeelden van dergelijke foutberichten:

-

De volgende fout is opgetreden bij een poging om lid te worden van het domein 'Contoso':

Het opgegeven domein bestaat niet of er kan geen contact mee worden gemaakt. -

De domeincontroller voor het domein contoso.com kan niet worden gevonden

-

Kan geen contact maken met domeincontroller 1355

Belangrijkste oorzaken van het probleem

ONJUISTE DNS-configuratie op de client

U kunt de

ipconfig /allopdracht uitvoeren en de lijst met DNS-servers controleren.ONJUISTE DNS-configuratie op de domeincontrollers in een vertrouwd domein of forest

Netwerkpoorten geblokkeerd tussen de client en domeincontrollers

DC-detectiepoorten: UDP 389 (UDP LDAP) en UDP 53 (DNS)

Stappen voor probleemoplossing

- Voer de

nslookupopdracht uit om dns-onjuiste configuraties te identificeren. - Open vereiste poorten tussen de client en de domeincontroller. Zie Een firewall configureren voor Active Directory-domeinen en vertrouwensrelaties voor meer informatie.

Testscenario voor logboekanalyse

Omgeving en configuratie

Clientcomputer

Client1.contoso.com(een Windows 11-computer) voegt het domeinContoso.comtoe.Gebruiker

JohnDe gebruiker behoort tot

Contoso.comen meldt zich aan op de clientcomputer.Internetopties op de clientcomputer

Alle websites maken deel uit van de zone lokaal intranet.

Server

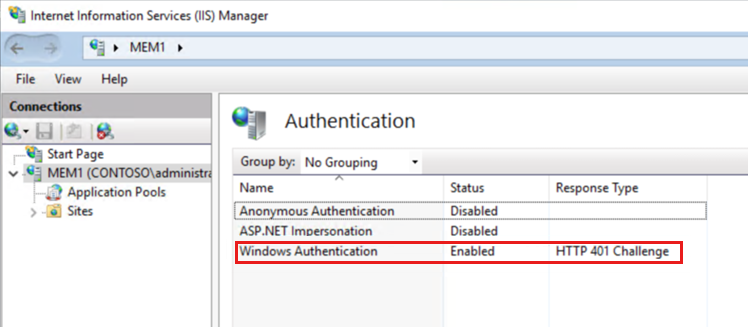

IISServer.contoso.com(Windows Server 2019) voegt het domeinContoso.comtoe.Verificatieconfiguratie

Windows-verificatie is ingeschakeld.

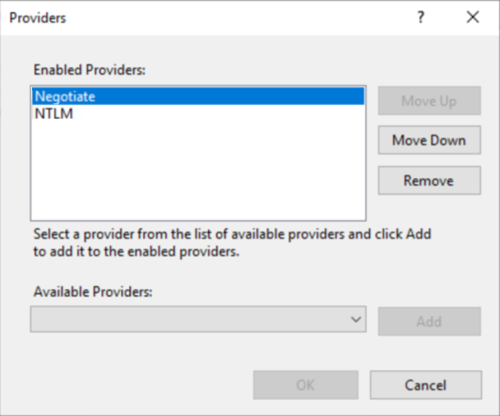

Verificatieproviders: onderhandelen

Ingeschakelde providers worden als volgt ingesteld:

Verificatiestroom

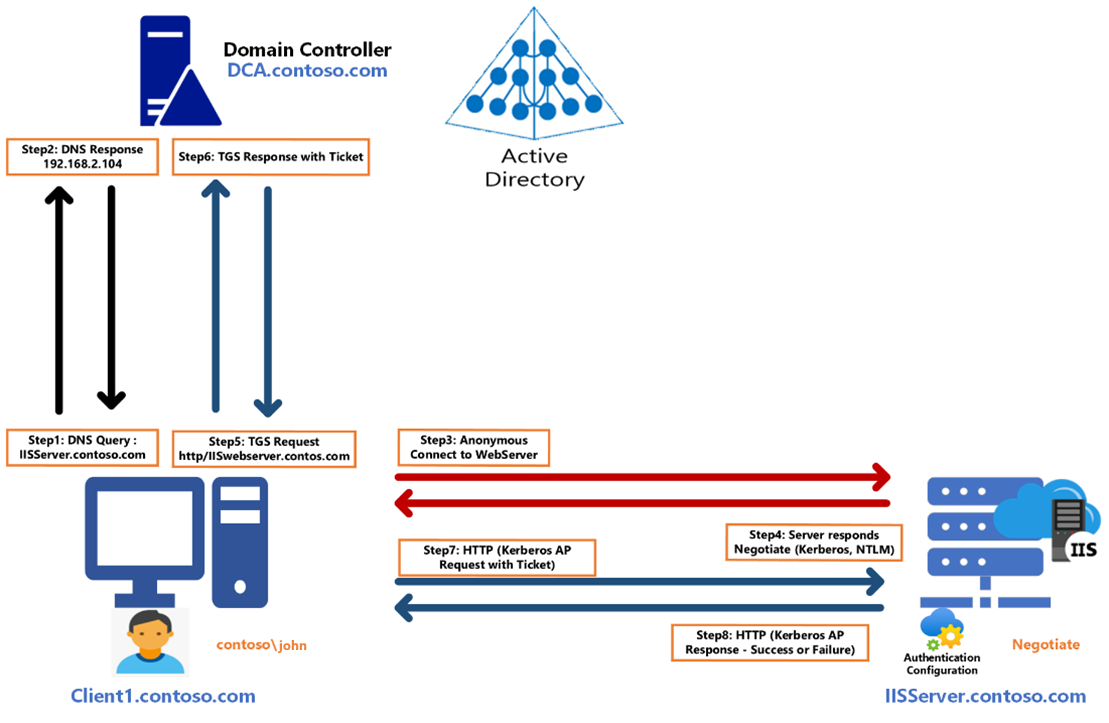

- Gebruiker

Johnmeldt zich aanClient1.contoso.com, opent een Microsoft Edge-browser en maakt verbinding metIISServer.contoso.com. - De clientcomputer voert de onderstaande stappen uit (stap 1 in het bovenstaande diagram):

- De DNS-resolver caches

IISServer.contoso.comom te controleren of deze informatie al in de cache is opgeslagen. - De DNS-resolver controleert het HOSTS-bestand op elke toewijzing in

IISServer.contoso.comC:\Windows\System32\drivers\etc\Hosts. - Verzend een DNS-query naar de voorkeurs-DNS-server (geconfigureerd op de IP-configuratie-instellingen), wat ook een domeincontroller in de omgeving is.

- De DNS-resolver caches

- De DNS-service die op de domeincontroller wordt uitgevoerd, kijkt naar de geconfigureerde zones, lost de Host A-record op en reageert terug met een IP-adres van

IISServer.contoso.com(stap 2 in het bovenstaande diagram). - De clientcomputer voert een TCP-handshake in drie richtingen uit op TCP-poort 80 naar

IISServer.contoso.com. - De clientcomputer verzendt een anonieme HTTP-aanvraag naar

IISServer.contoso.com. - De IIS-server die luistert op poort 80 ontvangt de aanvraag van

Client1.contoso.com, bekijkt de verificatieconfiguratie van DE IIS-servers en stuurt een HTTP 401-vraagantwoord terug naar de clientcomputer met Onderhandelen als verificatieconfiguratie (stap 3 in het bovenstaande diagram). - Het Microsoft Edge-proces dat wordt uitgevoerd

Client1.contoso.com, weet dat de IIS-server is geconfigureerd met Negotiate en controleert of de website deel uitmaakt van de zone lokaal intranet. Als de website zich in de zone lokaal intranet bevindt, roept het Microsoft Edge-proces LSASS.exe aan om een Kerberos-ticket met een SPNHTTP\IISServer.contoso.comte verkrijgen (stap 5 in het bovenstaande diagram). - De domeincontroller (KDC-service) ontvangt de aanvraag van

Client1.contoso.com, zoekt in de database naar de SPNHTTP\IISServer.contoso.comen zoektIISServer.contoso.comis geconfigureerd met deze SPN. - De domeincontroller reageert terug met een TGS-antwoord met het ticket voor de IIS-server (stap 6 in het bovenstaande diagram).

- Het Microsoft Edge-proces op de clientcomputer verzendt een Kerberos Application Protocol-aanvraag (AP) naar de IIS-webserver met het Kerberos TGS-ticket dat is uitgegeven door de domeincontroller.

- Het IIS-proces roept LSASS.exe op de webserver aan om het ticket te ontsleutelen en een token te maken met SessionID en gebruikersgroepslidmaatschap voor autorisatie.

- IIS-proces krijgt een ingang van LSASS.exe naar het token om autorisatiebeslissingen te nemen en de gebruiker in staat te stellen verbinding te maken met een AP-antwoord.

Netwerkmonitoranalyse van de werkstroom

Notitie

U moet een gebruiker van de lokale groep Administrators zijn om de onderstaande activiteiten uit te voeren.

Installeer Microsoft Network Monitor op de clientcomputer (

Client1.contoso.com).Voer de volgende opdracht uit in een opdrachtpromptvenster met verhoogde bevoegdheid (cmd.exe):

ipconfig /flushdnsStart de netwerkmonitor.

Open de Microsoft Edge-browser en typ

http://iisserver.contoso.com.Analyse van netwerktracering:

DNS-query naar de domeincontroller voor een Host A-record:

IISServer.contoso.com.3005 00:59:30.0738430 Client1.contoso.com DCA.contoso.com DNS DNS:QueryId = 0x666A, QUERY (Standard query), Query for iisserver.contoso.com of type Host Addr on class InternetDNS-antwoord van de DNS-service op de domeincontroller.

3006 00:59:30.0743438 DCA.contoso.com Client1.contoso.com DNS DNS:QueryId = 0x666A, QUERY (Standard query), Response - Success, 192.168.2.104Het Microsoft Edge-proces bij

Client1.contoso.comhet maken van verbinding met de IIS-webserverIISServer.contoso.com(anonieme verbinding).3027 00:59:30.1609409 Client1.contoso.com iisserver.contoso.com HTTP HTTP:Request, GET / Host: iisserver.contoso.comIIS-server reageert terug met HTTP-antwoord 401: Onderhandelen en NTLM (configuratie uitgevoerd op de IIS-server).

3028 00:59:30.1633647 iisserver.contoso.com Client1.contoso.com HTTP HTTP:Response, HTTP/1.1, Status: Unauthorized, URL: /favicon.ico Using Multiple Authetication Methods, see frame details WWWAuthenticate: Negotiate WWWAuthenticate: NTLMKerberos-aanvraag van

Client1.contoso.comgaat naar de domeincontrollerDCA.contoso.commet een SPN:HTTP/iisserver.contoso.com.3034 00:59:30.1834048 Client1.contoso.com DCA.contoso.com KerberosV5 KerberosV5:TGS Request Realm: CONTOSO.COM Sname: HTTP/iisserver.contoso.comDe domeincontroller

DCA.contoso.comreageert terug met de Kerberos-aanvraag, die een TGS-antwoord heeft met een Kerberos-ticket.3036 00:59:30.1848687 DCA.contoso.com Client1.contoso.com KerberosV5 KerberosV5:TGS Response Cname: John Ticket: Realm: CONTOSO.COM, Sname: HTTP/iisserver.contoso.com Sname: HTTP/iisserver.contoso.comHet Microsoft Edge-proces gaat

Client1.contoso.comnu naar de IIS-server met een Kerberos AP-aanvraag.3040 00:59:30.1853262 Client1.contoso.com iisserver.contoso.com HTTP HTTP:Request, GET /favicon.ico , Using GSS-API Authorization Authorization: Negotiate Authorization: Negotiate YIIHGwYGKwYBBQUCoIIHDzCCBwugMDAuBgkqhkiC9xIBAgIGCSqGSIb3EgECAgYKKwYBBAGCNwICHgYKKwYBBAGCNwICCqKCBtUEggbRYIIGzQYJKoZIhvcSAQICAQBugga8MIIGuKADAgEFoQMCAQ6iBwMFACAAAACjggTvYYIE6zCCBOegAwIBBaENGwtDT05UT1NPLkNPTaIoMCagAwIBAqEfMB0bBEhUVFAbF SpnegoToken: 0x1 NegTokenInit: ApReq: KRB_AP_REQ (14) Ticket: Realm: CONTOSO.COM, Sname: HTTP/iisserver.contoso.comIIS-server reageert terug met een antwoord dat de verificatie is voltooid.

3044 00:59:30.1875763 iisserver.contoso.com Client1.contoso.com HTTP HTTP:Response, HTTP/1.1, Status: Not found, URL: / , Using GSS-API Authentication WWWAuthenticate: Negotiate oYG2MIGzoAMKAQChCwYJKoZIgvcSAQICooGeBIGbYIGYBgkqhkiG9xIBAgICAG+BiDCBhaADAgEFoQMCAQ+ieTB3oAMCARKicARuIF62dHj2/qKDRV5XjGKmyFl2/z6b9OHTCTKigAatXS1vZTVC1dMvtNniSN8GpXJspqNvEfbETSinF0ee7KLaprxNgTYwTrMVMnd95SoqBkm/FuY7WbTAuPvyRmUuBY3EKZEy NegotiateAuthorization: GssAPI: 0x1 NegTokenResp: ApRep: KRB_AP_REP (15)

Voer de

klist ticketsopdracht uit om het Kerberos-ticket te controleren in de opdrachtuitvoer opClient1.contoso.com.Client: John @ CONTOSO.COM Server: HTTP/iisserver.contoso.com @ CONTOSO.COM KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/28/2022 0:59:30 (local) End Time: 11/28/2022 10:58:56 (local) Renew Time: 12/5/2022 0:58:56 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0 Kdc Called: DCA.contoso.comControleer gebeurtenis-id 4624 op de IIS-server met de

Successcontrole:

De of

Failurecontroles zijn standaardSuccessingeschakeld op alle serverbesturingssystemen van Windows. U kunt controleren of de controle is ingeschakeld met de volgende opdracht.Als u merkt dat controle niet is ingeschakeld, schakelt u de controle in. Bekijk de aanmeldingscategorie in de onderstaande lijst. Zoals u kunt zien, is de aanmeldingssubcategorie ingeschakeld met

Success and Failure.C:\>auditpol /get /Subcategory:"logon" System audit policy Category/Subcategory Setting Logon/Logoff Logon Success and FailureAls u de aanmelding niet ziet,

Success and Failurevoert u de opdracht uit om deze in te schakelen:C:\>auditpol /set /subcategory:"Logon" /Success:enable /Failure:enable The command was successfully executed.

Controleer de beveiligings-id 4624 op IISServer.contoso.com

Bekijk de volgende velden:

Logon type: 3 (netwerkaanmelding)Security IDinNew Logonhet veld:Contoso\JohnSource Network Address: IP-adres van de clientcomputerLogon ProcessenAuthentication Package:Kerberos

Log Name: Security

Source: Microsoft-Windows-Security-Auditing

Date: 11/28/2022 12:59:30 AM

Event ID: 4624

Task Category: Logon

Level: Information

Keywords: Audit Success

User: N/A

Computer: IISServer.contoso.com

Description:

An account was successfully logged on.

Subject:

Security ID: NULL SID

Account Name: -

Account Domain: -

Logon ID: 0x0

Logon Information:

Logon Type: 3

Restricted Admin Mode: -

Virtual Account: No

Elevated Token: No

Impersonation Level: Impersonation

New Logon:

Security ID: CONTOSO\John

Account Name: John

Account Domain: CONTOSO.COM

Logon ID: 0x1B64449

Linked Logon ID: 0x0

Network Account Name: -

Network Account Domain: -

Logon GUID: {<GUID>}

Process Information:

Process ID: 0x0

Process Name: -

Network Information:

Workstation Name: -

Source Network Address: 192.168.2.101

Source Port: 52655

Detailed Authentication Information:

Logon Process: Kerberos

Authentication Package: Kerberos

Problemen met verificatieworkflow oplossen

Gebruik een van de volgende methoden om het probleem op te lossen.

Controleer of u de naam van de IIS-webserver (

IISServer.contoso.com) vanClient1.contoso.com.Controleer of de DNS-server reageert op het juiste IP-adres van de IIS-server met behulp van de volgende cmdlet:

PS C:\> Resolve-DnsName -Name IISServer.contoso.com Name Type TTL Section IPAddress ---- ---- --- ------- --------- IISServer.contoso.com A 1200 Answer 192.168.2.104Controleer of de netwerkpoorten worden geopend tussen de clientcomputer en de IIS-webserver (

IISServer.contoso.com) met behulp van de volgende cmdlet:PS C:\> Test-NetConnection -Port 80 IISServer.contoso.com ComputerName : IISServer.contoso.com RemoteAddress : 192.168.2.104 RemotePort : 80 InterfaceAlias : Ethernet 2 SourceAddress : 192.168.2.101 TcpTestSucceeded : TrueControleer of u een Kerberos-ticket van de domeincontroller krijgt.

Open een normale opdrachtprompt (geen beheerdersopdrachtprompt) in de context van de gebruiker die toegang probeert te krijgen tot de website.

Voer de opdracht

klist purgeuit.Voer de

klist get http/iisserver.contoso.comopdracht als volgt uit:PS C:\> klist get http/iisserver.contoso.com Current LogonId is 0:0xa8a98b A ticket to http/iisserver.contoso.com has been retrieved successfully. Cached Tickets: (2) #0> Client: John @ CONTOSO.COM Server: krbtgt/CONTOSO.COM @ CONTOSO.COM KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40e10000 -> forwardable renewable initial pre_authent name_canonicalize Start Time: 11/28/2022 1:28:11 (local) End Time: 11/28/2022 11:28:11 (local) Renew Time: 12/5/2022 1:28:11 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0x1 -> PRIMARY Kdc Called: DCA.contoso.com #1> Client: John @ CONTOSO.COM Server: http/iisserver.contoso.com @ CONTOSO.COM KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/28/2022 1:28:11 (local) End Time: 11/28/2022 11:28:11 (local) Renew Time: 12/5/2022 1:28:11 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0 Kdc Called: DCA.contoso.comU zult merken dat u een Kerberos-ticket voor de SPN

http/IISServer.contoso.comin deCached Ticket (2)kolom krijgt.

Controleer of de IIS-webservice wordt uitgevoerd op de IIS-server met behulp van de standaardreferenties.

Open een normale PowerShell-prompt (geen PowerShell-beheerderprompt) in de context van de gebruiker die toegang probeert te krijgen tot de website.

PS C:\> invoke-webrequest -Uri http://IIsserver.contoso.com -UseDefaultCredentials PS C:\> invoke-webrequest -Uri http://IIsserver.contoso.com -UseDefaultCredentials StatusCode : 200 StatusDescription : OK Content : <!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Strict//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-strict.dtd"> <html xmlns="http://www.w3.org/1999/xhtml"> <head> <meta http-equiv="Content-Type" cont... RawContent : HTTP/1.1 200 OK Persistent-Auth: true Accept-Ranges: bytes Content-Length: 703 Content-Type: text/html Date: Mon, 28 Nov 2022 09:31:40 GMT ETag: "3275ea8a1d91:0" Last-Modified: Fri, 25 Nov 2022...Controleer het beveiligingslogboek op de IIS-server:

- Geslaagd gebeurtenislogboek 4624

- Foutlogboek 4625

Isolatieproces: u kunt de onderstaande stappen voor probleemoplossing gebruiken om te controleren of andere services op de IIS-server Kerberos-verificatie kunnen verwerken.

Vereisten:

Op de IIS-server moet een serverversie van Windows worden uitgevoerd.

De IIS-server moet een poort hebben geopend voor services zoals SMB (poort 445).

Maak een nieuwe share of geef de gebruiker

Johnmachtigingen om te lezen op een van de mappen (bijvoorbeeld Software$) die al op de computer wordt gedeeld.Aanmelden bij

Client1.contoso.com.Open Windows Verkenner.

Typ \IISServer.contoso.com \Software$.

Open Beveiligingsevenementen aan

IISServer.contoso.comen controleer of u gebeurtenis-id 4624 bekijkt.Open een normale opdrachtprompt als

Client1.contoso.comgebruikerJohn. Voer deklist ticketsopdracht uit en controleer het ticketCIFS/IISServer.contoso.com.#1> Client: John @ CONTOSO.COM Server: cifs/iisserver.contoso.com @ CONTOSO.COM KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96 Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize Start Time: 11/28/2022 1:40:22 (local) End Time: 11/28/2022 11:28:11 (local) Renew Time: 12/5/2022 1:28:11 (local) Session Key Type: AES-256-CTS-HMAC-SHA1-96 Cache Flags: 0 Kdc Called: DCA.contoso.comVerzamel netwerktraceringen op

Client1.contoso.com. Bekijk de netwerktraceringen om te zien welke stap mislukt, zodat u de stappen verder kunt verfijnen en het probleem kunt oplossen.