Problemen met BitLocker-beleid aan de clientzijde oplossen

Dit artikel bevat richtlijnen voor het oplossen van problemen met BitLocker-versleuteling aan de clientzijde. Hoewel het Microsoft Intune-versleutelingsrapport u kan helpen bij het identificeren en oplossen van veelvoorkomende versleutelingsproblemen, worden sommige statusgegevens van de BitLocker-configuratieserviceprovider (CSP) mogelijk niet gerapporteerd. In deze scenario's moet u toegang krijgen tot het apparaat om dit verder te onderzoeken.

BitLocker-versleutelingsproces

In de volgende stappen wordt de stroom gebeurtenissen beschreven die moeten resulteren in een geslaagde versleuteling van een Windows 10-apparaat dat niet eerder is versleuteld met BitLocker.

- Een beheerder configureert een BitLocker-beleid in Intune met de gewenste instellingen en is gericht op een gebruikersgroep of apparaatgroep.

- Het beleid wordt opgeslagen in een tenant in de Intune-service.

- Een Windows 10 Mobile Apparaatbeheer -client (MDM) wordt gesynchroniseerd met de Intune-service en verwerkt de BitLocker-beleidsinstellingen.

- De geplande taak BitLocker MDM-beleid vernieuwen wordt uitgevoerd op het apparaat dat de BitLocker-beleidsinstellingen repliceert naar de registersleutel volledig volumeversleuteling (FVE).

- BitLocker-versleuteling wordt gestart op de stations.

In het versleutelingsrapport worden details van de versleutelingsstatus weergegeven voor elk doelapparaat in Intune. Zie BitLocker oplossen met het Intune-versleutelingsrapport voor gedetailleerde richtlijnen voor het gebruik van deze informatie voor probleemoplossing.

Een handmatige synchronisatie starten

Als u hebt vastgesteld dat het versleutelingsrapport geen bruikbare informatie bevat, moet u gegevens van het betreffende apparaat verzamelen om het onderzoek te voltooien.

Zodra u toegang hebt tot het apparaat, moet u eerst handmatig een synchronisatie met de Intune-service starten voordat u de gegevens verzamelt. Selecteer op uw Windows-apparaat Instellingenaccounts>>Toegang tot werk of school<>Selecteer de gegevens van uw werk- of schoolaccount.>> Selecteer Vervolgens onder Apparaatsynchronisatiestatus de optie Synchroniseren.

Nadat de synchronisatie is voltooid, gaat u verder met de volgende secties.

Gebeurtenislogboekgegevens verzamelen

In de volgende secties wordt uitgelegd hoe u gegevens uit verschillende logboeken verzamelt om problemen met de versleutelingsstatus en -beleidsregels op te lossen. Zorg ervoor dat u een handmatige synchronisatie voltooit voordat u logboekgegevens verzamelt.

Gebeurtenislogboek van MDM-agent (Mobile Device Management)

Het MDM-gebeurtenislogboek is handig om te bepalen of er een probleem is opgetreden bij het verwerken van het Intune-beleid of het toepassen van CSP-instellingen. De OMA DM-agent maakt verbinding met de Intune-service en probeert het beleid te verwerken dat is gericht op de gebruiker of het apparaat. In dit logboek worden geslaagde en mislukte verwerking van Intune-beleid weergegeven.

Verzamel of bekijk de volgende informatie:

LOG>DeviceManagement-Enterprise-Diagnostics-Provider-beheerder

- Locatie: Klik met de rechtermuisknop op het menu Start> Logboeken> Applications and Service Logs>Microsoft>Windows>DeviceManagement-Enterprise-Diagnostics-Provider Admin>

- Bestandssysteemlocatie: C:\Windows\System32\winevt\Logs\Microsoft-Windows-DeviceManagement-Enterprise-Diagnostics-Provider%4Admin.evtx

Als u dit logboek wilt filteren, klikt u met de rechtermuisknop op het gebeurtenislogboek en selecteert u Huidig logboek>kritiek/fout/waarschuwing filteren. Zoek vervolgens de gefilterde logboeken voor BitLocker (druk op F3 en voer de tekst in).

Fouten in BitLocker-instellingen volgen de indeling van de BitLocker-CSP, zodat u vermeldingen zoals deze ziet:

./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

or

./Vendor/MSFT/BitLocker/ConfigureRecoveryPasswordRotation

Notitie

U kunt ook foutopsporingslogboeken inschakelen voor dit gebeurtenislogboek met behulp van de Logboeken voor probleemoplossing.

Gebeurtenislogboek bitLocker-API-beheer

Dit is het belangrijkste gebeurtenislogboek voor BitLocker. Als de MDM-agent het beleid heeft verwerkt en er geen fouten zijn in het gebeurtenislogboek DeviceManagement-Enterprise-Diagnostics-Provider, is dit het volgende logboek dat moet worden onderzocht.

LOG>BitLocker-API-beheer

- Locatie: Klik met de rechtermuisknop op het menu Start> Logboeken> Applications and Service Logs>Microsoft>Windows>BitLocker-API

- Bestandssysteemlocatie: C:\Windows\System32\winevt\Logs\Microsoft-Windows-BitLocker%4BitLocker Management.evtx

Meestal worden hier fouten vastgelegd als er hardware- of softwarevereisten ontbreken die het beleid vereist, zoals Trusted Platform Module (TPM) of Windows Recovery Environment (WinRE).

Fout: Kan stille versleuteling niet inschakelen

Zoals wordt weergegeven in het volgende voorbeeld, worden conflicterende beleidsinstellingen die niet kunnen worden geïmplementeerd tijdens stille versleuteling en manifest als conflicten met groepsbeleid ook vastgelegd:

Kan stille versleuteling niet inschakelen.

Fout: BitLocker-versleuteling kan niet worden toegepast op dit station vanwege conflicterende groepsbeleidsinstellingen. Wanneer schrijftoegang tot stations die niet door BitLocker worden beveiligd, wordt geweigerd, kan het gebruik van een USB-opstartsleutel niet worden vereist. Laat uw systeembeheerder deze beleidsconflicten oplossen voordat u BitLocker probeert in te schakelen.

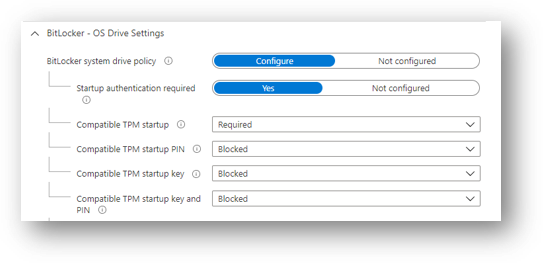

Oplossing: Configureer de compatibele TPM-opstartpincode op Geblokkeerd. Hiermee worden conflicterende groepsbeleidsinstellingen opgelost bij het gebruik van stille versleuteling.

U moet de pincode en TPM-opstartsleutel instellen op Geblokkeerd als stille versleuteling is vereist. Als u de TPM-opstartpincode en de opstartsleutel configureert op Toegestaan en andere instelling voor opstarten en pincode op Geblokkeerd voor gebruikersinteractie, leidt dit tot een conflicterende groepsbeleidsfout in het gebeurtenislogboek BitLocker-AP. Als u de TPM-opstartpincode of opstartsleutel configureert om interactie van de gebruiker te vereisen, mislukt de stille versleuteling.

Als u een van de compatibele TPM-instellingen configureert op Vereist , mislukt stille versleuteling.

Fout: TPM niet beschikbaar

Een andere veelvoorkomende fout in het BitLocker-API-logboek is dat de TPM niet beschikbaar is. In het volgende voorbeeld ziet u dat TPM een vereiste is voor stille versleuteling:

Kan stille versleuteling niet inschakelen. TPM is niet beschikbaar.

Fout: Een compatibel TPM-beveiligingsapparaat (Trusted Platform Module) kan niet worden gevonden op deze computer.

Oplossing: Zorg ervoor dat er een TPM beschikbaar is op het apparaat en controleer of het aanwezig is, controleer de status via TPM.msc of de PowerShell-cmdlet get-tpm.

Fout: Niet-toegestane DMA-bus

Als in het BitLocker-API-logboek de volgende status wordt weergegeven, betekent dit dat Windows een apparaat met directe geheugentoegang (DMA) heeft gedetecteerd dat een DMA-bedreiging kan opleveren.

Niet-toegestane DMA-compatibele bus/apparaten gedetecteerd

Oplossing: Als u dit probleem wilt oplossen, controleert u eerst of het apparaat geen externe DMA-poorten heeft met de oorspronkelijke fabrikant van apparatuur (OEM). Volg vervolgens deze stappen om het apparaat toe te voegen aan de lijst met toegestane apparaten. Opmerking: Voeg alleen een DMA-apparaat toe aan de lijst met toegestane bestanden als het een interne DMA-interface/-bus is.

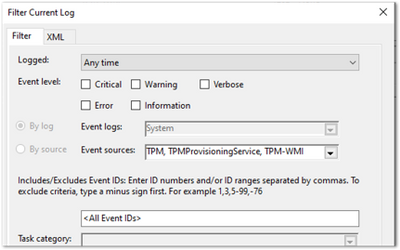

Systeemlogboek

Als u hardwaregerelateerde problemen ondervindt, zoals problemen met de TPM, worden fouten weergegeven in het systeemgebeurtenislogboek voor TPM vanuit de TPMProvisioningService of TPM-WMI-bron.

LOG System-gebeurtenis>

- Locatie: Klik met de rechtermuisknop op het menu Start> Logboeken> Windows Logs System>

- Bestandssysteemlocatie: C:\Windows\System32\winevt\Logs\System.evtx

Filter op deze gebeurtenisbronnen om te helpen bij het identificeren van hardwaregerelateerde problemen die het apparaat mogelijk ondervindt met de TPM en neem contact op met de OEM-fabrikant of er firmware-updates beschikbaar zijn.

Operationeel gebeurtenislogboek voor taakplanner

Het operationele gebeurtenislogboek van de taakplanner is handig voor scenario's voor probleemoplossing waarbij het beleid is ontvangen van Intune (is verwerkt in DeviceManagement-Enterprise), maar BitLocker-versleuteling is niet gestart. BitLocker MDM-beleid vernieuwen is een geplande taak die moet worden uitgevoerd wanneer de MDM-agent wordt gesynchroniseerd met de Intune-service.

Schakel het operationele logboek in en voer het uit in de volgende scenario's:

- Het BitLocker-beleid wordt weergegeven in het gebeurtenislogboek DeviceManagement-Enterprise-Diagnostics-Provider, in MDM Diagnostics en het register.

- Er zijn geen fouten (het beleid is opgehaald uit Intune).

- Er wordt niets vastgelegd in het BitLocker-API-gebeurtenislogboek om aan te geven dat versleuteling zelfs is geprobeerd.

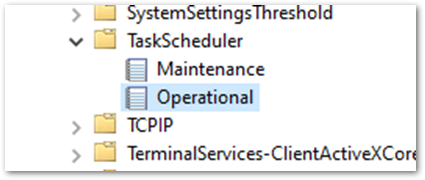

Operationele gebeurtenis LOG>Task Scheduler

- Locatie: Logboeken> Applications and Service Logs>Microsoft>Windows>TaskScheduler

- Bestandssysteemlocatie: C:\Windows\System32\winevt\Logs\Microsoft-Windows-TaskScheduler%4Operational.evtx

Het operationele gebeurtenislogboek inschakelen en uitvoeren

Belangrijk

U moet dit gebeurtenislogboek handmatig inschakelen voordat u gegevens opneemt, omdat het logboek problemen identificeert met het uitvoeren van de geplande taak Vernieuwen van BitLocker MDM-beleid.

Als u dit logboek wilt inschakelen, klikt u met de rechtermuisknop op het startmenu> Logboeken> Applications and Services>Microsoft>Windows>TaskScheduler>Operational.

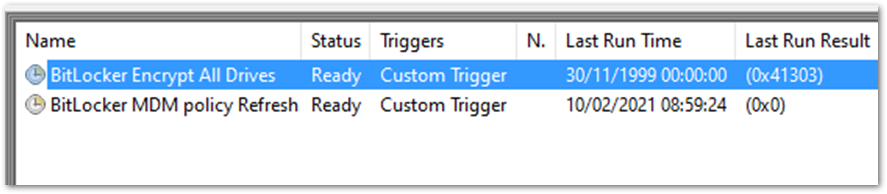

Voer vervolgens taakplanner in het zoekvak van Windows in en selecteer Taakplanner>Microsoft>Windows>BitLocker. Klik met de rechtermuisknop op BitLocker MDM-beleid vernieuwen en kies Uitvoeren.

Wanneer de uitvoering is voltooid, inspecteert u de kolom Resultaat laatste uitvoering voor eventuele foutcodes en bekijkt u het gebeurtenislogboek van de taakplanning op fouten.

In het bovenstaande voorbeeld is 0x0 uitgevoerd. De fout 0x41303 betekent dat de taak nog nooit eerder is uitgevoerd.

Notitie

Zie Taakplannerfout- en succesconstanten voor meer informatie over taakplanner-foutberichten.

BitLocker-instellingen controleren

In de volgende secties worden de verschillende hulpprogramma's beschreven die u kunt gebruiken om uw versleutelingsinstellingen en -status te controleren.

Mdm Diagnostics-rapport

U kunt een rapport van MDM-logboeken maken om registratie- of apparaatbeheerproblemen vast te stellen op Windows 10-apparaten die worden beheerd door Intune. Het diagnostische MDM-rapport bevat nuttige informatie over een bij Intune ingeschreven apparaat en het beleid dat erop is geïmplementeerd.

Zie voor een zelfstudie over dit proces de YouTube-video How to create an Intune MDM diagnostic report on Windows devices

- Bestandssysteemlocatie: C:\Users\Public\Documents\MDMDiagnostics

Build en editie van het besturingssysteem

De eerste stap bij het begrijpen waarom uw versleutelingsbeleid niet correct wordt toegepast, is om te controleren of de versie en editie van het Windows-besturingssysteem de instellingen ondersteunt die u hebt geconfigureerd. Sommige CSP's zijn geïntroduceerd in specifieke versies van Windows en werken alleen voor een bepaalde editie. De meeste BitLocker CSP-instellingen zijn bijvoorbeeld geïntroduceerd in Windows 10, versie 1703, maar deze instellingen werden pas ondersteund op Windows 10 Pro als Windows 10 versie 1809.

Daarnaast zijn er instellingen zoals AllowStandardUserEncryption (toegevoegd in versie 1809), ConfigureRecoveryPasswordRotation (toegevoegd in versie 1909), RotateRecoveryPasswords (toegevoegd in versie 1909) en Status (toegevoegd in versie 1903).

Onderzoeken met de EntDMID

De EntDMID is een unieke apparaat-id voor Intune-inschrijving. In het Microsoft Intune-beheercentrum kunt u de EntDMID gebruiken om door de weergave Alle apparaten te zoeken en een specifiek apparaat te identificeren. Het is ook een cruciaal stukje informatie voor Microsoft-ondersteuning om verdere probleemoplossing aan de servicezijde mogelijk te maken als een ondersteuningsaanvraag vereist is.

U kunt ook het diagnostische MDM-rapport gebruiken om te bepalen of een beleid naar het apparaat is verzonden met de instellingen die de beheerder heeft geconfigureerd. Door de BitLocker-CSP als verwijzing te gebruiken, kunt u ontcijferen welke instellingen zijn opgehaald bij het synchroniseren met de Intune-service. U kunt het rapport gebruiken om te bepalen of het beleid gericht is op het apparaat en de BitLocker CSP-documentatie gebruiken om te bepalen welke instellingen zijn geconfigureerd.

MSINFO32

MSINFO32 is een informatieprogramma dat apparaatgegevens bevat die u kunt gebruiken om te bepalen of een apparaat voldoet aan de Vereisten van BitLocker. De vereiste vereisten zijn afhankelijk van bitLocker-beleidsinstellingen en het vereiste resultaat. Voor stille versleuteling voor TPM 2.0 is bijvoorbeeld een TPM en Unified Extensible Firmware Interface (UEFI) vereist.

- Locatie: Voer in het zoekvak msinfo32 in, klik met de rechtermuisknop op Systeeminformatie in de zoekresultaten en selecteer Uitvoeren als administrator.

- Bestandssysteemlocatie: C:\Windows\System32\Msinfo32.exe.

Als dit item echter niet aan de vereisten voldoet, betekent dit niet noodzakelijkerwijs dat u het apparaat niet kunt versleutelen met behulp van een Intune-beleid.

- Als u het BitLocker-beleid hebt geconfigureerd om op de achtergrond te versleutelen en het apparaat TPM 2.0 gebruikt, is het belangrijk om te controleren of de BIOS-modus UEFI is. Als de TPM 1.2 is, is de BIOS-modus in UEFI geen vereiste.

- Beveiligd opstarten, DMA-beveiliging en PCR7-configuratie zijn niet vereist voor stille versleuteling, maar zijn mogelijk gemarkeerd in de ondersteuning voor apparaatversleuteling. Dit is om ondersteuning voor automatische versleuteling te garanderen.

- BitLocker-beleidsregels die zijn geconfigureerd om geen TPM te vereisen en gebruikersinteractie hebben in plaats van op de achtergrond te versleutelen, hebben ook geen vereisten om MSINFO32 in te checken.

TPM. MSC-bestand

TPM.msc is een MMC-modulebestand (Microsoft Management Console). U kunt TPM.msc gebruiken om te bepalen of uw apparaat een TPM heeft, om de versie te identiteiten en of het gereed is voor gebruik.

- Locatie: Voer tpm.msc in het zoekvak in en klik met de rechtermuisknop en selecteer Uitvoeren als administrator.

- Bestandssysteemlocatie: MMC-module C:\Windows\System32\mmc.exe.

TPM is geen vereiste voor BitLocker, maar wordt ten zeerste aanbevolen vanwege de verbeterde beveiliging die het biedt. TPM is echter vereist voor stille en automatische versleuteling. Als u op de achtergrond probeert te versleutelen met Intune en er TPM-fouten in de bitLocker-API- en systeemgebeurtenislogboeken staan, helpt TPM.msc u het probleem te begrijpen.

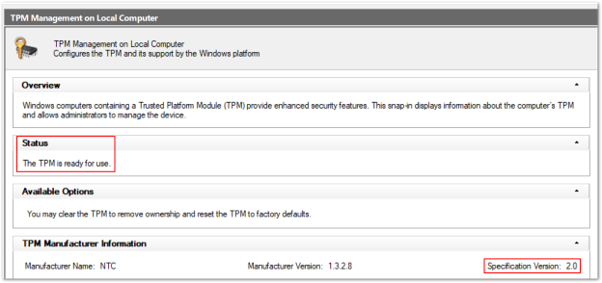

In het volgende voorbeeld ziet u een goede TPM 2.0-status. Noteer de specificatieversie 2.0 in de rechterbenedenhoek en dat de status gereed is voor gebruik.

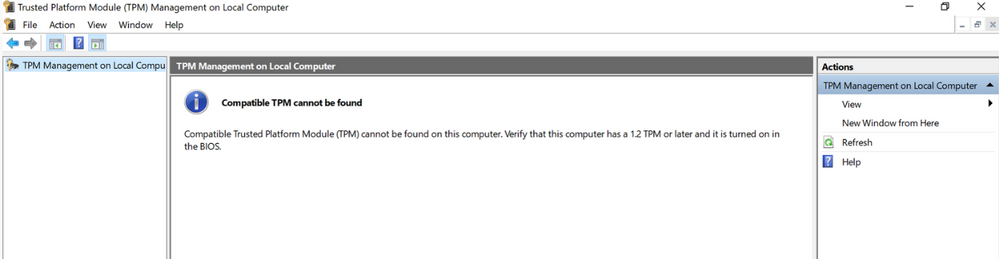

In dit voorbeeld ziet u een slechte status wanneer de TPM is uitgeschakeld in het BIOS:

Het configureren van een beleid om een TPM te vereisen en bitLocker te versleutelen wanneer de TPM ontbreekt of niet in orde is, is een van de meest voorkomende problemen.

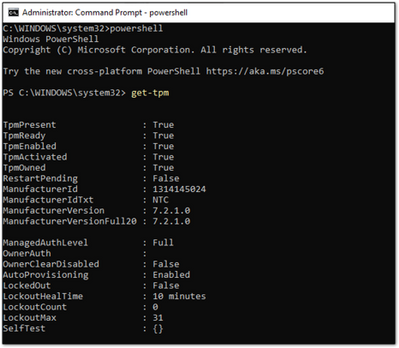

Get-Tpm-cmdlet

Een cmdlet is een lichtgewicht opdracht in de Windows PowerShell-omgeving. Naast het uitvoeren van TPM.msc kunt u de TPM controleren met behulp van de Get-Tpm-cmdlet. U moet deze cmdlet uitvoeren met beheerdersrechten.

- Locatie: Voer in het zoekvak cmd in en klik met de rechtermuisknop en selecteer Uitvoeren als administrator>PowerShell>get-tpm.

In het bovenstaande voorbeeld ziet u dat de TPM aanwezig is en actief is in het PowerShell-venster. De waarden zijn gelijk aan Waar. Als de waarden zijn ingesteld op False, zou dit duiden op een probleem met de TPM. BitLocker kan de TPM pas gebruiken als deze aanwezig is, gereed, ingeschakeld, geactiveerd en eigendom is.

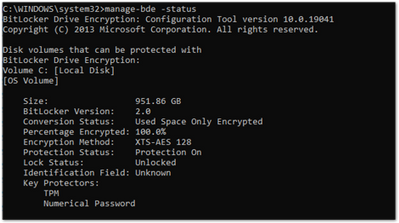

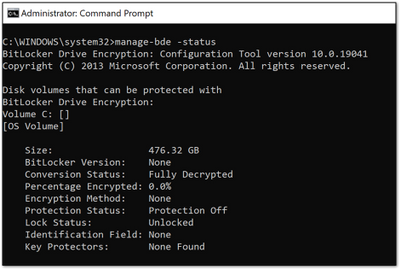

Opdrachtregelprogramma Beheren bde

Manage-bde is een opdrachtregelprogramma voor BitLocker-versleuteling dat is opgenomen in Windows. Het is ontworpen om u te helpen bij het beheer nadat BitLocker is ingeschakeld.

- Locatie: Voer in het zoekvak cmd in, klik met de rechtermuisknop en selecteer Als administrator uitvoeren en voer vervolgens manage-bde -status in.

- Bestandssysteemlocatie: C:\Windows\System32\manage-bde.exe.

U kunt manage-bde gebruiken om de volgende informatie over een apparaat te ontdekken:

- Is het versleuteld? Als rapportage in het Microsoft Intune-beheercentrum aangeeft dat een apparaat niet is versleuteld, kan dit opdrachtregelprogramma de versleutelingsstatus identificeren.

- Welke versleutelingsmethode is gebruikt? U kunt informatie van het hulpprogramma vergelijken met de versleutelingsmethode in het beleid om ervoor te zorgen dat deze overeenkomen. Als het Intune-beleid bijvoorbeeld is geconfigureerd voor XTS-AES 256-bits en het apparaat is versleuteld met behulp van XTS-AES 128-bits, resulteert dit in fouten in de rapportage van het Microsoft Intune-beheercentrumbeleid.

- Welke specifieke protectors worden gebruikt? Er zijn verschillende combinaties van protectors. Als u weet welke protector op een apparaat wordt gebruikt, begrijpt u of het beleid correct is toegepast.

In het volgende voorbeeld wordt het apparaat niet versleuteld:

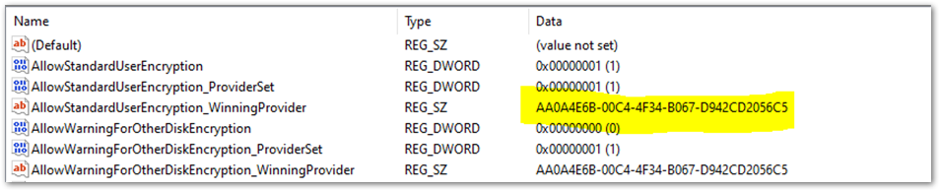

BitLocker-registerlocaties

Dit is de eerste plaats in het register om te kijken wanneer u de beleidsinstellingen wilt ontcijferen die door Intune zijn opgehaald:

- Locatie: klik met de rechtermuisknop op Uitvoeren>starten en voer regedit in om de Register-editor te openen.

- Standaardlocatie van bestandssysteem: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLocker

De registersleutel van de MDM-agent helpt u bij het identificeren van de GUID (Globally Unique Identifier) in policyManager die de werkelijke BitLocker-beleidsinstellingen bevat.

De GUID is gemarkeerd in het bovenstaande voorbeeld. U kunt de GUID (deze is voor elke tenant anders) opnemen in de volgende registersubsleutel om problemen met BitLocker-beleidsinstellingen op te lossen:

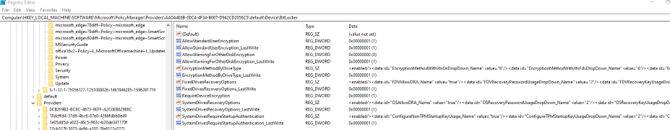

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\Providers<GUID>\default\Device\BitLocker

Dit rapport toont de BitLocker-beleidsinstellingen die zijn opgehaald door de MDM-agent (OMADM-client). Dit zijn dezelfde instellingen die u ziet in het diagnostische MDM-rapport. Dit is dus een alternatieve manier om instellingen te identificeren die de client heeft opgehaald.

Voorbeeld van de registersleutel EncryptionMethodByDriveType :

<enabled/><data id="EncryptionMethodWithXtsOsDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsFdvDropDown_Name" value="6"/><data id="EncryptionMethodWithXtsRdvDropDown_Name" value="3"/>

Voorbeeld van SystemDrivesRecoveryOptions:

<enabled/><data id="OSAllowDRA_Name" value="true"/><data id="OSRecoveryPasswordUsageDropDown_Name" value="2"/><data id="OSRecoveryKeyUsageDropDown_Name" value="2"/><data id="OSHideRecoveryPage_Name" value="false"/><data id="OSActiveDirectoryBackup_Name" value="true"/><data id="OSActiveDirectoryBackupDropDown_Name" value="1"/><data id="OSRequireActiveDirectoryBackup_Name" value="true"/>

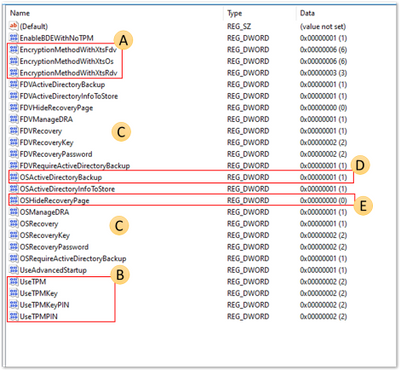

BitLocker-registersleutel

De instellingen in de registersleutel van de beleidsprovider worden gedupliceerd in de hoofd-BitLocker-registersleutel. U kunt de instellingen vergelijken om ervoor te zorgen dat ze overeenkomen met wat er wordt weergegeven in de beleidsinstellingen in de gebruikersinterface (UI), MDM-logboek, MDM-diagnostische gegevens en de registersleutel van het beleid.

- Locatie van registersleutel: Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE

Dit is een voorbeeld van de FVE-registersleutel:

- A: EncryptionMethodWithXtsOs, EncryptionMethodWithXtsFdv en EncryptionMethodWithXtsRdv hebben de volgende mogelijke waarden:

- 3 = AES-CBC 128

- 4 = AES-CBC 256

- 6 = XTS-AES 128

- 7 = XTS-AES 256

- B: UseTPM, UseTPMKey, UseTPMKeyPIN, USeTPMPIN zijn allemaal ingesteld op 2, wat betekent dat ze allemaal zijn ingesteld op toestaan.

- C: U ziet dat de meeste sleutels zijn onderverdeeld in groepen instellingen voor het besturingssysteemstation (OS), vaste schijf (FDV) en verwisselbaar station (FDVR).

- D: OSActiveDirectoryBackup heeft de waarde 1 en is ingeschakeld.

- E: OSHideRecoveryPage is gelijk aan 0 en is niet ingeschakeld.

Gebruik de BitLocker CSP-documentatie om alle instellingsnamen in het register te decoderen.

REAgentC.exe opdrachtregelprogramma

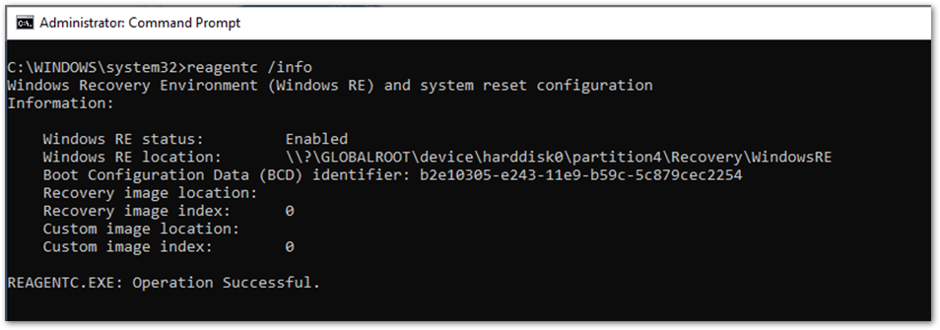

REAgentC.exe is een uitvoerbaar opdrachtregelprogramma dat u kunt gebruiken om de Windows Recovery Environment (Windows RE) te configureren. WinRE is een vereiste voor het inschakelen van BitLocker in bepaalde scenario's, zoals stille of automatische versleuteling.

- Locatie: klik met de rechtermuisknop op Uitvoeren>starten, voer cmd in. Klik vervolgens met de rechtermuisknop op cmd en selecteer Uitvoeren als administrator-reagentc>/info.

- Bestandssysteemlocatie: C:\Windows\System32\ReAgentC.exe.

Tip

Als u foutberichten ziet in de BitLocker-API dat WinRe niet is ingeschakeld, voert u de opdracht reagentc /info op het apparaat uit om de WinRE-status te bepalen.

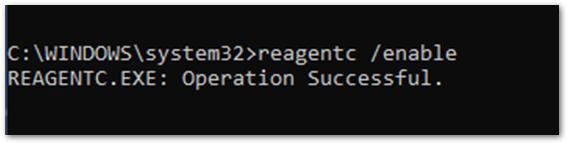

Als de WinRE-status is uitgeschakeld, voert u de opdracht reagentc /enable uit als beheerder om deze handmatig in te schakelen :

Samenvatting

Wanneer BitLocker niet kan worden ingeschakeld op een Windows 10-apparaat met behulp van een Intune-beleid, zijn de hardware- of softwarevereisten in de meeste gevallen niet aanwezig. Als u het BitLocker-API-logboek bekijkt, kunt u bepalen welke vereiste niet is voldaan. De meest voorkomende problemen zijn:

- TPM is niet aanwezig

- WinRE is niet ingeschakeld

- UEFI BIOS is niet ingeschakeld voor TPM 2.0-apparaten

Onjuiste configuratie van beleid kan ook leiden tot versleutelingsfouten. Niet alle Windows-apparaten kunnen op de achtergrond worden versleuteld, dus denk na over de gebruikers en apparaten waarop u zich richt.

Het configureren van een opstartsleutel of pincode voor een beleid dat is bedoeld voor stille versleuteling werkt niet vanwege de gebruikersinteractie die is vereist bij het inschakelen van BitLocker. Houd hier rekening mee bij het configureren van het BitLocker-beleid in Intune.

Controleer of de beleidsinstellingen door het apparaat zijn opgehaald om te bepalen of de targeting is geslaagd.

Het is mogelijk om de beleidsinstellingen te identificeren met behulp van MDM-diagnostische gegevens, registersleutels en het gebeurtenislogboek voor apparaatbeheer om te controleren of de instellingen zijn toegepast. De BitLocker CSP-documentatie kan u helpen deze instellingen te ontcijferen om te begrijpen of deze overeenkomen met wat in het beleid is geconfigureerd.