Gedetailleerde stappen voor probleemoplossing voor problemen met Extern bureaublad met Windows-VM's in Azure

Van toepassing op: ✔️ Windows-VM's

Dit artikel bevat gedetailleerde stappen voor probleemoplossing voor het vaststellen en oplossen van complexe extern bureaublad-fouten voor virtuele Windows-machines in Azure.

Belangrijk

Lees het artikel over het oplossen van problemen met Extern bureaublad voordat u doorgaat om de meest voorkomende fouten met Extern bureaublad te voorkomen.

Mogelijk treedt er een foutbericht op extern bureaublad op dat niet lijkt op een van de specifieke foutberichten die worden behandeld in de basishandleiding voor probleemoplossing voor Extern bureaublad. Volg deze stappen om te bepalen waarom de Extern bureaublad-client (RDP) geen verbinding kan maken met de RDP-service op de Azure-VM.

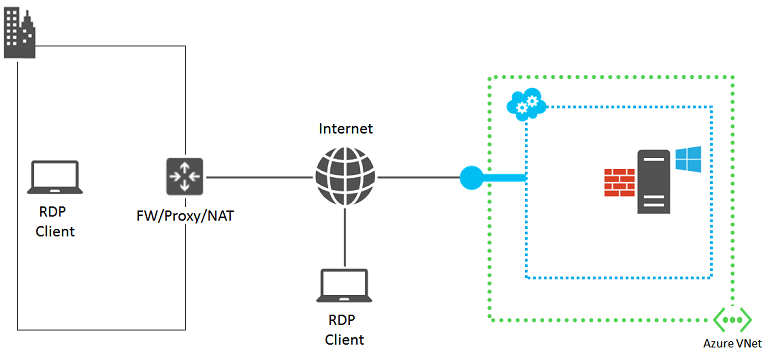

Onderdelen van een verbinding met extern bureaublad

De volgende onderdelen zijn betrokken bij een RDP-verbinding:

Voordat u doorgaat, kan het helpen om mentaal te controleren wat er is gewijzigd sinds de laatste geslaagde verbinding met extern bureaublad met de VIRTUELE machine. Bijvoorbeeld:

- Het openbare IP-adres van de virtuele machine of de cloudservice met de VIRTUELE machine (ook wel het VIP-adres van het virtuele IP-adres genoemd) is gewijzigd. De RDP-fout kan zijn omdat uw DNS-clientcache nog steeds het oude IP-adres heeft dat is geregistreerd voor de DNS-naam. Maak de DNS-clientcache leeg en maak opnieuw verbinding met de VM. Of probeer rechtstreeks verbinding te maken met de nieuwe VIP.

- U gebruikt een toepassing van derden om uw extern bureaublad-verbindingen te beheren in plaats van de verbinding te gebruiken die is gegenereerd door Azure Portal. Controleer of de toepassingsconfiguratie de juiste TCP-poort voor het extern bureaublad-verkeer bevat. U kunt deze poort controleren op een klassieke virtuele machine in Azure Portal door te klikken op de eindpunten van de vm-instellingen > .

Voorbereidende stappen

Voordat u verdergaat met de gedetailleerde probleemoplossing,

- Controleer de status van de virtuele machine in Azure Portal op eventuele voor de hand liggende problemen.

- Volg de stappen voor snelle oplossingen voor veelvoorkomende RDP-fouten in de basishandleiding voor probleemoplossing.

- Zorg ervoor dat uw VHD goed is voorbereid voordat u deze uploadt voor aangepaste installatiekopieën. Zie Een Windows-VHD of VHDX voorbereiden om te uploaden naar Azure voor meer informatie.

Probeer na deze stappen opnieuw verbinding te maken met de virtuele machine via Extern bureaublad.

Gedetailleerde stappen voor het oplossen van problemen

De Extern bureaublad-client kan mogelijk niet de Extern bureaublad-service op de Azure-VM bereiken vanwege problemen met de volgende bronnen:

- Extern bureaublad-clientcomputer

- Edge-apparaat voor organisatieintranet

- Netwerkbeveiligingsgroepen

- Azure VM op basis van Windows

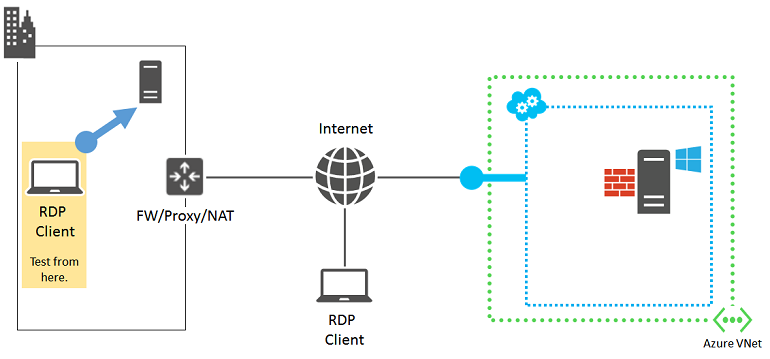

Bron 1: Extern bureaublad-clientcomputer

Controleer of uw computer extern bureaublad-verbindingen kan maken met een andere on-premises, Windows-computer.

Als u dat niet kunt, controleert u op de volgende instellingen op uw computer:

- Een lokale firewallinstelling die extern bureaublad-verkeer blokkeert.

- Lokaal geïnstalleerde clientproxysoftware die extern bureaublad-verbindingen verhindert.

- Lokaal geïnstalleerde netwerkbewakingssoftware die extern bureaublad-verbindingen verhindert.

- Andere typen beveiligingssoftware die verkeer bewaken of specifieke typen verkeer toestaan/weigeren die extern bureaublad-verbindingen verhinderen.

In al deze gevallen schakelt u de software tijdelijk uit en probeert u verbinding te maken met een on-premises computer via Extern bureaublad. Als u de werkelijke oorzaak op deze manier kunt achterhalen, moet u contact opnemen met de netwerkbeheerder om de software-instellingen te corrigeren om verbindingen met extern bureaublad toe te staan.

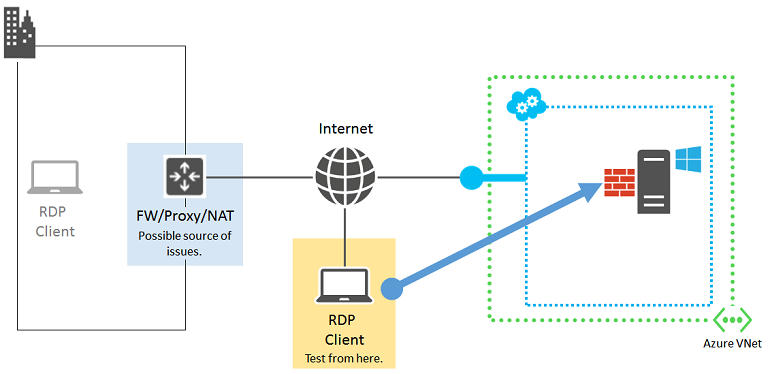

Bron 2: Edge-apparaat voor organisatieintranet

Controleer of een computer die rechtstreeks is verbonden met internet verbinding kan maken met extern bureaublad-verbindingen met uw virtuele Azure-machine.

Als u geen computer hebt die rechtstreeks is verbonden met internet, maakt en test u deze met een nieuwe virtuele Azure-machine in een resourcegroep of cloudservice. Zie Een virtuele machine met Windows maken in Azure voor meer informatie. Na de test kunt u de virtuele machine en de resourcegroep of de cloudservice verwijderen.

Als u een verbinding met extern bureaublad kunt maken met een computer die rechtstreeks is gekoppeld aan internet, controleert u het edge-apparaat van uw organisatie op intranet voor:

- Een interne firewall blokkeert HTTPS-verbindingen met internet.

- Een proxyserver voorkomt verbindingen met Extern bureaublad.

- Inbraakdetectie of netwerkbewakingssoftware die wordt uitgevoerd op apparaten in uw edge-netwerk die extern bureaublad-verbindingen verhindert.

Werk samen met uw netwerkbeheerder om de instellingen van het edge-apparaat van uw organisatie te corrigeren om HTTPS-verbindingen met extern bureaublad met internet toe te staan.

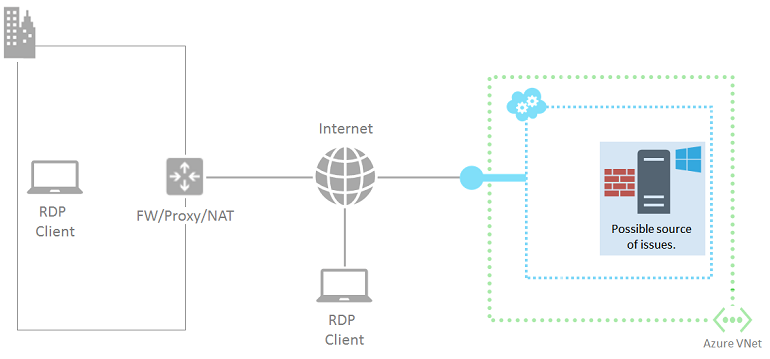

Bron 3: Netwerkbeveiligingsgroepen

Netwerkbeveiligingsgroepen bieden een gedetailleerdere controle over toegestaan inkomend en uitgaand verkeer. U kunt regels maken voor subnetten en cloudservices in een virtueel Azure-netwerk.

Gebruik IP-stroom controleren om te bevestigen of verkeer naar of van een virtuele machine wordt geblokkeerd door een regel in een netwerkbeveiligingsgroep. U kunt ook effectieve beveiligingsgroepsregels controleren om ervoor te zorgen dat de binnenkomende NSG-regel Toestaan bestaat en prioriteit krijgt voor de RDP-poort (standaard 3389). Zie Effectieve beveiligingsregels gebruiken om problemen met de VM-verkeersstroom op te lossen voor meer informatie.

Bron 4: Op Windows gebaseerde Azure-VM

Volg de instructies in dit artikel. In dit artikel wordt de extern bureaublad-service op de virtuele machine opnieuw ingesteld:

- Schakel de standaardregel 'Extern bureaublad' van Windows Firewall in (TCP-poort 3389).

- Schakel verbindingen met extern bureaublad in door de registerwaarde HKLM\System\CurrentControlSet\Control\Terminal Server\fDenyTSConnections in te stellen op 0.

Probeer de verbinding opnieuw vanaf uw computer. Als u nog steeds geen verbinding kunt maken via Extern bureaublad, controleert u op de volgende mogelijke problemen:

- De Extern bureaublad-service wordt niet uitgevoerd op de doel-VM.

- De Extern bureaublad-service luistert niet op TCP-poort 3389.

- Windows Firewall of een andere lokale firewall heeft een uitgaande regel die extern bureaublad-verkeer verhindert.

- Inbraakdetectie of netwerkbewakingssoftware die wordt uitgevoerd op de virtuele Azure-machine verhindert verbindingen met Extern bureaublad.

Voor VM's die zijn gemaakt met het klassieke implementatiemodel, kunt u een externe Azure PowerShell-sessie naar de virtuele Azure-machine gebruiken. Eerst moet u een certificaat installeren voor de hostingcloudservice van de virtuele machine. Ga naar Beveiligde externe PowerShell-toegang tot Virtuele Azure-machines configureren en download het scriptbestand InstallWinRMCertAzureVM.ps1 naar uw lokale computer.

Installeer vervolgens Azure PowerShell als u dat nog niet hebt gedaan. Zie Azure PowerShell installeren en configureren.

Open vervolgens een Azure PowerShell-opdrachtprompt en wijzig de huidige map in de locatie van het scriptbestand InstallWinRMCertAzureVM.ps1 . Als u een Azure PowerShell-script wilt uitvoeren, moet u het juiste uitvoeringsbeleid instellen. Voer de opdracht Get-ExecutionPolicy uit om uw huidige beleidsniveau te bepalen. Zie Set-ExecutionPolicy voor informatie over het instellen van het juiste niveau.

Vul vervolgens de naam van uw Azure-abonnement, de naam van de cloudservice en de naam van uw virtuele machine in (het verwijderen van de < tekens) > en voer deze opdrachten uit.

$subscr="<Name of your Azure subscription>"

$serviceName="<Name of the cloud service that contains the target virtual machine>"

$vmName="<Name of the target virtual machine>"

.\InstallWinRMCertAzureVM.ps1 -SubscriptionName $subscr -ServiceName $serviceName -Name $vmName

U kunt de juiste abonnementsnaam ophalen uit de eigenschap SubscriptionName van de weergave van de opdracht Get-AzureSubscription . U kunt de naam van de cloudservice voor de virtuele machine ophalen uit de kolom ServiceName in de weergave van de opdracht Get-AzureVM .

Controleer of u het nieuwe certificaat hebt. Open een module Certificaten voor de huidige gebruiker en zoek in de map Vertrouwde basiscertificeringsinstanties\Certificaten . U ziet nu een certificaat met de DNS-naam van uw cloudservice in de kolom Uitgegeven aan (bijvoorbeeld: cloudservice4testing.cloudapp.net).

Start vervolgens een externe Azure PowerShell-sessie met behulp van deze opdrachten.

$uri = Get-AzureWinRMUri -ServiceName $serviceName -Name $vmName

$creds = Get-Credential

Enter-PSSession -ConnectionUri $uri -Credential $creds

Nadat u geldige beheerdersreferenties hebt ingevoerd, ziet u iets dat lijkt op de volgende Azure PowerShell-prompt:

[cloudservice4testing.cloudapp.net]: PS C:\Users\User1\Documents>

Het eerste deel van deze prompt is de naam van uw cloudservice die de doel-VM bevat. Dit kan afwijken van 'cloudservice4testing.cloudapp.net'. U kunt nu Azure PowerShell-opdrachten uitgeven voor deze cloudservice om de vermelde problemen te onderzoeken en de configuratie te corrigeren.

De extern bureaublad-services die naar tcp-poort luisteren, handmatig corrigeren

Voer deze opdracht uit bij de externe Azure PowerShell-sessieprompt.

Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber"

De eigenschap PortNumber toont het huidige poortnummer. Wijzig indien nodig het poortnummer van extern bureaublad terug naar de standaardwaarde (3389) met behulp van deze opdracht.

Set-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber" -Value 3389

Controleer of de poort is gewijzigd in 3389 met behulp van deze opdracht.

Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber"

Sluit de externe Azure PowerShell-sessie af met behulp van deze opdracht.

Exit-PSSession

Controleer of het extern bureaublad-eindpunt voor de Azure-VM ook TCP-poort 3398 als interne poort gebruikt. Start de Azure-VM opnieuw op en probeer de verbinding met Extern bureaublad opnieuw uit te voeren.

Aanvullende bronnen

Een wachtwoord of de extern bureaublad-service voor virtuele Windows-machines opnieuw instellen

Azure PowerShell installeren en configureren

Problemen oplossen met toegang tot een toepassing die wordt uitgevoerd op een virtuele Azure-machine

Contacteer ons voor hulp

Als u vragen hebt of hulp nodig hebt, maak een ondersteuningsaanvraag of vraag de Azure-communityondersteuning. U kunt ook productfeedback verzenden naar de Azure-feedbackcommunity.