Een versleutelde Linux-schijf ontgrendelen voor offline herstel

Van toepassing op: ✔️ Virtuele Linux-machines

In dit artikel wordt beschreven hoe u een besturingssysteemschijf met ADE (Azure Disk Encryption) ontgrendelt voor offlineherstel.

Azure Disk Encryption kan worden toegepast op door Microsoft goedgekeurde virtuele Linux-machines (VM's). Hier volgen enkele basisvereisten voor het inschakelen van Azure Disk Encryption in Linux-VM's:

- Azure Key Vault

- Azure CLI- of Windows PowerShell-cmdlets

- Device-mapper (DM)-Crypt

Symptomen

Als ADE is ingeschakeld op de besturingssysteemschijf, ontvangt u mogelijk de volgende foutberichten nadat u de schijf op een herstel-VM probeert te koppelen:

mount: wrong fs type, bad option, bad superblock on /dev/sda2, missing codepage or helper program, or other error

koppelen: onbekend bestandssysteemtype 'LVM2_member'

Voorbereiding

Voer de volgende taken uit voordat u de versleutelde besturingssysteemschijf voor offlineherstel ontgrendelt:

- Controleer of ADE is ingeschakeld op de schijf.

- Bepaal of de besturingssysteemschijf gebruikmaakt van ADE-versie 0 (dual-pass-versleuteling) of ADE versie 1 (versleuteling met één wachtwoord).

- Bepaal of de besturingssysteemschijf wordt beheerd of niet-beheerd.

- Selecteer de methode om de versleutelde schijf te ontgrendelen.

Controleer of ADE is ingeschakeld op de schijf

U kunt deze stap uitvoeren in Azure Portal, PowerShell of de Azure-opdrachtregelinterface (Azure CLI).

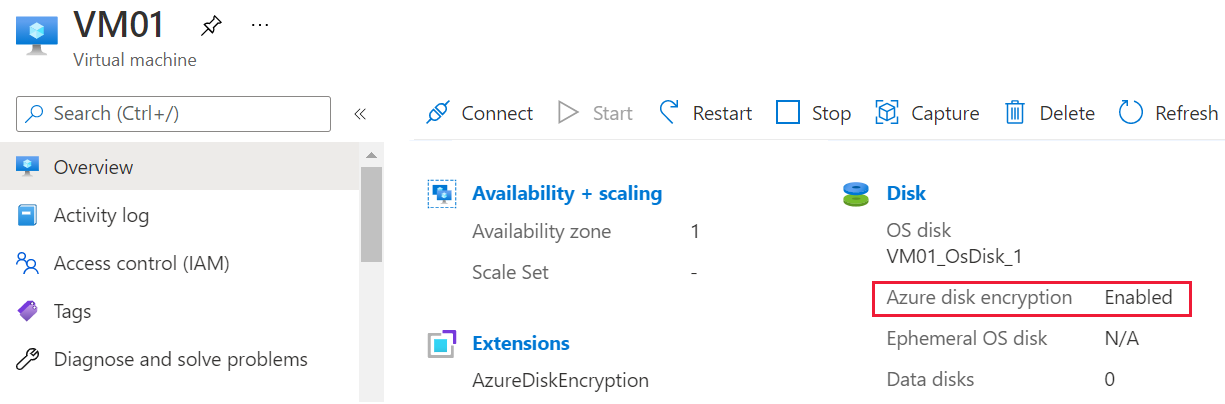

Azure Portal

Bekijk de blade Overzicht voor de mislukte VM in Azure Portal. Onder Schijf wordt de vermelding Voor schijfversleuteling weergegeven als Ingeschakeld of Niet ingeschakeld, zoals wordt weergegeven in de volgende schermopname.

Powershell

U kunt de Get-AzVmDiskEncryptionStatus cmdlet gebruiken om te bepalen of het besturingssysteem of de gegevensvolumes voor een virtuele machine zijn versleuteld met behulp van ADE. De volgende voorbeelduitvoer geeft aan dat ADE-versleuteling is ingeschakeld op het besturingssysteemvolume:

Get-AzVmDiskEncryptionStatus -ResourceGroupName "ResourceGroupName" -VMName "VmName"

Zie Get-AzVMDiskEncryptionStatus (Az.Compute) voor meer informatie over de Get-AzureRmDiskEncryptionStatus cmdlet.

Azure-CLI

U kunt de az vm encryption show opdracht gebruiken om te controleren of ADE is ingeschakeld op VM-schijven:

az vm encryption show --name MyVM --resource-group MyResourceGroup --query "disks[].encryptionSettings[].enabled"

Zie az vm encryption show voor meer informatie over de az vm encryption show opdracht.

Notitie

Als ADE niet is ingeschakeld op de schijf, raadpleegt u het volgende artikel voor meer informatie over het koppelen van een schijf aan een herstel-VM: Problemen met een Virtuele Linux-machine oplossen door de besturingssysteemschijf te koppelen aan een herstel-VM.

Bepalen of de besturingssysteemschijf gebruikmaakt van ADE-versie 0 (dual-pass-versleuteling) of ADE versie 1 (versleuteling met één wachtwoord)

U kunt de ADE-versie in Azure Portal identificeren door de eigenschappen van de virtuele machine te openen en vervolgens Extensies te selecteren om de blade Extensies te openen. Bekijk op de blade Extensies het versienummer van AzureDiskEncryptionForLinux.

- Als het versienummer is

0.*, gebruikt de schijf dual-pass-versleuteling. - Als het versienummer of een latere versie is

1.*, gebruikt de schijf versleuteling met één wachtwoord.

Als uw schijf gebruikmaakt van ADE-versie 0 (dual-pass-versleuteling), gebruikt u methode 3 om de schijf te ontgrendelen.

Bepalen of de besturingssysteemschijf wordt beheerd of niet-beheerd

Als u niet weet of de besturingssysteemschijf wordt beheerd of niet beheerd, raadpleegt u Bepalen of de besturingssysteemschijf wordt beheerd of niet-beheerd.

Als de besturingssysteemschijf een niet-beheerde schijf is, volgt u de stappen in methode 3 om de schijf te ontgrendelen.

Selecteer de methode om de versleutelde schijf te ontgrendelen

Kies een van de volgende methoden om de versleutelde schijf te ontgrendelen:

- Als de schijf wordt beheerd en versleuteld met behulp van ADE versie 1 en uw infrastructuur en bedrijfsbeleid kunt u een openbaar IP-adres toewijzen aan een herstel-VM, gebruikt u methode 1: ontgrendel de versleutelde schijf automatisch met behulp van az vm repair command.

- Als uw schijf wordt beheerd en versleuteld met behulp van ADE versie 1, maar uw infrastructuur of bedrijfsbeleid verhindert dat u een openbaar IP-adres toewijst aan een herstel-VM, gebruikt u methode 2: ontgrendel de versleutelde schijf door het sleutelbestand in het BEK-volume. Een andere reden om deze methode te kiezen, is als u niet beschikt over de machtigingen voor het maken van een resourcegroep in Azure.

- Als een van deze methoden mislukt of als de schijf onbeheerd of versleuteld is met behulp van ADE-versie 0 (dual-pass-versleuteling), volgt u de stappen in methode 3 om de schijf te ontgrendelen.

Methode 1: De versleutelde schijf automatisch ontgrendelen met behulp van az vm repair command

Deze methode is afhankelijk van az vm repair commands om automatisch een herstel-VM te maken, de besturingssysteemschijf van de mislukte Linux-VM te koppelen aan die herstel-VM en vervolgens de schijf te ontgrendelen als deze is versleuteld. Voor deze methode moet een openbaar IP-adres worden gebruikt voor de herstel-VM en wordt de versleutelde schijf ontgrendeld, ongeacht of de ADE-sleutel is uitgepakt of verpakt met behulp van een sleutelversleutelingssleutel (KEK).

Als u de VIRTUELE machine wilt herstellen met behulp van deze geautomatiseerde methode, volgt u de stappen in Een Virtuele Linux-MACHINE herstellen met behulp van de herstelopdrachten voor virtuele Azure-machines.

Als u met uw infrastructuur- en bedrijfsbeleid geen openbaar IP-adres kunt toewijzen of als de az vm repair opdracht de schijf niet ontgrendelt, gaat u naar de volgende methode.

Methode 2: Ontgrendel de versleutelde schijf door het sleutelbestand in het BEK-volume

Voer de volgende stappen uit om de versleutelde schijf handmatig te ontgrendelen en te koppelen:

-

U moet de versleutelde schijf koppelen wanneer u de herstel-VM maakt. Dit komt doordat het systeem detecteert dat de gekoppelde schijf is versleuteld. Daarom wordt de ADE-sleutel opgehaald uit uw Azure-sleutelkluis en wordt vervolgens een nieuw volume gemaakt met de naam 'BEK VOLUME' om het sleutelbestand op te slaan.

Identificeer het headerbestand in de opstartpartitie van het versleutelde besturingssysteem.

Ontgrendel de versleutelde schijf met behulp van het ADE-sleutelbestand en het headerbestand.

Koppel de partitie: LVM, RAW of niet-LVM.

Een herstel-VM maken

Maak een momentopname van de versleutelde besturingssysteemschijf.

Maak een schijf op basis van de momentopname. Kies voor de nieuwe schijf dezelfde locatie en beschikbaarheidszone als die van de probleem-VM die u wilt herstellen.

Maak een VIRTUELE machine die is gebaseerd op de volgende richtlijnen:

- Kies in Azure Marketplace dezelfde installatiekopieën voor de herstel-VM die is gebruikt voor de mislukte VM. (De versie van het besturingssysteem moet hetzelfde zijn.)

- Kies een grootte die ten minste 8 GB geheugen toewijst aan de VIRTUELE machine.

- Wijs deze nieuwe VM toe aan dezelfde resourcegroep, regio en beschikbaarheidsinstellingen die u hebt gebruikt voor de nieuwe schijf die u in stap 2 hebt gemaakt.

Koppel op de pagina Schijven van de wizard Een virtuele machine maken de nieuwe schijf (die u zojuist hebt gemaakt op basis van de momentopname) als gegevensschijf.

Belangrijk

Omdat de versleutelingsinstellingen alleen worden gedetecteerd tijdens het maken van de virtuele machine, moet u ervoor zorgen dat u de schijf koppelt wanneer u de virtuele machine maakt. Hierdoor kan automatisch een volume met het ADE-sleutelbestand worden toegevoegd aan de VIRTUELE machine.

Eventuele gekoppelde partities op de versleutelde schijf ontkoppelen

Nadat de herstel-VM is gemaakt, meldt u zich aan bij uw herstel-VM, meldt u zich aan met de juiste referenties en verhoogt u het account vervolgens naar de hoofdmap:

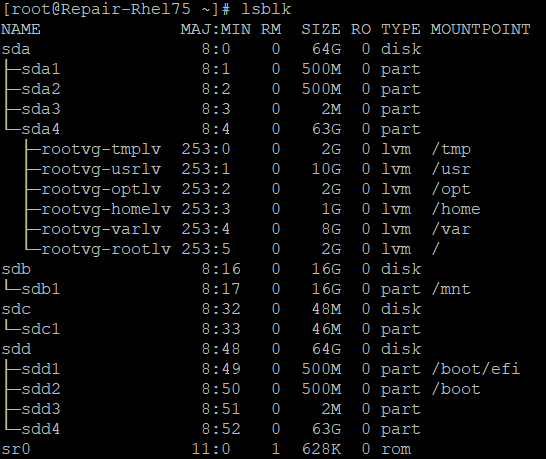

sudo -sGeef de gekoppelde apparaten weer met behulp van de lsblk-opdracht . In de uitvoer ziet u meerdere gekoppelde schijven. Deze schijven omvatten de actieve besturingssysteemschijf en de versleutelde schijf. Ze kunnen in elke volgorde worden weergegeven.

Identificeer de versleutelde schijf met behulp van de volgende informatie:

- De schijf heeft meerdere partities

- De schijf vermeldt de hoofdmap (/) niet als koppelpunt voor een van de partities.

- De schijf komt overeen met de grootte die u hebt genoteerd tijdens het maken van de momentopname.

In het volgende voorbeeld geeft de uitvoer aan dat sdd de versleutelde schijf is. Dit is de enige schijf met meerdere partities en die geen '/' als koppelpunt vermeldt.

Ontkoppel partities op de versleutelde gegevensschijf die in het bestandssysteem zijn gekoppeld. In het vorige voorbeeld moet u bijvoorbeeld zowel '/boot/efi'* als '/boot' ontkoppelen.

umount /boot/efi umount /boot

Het ADE-sleutelbestand identificeren

U moet zowel het sleutelbestand als het headerbestand hebben om de versleutelde schijf te ontgrendelen. Het sleutelbestand wordt opgeslagen in het BEK-volume en het headerbestand bevindt zich in de opstartpartitie van de versleutelde besturingssysteemschijf.

Bepaal welke partitie het BEK-volume is:

lsblk -fs | grep -i bekDe volgende voorbeelduitvoer geeft aan dat sdb1 het BEK-volume is:

>sdb1 vfat BEK VOLUME 04A2-FE67Als er geen BEK-volume bestaat, maakt u de herstel-VM opnieuw door de versleutelde schijf te koppelen. Als het BEK-volume nog steeds niet automatisch wordt gekoppeld, probeert u methode 3 om het BEK-volume op te halen.

Maak een map met de naam 'azure_bek_disk' onder de map '/mnt':

mkdir /mnt/azure_bek_diskKoppel het BEK-volume in de map /mnt/azure_bek_disk. Als sdb1 bijvoorbeeld het BEK-volume is, voert u de volgende opdracht in:

mount /dev/sdb1 /mnt/azure_bek_diskDe beschikbare apparaten opnieuw weergeven:

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINTOpmerking: U ziet dat de partitie die u hebt bepaald als het BEK-volume nu is gekoppeld aan '/mnt/azure_bek_disk'.

Bekijk de inhoud in de map /mnt/azure_bek_disk/:

ls -l /mnt/azure_bek_diskU ziet de volgende bestanden in de uitvoer (het ADE-sleutelbestand is LinuxPassPhraseFileName):

>total 1 -rwxr-xr-x 1 root root 148 Aug 4 01:04 CRITICAL_DATA_WARNING_README.txt -r-xr-xr-x 1 root root 172 Aug 4 01:04 LinuxPassPhraseFileNameMogelijk ziet u meerdere 'LinuxPassPhraseFileName' als meer dan één schijf is gekoppeld aan de versleutelde VM. De "LinuxPassPhraseFileName" wordt geïnventariseerd op basis van het aantal schijven in dezelfde volgorde als hun Logical Unit Numbers (LUN's).

Het headerbestand identificeren

De opstartpartitie van de versleutelde schijf bevat het headerbestand. U gebruikt dit bestand, samen met het sleutelbestand LinuxPassPhraseFileName, om de versleutelde schijf te ontgrendelen.

Gebruik de volgende opdracht om geselecteerde kenmerken van de beschikbare schijven en partities weer te geven:

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINTIdentificeer op de versleutelde schijf de besturingssysteempartitie (hoofdpartitie). Dit is de grootste partitie op de versleutelde schijf. In de vorige voorbeelduitvoer is de besturingssysteempartitie 'sda4'. Deze partitie moet worden opgegeven wanneer u de opdracht ontgrendelen uitvoert.

Maak in de hoofdmap (/) van de bestandsstructuur een map waaraan de hoofdpartitie van de versleutelde schijf moet worden gekoppeld. U gebruikt deze map later nadat de schijf is ontgrendeld. Als u deze wilt onderscheiden van de actieve besturingssysteempartitie van de herstel-VM, geeft u deze de naam 'investigateroot'.

mkdir /{investigateboot,investigateroot}Identificeer op de versleutelde schijf de opstartpartitie, die het headerbestand bevat. Op de versleutelde schijf is de opstartpartitie de op een na grootste partitie die geen waarde weergeeft in de kolom LABEL of PARTLABEL. In de vorige voorbeelduitvoer is de opstartpartitie van de versleutelde schijf 'sda2'.

Koppel de opstartpartitie die u in stap 4 hebt geïdentificeerd in de map /investigateboot/. In het volgende voorbeeld is de opstartpartitie van de versleutelde schijf sda2. De locatie op uw systeem kan echter verschillen.

mount /dev/sda2 /investigateboot/Als het koppelen van de partitie mislukt en retourneert een foutbericht 'verkeerd fs-type, ongeldige optie, ongeldige superblock', probeer het opnieuw met behulp van de

mount -o nouuidopdracht, zoals in het volgende voorbeeld:mount -o nouuid /dev/sda2 /investigateboot/Vermeld de bestanden die zich in de map /investigateboot/ bevinden. De submap 'luks' bevat het headerbestand dat u nodig hebt om de schijf te ontgrendelen.

Vermeld de bestanden die zich in de map /investigateboot/luks/ bevinden. Het headerbestand heet osluksheader.

ls -l /investigateboot/luks

Gebruik het ADE-sleutelbestand en het headerbestand om de schijf te ontgrendelen

Gebruik de

cryptsetup luksOpenopdracht om de hoofdpartitie op de versleutelde schijf te ontgrendelen. Als het pad naar de hoofdpartitie met het versleutelde besturingssysteem bijvoorbeeld /dev/sda4 is en u de naam osencrypt wilt toewijzen aan de ontgrendelde partitie, voert u de volgende opdracht uit:cryptsetup luksOpen --key-file /mnt/azure_bek_disk/LinuxPassPhraseFileName --header /investigateboot/luks/osluksheader /dev/sda4 osencryptNu u de schijf hebt ontgrendeld, ontkoppelt u de opstartpartitie van de versleutelde schijf vanuit de map /investigateboot/:

umount /investigateboot/Opmerking: u moet deze partitie later koppelen aan een andere map.

De volgende stap is het koppelen van de partitie die u zojuist hebt ontgrendeld. De methode die u gebruikt om de partitie te koppelen, is afhankelijk van het mapper-framework van het apparaat (LVM of niet-LVM) dat door de schijf wordt gebruikt.

Vermeld de apparaatgegevens samen met het bestandssysteemtype:

lsblk -o NAME,FSTYPEU ziet de ontgrendelde partitie en de naam die u eraan hebt toegewezen (in ons voorbeeld is dat 'osencrypt'):

- Zie De LVM-partitie RAW of niet-LVM koppelen voor de LVM-partitie, zoals 'LVM_member'.

- Zie De niet-LVM-partitie koppelen voor de niet-LVM-partitie.

Koppel de ontgrendelde partitie en voer de chroot-omgeving in (alleen LVM)

Als de schijven gebruikmaken van het LVM-framework voor apparaattoewijzingen, moet u extra stappen uitvoeren om de schijf te koppelen en de chroot-omgeving in te voeren. Als u het hulpprogramma chroot samen met de versleutelde schijf wilt gebruiken, moeten de ontgrendelde partitie (osencrypt) en de logische volumes worden herkend als de volumegroep met de naam rootvg. Standaard zijn de besturingssysteempartitie van de herstel-VM en de logische volumes al toegewezen aan een volumegroep met de naam rootvg. We moeten dit conflict oplossen voordat we kunnen doorgaan.

Gebruik de

pvsopdracht om de eigenschappen van de fysieke LVM-volumes weer te geven. Mogelijk ziet u waarschuwingsberichten, zoals in het volgende voorbeeld, die aangeven dat de ontgrendelde partitie (/dev/mapper/osencrypt) en een ander apparaat dubbele UUID's (Universally Unique Identifiers) gebruikt. U kunt ook twee partities zien die zijn toegewezen aan rootvg.Notitie

U wilt dat alleen de ontgrendelde partitie ('osencrypt') wordt toegewezen aan de rootvg-volumegroep, zodat u toegang hebt tot de logische volumes via het hulpprogramma chroot. Om dit probleem op te lossen, importeert u de partitie tijdelijk in een andere volumegroep en activeert u die volumegroep. Vervolgens wijzigt u de naam van de huidige rootvg-volumegroep. Pas nadat u de chroot-omgeving hebt ingevoerd, wijzigt u de naam van de volumegroep van de versleutelde schijf in rootvg.

De ontgrendelde partitie toewijzen (voorbeeld)

Importeer de zojuist ontgrendelde partitie in een nieuwe volumegroep. In dit voorbeeld noemen we de nieuwe volumegroep 'rescuemevg'. Importeer de zojuist ontgrendelde partitie in een nieuwe volumegroep. In dit voorbeeld noemen we de nieuwe volumegroep 'rescuemevg'.

Activeer de nieuwe volumegroep:

vgimportclone -n rescuemevg /dev/mapper/osencrypt vgchange -a y rescuemevgWijzig de naam van de oude rootvg-volumegroep. In dit voorbeeld gebruiken we de naam 'oldvg'.

vgrename rootvg oldvgVoer deze opdracht uit

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINTom de beschikbare apparaten te controleren. U ziet nu beide volumegroepen die worden vermeld door de namen die u eraan hebt toegewezen.Koppel het logische volume rescuemevg/rootlv aan de map /investigateroot/zonder de dubbele UUID's te gebruiken:

umount /investigateboot mount -o nouuid /dev/rescuemevg/rootlv /investigateroot/Nu is de hoofdpartitie van de mislukte VM ontgrendeld en gekoppeld en moet u toegang hebben tot de hoofdpartitie om de problemen op te lossen. Zie Opstartproblemen met virtuele Linux-machines oplossen vanwege bestandssysteemfouten voor meer informatie.

Als u echter het hulpprogramma chroot wilt gebruiken voor het oplossen van problemen, gaat u verder met de volgende stappen.

Koppel de opstartpartitie van de versleutelde schijf aan de map /investigateroot/boot/ zonder de dubbele UUID's te gebruiken. (Vergeet niet dat de opstartpartitie van de versleutelde schijf de op een na grootste is waaraan geen partitielabel is toegewezen.) In ons huidige voorbeeld is de opstartpartitie van de versleutelde schijf sda2.

mount -o nouuid /dev/sda2 /investigateroot/bootKoppel de EFI-systeempartitie van de versleutelde schijf aan de map /investigateroot/boot/efi. U kunt deze partitie identificeren op basis van het label. In ons huidige voorbeeld is de EFI-systeempartitie sda1.

mount /dev/sda1 /investigateroot/boot/efiKoppel de resterende niet-gekoppelde logische volumes in de volumegroep van de versleutelde schijf aan submappen van '/investigateroot/':

mount -o nouuid /dev/mapper/rescuemevg-varlv /investigateroot/var mount -o nouuid /dev/mapper/rescuemevg-homelv /investigateroot/home mount -o nouuid /dev/mapper/rescuemevg-usrlv /investigateroot/usr mount -o nouuid /dev/mapper/rescuemevg-tmplv /investigateroot/tmp mount -o nouuid /dev/mapper/rescuemevg-optlv /investigateroot/optWijzig de Active Directory in de gekoppelde hoofdpartitie op de versleutelde schijf:

cd /investigaterootVoer de volgende opdrachten in om de chroot-omgeving voor te bereiden:

mount -t proc proc proc mount -t sysfs sys sys/ mount -o bind /dev dev/ mount -o bind /dev/pts dev/pts/ mount -o bind /run run/Voer de chroot-omgeving in:

chroot /investigateroot/Wijzig de naam van de rescuemevg-volumegroep in rootvg om conflicten of mogelijke problemen met grub en initramfs te voorkomen. Behoud dezelfde naamconventie wanneer u initramfs opnieuw genereert. Vanwege de wijzigingen in de vg-naam werkt u aan de herstel-VM. Het is niet meer handig als u deze opnieuw opstart. De reddings-VM moet worden beschouwd als een tijdelijke VM.

vgrename rescuemevg rootvgLos problemen op in de chroot-omgeving. U kunt bijvoorbeeld logboeken lezen of een script uitvoeren. Zie Oplossingen uitvoeren in de chroot-omgeving voor meer informatie.

Koppel de ontgrendelde schijf en voer de chroot-omgeving in (RAW/niet-LVM)

Maak in de hoofdmap ("/") van de bestandsstructuur een map waarin de hoofdpartitie van de versleutelde schijf moet worden gekoppeld. U gebruikt deze map later nadat de schijf is ontgrendeld. Als u deze wilt onderscheiden van de actieve besturingssysteempartitie van de herstel-VM, noemt u deze naar 'investigateroot'.

mkdir /{investigateboot,investigateroot}Koppel de zojuist ontgrendelde partitie ('osencrypt') aan de map /investigateroot/:

mount /dev/mapper/osencrypt /investigateroot/Als het koppelen van de partitie mislukt en retourneert een foutbericht 'verkeerd fs-type, ongeldige optie, ongeldige superblock', probeer het opnieuw met behulp van de koppelingsopdracht

-o nouuid:mount -o nouuid /dev/mapper/osencrypt /investigateroot/Probeer de inhoud van de map /investigateroot/ weer te geven om te controleren of de gekoppelde partitie nu is ontgrendeld:

ls /investigateroot/Nu de hoofdpartitie van de mislukte VM is ontgrendeld en gekoppeld, hebt u toegang tot de hoofdpartitie om de problemen op te lossen. Zie Opstartproblemen met virtuele Linux-machines oplossen vanwege bestandssysteemfouten voor meer informatie.

Als u echter het hulpprogramma chroot wilt gebruiken voor het oplossen van problemen, gaat u naar de volgende stap.

Gebruik de opdracht

lsblk -o NAME,SIZE,LABEL,PARTLABEL,MOUNTPOINTom de beschikbare apparaten te controleren. Identificeer de opstartpartitie op de versleutelde schijf als de op een na grootste partitie waaraan geen label is toegewezen.Koppel de opstartpartitie op de versleutelde schijf aan de map '/investigateroot/boot/', zoals in het volgende voorbeeld:

mount /dev/sdc2 /investigateroot/boot/Wijzig de Active Directory in de gekoppelde hoofdpartitie op de versleutelde schijf:

cd /investigaterootVoer de volgende opdrachten in om de chroot-omgeving voor te bereiden:

mount -t proc proc proc mount -t sysfs sys sys/ mount -o bind /dev dev/ mount -o bind /dev/pts dev/pts/ mount -o bind /run run/Voer de chroot-omgeving in:

chroot /investigateroot/Los problemen op in de chroot-omgeving. U kunt logboeken lezen of een script uitvoeren. Zie Oplossingen uitvoeren in de chroot-omgeving voor meer informatie.

Methode 3: De schijf opnieuw versleutelen om het sleutelbestand op te halen en de versleutelde schijf te ontgrendelen

Maak de herstel-VM en koppel een kopie van de vergrendelde schijf aan een herstel-VM:

- Zie Problemen met een virtuele Linux-machine oplossen door de beheerde besturingssysteemschijf te koppelen aan een herstel-VM voor een beheerde schijf.

- Voor een niet-beheerde schijf gebruikt u Storage Explorer om een kopie te maken van de besturingssysteemschijf van de betrokken VM. Zie Een niet-beheerde schijf koppelen aan een virtuele machine voor offline herstel voor meer informatie.

Nadat u de versleutelde schijf als de gegevensschijf hebt gekoppeld aan de herstel-VM, gebruikt u de Sleutelkluis en sleutel versleutelde sleutel (KEK) die voor de oorspronkelijke VIRTUELE machine worden gebruikt om deze gegevensschijf opnieuw te versleutelen. Met dit proces wordt automatisch een BEK-volume gegenereerd en gekoppeld met behulp van een BKE-sleutelbestand in de herstel-VM. U mag de optie EncryptFormatAll niet gebruiken omdat de ADE-extensie de opstartsector op de gegevensschijf kan versleutelen.

Als de oorspronkelijke VM is versleuteld met verpakte BEK, voert u de volgende opdracht uit.

az vm encryption enable -g "resource group" --name "VMName" --disk-encryption-keyvault "keyvault" --key-encryption-key "kek" --volume-type "data"Als de oorspronkelijke VIRTUELE machine door BEK is versleuteld, voert u de volgende opdracht uit:

az vm encryption enable -g "resource group" --name "VMName" --disk-encryption-keyvault "keyvault" --volume-type "data"Voer de volgende opdracht uit om de waarden voor schijfversleuteling-keyvault en sleutelversleutelingssleutel te bepalen:

az vm encryption show --name "OriginalVmName" --resource-group "ResourceGroupName"Zoek in de volgende tabel de waarden in de uitvoer. Als de waarde keyEncryptionKey leeg is, wordt uw VM versleuteld door BEK.

Parameter Waarde in de uitvoer voorbeeld disk-encryption-keyvault diskEncryptionKey:id /subscriptions/deb73ff9-0000-0000-0000-0000c7a96d37/resourceGroups/Thomas/providers/Microsoft.KeyVault/vaults/ContosoKeyvault sleutelversleuteling-sleutel keyEncryptionKey:KeyURI https://ContosoKeyvault.vault.azure.net/keys/mykey/00000000987145a3b79b0ed415fa0000

Voer de volgende opdracht uit om te controleren of er een nieuwe schijf is gekoppeld:

lsblk -fAls er een nieuwe schijf is gekoppeld, gaat u naar Het ADE-sleutelbestand in het BEK-volume identificeren en gaat u verder met het volgen van de opgegeven stappen om de schijf te ontgrendelen.

Volgende stappen

Als u problemen ondervindt bij het maken van verbinding met uw VIRTUELE machine, raadpleegt u Problemen met SSH-verbindingen met een Azure-VM oplossen.

Contacteer ons voor hulp

Als u vragen hebt of hulp nodig hebt, maak een ondersteuningsaanvraag of vraag de Azure-communityondersteuning. U kunt ook productfeedback verzenden naar de Azure-feedbackcommunity.