Beheerde identiteiten gebruiken in een Azure Batch-account of -pool

In dit artikel wordt uitgelegd hoe u beheerde identiteiten gebruikt in een Microsoft Azure Batch-account of een batchgroep. In het artikel wordt besproken wanneer u beheerde identiteiten in een batchaccount moet configureren ten opzichte van een batchgroep. Ook worden verschillende gedragsscenario's beschreven, omdat het gebruik van beheerde identiteiten verwarring kan veroorzaken in sommige foutsituaties.

Voorwaarden

Uw opslagaccount instellen voor gebruik met uw Batch-account

Als u beheerde identiteiten in uw batchaccount wilt instellen, moet u eerst uw opslagaccount instellen, zodat dit wordt gebruikt als automatische opslag van uw batchaccount. Deze automatische opslag wordt gebruikt voor het opslaan van de toepassingspakketten en taakresourcebestanden. Als u wilt configureren voor automatische opslag, moet u het opslagaccount koppelen aan uw batchaccount. U moet ook het autostorage-account instellen om beheerde identiteiten voor batchaccounts te gebruiken als verificatiemodus.

Volg deze stappen om deze installatie te voltooien:

Zoek en selecteer Batch-accounts in Azure Portal.

Selecteer de naam van uw batchaccount in de lijst met batchaccounts.

Zoek in het navigatiedeelvenster van het batchaccount de kop Instellingen en selecteer vervolgens Opslagaccount.

Selecteer een opslagaccount in de sectie OPSLAGACCOUNTGEGEVENS.

Nadat u klaar bent met het selecteren van uw opslagaccount, gaat u terug naar de sectie OPSLAGACCOUNTGEGEVENS en wijzigt u het veld Verificatiemodus in Beheerde identiteit van Batch-account.

Beheerde identiteit instellen in uw batchaccount

Notitie

De interactie die in deze sectie wordt besproken, is tussen een batchaccount en Azure Storage of Azure Key Vault. Zie de volgende sectie (Beheerde identiteit instellen in uw batchgroep) voor interactie tussen batchknooppunten en andere Azure-resources.

Door beheerde identiteit voor een batchaccount te configureren, verleent u toestemming voor het batchaccount om alleen te verifiëren bij andere services. Met deze configuratie kunt u zich niet verifiëren bij batchknooppunten of virtuele machines met batchpools (VM's).

U hebt twee opties wanneer u beheerde identiteit in uw batchaccount configureert: schakel de door het systeem toegewezen beheerde identiteit in of maak een afzonderlijke door de gebruiker toegewezen beheerde identiteit voor het batchaccount.

Voer de volgende stappen uit om een beheerde identiteit in uw batch-account in te stellen:

Zoek en selecteer Batch-accounts in Azure Portal.

Selecteer de naam van uw batchaccount in de lijst met batchaccounts.

Zoek in het navigatiedeelvenster van het batchaccount de kop Instellingen en selecteer Identiteit.

Selecteer in de kop Identiteit het toegewezen systeem (voor een door het systeem toegewezen beheerde identiteit) of door de gebruiker toegewezen (voor een door de gebruiker toegewezen beheerde identiteit).

Nadat u deze configuratie hebt voltooid, gaat u terug naar de overzichtspagina van uw batchaccount. Selecteer JSON-weergave in de sectie Essentials van de pagina. De JSON-weergave van de beheerde identiteit wordt weergegeven in een van de volgende indelingen:

Door het systeem toegewezen beheerde identiteit

"identity": { "principalId": "<principal-guid>", "tenantId": "<tenant-guid>", "type": "SystemAssigned" }Door de gebruiker toegewezen beheerde identiteit

"identity": { "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name>": { "principalId": "<principal-guid>", "clientId": "<client-guid>" } } }

Een beheerde identiteit gebruiken om toegang te krijgen tot uw autostorage-account

De functie beheerde identiteit van uw batch-account wordt gebruikt voor bepaalde taken, zoals het uploaden van een toepassingspakket naar uw batchaccount. Als u het toepassingspakket wilt uploaden, gaat u naar de overzichtspagina van uw batchaccount in Azure Portal, selecteert u Toepassingen>toevoegen en volgt u de portalbeschrijving om het uploaden te voltooien. Azure Batch slaat het toepassingspakket op in het automatische opslagaccount. Omdat u eerder de verificatiemodus van het batchaccount hebt ingesteld op Beheerde identiteit voor Batch-accounts, haalt het systeem de referenties op uit de beheerde identiteit van uw batch-account om toegang te krijgen tot het account voor automatische opslag.

Mogelijk moet u controleren of de beheerde identiteit voldoende machtigingen heeft voor het autostorage-account. Volg deze stappen om te controleren op deze machtigingen:

Zoek en selecteer opslagaccounts in Azure Portal.

Selecteer in de lijst met opslagaccounts de naam van uw autostorage-account.

Selecteer toegangsbeheer (IAM) in het navigatiedeelvenster van het opslagaccount.

Selecteer op de pagina Toegangsbeheer (IAM) de knop Toegang controleren.

Selecteer in het deelvenster Toegang controleren de optie Beheerde identiteit.

Selecteer in het veld Beheerde identiteit de beheerde identiteit waarvoor u machtigingen wilt weergeven.

Controleer op het tabblad Huidige roltoewijzingen of er een toegewezen rol is met voldoende machtigingen voor het uploaden van een toepassingspakket. Als er geen dergelijke roltoewijzing is, wordt het volgende foutbericht weergegeven in uw Azure Portal-meldingen wanneer u probeert het toepassingspakket te uploaden naar uw batch-account:

Uploadfout voor <pakketnaam>.zip

Tijdens het uploaden is een onverwachte fout opgetreden bij het uploaden.

Als u deze uploadfout ondervindt, controleert u het HTTP-archiefbestand (.har) van de uploadaanvraag. Er is een POST-aanvraag met een naamvoorvoegsel van batch (bijvoorbeeld batch?api-version=2020-06-01) en u ziet een HTTP-status van 200. In de nettolading ziet u de werkelijke PUT-aanvraag die naar uw batchaccount wordt verzonden. In het antwoord op de PUT-aanvraag wordt een HTTP-status van 409 weergegeven. De volledige foutreactie lijkt op de volgende tekst:

{responses: [{name: "<response-guid>", httpStatusCode: 409,...}]}

{responses: [{name: "<response-guid>", httpStatusCode: 409,...}]}

0: {name: "<response-guid>", httpStatusCode, 409,...}

content: {error: {code: "AutoStorageNoPermission",...}}

error: {code: "AutoStorageNoPermission",...}

code: "AutoStorageNoPermission"

message: "The managed identity does not have permission to access auto storage account. Please use Azure RBAC to assign the managed identity access to auto storage."

target: "BatchAccount"

contentLength: 318

Deze fout betekent dat uw door het systeem toegewezen of door de gebruiker toegewezen beheerde identiteit in uw batchaccount niet voldoende machtigingen heeft om acties uit te voeren op het account voor automatisch opslaan.

Een beheerde identiteit gebruiken voor toegang tot uw sleutelkluis

Zie Door de klant beheerde sleutels configureren voor uw Azure Batch-account met Azure Key Vault en beheerde identiteit voor meer informatie over het gebruik van een beheerde identiteit voor toegang tot een Azure Key Vault.

Beheerde identiteit instellen in uw batchgroep

Notitie

De interactie die in deze sectie wordt besproken, is tussen een batchknooppunt en andere Azure-resources. Zie de vorige sectie (Beheerde identiteit instellen in uw batchaccount) voor interactie tussen een batchaccount en Azure Storage of Azure Key Vault.

Als u Azure Batch-knooppunten toegang wilt geven tot andere Azure-resources, gebruikt u een beheerde identiteit die is geconfigureerd in de Azure Batch-pool.

Als de verificatiemodus van het autostorage-account is ingesteld op beheerde identiteit voor Batch-accounts, ontvangen de Azure Batch-knooppunten de beheerde identiteitstokens. De knooppunten gebruiken de tokens voor beheerde identiteiten om te verifiëren via Microsoft Entra-verificatie met behulp van de Azure Instance Metadata Service (IMDS).

De Azure Batch-pool ondersteunt alleen de door de gebruiker toegewezen versie van beheerde identiteit. Daarom moet u een door de gebruiker toegewezen beheerde identiteit maken in dezelfde tenant als uw Azure Batch-account. U moet ook machtigingen verlenen in het opslaggegevensvlak (bijvoorbeeld via de eigenaar van de opslagblobgegevens) aan de door de gebruiker toegewezen beheerde identiteit.

Beheerde identiteit koppelen aan het knooppunt dat toegang heeft tot het autostorage-account

Voor de door de gebruiker toegewezen identiteit die door de rekenknooppunten wordt gebruikt voor toegang tot automatische opslag, moet u deze identiteitsverwijzing toewijzen aan pools met rekenknooppunten die toegang nodig hebben tot automatische opslag. (Details over deze vereiste worden beschreven in de REST API voor de Batch-account - Update AutoStorageBaseProperties, in de nodeIdentityReference eigenschap.) Daarom moet u de referentie voor de knooppuntidentiteit configureren op twee plaatsen in Azure Portal:

De verwijzing naar de knooppuntidentiteit in het account voor automatische opslag van batchaccounts

De door de gebruiker toegewezen beheerde identiteit in de batchgroep

Belangrijk

U kunt meer dan één door de gebruiker toegewezen beheerde identiteit definiëren in de poolidentiteit. De verwijzing naar de knooppuntidentiteit moet echter ook worden gedefinieerd in de poolidentiteit.

De identiteitsreferentie voor het knooppunt van het autostorage-account instellen

Voer de volgende stappen uit om de referentie voor de knooppuntidentiteit in uw autostorage-account in te stellen:

Zoek en selecteer Batch-accounts in Azure Portal.

Selecteer de naam van uw batchaccount in de lijst met batchaccounts.

Zoek in het navigatiedeelvenster van het batchaccount de kop Instellingen en selecteer vervolgens Opslagaccount.

Selecteer in de sectie OPSLAGACCOUNTGEGEVENS een opslagaccount selecteren en selecteer vervolgens uw automatische opslagaccount.

Ga naar de verwijzingskop van de knooppuntidentiteit en selecteer Vervolgens Toevoegen.

Voltooi het proces voor het toevoegen van uw nieuwe door de gebruiker toegewezen knooppuntidentiteitsverwijzing.

De door de gebruiker toegewezen beheerde identiteit van de batchgroep instellen

Voer de volgende stappen uit om de door de gebruiker toegewezen beheerde identiteit in uw batchgroep in te stellen:

Zoek en selecteer Batch-accounts in Azure Portal.

Selecteer de naam van uw batchaccount in de lijst met batchaccounts.

Zoek in het navigatiedeelvenster van het batchaccount de kop Functies en selecteer vervolgens Pools.

Selecteer Toevoegen op de pagina batchgroep.

Voer op de pagina Pool toevoegen een pool-id in. Selecteer In het veld Identiteit de optie Gebruiker toegewezen.

Zoek de door de gebruiker toegewezen beheerde identiteit en selecteer vervolgens Toevoegen.

Voltooi het proces voor het toevoegen van de knooppuntidentiteitsreferentie die u eerder hebt gemaakt aan de batchgroep.

Use cases for managed identity in a batch node

U kunt beheerde identiteit binnen een batchknooppunt op verschillende manieren gebruiken, zoals voor de volgende functies:

- Toepassingspakketten downloaden uit een batchgroep

- Taakresourcebestanden downloaden uit een batchgroep

Toepassingspakketten downloaden uit een batchgroep

Wanneer u een batchgroep maakt, kunt u toepassingspakketten opgeven op groepsniveau. De toepassingspakketten worden gedownload van het autostorage-account en geïnstalleerd op alle knooppunten in deze pool. Zie Toepassingen uploaden en beheren voor meer informatie. Upload de toepassingspakketten naar het batchaccount voordat u ernaar verwijst tijdens het maken van de batchgroep. Als u toepassingspakketten wilt toevoegen aan uw batchgroep, gaat u naar de pagina Groep toevoegen van uw batchaccount, zoekt u de kop OP OPTIONELE INSTELLINGEN en selecteert u Toepassingspakketten.

Gedragsscenario's

In deze sectie vindt u een overzicht van de operationele status van het knooppunt en de status van het downloaden van het toepassingspakket voor de volgende parameters voor beheerde identiteiten:

Of de beheerde identiteit wordt opgegeven in de verwijzing naar de knooppuntidentiteit

Of de beheerde identiteit voldoende machtigingen heeft in het autostorage-account

Of de batchgroep is gemaakt met behulp van dezelfde beheerde identiteit of een andere beheerde identiteit

In De Azure-portal vindt u het knooppunt en de status voor het downloaden van pakketten op de overzichtspagina van het batchknooppunt. Als u naar deze pagina wilt gaan, zoekt u de kop Algemeen van het navigatiedeelvenster van de batchgroep, selecteert u Knooppunten en selecteert u vervolgens de naam van het knooppunt dat u wilt zien.

De volgende tabel bevat vier gedragsscenario's die betrekking hebben op beheerde identiteiten en toepassingspakketten binnen een batchgroep.

| Scenarionummer | Gebruik van beheerde identiteit | Machtigingen voor beheerde identiteit in het autostorage-account | Specificatie voor het maken van pools | Knooppuntstatus | Downloadstatus van pakket |

|---|---|---|---|---|---|

| 1 | Gegeven in knooppuntidentiteitsreferentie | Voldoende machtigingen | Gemaakt in pool met behulp van dezelfde beheerde identiteit | Gestart | Gedownload naar het knooppunt in de hoofdmap/toepassingen |

| 2 | Gegeven in knooppuntidentiteitsreferentie | Onvoldoende machtigingen | Gemaakt in pool met behulp van dezelfde beheerde identiteit | Gestart, maar in de niet-actieve status | Niet gedownload naar het knooppunt |

| 3 | Niet opgegeven in knooppuntidentiteitsreferentie | Voldoende of onvoldoende machtigingen | Gemaakt in pool met behulp van dezelfde of een andere beheerde identiteit | Vastgelopen voor onbepaalde tijd in de beginstatus | Niet gedownload naar het knooppunt |

| 4 | Gegeven in knooppuntidentiteitsreferentie | Voldoende of onvoldoende machtigingen | Gemaakt in pool met behulp van een andere beheerde identiteit | Onbruikbare status | Niet gedownload naar het knooppunt |

Wanneer in scenario 3 de Azure Batch-service het knooppunt probeert te starten, wordt de referentie voor de knooppuntidentiteit null. Hierdoor blijft het knooppunt vastzitten in de beginstatus . Als u deze status wilt controleren, gaat u naar de overzichtspagina van het batchgroepknooppunt en selecteert u Batchlogboeken uploaden om de batchlogboeken te uploaden naar een opslagcontainer. Selecteer uw Azure Storage-container in het deelvenster Batchlogboeken uploaden , selecteer de knop Opslagcontainer kiezen en selecteer en download vervolgens het agent-debug.log-bestand uit uw opslagcontainer. Het logboekbestand bevat meerdere vermeldingen met het bericht 'pool is nog niet volledig gekoppeld, health=Status.TvmJoinPoolInProgress'.

In scenario 4 kunt u meer dan één beheerde identiteit definiëren wanneer u de batchgroep maakt. Wat gebeurt er als de beheerde identiteit die u in de referentie voor knooppuntidentiteit definieert, niet wordt toegevoegd aan de poolidentiteit? In dat geval kan de Azure Batch-service de juiste beheerde identiteit niet vinden die overeenkomt met de identiteit die is gedefinieerd in de knooppuntreferentie. In plaats daarvan wordt in de service het volgende knooppuntfoutbericht weergegeven:

Knooppunt heeft 1 fout(en).

Er is een fout opgetreden op het knooppunt

Code: ApplicationPackageError

Bericht:

Een of meer toepassingspakketten die zijn opgegeven voor de groep, zijn ongeldig

Taakresourcebestanden downloaden uit een batchgroep

Terwijl u een taak maakt, kunt u resourcebestanden opgeven die in de taak moeten worden gebruikt. Deze bestanden worden automatisch naar het knooppunt gedownload vanuit het account voor automatisch opslaan voordat de taakopdracht wordt uitgevoerd. Zie Taken in Azure Batch voor meer informatie. Voer de volgende stappen uit om taakresourcebestanden op te geven:

Zoek en selecteer Batch-accounts in Azure Portal.

Selecteer de naam van uw batchaccount in de lijst met batchaccounts.

Zoek in het navigatiedeelvenster van uw batchaccount de kop Functies en selecteer Taken.

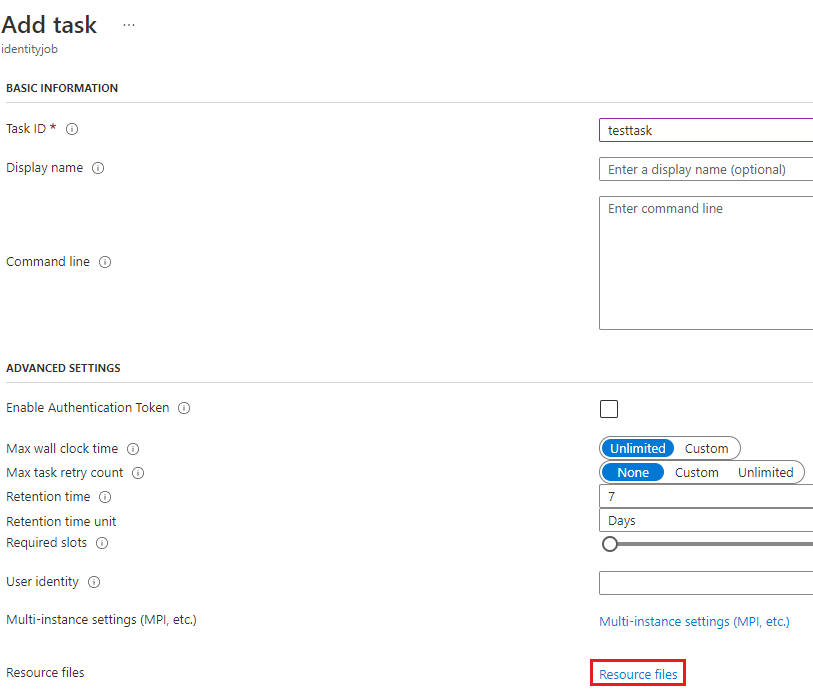

Selecteer Toevoegen op de pagina Taken.

Vul de vereiste velden in het deelvenster Taken toevoegen in en selecteer VERVOLGENS OK.

Zoek in het navigatiedeelvenster van uw batchtaak de kop Algemeen en selecteer vervolgens Taken.

Selecteer Toevoegen op de pagina Taken.

Vul in het deelvenster Taken toevoegen alle vereiste velden in. Zoek vervolgens de kop ADVANCED SETTINGS en selecteer Resourcebestanden.

U kunt de resourcebestanden opgeven met behulp van de methoden die worden beschreven in de volgende tabel.

| Wijze | Opmerkingen |

|---|---|

| Container voor automatisch opslaan | De identiteitsreferentie wordt weergegeven als Geen en kan niet worden gewijzigd. Het knooppunt heeft toegang tot het autostorage-account om resourcebestanden op te halen. |

| Container-URL of HTTP-URL | U kunt de URL van een ander Azure Storage-account definiëren als er voldoende machtigingen zijn geconfigureerd in dat Azure Storage-account voor de identiteitsreferentie en de identiteit is toegevoegd aan de batchgroep. |

Als u toegang nodig hebt tot het autostorage-account, moet de identiteit worden gedefinieerd in zowel de referentie voor de knooppuntidentiteit als de poolidentiteit.

Wanneer u de definities van het bronbestand opgeeft, zijn het voorvoegsel van de blob en het bestandspad optioneel. Het blobvoorvoegsel wordt gebruikt om specifieke blobs te filteren. Het bestandspad wordt gebruikt om een submap te maken in het knooppunt voor het opslaan van de blobbestanden. Als het bestandspad niet is gedefinieerd, worden de bestanden opgeslagen in het pad voor elke taak (root/wd).

| Resourcebestandstype | Weergegeven als | Blobvoorvoegsel | Bestandspad | Bestandsmodus (alleen Linux) | Identiteitsreferentie |

|---|---|---|---|---|---|

| AutoStorageContainerName | <name-of-app> | mypath1 | |||

| StorageContainerUrl | <https:// accountnaam.blob.core.windows.net/con> | mypath2 | /subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name> | ||

| HttpUrl | <https:// accountnaam.blob.core.windows.net/con/api.crt> | mypath3 | /subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name> |

Gedragsscenario's

De volgende tabel bevat vier gedragsscenario's die kunnen optreden wanneer u beheerde identiteit gebruikt om een batchgroep te maken en vervolgens een taak met resourcebestanden te maken om een blob op te halen uit een autostoragecontainer.

| Scenarionummer | Gebruik van beheerde identiteit | Machtigingen voor beheerde identiteit in het autostorage-account | Specificatie voor het maken van pools | Resultaat |

|---|---|---|---|---|

| 1 | Gegeven in knooppuntidentiteitsreferentie | Voldoende machtigingen | Gemaakt in pool met behulp van dezelfde beheerde identiteit | Blob-bestand is gedownload naar het knooppunt in de map root/wd/<file-path> , zoals wordt weergegeven op de overzichtspagina van de taak |

| 2 | Gegeven in knooppuntidentiteitsreferentie | Onvoldoende machtigingen | Gemaakt in pool met behulp van dezelfde beheerde identiteit | Taak mislukt vanwege de fout ResourceContainerAccessDenied , foutbericht 'Toegang voor een van de opgegeven Azure Blob-container(s) is geweigerd' |

| 3 | Niet opgegeven in knooppuntidentiteitsreferentie | Voldoende of onvoldoende machtigingen | Gemaakt in pool met behulp van dezelfde of een andere beheerde identiteit | Taak mislukt vanwege de fout ResourceContainerAccessDenied , foutbericht 'Toegang voor een van de opgegeven Azure Blob-container(s) is geweigerd' |

| 4 | Gegeven in knooppuntidentiteitsreferentie | Voldoende of onvoldoende machtigingen | Gemaakt in pool met behulp van een andere beheerde identiteit | Taak mislukt vanwege een ResourceContainerListMiscError-fout , foutbericht 'Diverse fout opgetreden tijdens het weergeven van een van de opgegeven Azure Blob-container(s)' |

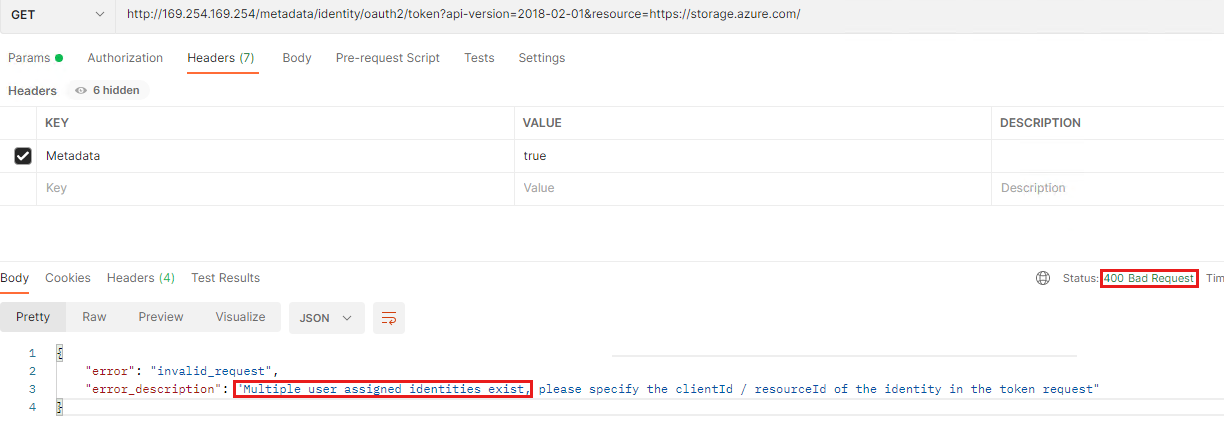

In scenario's waarin de taak voor het ophalen van de blob mislukt, gaat u naar de pagina Taken van Azure Portal en selecteert u vervolgens de naam van de taak die naast de foutcode wordt weergegeven. Zoek vervolgens in het navigatiedeelvenster van de taakpagina de kop Algemeen , selecteer Eigenschappen en selecteer vervolgens Json-weergave. De JSON-weergave van eigenschappen toont het bijbehorende foutbericht en andere details over de mislukte taak. In scenario 4 mislukt de fout ResourceContainerListMiscError bijvoorbeeld vanwege de fout HTTP 400 Ongeldige aanvraag. Dit komt doordat de beheerde identiteit die is gedefinieerd in de referentie voor de knooppuntidentiteit, niet overeenkomt met een van de beheerde identiteiten die zijn gedefinieerd in de poolidentiteitsconfiguratie.

Controleer of uw beheerde identiteit toegang heeft tot Azure-resources

Als u in Windows wilt controleren of een beheerde identiteit waaraan een Azure Batch-knooppunt is toegewezen, voldoende machtigingen heeft voor toegang tot Azure-resources (zoals een opslagaccount), voert u de volgende stappen uit:

Notitie

Met deze procedure wordt de laatste stap geëmuleren die u moet uitvoeren om een token met een geldige id voor toegang tot het opslagaccount op te halen en te controleren op voldoende machtigingen. Als de identiteit niet is gedefinieerd in de referentie voor de knooppuntidentiteit, kan het knooppunt de id-id niet ophalen. In dat geval wordt het hele proces al geblokkeerd voordat u de laatste stap kunt uitvoeren. Voordat u deze procedure uitvoert, controleert u of de identiteit is gedefinieerd in de naslaginformatie over de knooppuntidentiteit.

Gebruik Remote Desktop Protocol (RDP) om verbinding te maken met het knooppunt.

Verzend in Postman een GET-aanvraag die de

Metadata: trueheader bevat naar de volgende URL:http://169.254.169.254/metadata/identity/oauth2/token?api-version=2018-02-01& resource=https://storage.azure.com/& mi_res_id=/subscriptions/<subscription-guid>/resourceGroups/<resource-group-name>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<user-assigned-identity-name>

Het

169.254.169.254IP-adres wordt ook wel de Azure Instance Metadata Service (IMDS) genoemd. IMDS biedt informatie over het VM-exemplaar. Als u deze informatie over het VM-exemplaar hebt, kunt u de VM gebruiken om tokens voor beheerde identiteit aan te vragen.De

mi_res_idparameterwaarde in de URL wordt vetgedrukt weergegeven. Dit is de resource-id van de door de gebruiker toegewezen beheerde identiteit die u hebt gedefinieerd in de groepsidentiteit. Voer de volgende stappen uit om die resource-id te vinden, samen met de client-id en de principal-id:Zoek en selecteer Batch-accounts in Azure Portal.

Selecteer de naam van uw batchaccount in de lijst met batchaccounts.

Zoek in het navigatiedeelvenster van het batchaccount de kop Functies en selecteer vervolgens Pools.

Selecteer in de lijst met batchgroepen de naam van uw batchgroep.

Zoek in het navigatiedeelvenster van de batchgroep de kop Algemeen en selecteer Vervolgens Eigenschappen.

Selecteer de Json-weergave op de pagina eigenschappen van de pool.

Zoek de

identity/userAssignedIdentitieslijst in de JSON-tekst. Voor de door de gebruiker toegewezen beheerde identiteit die u gebruikt, kopieert u de waarden voor de volgende eigenschappen:resourceIdclientId(een GUID)principalId(een GUID)

Nadat u de URL in Postman hebt verzonden, bevat de hoofdtekst van het JSON-antwoord vermeldingen voor

access_token(een lange tekenreeks, ook wel bearer-token genoemd) enclient_id(een GUID). Declient_idantwoordwaarde moet overeenkomen met declientIdwaarde die u hebt gekopieerd van de eigenschappenpagina van de batchgroep.Kopieer het volledige bearer-token en test het vervolgens in Postman door de blob op te halen uit uw autostorage-account. In dit voorbeeld heeft de beheerde identiteit geen toegang tot de opslag. Daarom reageert het autostorage-account door een HTTP 403-fout te retourneren (AuthorizationPermissionMismatch-fout, bericht 'Deze aanvraag is niet geautoriseerd om deze bewerking uit te voeren met behulp van deze machtiging').

Notitie

De header x-ms-version is vereist om de blob op te halen. Zie de Azure Storage Get Blob-API voor meer informatie.

Disclaimerinformatie van derden

De producten van derden die in dit artikel worden vermeld, worden vervaardigd door bedrijven die onafhankelijk zijn van Microsoft. Microsoft verleent dan ook geen enkele garantie, impliciet noch anderszins, omtrent de prestaties of de betrouwbaarheid van deze producten.

Disclaimerinformatie van derden

Microsoft biedt contactgegevens van derden om u te helpen aanvullende informatie over dit onderwerp te vinden. Deze contactinformatie kan zonder voorafgaande kennisgeving worden gewijzigd. Microsoft garandeert niet de nauwkeurigheid van contactgegevens van derden.

Contacteer ons voor hulp

Als u vragen hebt of hulp nodig hebt, maak een ondersteuningsaanvraag of vraag de Azure-communityondersteuning. U kunt ook productfeedback verzenden naar de Azure-feedbackcommunity.