Gedragsanalyse begrijpen

Het identificeren van bedreigingen binnen uw organisatie en hun potentiële impact, ongeacht of een aangetaste entiteit of een kwaadwillende insider, altijd een tijdrovend en arbeidsintensief proces is geweest. Wanneer u waarschuwingen doorloopt, de puntjes verbindt en actief op jacht gaat, telt het tot enorme hoeveelheden tijd en moeite die met minimale retournaties wordt besteed. En de mogelijkheid van geavanceerde bedreigingen die detectie omzeilen. Ongrijpbare bedreigingen zoals zero-day, targeted en geavanceerde permanente bedreigingen kunnen het gevaarlijkst zijn voor uw organisatie, waardoor hun detectie steeds belangrijker wordt.

De mogelijkheid voor entiteitsgedrag in Microsoft Sentinel elimineert de drudgery van de workloads van uw analisten en de onzekerheid van hun inspanningen. De mogelijkheid voor entiteitsgedrag levert hoogwaardige en bruikbare intelligentie, zodat ze zich kunnen richten op onderzoek en herstel.

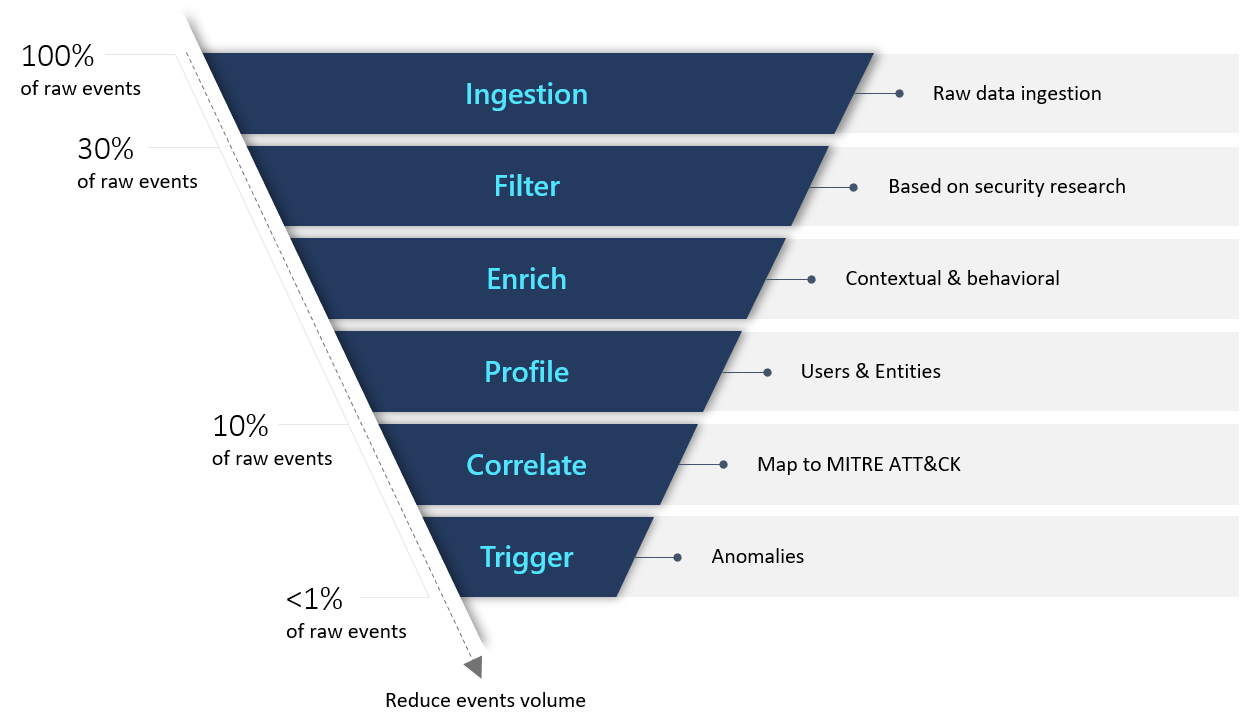

Omdat Microsoft Sentinel logboeken en waarschuwingen verzamelt van alle verbonden gegevensbronnen, analyseert en bouwt het basislijngedragsprofielen van de entiteiten van uw organisatie (gebruikers, hosts, IP-adressen, toepassingen, enzovoort). De analyse loopt over de tijd- en peergroepshorizon. Microsoft Sentinel maakt gebruik van verschillende technieken en machine learning-mogelijkheden en kan vervolgens afwijkende activiteiten identificeren en u helpen bepalen of een asset is aangetast. Niet alleen dat, maar het kan ook de relatieve gevoeligheid van bepaalde activa bepalen, peergroepen van assets identificeren en de mogelijke impact van een bepaalde gecompromitteerde asset evalueren (de 'straal van de blast'). Gewapend met deze informatie kunt u effectief prioriteit geven aan uw onderzoek en incidentafhandeling.

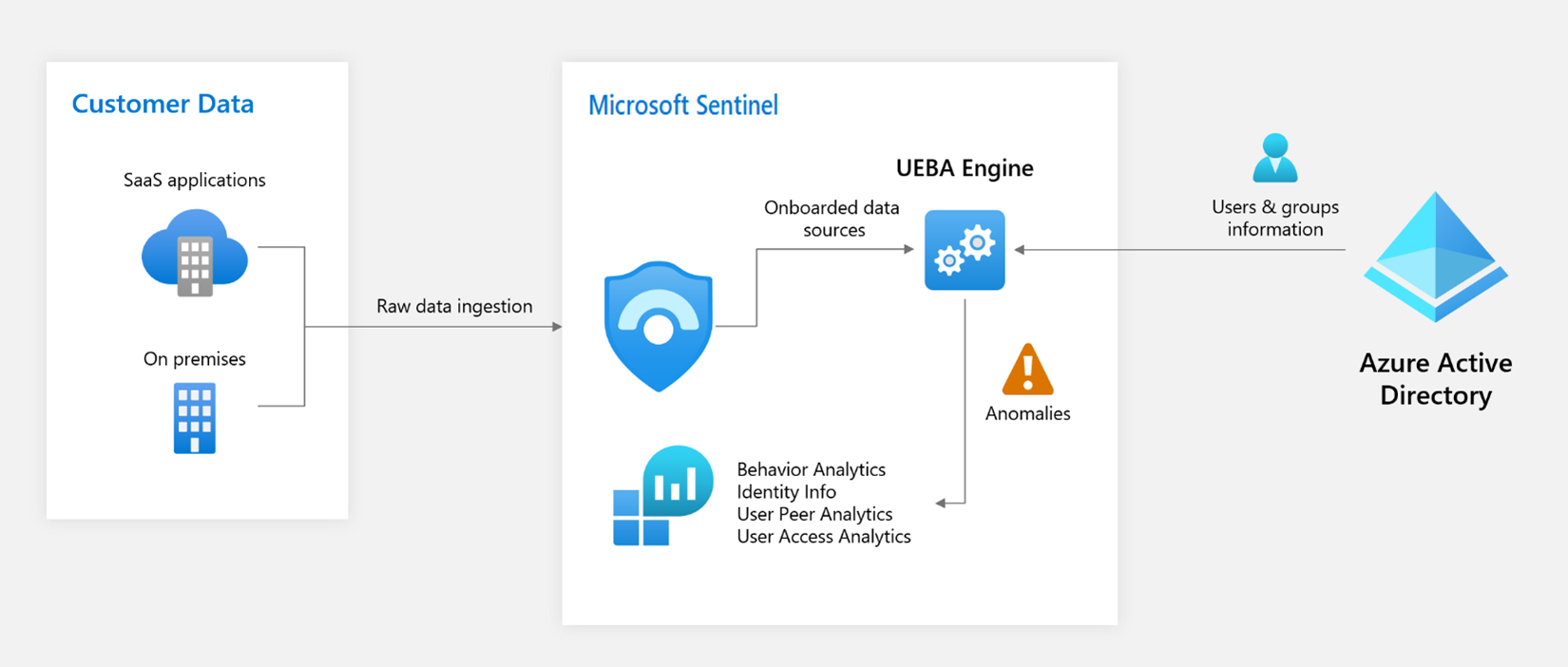

Architectuuroverzicht

Beveiligingsgestuurde analyses

Microsoft heeft het paradigma van Gartner voor UEBA-oplossingen aangenomen. Microsoft Sentinel biedt een 'buiten-in'-benadering op basis van drie referentieframes:

Use cases: Microsoft Sentinel geeft prioriteit aan relevante aanvalsvectoren en -scenario's op basis van beveiligingsonderzoek dat is afgestemd op het MITRE ATT&CK-framework van tactieken, technieken en subtechniques. De prioriteitsaanduiding identificeert verschillende entiteiten als slachtoffers, daders of draaipunten in de kill chain. Microsoft Sentinel richt zich specifiek op de meest waardevolle logboeken die elke gegevensbron kan bieden.

Gegevensbronnen: Microsoft Sentinel selecteert zorgvuldig gegevensbronnen van derden om gegevensbronnen te leveren die overeenkomen met onze bedreigingsscenario's.

Analyse: Microsoft Sentinel maakt gebruik van machine learning-algoritmen (ML) en identificeert afwijkende activiteiten die duidelijk en beknopt bewijs presenteren in de vorm van contextuele verrijkingen. Zie de onderstaande voorbeelden.

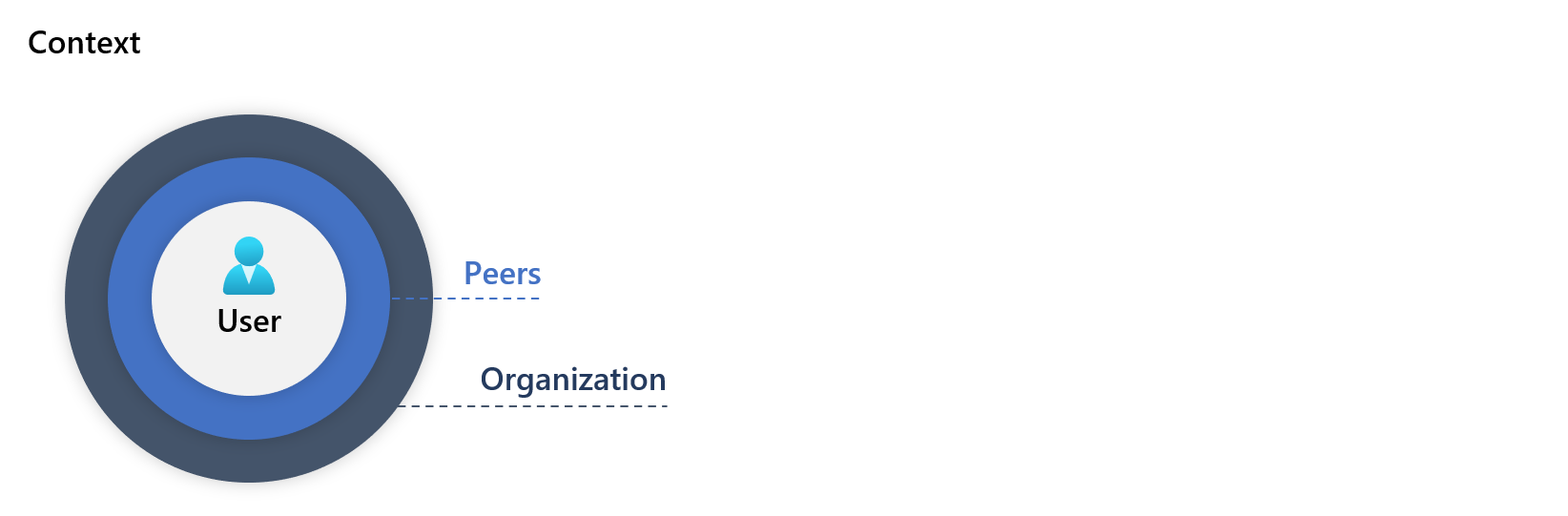

Microsoft Sentinel presenteert artefacten die uw beveiligingsanalisten helpen een duidelijk inzicht te krijgen in afwijkende activiteiten in context en in vergelijking met het basislijnprofiel van de gebruiker. Acties die door een gebruiker (of een host of een adres) worden uitgevoerd, worden contextueel geëvalueerd, waarbij een 'true'-resultaat een geïdentificeerde anomalie aangeeft:

Tussen geografische locaties, apparaten en omgevingen.

In de tijd- en frequentieperioden (vergeleken met de eigen geschiedenis van de gebruiker).

Vergeleken met het gedrag van peers.

In vergelijking met het gedrag van de organisatie.

Scoren

Elke activiteit wordt gescoord met 'Score voor onderzoekprioriteit'. De score bepaalt de waarschijnlijkheid van een specifieke gebruiker die een specifieke activiteit uitvoert op basis van gedragsleer van de gebruiker en hun peers. Activiteiten geïdentificeerd als de meest abnormale ontvangst van de hoogste scores (op een schaal van 0-10).