Microsoft Entra-id onderzoeken

Leerlingen/studenten moeten bekend zijn met Active Directory-domein Services (AD DS of traditioneel alleen 'Active Directory' genoemd). AD DS is een adreslijstservice die de methoden biedt voor het opslaan van adreslijstgegevens, zoals gebruikersaccounts en wachtwoorden, en maakt deze gegevens beschikbaar voor netwerkgebruikers, beheerders en andere apparaten en services. Het wordt uitgevoerd als een service op Windows Server, aangeduid als een domeincontroller.

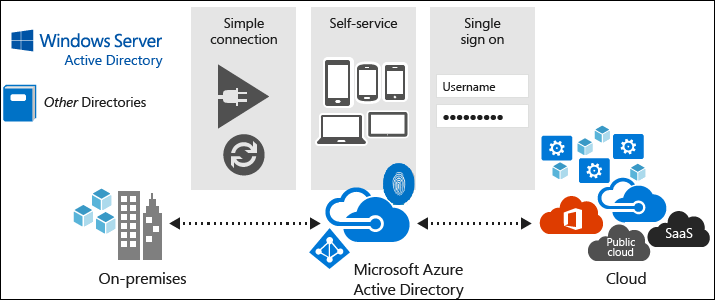

Microsoft Entra ID maakt deel uit van het PaaS-aanbod (Platform as a Service) en werkt als een door Microsoft beheerde adreslijstservice in de cloud. Het maakt geen deel uit van de kerninfrastructuur die klanten bezitten en beheren, en het is ook geen infrastructuur als een serviceaanbieding. Hoewel dit impliceert dat u minder controle hebt over de implementatie, betekent dit ook dat u geen resources hoeft toe te kennen aan de implementatie of het onderhoud ervan.

Met Microsoft Entra ID hebt u ook toegang tot een set functies die niet systeemeigen beschikbaar zijn in AD DS, zoals ondersteuning voor meervoudige verificatie, identiteitsbeveiliging en selfservice voor wachtwoordherstel.

U kunt Microsoft Entra ID gebruiken om veiligere toegang te bieden tot cloudresources voor organisaties en personen door:

- Toegang tot toepassingen configureren

- Eenmalige aanmelding (SSO) configureren voor SaaS-toepassingen in de cloud

- Gebruikers en groepen beheren

- Gebruikers inrichten

- Federatie tussen organisaties inschakelen

- Een oplossing voor identiteitsbeheer bieden

- Onregelmatige aanmeldingsactiviteit identificeren

- Meervoudige verificatie configureren

- Bestaande on-premises Active Directory-implementaties uitbreiden naar Microsoft Entra-id

- Toepassingsproxy configureren voor cloud- en lokale toepassingen

- Voorwaardelijke toegang configureren voor gebruikers en apparaten

Microsoft Entra vormt een afzonderlijke Azure-service. De meest elementaire vorm, die elk nieuw Azure-abonnement automatisch omvat, kost geen extra kosten en wordt ook wel de gratis laag genoemd. Als u zich abonneert op microsoft Online-bedrijfsservices (bijvoorbeeld Microsoft 365 of Microsoft Intune), krijgt u automatisch Microsoft Entra-id met toegang tot alle gratis functies.

Notitie

Wanneer u een nieuw Azure-abonnement maakt met behulp van een Microsoft-account, bevat het abonnement automatisch een nieuwe Microsoft Entra-tenant met de naam Default Directory.

Sommige van de meer geavanceerde functies voor identiteitsbeheer vereisen betaalde versies van Microsoft Entra ID, die worden aangeboden in de vorm van Basic- en Premium-lagen. Sommige van deze functies worden ook automatisch opgenomen in Microsoft Entra-exemplaren die zijn gegenereerd als onderdeel van Microsoft 365-abonnementen. Verschillen tussen Microsoft Entra-versies worden verderop in deze module besproken.

Het implementeren van Microsoft Entra-id is niet hetzelfde als het implementeren van virtuele machines in Azure, het toevoegen van AD DS en het implementeren van enkele domeincontrollers voor een nieuw forest en domein. Microsoft Entra ID is een andere service, veel meer gericht op het aanbieden van identiteitsbeheerservices aan web-apps, in tegenstelling tot AD DS, die meer gericht is op on-premises apps.

Microsoft Entra-tenants

In tegenstelling tot AD DS is Microsoft Entra ID standaard multitenant en wordt deze specifiek geïmplementeerd om isolatie tussen afzonderlijke directory-exemplaren te garanderen. Het is 's werelds grootste map met meerdere tenants, die meer dan een miljoen exemplaren van directoryservices host, met miljarden verificatieaanvragen per week. De term tenant in deze context vertegenwoordigt doorgaans een bedrijf of organisatie die zich heeft geregistreerd voor een abonnement op een Microsoft-cloudservice, zoals Microsoft 365, Intune of Azure, die elk gebruikmaakt van Microsoft Entra ID. Vanuit technisch oogpunt vertegenwoordigt de term tenant echter een afzonderlijk Microsoft Entra-exemplaar. Binnen een Azure-abonnement kunt u meerdere Microsoft Entra-tenants maken. Het kan handig zijn om meerdere Microsoft Entra-tenants te hebben als u microsoft Entra-functionaliteit in één tenant wilt testen zonder dat dit van invloed is op de andere tenants.

Op elk gewenst moment moet een Azure-abonnement worden gekoppeld aan één, en slechts één, Microsoft Entra-tenant. Met deze koppeling kunt u machtigingen verlenen aan resources in het Azure-abonnement (via RBAC) voor gebruikers, groepen en toepassingen die in die specifieke Microsoft Entra-tenant bestaan.

Notitie

U kunt dezelfde Microsoft Entra-tenant koppelen aan meerdere Azure-abonnementen. Hiermee kunt u dezelfde gebruikers, groepen en toepassingen gebruiken om resources te beheren in meerdere Azure-abonnementen.

Aan elke Microsoft Entra-tenant wordt de dns-domeinnaam (Domain Name System) toegewezen die bestaat uit een uniek voorvoegsel. Het voorvoegsel, afgeleid van de naam van het Microsoft-account dat u gebruikt om een Azure-abonnement te maken of expliciet wordt opgegeven bij het maken van een Microsoft Entra-tenant, wordt gevolgd door het achtervoegsel onmicrosoft.com . Het toevoegen van ten minste één aangepaste domeinnaam aan dezelfde Microsoft Entra-tenant is mogelijk en gebruikelijk. Deze naam maakt gebruik van de DNS-domeinnaamruimte die het bijbehorende bedrijf of de bijbehorende organisatie bezit. De Microsoft Entra-tenant fungeert als de beveiligingsgrens en een container voor Microsoft Entra-objecten, zoals gebruikers, groepen en toepassingen. Eén Microsoft Entra-tenant kan meerdere Azure-abonnementen ondersteunen.

Microsoft Entra-schema

Het Microsoft Entra-schema bevat minder objecttypen dan die van AD DS. Met name bevat het geen definitie van de computerklasse, hoewel deze wel de apparaatklasse bevat. Het proces van het toevoegen van apparaten aan Microsoft Entra verschilt aanzienlijk van het proces van het koppelen van computers aan AD DS. Het Microsoft Entra-schema is ook eenvoudig uitbreidbaar en de extensies zijn volledig omkeerbaar.

Het ontbreken van ondersteuning voor het lidmaatschap van het traditionele computerdomein betekent dat u Microsoft Entra ID niet kunt gebruiken om computers of gebruikersinstellingen te beheren met behulp van traditionele beheertechnieken, zoals Groepsbeleidsobjecten (GPO's). In plaats daarvan definiëren Microsoft Entra ID en de bijbehorende services een concept van modern beheer. De primaire kracht van Microsoft Entra ID ligt in het leveren van adreslijstservices; het opslaan en publiceren van gebruikers-, apparaat- en toepassingsgegevens; en de verificatie en autorisatie van de gebruikers, apparaten en toepassingen verwerken. De effectiviteit en efficiëntie van deze functies zijn duidelijk op basis van bestaande implementaties van cloudservices zoals Microsoft 365, die afhankelijk zijn van Microsoft Entra ID als hun id-provider en miljoenen gebruikers ondersteunen.

Microsoft Entra ID bevat niet de organisatie-eenheidsklasse (OE), wat betekent dat u de objecten niet kunt rangschikken in een hiërarchie van aangepaste containers, die vaak wordt gebruikt in on-premises AD DS-implementaties. Dit is echter geen aanzienlijke shortcoming, omdat OE's in AD DS voornamelijk worden gebruikt voor het bereik en delegering van groepsbeleid. U kunt gelijkwaardige rangschikkingen uitvoeren door objecten te ordenen op basis van hun groepslidmaatschap.

Objecten van de klassen Application en servicePrincipal vertegenwoordigen toepassingen in Microsoft Entra-id. Een object in de toepassingsklasse bevat een toepassingsdefinitie en een object in de servicePrincipal-klasse vormt het exemplaar ervan in de huidige Microsoft Entra-tenant. Door deze twee sets kenmerken te scheiden, kunt u een toepassing in één tenant definiëren en deze in meerdere tenants gebruiken door een service-principalobject voor deze toepassing in elke tenant te maken. Microsoft Entra ID maakt het service-principal-object wanneer u de bijbehorende toepassing registreert in die Microsoft Entra-tenant.