Oefening: problemen met een netwerk oplossen met behulp van bewakings- en diagnosehulpprogramma's van Network Watcher

Met Azure Network Watcher kun tu gemakkelijker configuratiefouten diagnosticeren die verhinderen dat virtuele machines (VM's) kunnen communiceren.

Stel dat u twee virtuele machines (VM's) hebt die niet met elkaar kunnen communiceren. U wilt het probleem vaststellen en zo snel mogelijk oplossen. U wilt dit doen met Network Watcher.

Hier kunt u de verbindingsproblemen tussen twee VM's in verschillende subnetten oplossen.

Belangrijk

U hebt uw eigen Azure-abonnement nodig om deze oefening te kunnen uitvoeren. Dit kan kosten met zich meebrengen. Als u nog geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

Een virtueel netwerk en VM's configureren

Laten we beginnen met het maken van de infrastructuur. Er wordt ook een configuratiefout gemaakt:

Open een Azure Cloud Shell-sessie in uw browser.

Open de map waarin u resources wilt maken.

Selecteer Bash in de linkerbovenhoek van de Cloud Shell-menubalk .

Vermeld de ondersteunde regio's voor uw abonnement.

az account list-locationsMaak een resourcegroep en wijs deze toe aan de variabelenaam RG door de volgende code uit te voeren, te vervangen

<resource group name>door een naam voor uw resourcegroep en<name>door de naam van een regio uit de vorige uitvoer.az group create --name <resource group name> --location <name> RG=<resource group name>Maak een virtueel netwerk met de naam MyVNet1 met een subnet met de naam FrontendSubnet door deze opdracht uit te voeren.

az network vnet create \ --resource-group $RG \ --name MyVNet1 \ --address-prefixes 10.10.0.0/16 \ --subnet-name FrontendSubnet \ --subnet-prefixes 10.10.1.0/24Maak een ander subnet met de naam BackendSubnet door deze opdracht uit te voeren.

az network vnet subnet create \ --address-prefixes 10.10.2.0/24 \ --name BackendSubnet \ --resource-group $RG \ --vnet-name MyVNet1Implementeer een VM in FrontendSubnet door deze opdracht uit te voeren, waarbij u

<password>een complex wachtwoord van uw keuze vervangt.az vm create \ --resource-group $RG \ --name FrontendVM \ --vnet-name MyVNet1 \ --subnet FrontendSubnet \ --image Win2019Datacenter \ --admin-username azureuser \ --admin-password <password>Notitie

Als u een foutmelding krijgt :partofthepassword: gebeurtenis niet gevonden, maakt u een nieuw wachtwoord met toegestane tekens.

Installeer IIS op FrontendVM door de volgende code uit te voeren.

az vm extension set \ --publisher Microsoft.Compute \ --name CustomScriptExtension \ --vm-name FrontendVM \ --resource-group $RG \ --settings '{"commandToExecute":"powershell.exe Install-WindowsFeature -Name Web-Server"}' \ --no-waitImplementeer een virtuele machine in BackendSubnet door deze opdracht uit te voeren, waarbij u

<password>een complex wachtwoord van uw keuze vervangt.az vm create \ --resource-group $RG \ --name BackendVM \ --vnet-name MyVNet1 \ --subnet BackendSubnet \ --image Win2019Datacenter \ --admin-username azureuser \ --admin-password <password>Installeer IIS op BackendVM door deze opdracht uit te voeren.

az vm extension set \ --publisher Microsoft.Compute \ --name CustomScriptExtension \ --vm-name BackendVM \ --resource-group $RG \ --settings '{"commandToExecute":"powershell.exe Install-WindowsFeature -Name Web-Server"}' \ --no-waitMaak een netwerkbeveiligingsgroep (NSG) MyNsg door de volgende opdracht in te voeren.

az network nsg create \ --name MyNsg \ --resource-group $RGMaak een configuratiefout die communicatie tussen de VM's voorkomt.

az network nsg rule create \ --resource-group $RG \ --name MyNSGRule \ --nsg-name MyNsg \ --priority 4096 \ --source-address-prefixes '*' \ --source-port-ranges '*' \ --destination-address-prefixes '*' \ --destination-port-ranges 80 443 3389 \ --access Deny \ --protocol TCP \ --direction Inbound \ --description "Deny from specific IP address ranges on 80, 443 and 3389."Voer de volgende opdracht uit om een netwerkbeveiligingsgroep te koppelen aan een subnet.

az network vnet subnet update \ --resource-group $RG \ --name BackendSubnet \ --vnet-name MyVNet1 \ --network-security-group MyNsg

Network Watcher inschakelen voor uw regio

Nu gaan we Azure CLI gebruiken om Network Watcher in te stellen in dezelfde regio als de infrastructuur.

- Schakel Network Watcher in door deze opdracht uit te voeren, waarbij u vervangt

<location>door de Azure-regio die u hebt gebruikt bij het maken van uw resourcegroep aan het begin van deze sessie.

az network watcher configure \

--enabled true \

--resource-group $RG \

--locations <location>

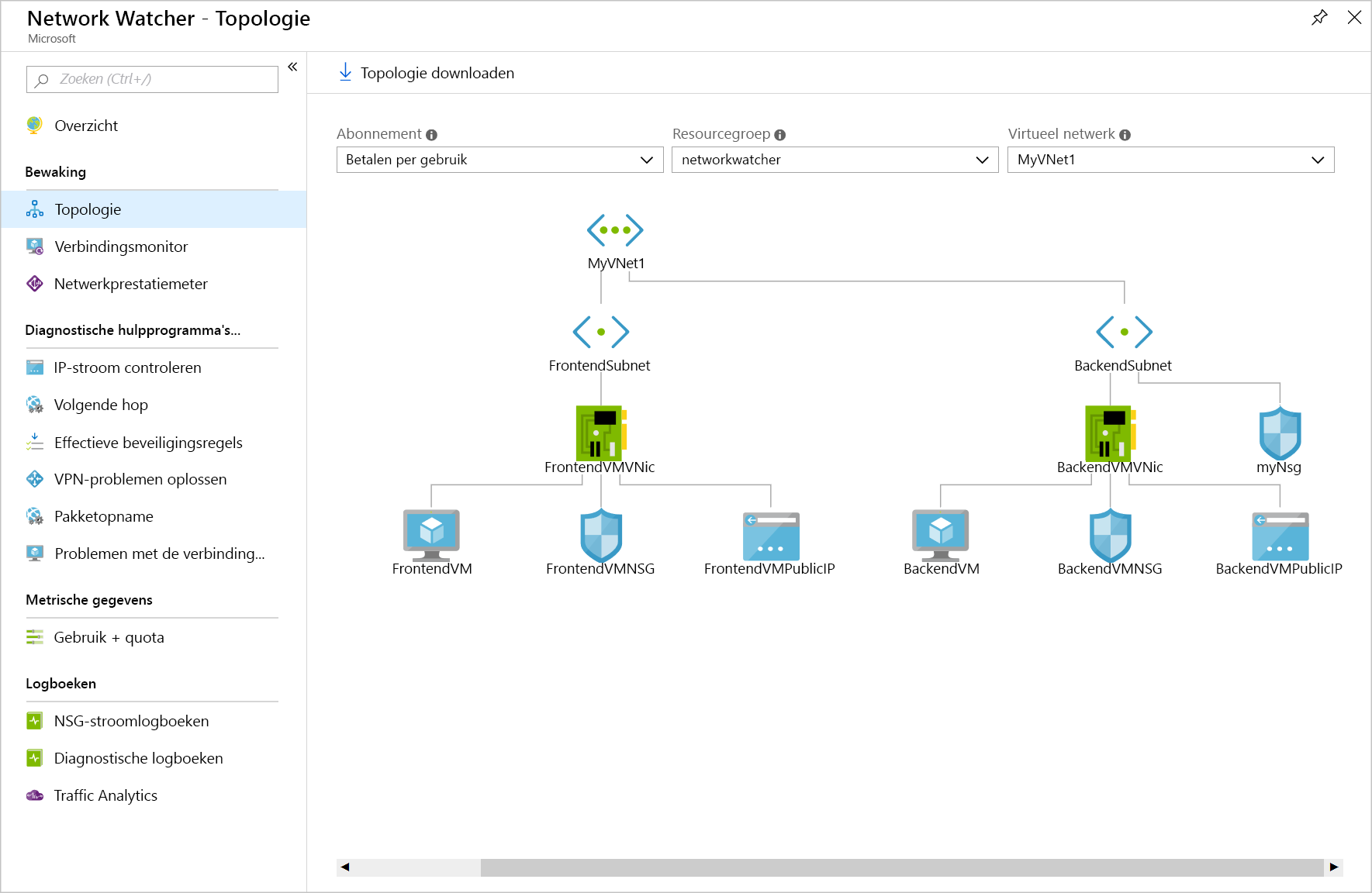

Network Watcher gebruiken om de topologie weer te geven

Nu kunt u Network Watcher in Azure Portal gebruiken om verbinding tussen twee VM's in verschillende subnetten op te lossen. Uw collega heeft een connectiviteitsprobleem gerapporteerd via HTTP/HTTPS tussen de twee VM's. Onderzoek eerst de netwerktopologie.

Meld u aan bij het Azure-portaal.

Voer In de algemene zoekopdracht Network Watcher in en selecteer die service. Het deelvenster Overzicht van Network Watcher wordt weergegeven met de actieve netwerk-watcher.

Selecteer topologie in het menu Network Watcher onder Bewaking. Network Watcher | Het deelvenster Topologie wordt weergegeven.

Selecteer uw abonnement en resourcegroep in de vervolgkeuzelijst voor deze oefening. In de netwerktopologie voor MyVNet1 worden de front-end- en back-end-VM-interfaces weergegeven. Dit is het virtuele netwerk dat u aan het begin van deze oefening hebt gemaakt.

Gebruik Verbindingsmonitor om tests van de back-end naar de front-end uit te voeren

De topologie lijkt correct te zijn. Laten we een aantal tests in de verbindingsmonitor instellen om meer informatie te verkrijgen. Begin met het maken van een test van de back-end-VM naar de front-end-VM.

Selecteer in het menu Network Watcher onder Bewaking de optie Verbindingsmonitor. Network Watcher | Het deelvenster Overzicht van verbindingsmonitor wordt weergegeven.

Selecteer Maken in de opdrachtbalk. De pagina Verbindingsmonitor maken wordt weergegeven.

Voer op het tabblad Basisinformatie de volgende waarden in voor elke instelling.

Instelling Weergegeven als Verbindingsmonitor naam Back-to-front-HTTP-test Abonnement Selecteer uw abonnement in de vervolgkeuzelijst Regio Selecteer de Azure-regio waarin u uw resources hebt geïmplementeerd Werkruimteconfiguratie Werkruimte gebruiken die is gemaakt door verbindingsmonitor (standaard) is ingeschakeld Selecteer Volgende: Testgroepen. Het deelvenster Details van testgroep toevoegen wordt weergegeven.

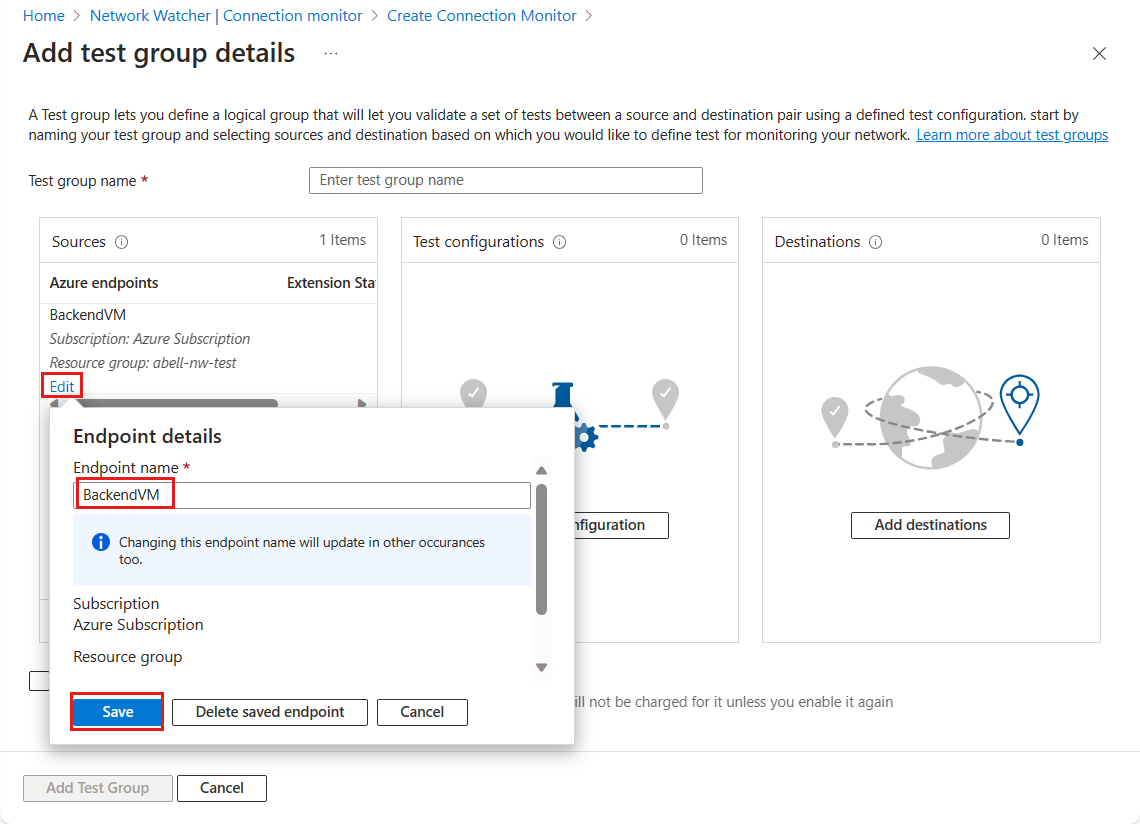

Voer voor de naam van de testgroep back-to-front-HTTP-test-group in.

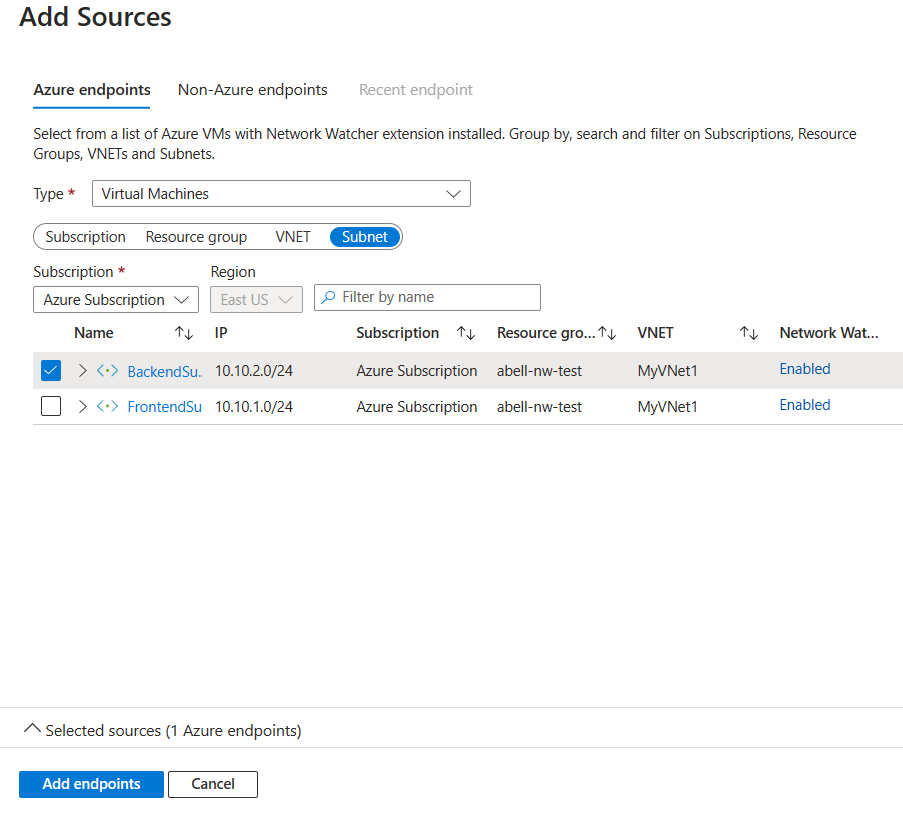

Selecteer Bronnen toevoegen in het vak Bronnen. Het deelvenster Bronnen toevoegen wordt weergegeven.

Selecteer op het tabblad Azure-eindpunten subnet, zorg ervoor dat uw abonnement is geselecteerd en selecteer vervolgens BackendSubnet in de lijst.

Selecteer Eindpunten toevoegen. In het vak Bronnen met het BackendSubnet geïdentificeerd als uw bron. Selecteer dit eindpunt, selecteer Bewerken en wijzig de naam ervan in BackendSubnet en selecteer Vervolgens Opslaan.

Selecteer Testconfiguratie toevoegen in het vak Testconfiguraties. Het deelvenster Testconfiguratie toevoegen wordt weergegeven.

Voer op het tabblad Nieuwe configuratie de volgende waarden in voor elke instelling.

Instelling Weergegeven als Configuratienaam testen Back-to-front-HTTP-test-configuration Protocol HTTP Doelpoort 80 Testfrequentie Elke 30 seconden Behoud de standaardwaarden voor de overige instellingen Selecteer Testconfiguratie toevoegen om deze testconfiguratie toe te voegen aan uw testgroep. De details van de testgroep toevoegen worden opnieuw weergegeven met de testconfiguratie geïdentificeerd.

Selecteer Bestemmingen toevoegen in het vak Bestemmingen. Het deelvenster Bestemmingen toevoegen wordt weergegeven.

Selecteer op het tabblad Azure-eindpunten subnet, zorg ervoor dat uw abonnement is geselecteerd en selecteer vervolgens FrontendSubnet in de lijst.

Selecteer Eindpunten toevoegen. De details van de testgroep toevoegen worden opnieuw weergegeven met het FrontendSubnet dat is geïdentificeerd als uw bestemming.

Selecteer Onder aan het deelvenster de optie Testgroep toevoegen. Het deelvenster Verbindingsmonitor maken wordt weergegeven.

Op het tabblad Testgroepen ziet u dat uw testgroep wordt vermeld met de bron als back-end en -bestemming als front-end.

Selecteer Controleren en maken en Maken.

Als uw test niet wordt weergegeven in het deelvenster Verbindingsmonitor, selecteert u de knop Vernieuwen. De resultaten van de back-to-front-HTTP-test moeten laten zien dat, omdat de NSG is gekoppeld aan het back-endsubnet, verkeer zonder problemen van de back-end-VM naar de front-end-VM stroomt.

Gebruik Verbindingsmonitor om tests van de front-end naar de back-end uit te voeren

Voer dezelfde test uit in de tegenovergestelde richting. Laten we een andere test instellen in Verbindingsmonitor. Begin met het maken van een test van de front-end-VM naar de back-end-VM.

Selecteer Maken in het deelvenster Verbindingsmonitor.

Voer op het tabblad Basisinformatie de volgende waarden in voor elke instelling.

Instelling Weergegeven als Verbindingsmonitor naam Front-to-back-HTTP-test Abonnement Selecteer uw abonnement in de vervolgkeuzelijst Regio Selecteer de Azure-regio waarin u uw resources hebt geïmplementeerd Selecteer Volgende: Testgroepen. Het deelvenster Details van testgroep toevoegen wordt weergegeven.

Voer in de naam van de testgroep front-to-back-HTTP-test-group in en selecteer vervolgens Bronnen toevoegen in het vak Bronnen. Het deelvenster Bronnen toevoegen wordt weergegeven.

Selecteer op het tabblad Azure-eindpunten subnet, controleer of uw abonnement is geselecteerd en selecteer vervolgens FrontSubnet in de lijst.

Selecteer Eindpunten toevoegen. In het vak Bronnen met het BackendSubnet geïdentificeerd als uw bron. Selecteer dit eindpunt, selecteer Bewerken en wijzig de naam ervan in FrontendSubnet en selecteer Vervolgens Opslaan.

Selecteer Testconfiguratie toevoegen in het vak Testconfiguraties. Het deelvenster Testconfiguratie toevoegen wordt weergegeven.

Voer op het tabblad Nieuwe configuratie de volgende waarden in voor elke instelling.

Instelling Weergegeven als Configuratienaam testen Front-to-back-HTTP-test-configuration Protocol HTTP Doelpoort 80 Testfrequentie Elke 30 seconden Accepteer de standaardwaarden voor de overige instellingen Selecteer Testconfiguratie toevoegen. De details van de testgroep toevoegen worden opnieuw weergegeven met de testconfiguratie geïdentificeerd.

Selecteer Bestemmingen toevoegen in het vak Bestemmingen. Het deelvenster Bestemmingen toevoegen wordt weergegeven.

Selecteer op het tabblad Azure-eindpunten subnet, zorg ervoor dat uw abonnement is geselecteerd en selecteer vervolgens BackendSubnet in de lijst.

Selecteer Eindpunten toevoegen. Het deelvenster Details van testgroep toevoegen wordt opnieuw weergegeven met het BackendSubnet dat is geïdentificeerd als uw bestemming.

Selecteer Onder aan het deelvenster de optie Testgroep toevoegen. Het deelvenster Verbindingsmonitor maken wordt opnieuw weergegeven.

Op het tabblad Groepen testen ziet u dat uw front-to-back-HTTP-test-groep nu wordt vermeld.

Selecteer Controleren en maken en Maken.

Als uw test niet wordt weergegeven in het deelvenster Verbindingsmonitor, selecteert u de knop Vernieuwen. De resultaten van de Front-to-back-HTTP-test moeten laten zien dat, omdat de NSG is gekoppeld aan het back-endsubnet, er geen verkeer van de front-end-VM naar de back-end-VM stroomt.

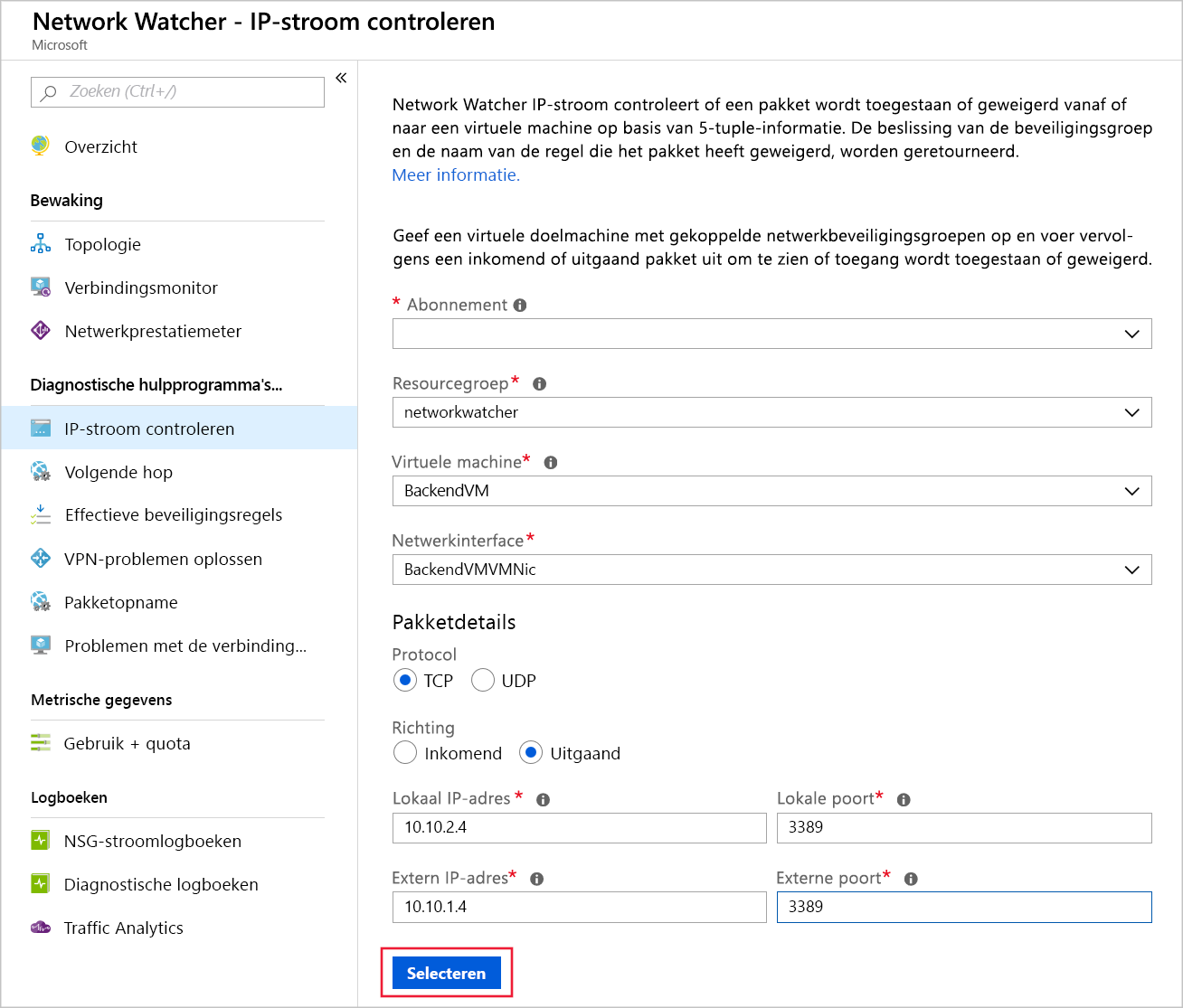

IP-stroom gebruiken om de verbinding te testen

U kunt het hulpprogramma IP-stroom controleren gebruiken om meer informatie te verkrijgen.

Selecteer Network Watcher en selecteer in het resourcemenu onder Diagnostische hulpprogramma's voor netwerk de optie IP-stroomverificatie.

Configureer de test door de volgende waarden voor elke instelling in te voeren en selecteer Vervolgens Controleren.

Instelling Weergegeven als Abonnement Selecteer uw abonnement Resourcegroep Selecteer uw resourcegroep Virtuele machine BackendVM Netwerkinterface BackendVMVMNic Protocol TCP Richting Inkomend Lokaal IP-adres 10.10.2.4 Lokale poort 3389 Extern IP-adres 10.10.1.4 Externe poort 3389

Het resultaat toont toegang geweigerd vanwege NSG- en beveiligingsregels.

In deze oefening hebt u Network Watcher-hulpprogramma's gebruikt om het connectiviteitsprobleem tussen de twee subnetten te detecteren. Communicatie is naar één richting toegestaan, maar de andere kant op wordt vanwege NSG-regels geblokkeerd.